CryptBot 最早在 2019 年被发现,近期再次爆发。最新版本的 CryptBot 已经显著简化,只包含信息窃取的功能,样本大小相比以前小得多。

CryptBot 针对敏感的用户数据,例如浏览器登录信息、加密货币钱包、存储的信用卡信息、密码等信息。收集到的信息会被发送回 C&C

服务器,出售获取经济利益。

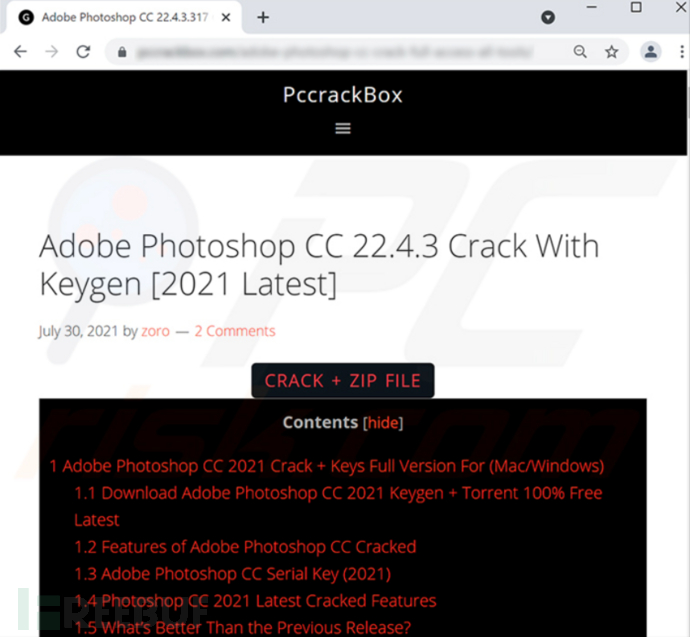

破解软件网站

CryptBot

最近通过破解软件网站进行分发,这些网站提供的是常见游戏和其他软件的破解版。攻击者通过这种方式捆绑传播恶意软件,让受害者不知不觉中下载并执行恶意样本。

技术分析

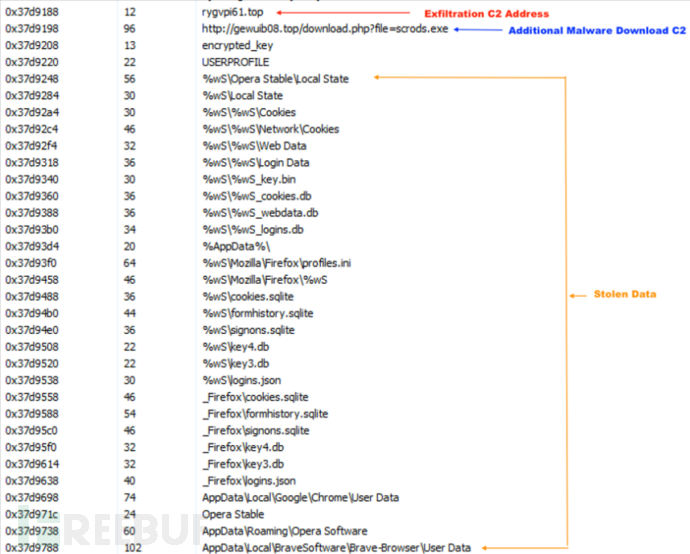

CryptBot 的攻击链条起始于受害者访问失陷的页面下载 SFX 文件,如伪装成最新版本的 Adobe Photoshop。

网页示例

网页示例

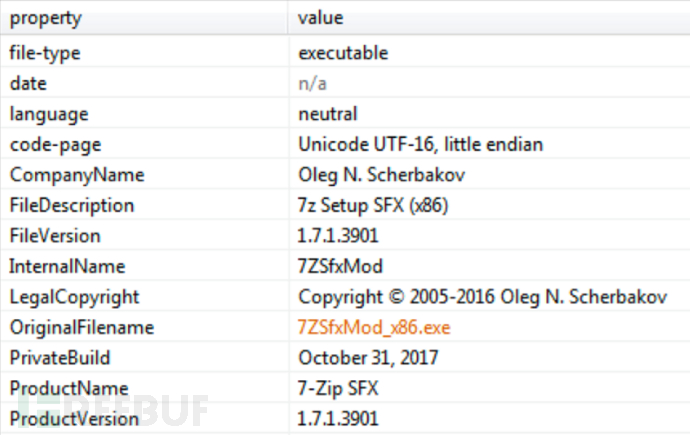

随后,将名为 7ZSfxMod_x86.exe的 SFX 文件下载到机器上。

恶意文件

恶意文件

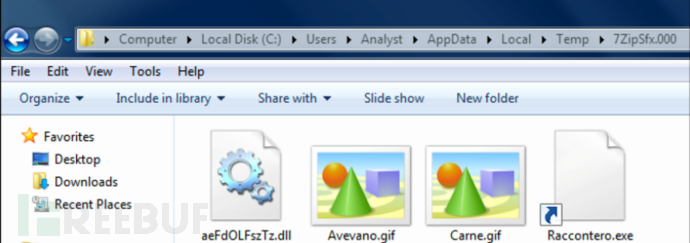

解压后,名为 7ZipSfx.000的文件夹在 %Temp%目录中创建。其中,数字会随着文件数量与解压次数变化。例如,第二次解压将会创建名为

7ZipSfx.001的文件夹。

文件夹

文件夹

文件夹中包含四个文件,用于下一阶段的攻击:

aeFdOLFszTz.dll,ntdll.dll 的副本文件

Avevano.gif,BAT 脚本

Carne.gif,混淆的 AutoIT 脚本

Raccontero.exe,AutoIT v3 可执行解释器

如上所示,两个伪装成 GIF 图片的文件都是恶意脚本。不同版本的 CryptBot 还会使用 .MP3 与 .WMV 作为扩展名。

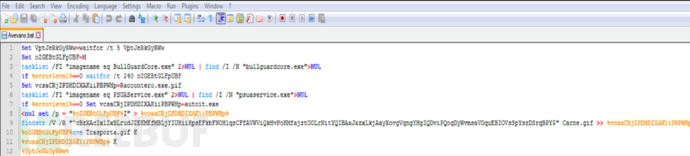

BAT 恶意脚本如下所示。脚本对安全产品(BullGuardCore 和 Panda Cloud

Antivirus)进行扫描,如果存在将会延迟执行以逃避检测。

恶意脚本

恶意脚本

如下所示,BAT 恶意脚本解密高度混淆的 AutoIT 脚本 Carne.gif,BAT 还会将 AutoIT 脚本复制到虚拟内存区域运行。

混淆脚本

混淆脚本

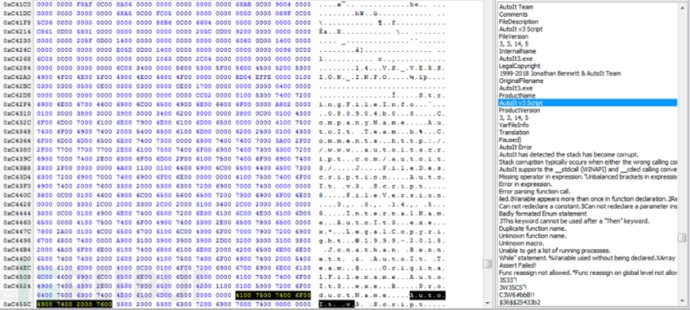

使用 AutoIT 可执行解释器 Raccontero.exe运行 Carne.gif,脚本的文件名作为参数提供。

进程启动

进程启动

AutoIT 进程 Raccontero.exe.pif会将恶意 CryptBot 加载至内存中。

功能

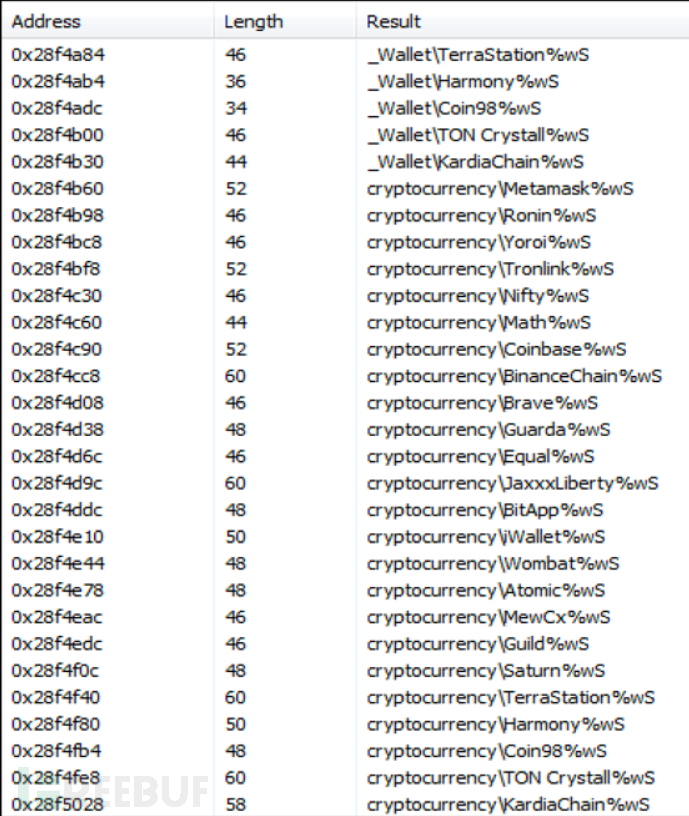

CryptBot 首先在机器中检索用户与系统信息,收集的数据会存储在用户的 %Temp%目录下。发送给 C&C 服务器后,该文件即被删除。

检索的数据包括:

加密货币钱包

登录信息

表单数据

Cookie

浏览器历史记录

信用卡信息

敏感数据文件

操作系统和硬件信息

已安装程序列表

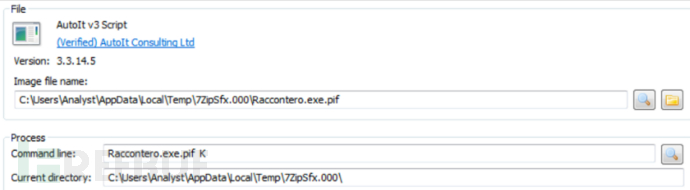

扫描加密货币钱包

扫描加密货币钱包

受害者的数据存储在压缩的 TXT 文件中,随后会被发送给 rygvpi61.top/index.php。

CryptBot 也包含备用的 C&C 服务器,可以下载其他恶意软件。

恶意样本

恶意样本

最新变种

最新版本的 CryptBot 于 2022 年初在野被发现,攻击者只保留了数据泄露相关的核心功能,如反沙盒等功能都删除了。

最新版本的 CryptBot 不会窃取受害者的屏幕截图,也不会自行清除恶意文件。

新版本使用的混淆方法也与 CryptBot 旧版本不同,现在的恶意 BAT 脚本使用了更复杂的混淆来阻止研究人员分析。

新版本也更新了对最新版本 Chrome v96 的窃密,覆盖 Chrome 的全部版本。

结论

目前为止,只发现 CryptBot 针对 Windows 设备发起攻击。可能是与投递方式与破解软件有关,这在 MacOS 与 Linux 上并不常见。

攻击者将恶意样本缩小了一半,这样可以简化攻击进行更频繁、更快速的感染。

Yaraimport "pe"rule CryptBot {meta:description = "Detects 2022 CryptBot Through Imphash"author = "BlackBerry Threat Research Team"date = "2022-02-26"license = "This Yara rule is provided under the Apache License 2.0 (https://www.apache.org/licenses/LICENSE-2.0) and open to any user or organization, as long as you use it under this license and ensure originator credit in any derivative to The BlackBerry Research & Intelligence Team"strings: s 1 = " 7 z S F X " c o n d i t i o n : ( / / P E F i l e u i n t 16 ( 0 ) = = 0 x 5 a 4 d a n d / / I m p h a s h p e . i m p h a s h ( ) = = " e 55 d b e c d a f 2 c 7 c c 43 f 3 d 577 e 70 c 6 c 583 " o r p e . i m p h a s h ( ) = = " 27 f c 501 d e 77 f 5768 c a c 058 a 2 a 9512 c 3 a " o r p e . i m p h a s h ( ) = = " f d a 990324138 b d c 940 f 9020 c e 3 e 8 d 5 f c " o r p e . i m p h a s h ( ) = = " 997 e d a f a 1 e 226 b a 6317 e c 804803 f 9 a 57 " o r p e . i m p h a s h ( ) = = " 4 b 3 c f c 81 e 94566 b b 0 e 35 b 6156 e 51 f b d 5 " a n d / / A l l S t r i n g s a l l o f ( s1 = "7z SFX"condition:(//PE Fileuint16(0) == 0x5a4d and//Imphashpe.imphash() == "e55dbecdaf2c7cc43f3d577e70c6c583" orpe.imphash() == "27fc501de77f5768cac058a2a9512c3a" orpe.imphash() == "fda990324138bdc940f9020ce3e8d5fc" orpe.imphash() == "997edafa1e226ba6317ec804803f9a57" orpe.imphash() == "4b3cfc81e94566bb0e35b6156e51fbd5" and//All Stringsall of ( s1="7zSFX"condition:(//PEFileuint16(0)==0x5a4dand//Imphashpe.imphash()=="e55dbecdaf2c7cc43f3d577e70c6c583"orpe.imphash()=="27fc501de77f5768cac058a2a9512c3a"orpe.imphash()=="fda990324138bdc940f9020ce3e8d5fc"orpe.imphash()=="997edafa1e226ba6317ec804803f9a57"orpe.imphash()=="4b3cfc81e94566bb0e35b6156e51fbd5"and//AllStringsallof(s*) )}

IOC53d8d466679a01953aab35947655a8c1a2ff3c19ac188e9f40e3135553cf7556rygvpi61.top/index.phpgewuib08.top/download.php?file=scrods.exe

最后

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

因篇幅有限,仅展示部分资料,有需要的小伙伴,可以【点下方卡片】免费领取: