2023已经过半,关于网络安全防护的相关讨论话题热度始终居高不下。对于网络安全领域的从业者来说,应当对相关的前瞻分析有所了解。前段时间,我阅读了F5 安全运营中心工程师对威胁网络安全的预测,深受启发,故此选取了几则分享给大家。

威胁一:影子 API 将带来不可预知的漏洞

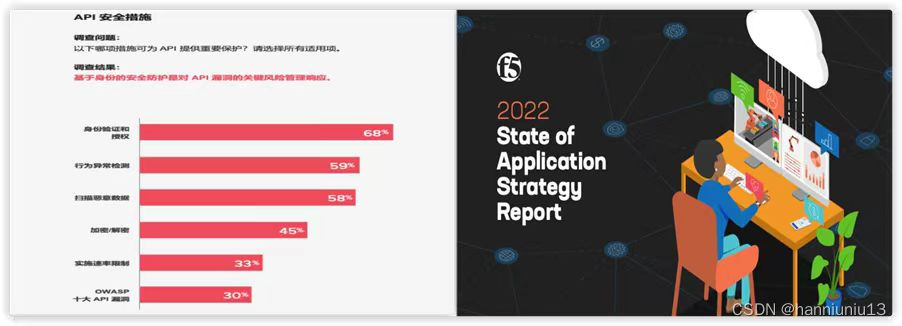

根据 Postman 发布的 API 状况报告中显示,48% 的调查对象承认每月要处理至少一次 API 安全事件。由于许多企业没有 API 库存清单,生产中的 API 和受益于持续开发的 API 将会偏离于它们在清单中的原始定义。在这两种情况下都会出现组织不可见的公开 API,这些 API 被称为“影子 API”,而许多应用会通过“影子 API”被攻破,而企业对这些 API 了解甚少,甚至毫无察觉。在这种情况下,无疑需要F5专业的防护。

威胁二:开源软件库将成为攻击的主要目标

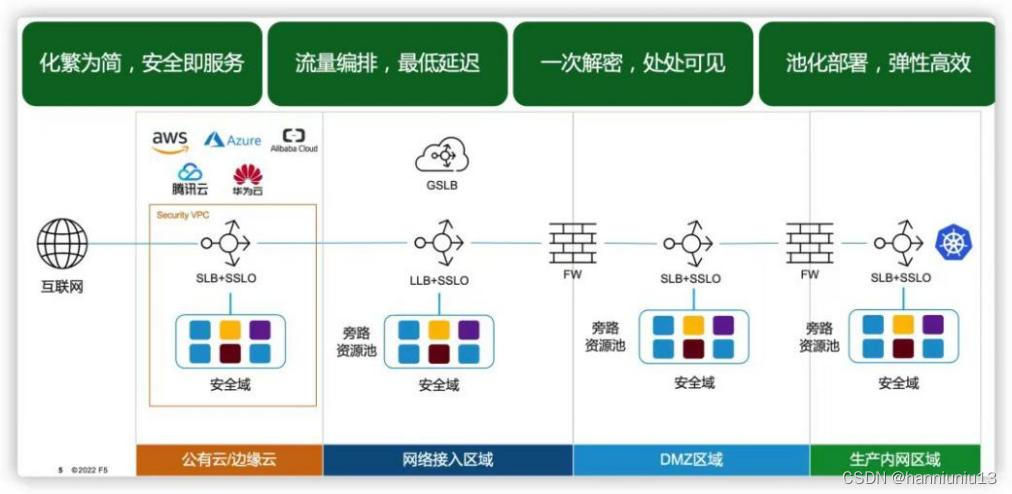

攻击目标逐渐变为应用中第三方代码、代码库和服务。在硬件和软件代码库中,多达 78% 的代码由开源代码库组成,而非内部开发。在网络安全防护的实践过程中F5发现,这些互动可以被云安全态势管理(基础架构)、云工作负载保护平台(跨平台),以及应用检测与响应(应用层)所感知;这些独立市场需要整合起来,以提供一个整体视图,而这是高效、准确地检测应用内部威胁所必需的。

威胁三:网络钓鱼和欺诈进一步扩张

F5 SOC 发现,针对数据库的勒索软件正呈现增长趋势。有组织的网络犯罪将继续发展勒索软件技术,并将特别关注关键基础设施。针对云数据库的勒索软件攻击将在未来一年大幅增加,因为企业和政府的关键数据都存储在其中。与传统的恶意软件在文件系统层面加密文件不同,数据库勒索软件能够在数据库内部加密数据。

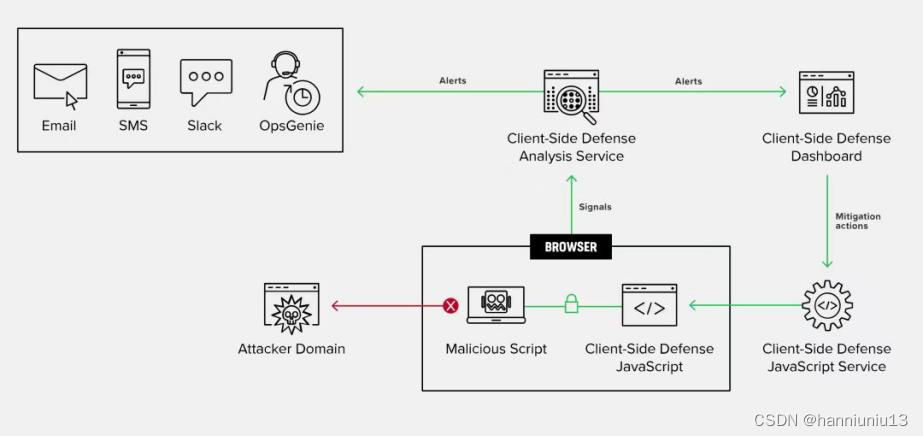

同时,攻击者将增加尝试次数,通过各种诈骗和下游欺诈手段(如申请新的信用卡),直接从受影响的个人身上获取漏洞数据。从攻击者的心态来看,如果盗窃客户的个人信息不能通过勒索被破坏的组织(例如,威胁释放知识产权等)来赚钱,那么他们的目标就将转移到个人身上。

影响网络安全防护效果的要素除以上三个方面外,还有多重身份验证将失去效力、云部署故障排除将带来更多问题等,F5同样做了极其详尽的阐述,大家可以自行去F5官网浏览一下,应该能有所收获。

https://forum2023.f5chinanetworks.com/view/wechat/datacenter/l/login.asp?trackingcode=SEO