作者:小谢

内容:「MIUI官改」的去除

时间:2022.10.17

机型:小米10

安卓:Android 12

版本:V13.0.7.0稳定版

制作『MIUI官改』④修改:查看链接

————————详细修改————————

→◆去除avb验证

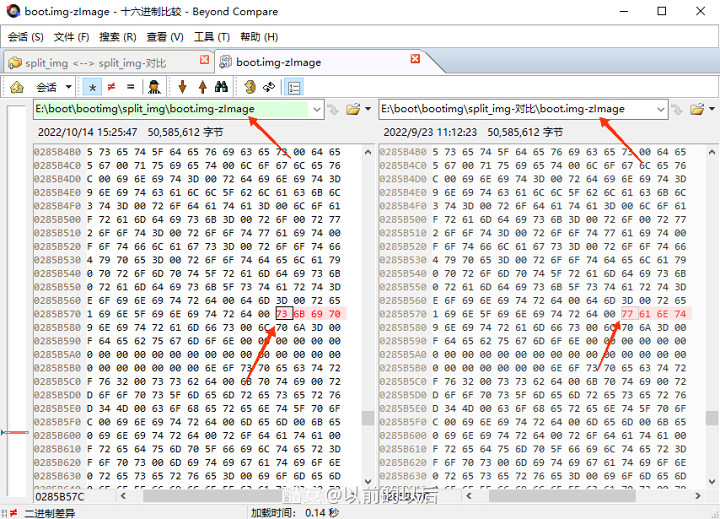

boot.img-zlmage

以上文件在【boot.img-zlmage】,修改的方式,可以将【红色框内】的数字,全部改成【00 00 00 00】。

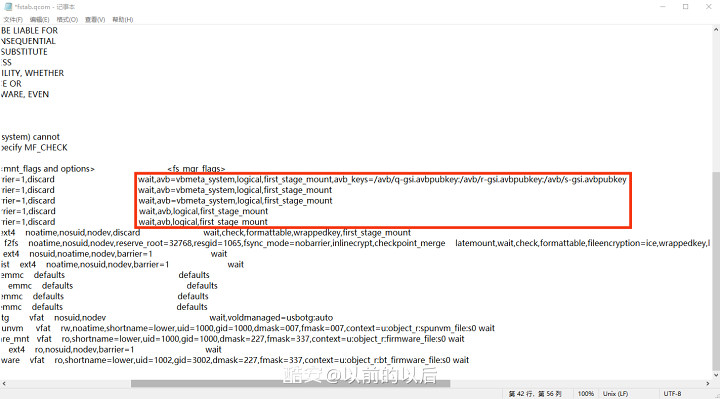

未修改的fstab.qcom

以上文件在【fstab.qcom】内,我已经标明,将有avb字母的整段代码都去掉。

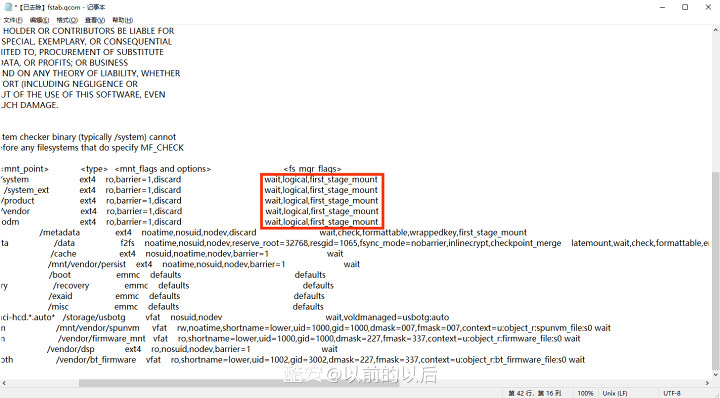

修改后的fstab.qcom

上图为,改过后的【fstab.qcom】文件。

AVB_2.0数据结构分析:查看链接

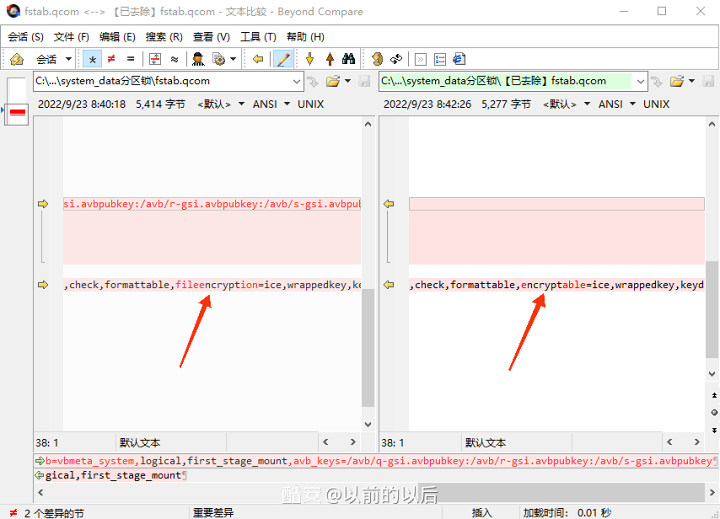

→◆去除data

对比

以上图为例,左边为未修改文件,右边为修改后的文件。

→◆去除删掉系统软件卡米

未修改

上图为,未【去除删除系统软件卡米】。

已修改

上图为,已【去除删除系统软件卡米】。

————————去除步骤————————

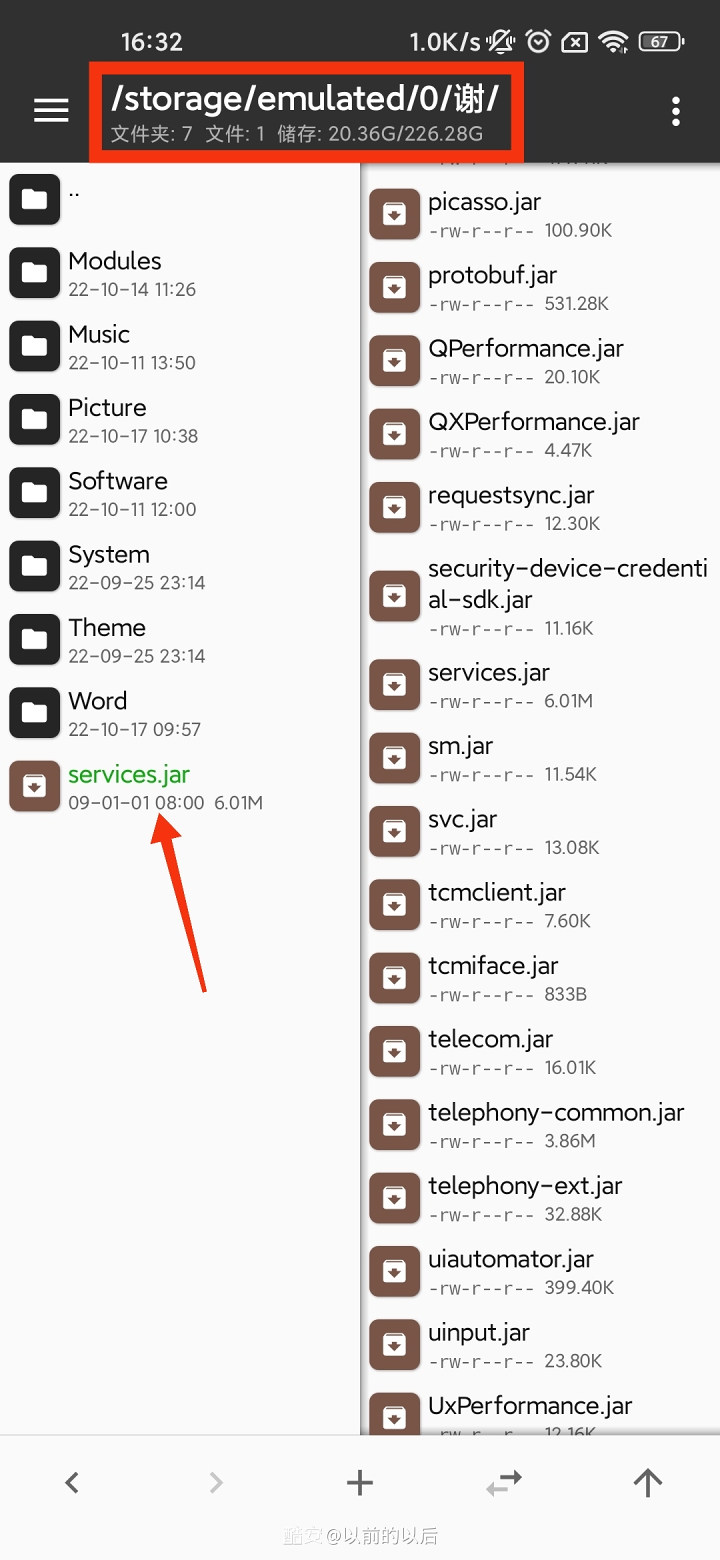

→步骤①

找到【services.jar】这个应用,并复制到手机存储,也就是【sdcard】内。

路径

复制的时候,记得备份,养成良好的习惯。

复制和备份

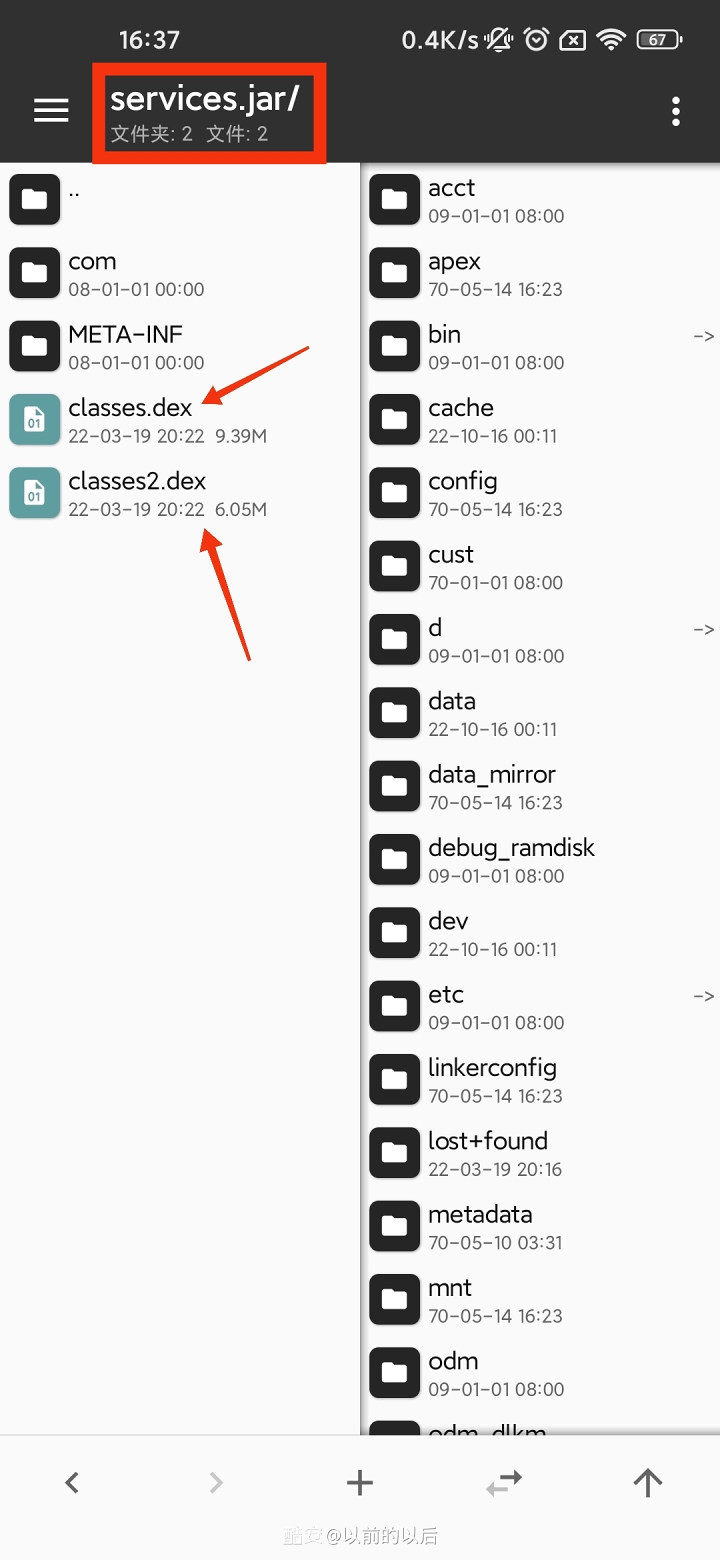

→步骤②

用【MT管理器】打开【services.jar】文件。

Services.jar文件

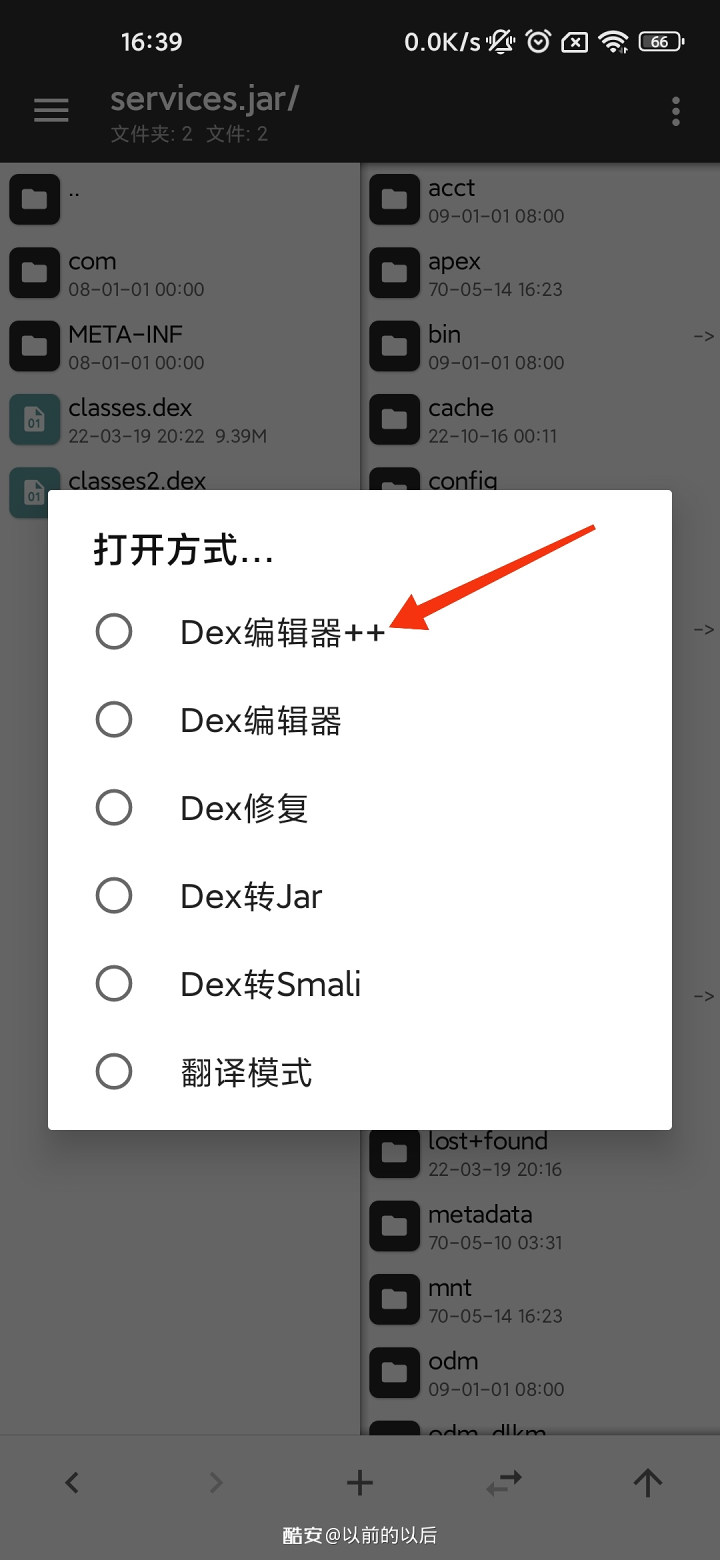

→步骤③

点【classes.dex】或者【classes2.dex】,用【Dex编辑器++】打开。

Dex编辑器++

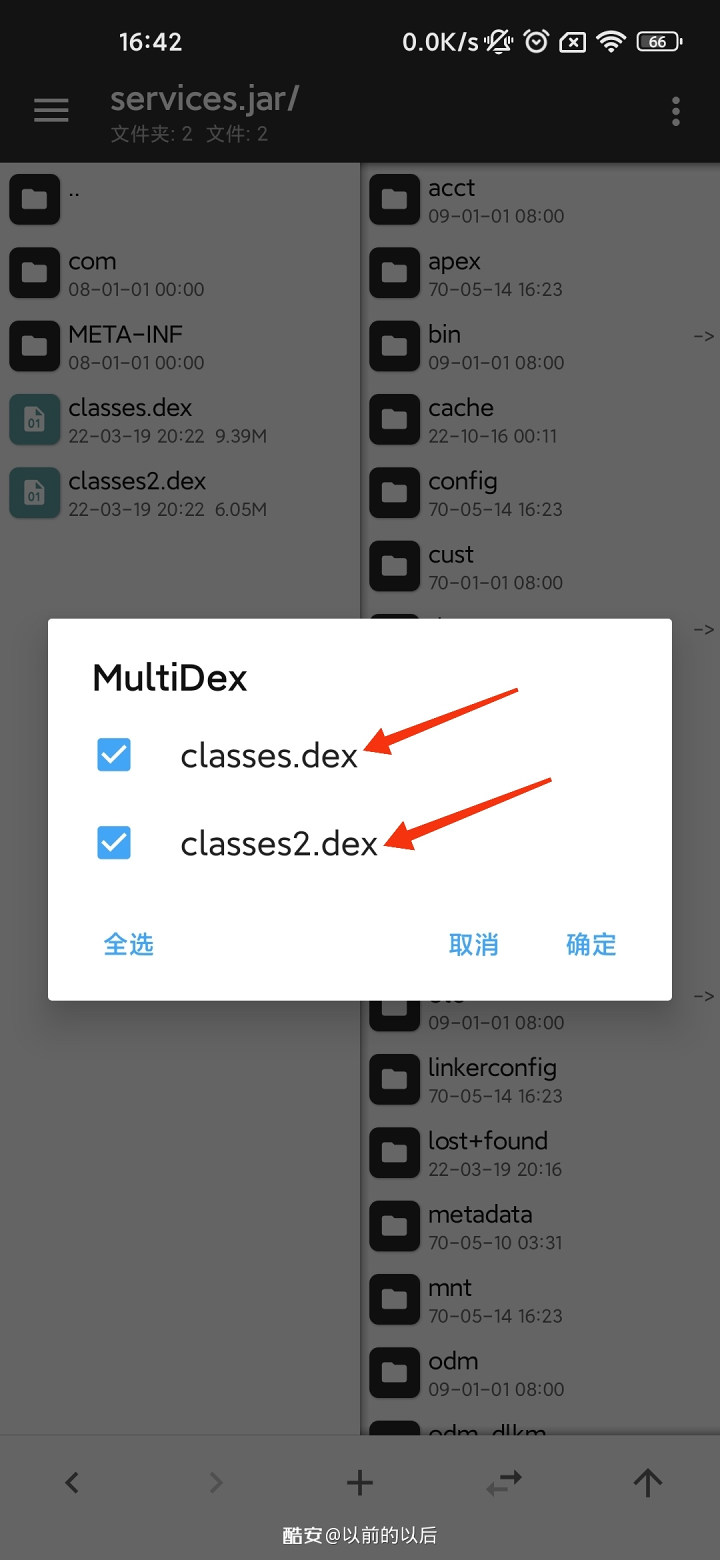

→步骤④

然后选中【classes.dex】和【classes2.dex】两个文件,方便修改。(为什么打开两个呢,如果一个没找到,就需要返回打开另一个查找,直接两个都打开简单点)

打开文件

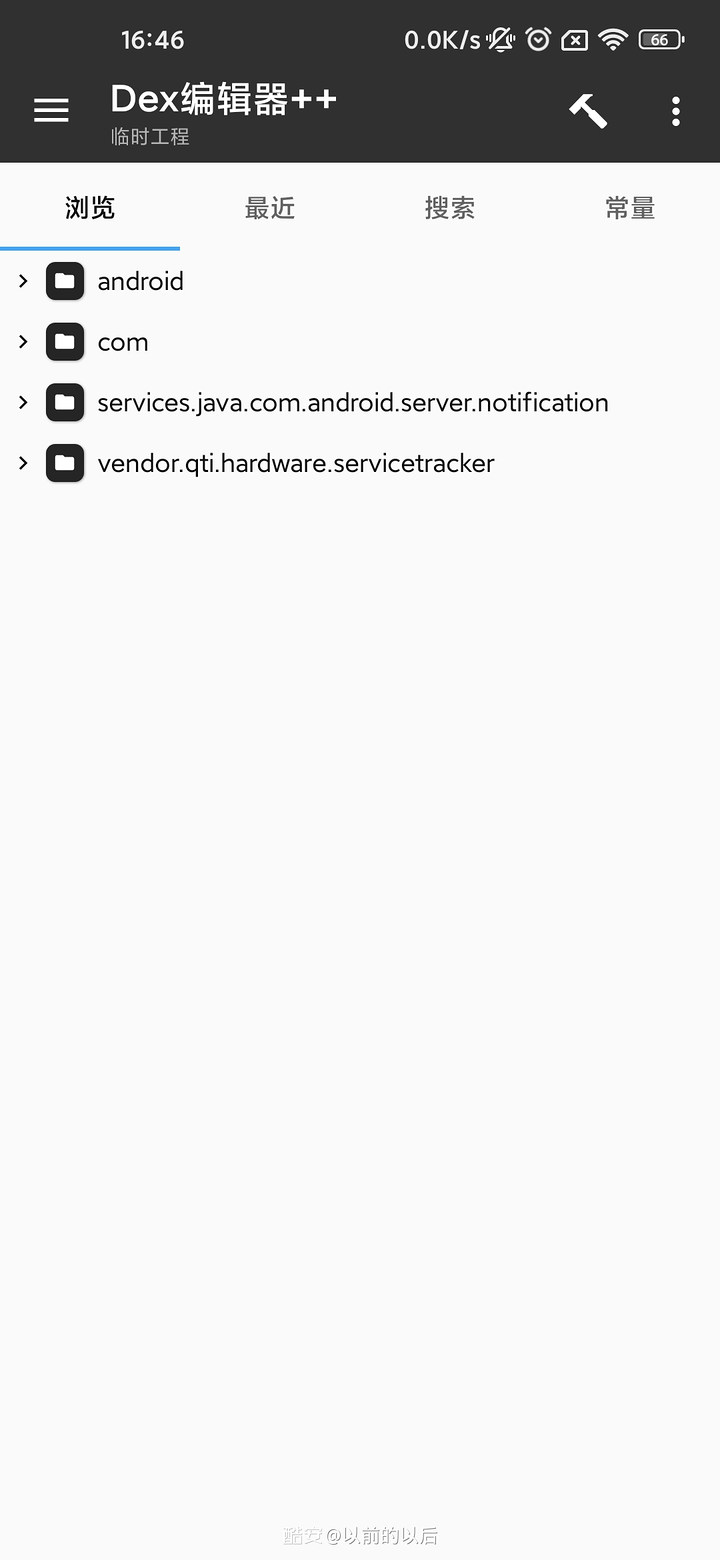

→步骤⑤

然后,便会出现以下界面。

文件内的文件

→步骤⑥

然后,根据以下路径找文件。

路径

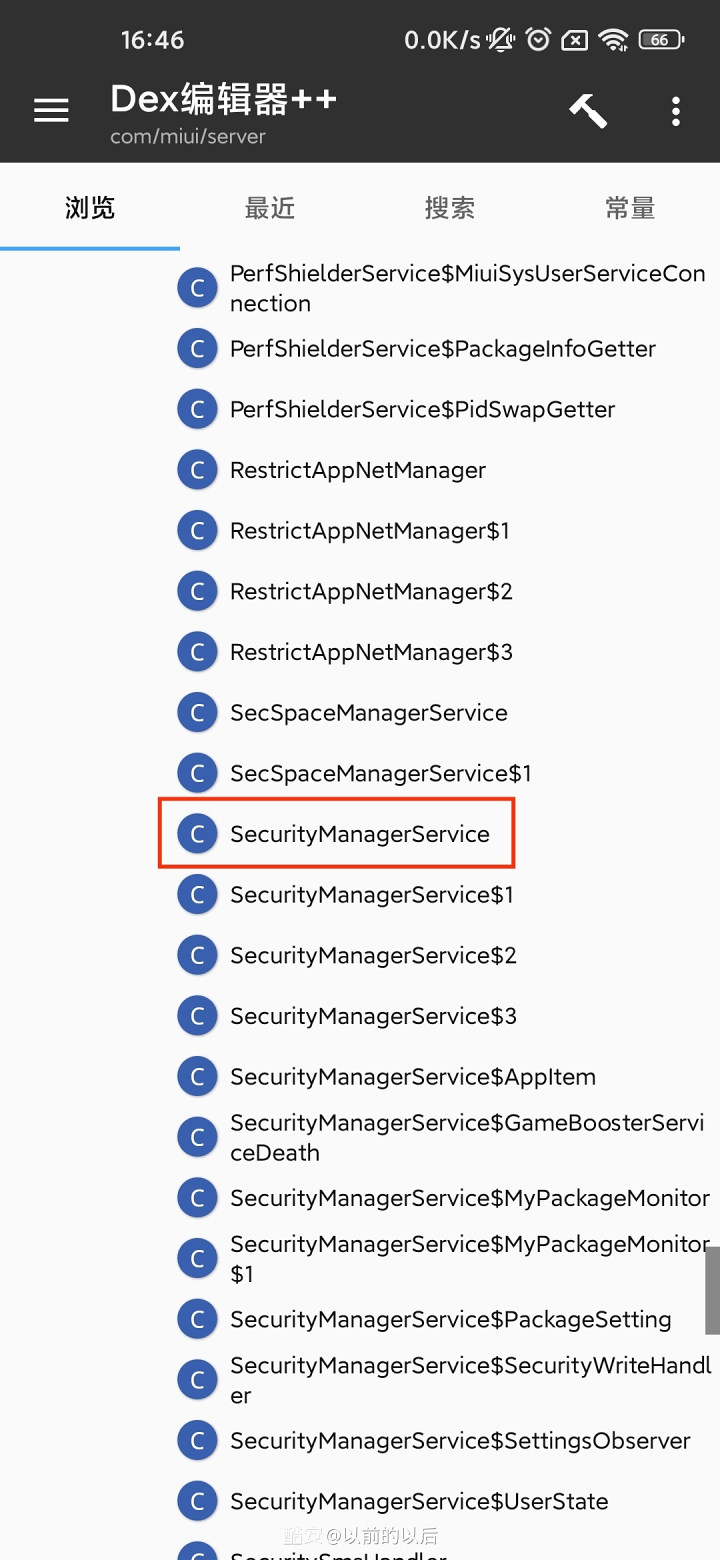

→步骤⑦

然后,找到下面的文件。(当然也可以直接搜索,我个人平时是直接搜索,省去很多麻烦和时间,这里方便教学原理)

SecurityManagerService

→步骤⑧

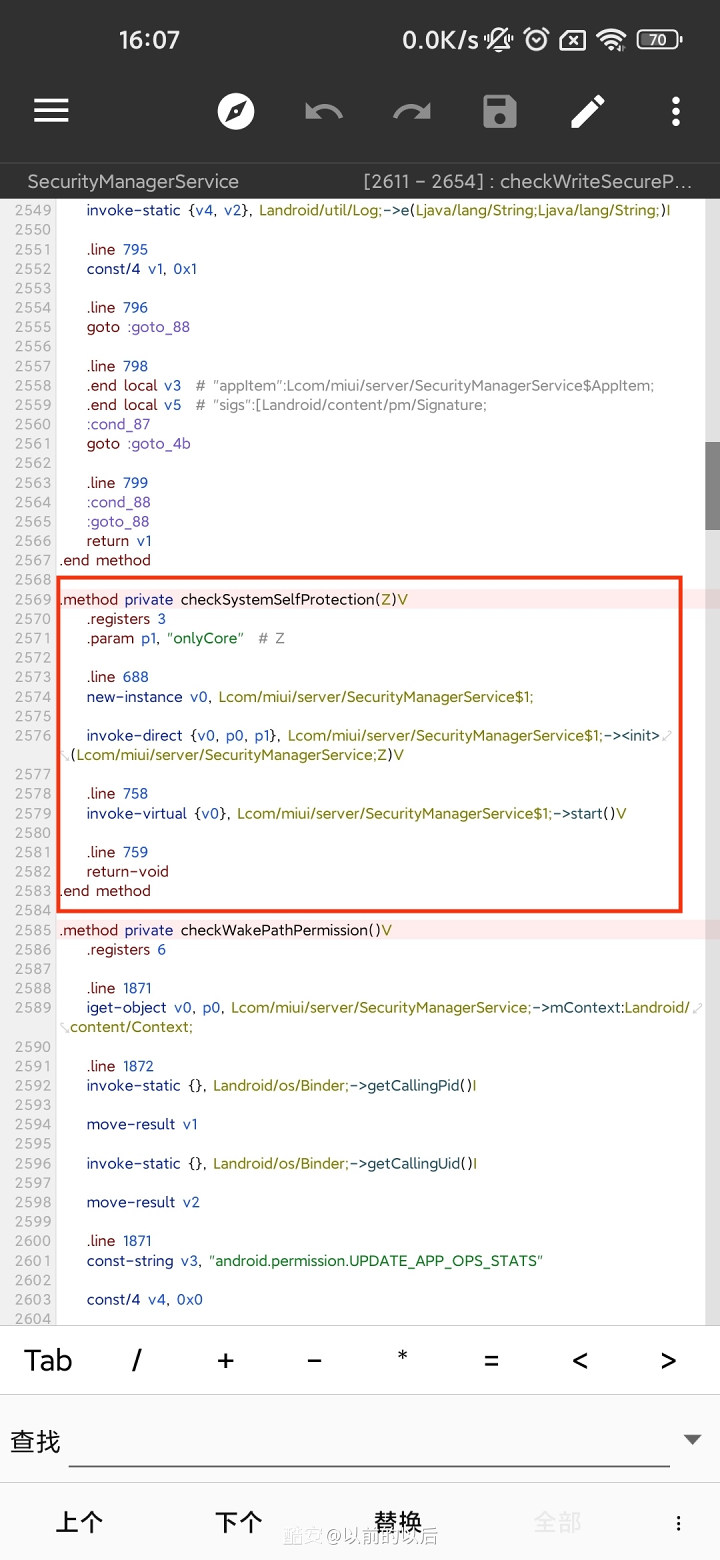

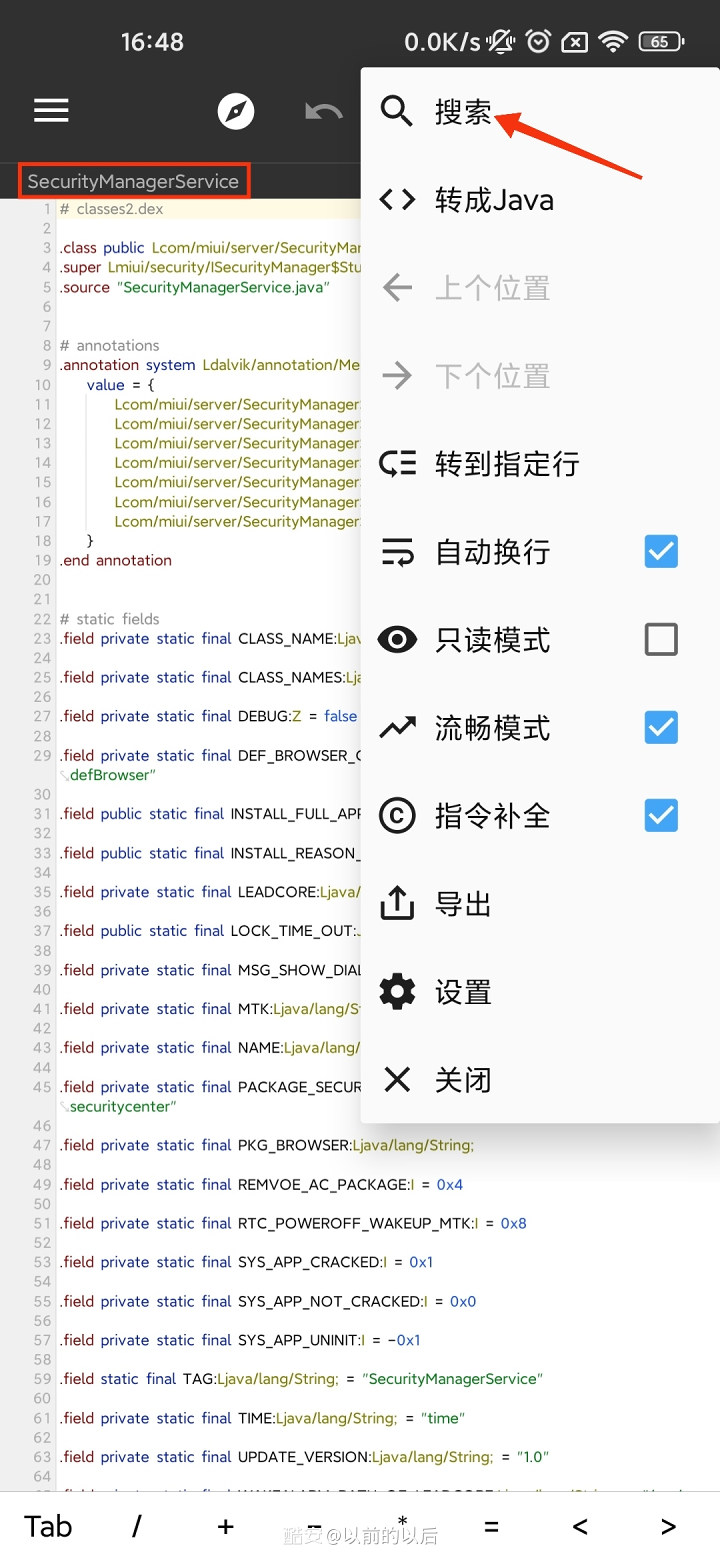

打开【SecurityManagerService】文件,并且搜索【checkSystemSelfProtection】文件。

搜索

→步骤⑨

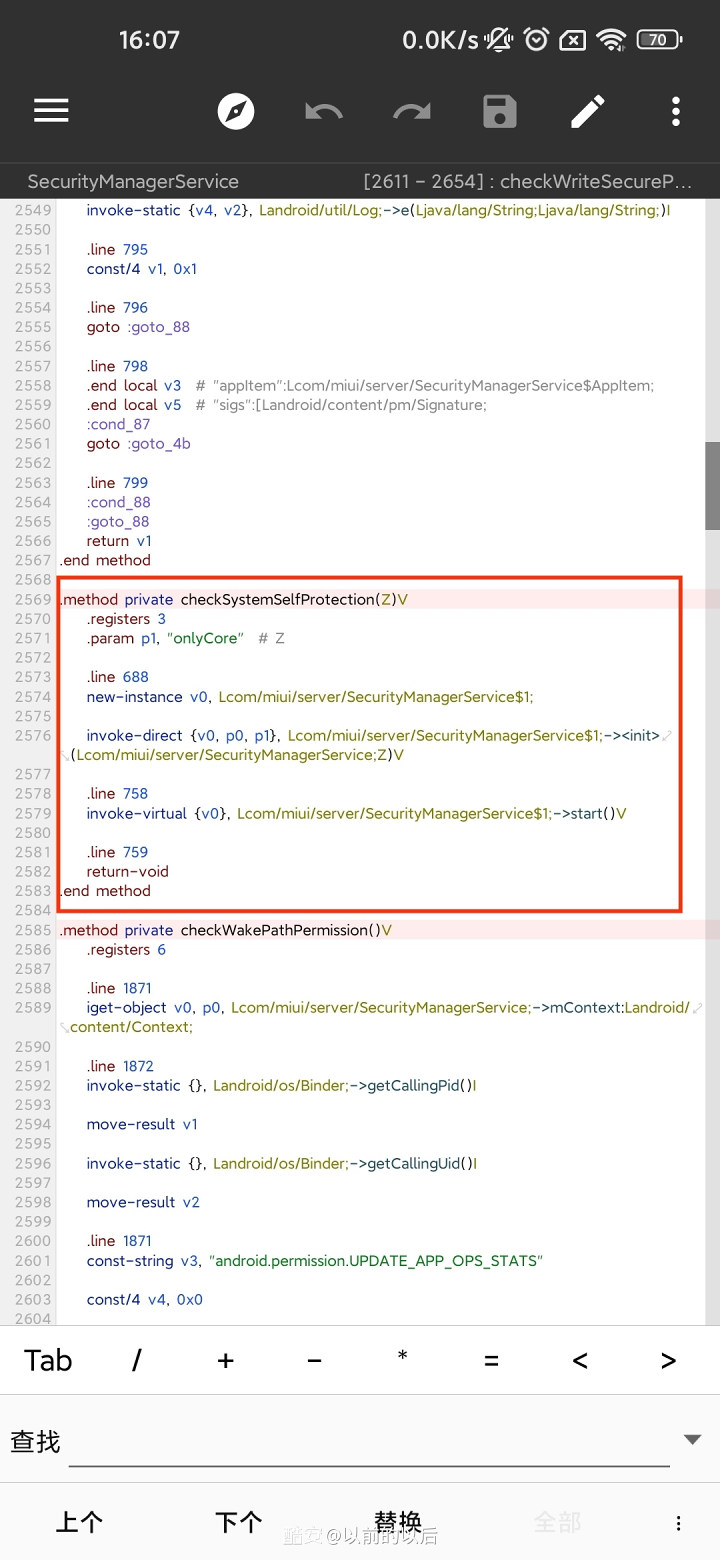

然后,找到以下位置,进行修改。

修改前

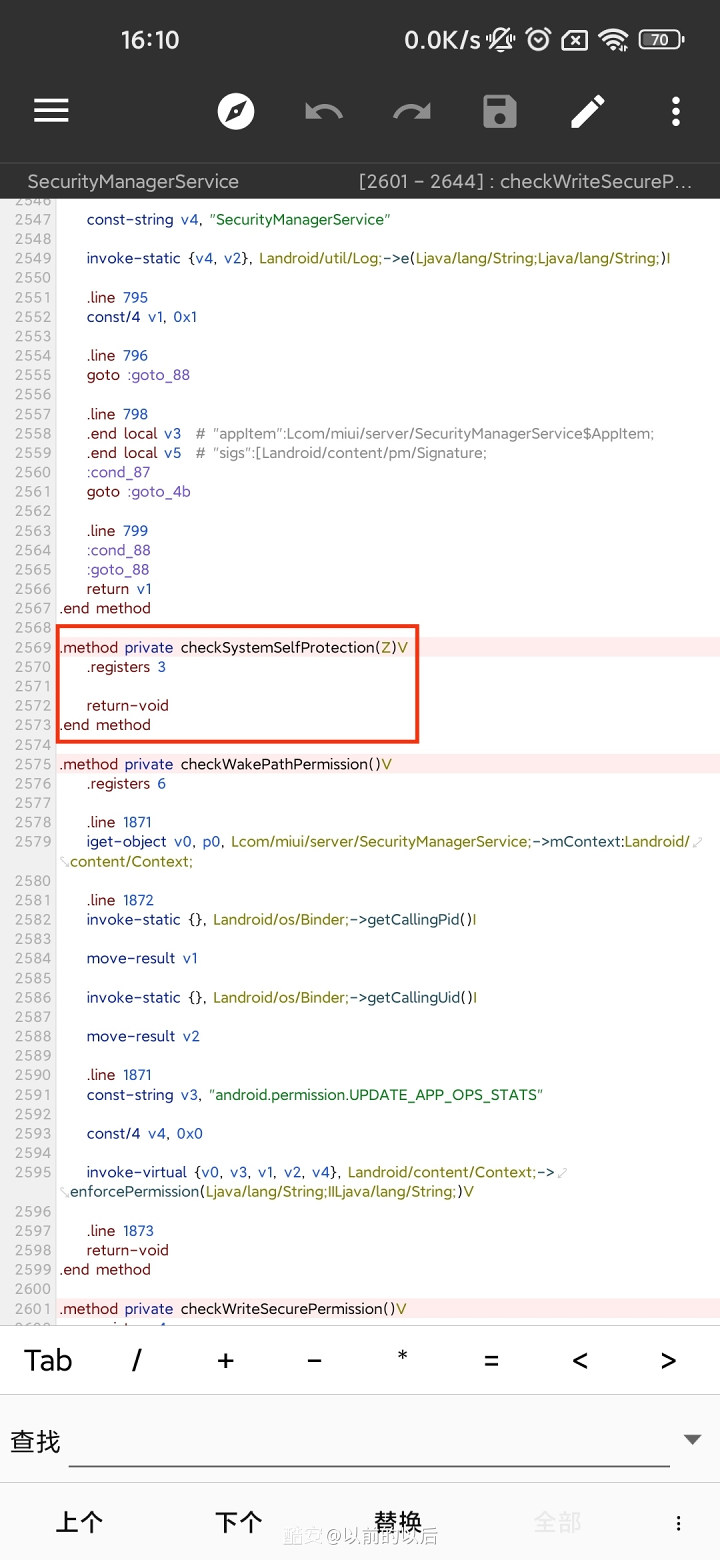

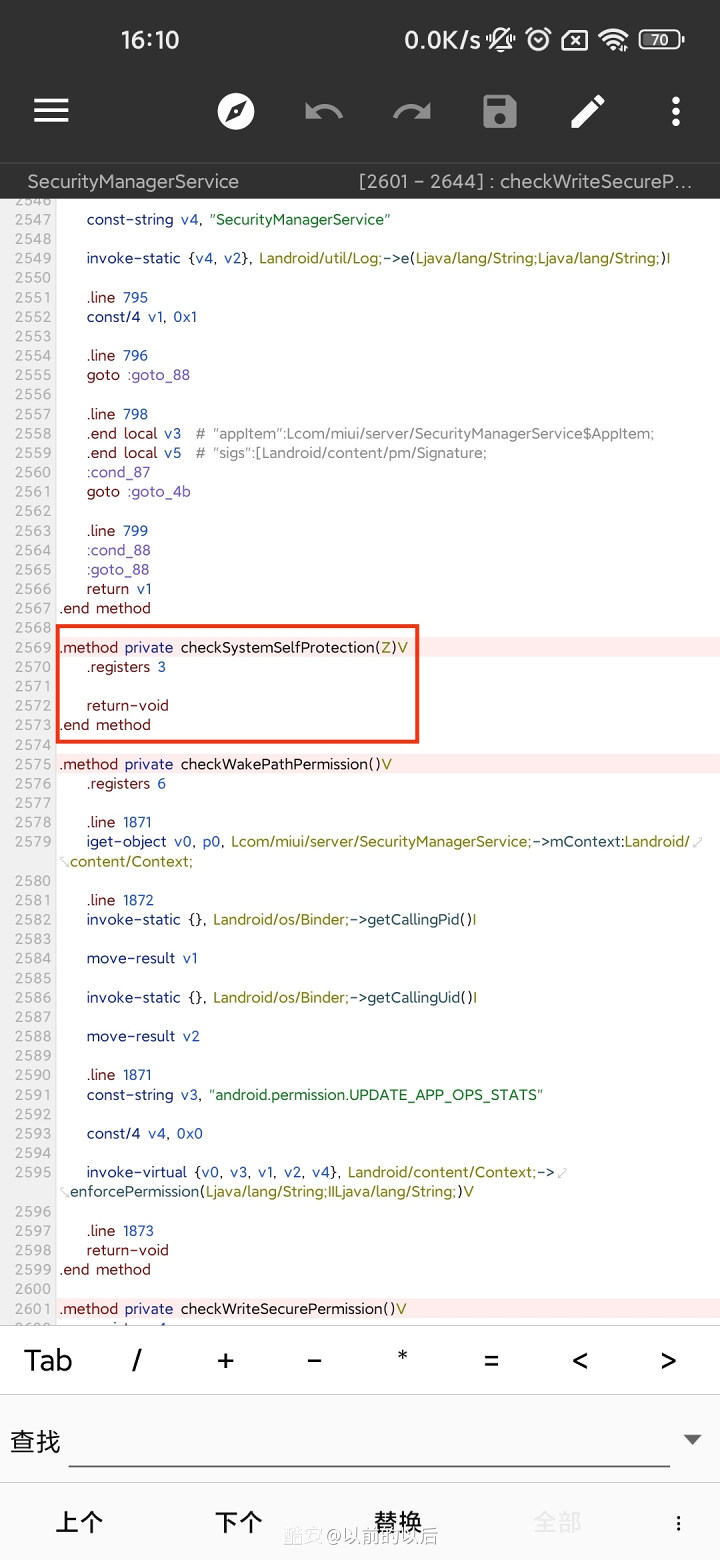

修改成,如下图所示即可。

修改后

→步骤⑩

最后,返回保存并退出即可。

保存并退出

以上,为【去除删除MIUI系统软件卡米】的步骤与原理。

说明:一个 smali 文件存在一个或多个方法。

开始于.method

………………..

………………..

结束于.end method

(如上图红色方框部分,对比一下)

对于 miui 官改来说,多半是修改方法中间部分,使得某个值固定为真,而不是判断,或直接返回空值从而达到效果。一般修改,都是以方法(.method开始)为模块,逐个击破(smali 文件的修改,也可认为是某大佬口中的patchrom,即插桩,不过是手动的方式)

→◆插桩

插桩:通过一种技术将第三方定制的系统功能代码反编译成smali注入到将要适配的机器官方ROM中(cm、aosp、miui等)。

→◆主题破解

以下举例说明:MIUI最新的主题商店(不同机型、不同版本,路径可能不太一样,但远离差不多)。

主题破解的本质:

.method public isAuthorizedResource()Z

.method public isCanNotPlay()Z

.method public isProductBought()Z

等等几个方法返回为真。

通过以上实例,总结下:辅助工具会自动启动aosp 与boap和temp与boap对比窗口,前者对比,我们定位了需要修改的具体文件里面的具体方法,并得到了搜索关键字;后者对比,我们搜索关键字进行具体方法的修改。注意:我们要改的只有 temp(官方到反编译后的文件)内的相关文件。本质就是个插桩过程中,手动解冲突的过程,具体可访问,其原理是一致的:冲突解决→对、定、调。

原理:查看链接

→◆打包辅助简介(厨房)

主要有以下3个重点功能:

⑴自动精简系统

⑵自动反编译与回编译并复制回去原路径

⑶自动启用对比器修改smali文件

→厨房辅助:解压本工具,复制到厨房目录,注意保持 Run.bat与superr.exe同路径。

→通用辅助:解压本工具,复制到你的工具目录,注意保持 Run.bat与system 文件夹同路径。

提示:位于patch\patchallo\tool\system 或 patch\patchallp\tool\system文件夹下的文件,将在启动时自动复制到你原 system 的对应文件夹下,可根据实际需求,增减文件。

→◆updater-script

路径:META-INF/com/google/android

此脚本为文本文件,可用文本编辑软件直接编辑,打开该文件。

该脚本大致分为了 3 部分:机型验证、基带底层、system/vendor等分区。(机型验证一般位于第一行)

曾经SuperSU的刷入,到现在面具的刷入,以及其他软件或者程序的刷入,都可以在此加入对应的脚本。

这里需要注意,REC在刷写镜像时,无法自动跳过错误,因而脚本必须百分百正确。否则,会出现各类错误提示(不排除是update-binary问题)。

二进制脚本:META-INF/com/google/android/update-binary

→◆打包

就是将我们修改好的文件,打包成可以让第三方 rec 识别并写入到我们手机的系列过程。

具体来说:system 文件夹-img文件-dat文件-dat.br文件(非绝对)等,vendor 分区同理。解包的本质,就是把如上流程反一下。

→▲以上,所见情况,均个人理解。

注意:

①以防万一,习惯性备份

②若有任何疑问,请私信

③请尊重原创,转载请注明

④欢迎互相交流,资源共享

→你的选择,希望是因为喜欢,而非将就。

@BestTime

#MIUI13# #MIUI官改# #ROM杂谈#