声明:本文仅限学习交流使用,禁止用于非法用途、商业活动等。否则后果自负。如有侵权,请告知删除,谢谢!本教程也没有专门针对某个网站而编写,单纯的技术研究

案例分析

目标案例:VE9QU1BPUlRT5ruU5Y2a6L+Q5Yqo

- 对应接口和难点

参数分析

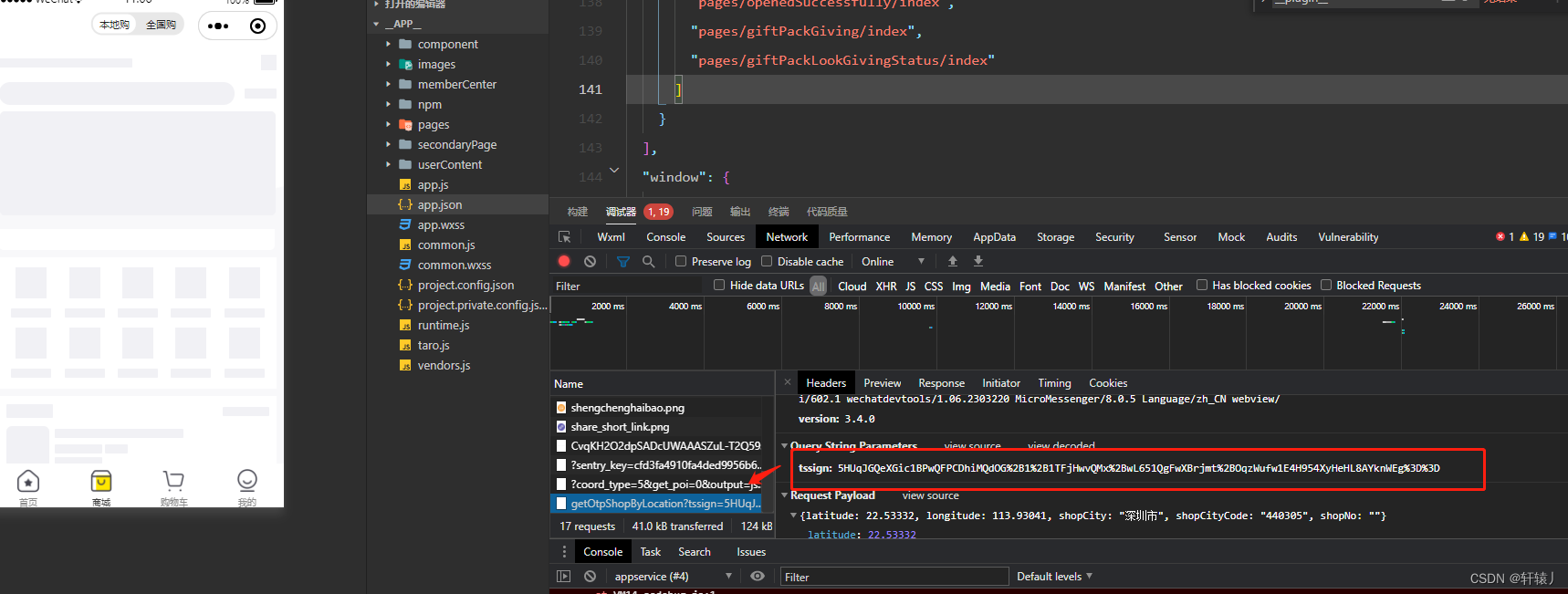

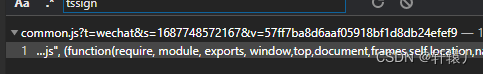

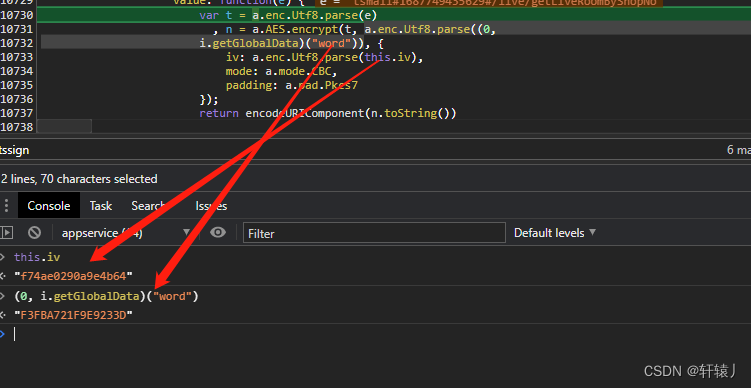

首先先反编译小程序,通过微信开发者进行调试

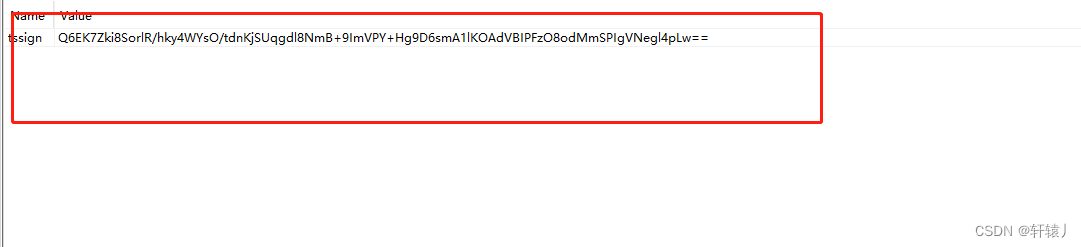

这里可以看到他是入参的加密,我这边是直接搜索

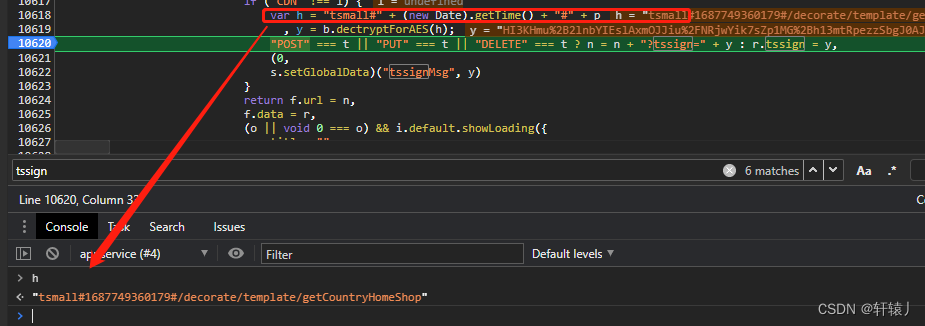

软件进行断点,发现h就是对时间戳,url等进行拼接然后进行的aes

通过多次抓包发现key是通用的,不变,iv也是固定的

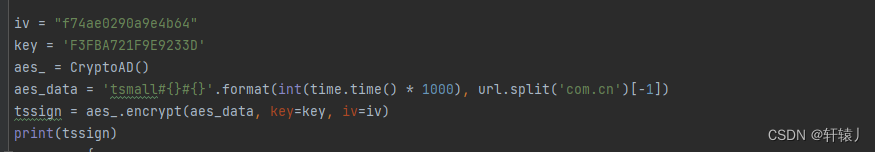

现在知道了key和iv还有他的其他参数,可直接通过python进行还原

到这里就结束了,我们下期见!!!

拜拜!!!

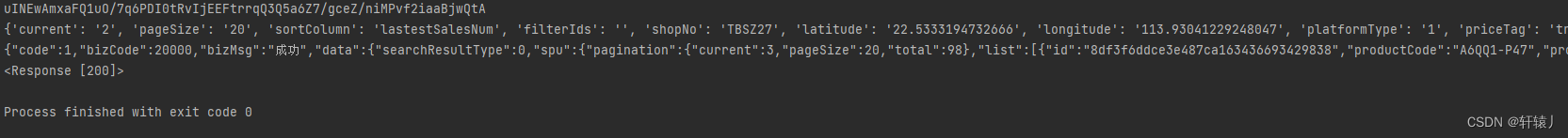

效果展示

代码展示

备注:aes加密可自行百度下

url = "https://wxmall.topsports.com.cn/search/shopCommodity/list"

iv = "f74ae0290a9e4b64"

key = 'F3FBA721F9E9233D'

aes_ = CryptoAD()

aes_data = 'tsmall#{}#{}'.format(int(time.time() * 1000), url.split('com.cn')[-1])

tssign = aes_.encrypt(aes_data, key=key, iv=iv)