iptables简介

iptables是unix/linux自带的一款优秀且开放源代码的完全自由的基于包过滤的防火墙工具,它的功能十分强大,使用非常灵活,可以对流入和流出服务器的数据进行很精细的控制。

iptables主要工作在OSI七层的二、三、四层,如果重新编译内核,iptables也可以支持7层控制

iptables工作流程

1、防火墙是一层一层过滤的,实际是按照配置规则的顺序从上到下,从左到右进行过滤的。

2、如果匹配上了规则,即明确表明是阻止还是通过,此时数据包就不在向下匹配新规则。

3、如果所有规则中没有明确表明是阻止还是通过这个数据包,也就是没有匹配上规则,向下进行匹配,直到匹配默认规则得到明确的组织还是通过。

4、防火墙的默认规则是对应链的所有的规则执行完才会执行的(最后执行的规则)。

iptables基本语法

iptables -t 表名 <-A/I/D/R> 规则链名 [规则号] <-i/o 网卡名> -p 协议名 <-s 源IP/源子网> --sport 源端口 <-d 目标IP/目标子网> --dport 目标端口 -j 动作

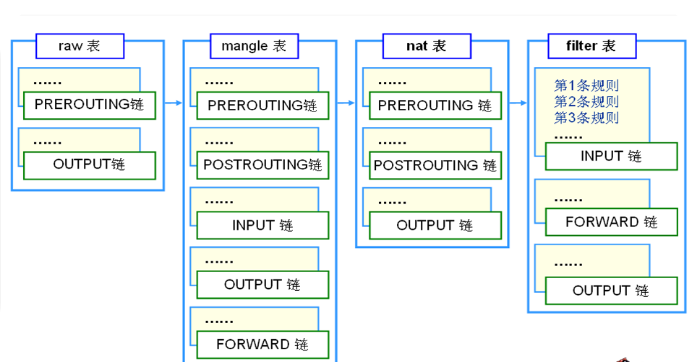

规则表

1.filter表——三个链:INPUT、FORWARD、OUTPUT

作用:过滤数据包 内核模块:iptables_filter.

2.Nat表——三个链:PREROUTING、POSTROUTING、OUTPUT

作用:用于网络地址转换(IP、端口) 内核模块:iptable_nat

3.Mangle表——五个链:PREROUTING、POSTROUTING、INPUT、OUTPUT、FORWARD

作用:修改数据包的服务类型、TTL、并且可以配置路由实现QOS内核模块:iptable_mangle(别看这个表这么麻烦,咱们设置策略时几乎都不会用到它)

4.Raw表——两个链:OUTPUT、PREROUTING

作用:决定数据包是否被状态跟踪机制处理 内核模块:iptable_raw

(这个是REHL4没有的,不过不用怕,用的不多)

规则链

1.INPUT——进来的数据包应用此规则链中的策略

2.OUTPUT——外出的数据包应用此规则链中的策略

3.FORWARD——转发数据包时应用此规则链中的策略

4.PREROUTING——对数据包作路由选择前应用此链中的规则

(记住!所有的数据包进来的时侯都先由这个链处理)

5.POSTROUTING——对数据包作路由选择后应用此链中的规则

(所有的数据包出来的时侯都先由这个链处理)

iptables主要参数

-A 向规则链中添加一条规则,默认被添加到末尾

-t指定要操作的表,默认是filter

-D从规则链中删除规则,可以指定序号或者匹配的规则来删除

-R进行规则替换

-I插入一条规则,默认被插入到首部

-F清空所选的链,重启后恢复

-N新建用户自定义的规则链

-X删除用户自定义的规则链

-p用来指定协议可以是tcp,udp,icmp等也可以是数字的协议号,

-s指定源地址

-d指定目的地址

-i进入接口

-o流出接口

-j采取的动作,accept,drop,snat,dnat,masquerade

--sport源端口

--dport目的端口,端口必须和协议一起来配合使用

动作包括

accept:接收数据包。

DROP:丢弃数据包。

REDIRECT:重定向、映射、透明代理。

SNAT:源地址转换。

DNAT:目标地址转换。

MASQUERADE:IP伪装(NAT),用于ADSL。

LOG:日志记录。

清空已有iptables规则

iptables -L 列出iptables规则

iptables -F 清除iptables内置规则

iptables -X 清除iptables自定义规则

iptables -Z 清空计数器

设定默认规则

在iptables规则中没有匹配到规则则使用默认规则进行处理

iptables -P INPUT DROP

iptables -P OUTPUT ACCEPT

iptables -P FORWARD DROP

开放指定的端口

iptables -A INPUT -s 127.0.0.1 -d 127.0.0.1 -j ACCEPT #允许本地回环接口(即运行本机访问本机)

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT #允许已建立的或相关连的通行

iptables -A OUTPUT -j ACCEPT #允许所有本机向外的访问

iptables -A INPUT -p tcp --dport 22 -j ACCEPT #允许访问22端口

iptables -A INPUT -p tcp --dport 80 -j ACCEPT #允许访问80端口

iptables -A INPUT -p tcp --dport 21 -j ACCEPT #允许ftp服务的21端口

iptables -A INPUT -p tcp --dport 20 -j ACCEPT #允许FTP服务的20端口

iptables -A INPUT -j reject #禁止其他未允许的规则访问

iptables -A FORWARD -j REJECT #禁止其他未允许的规则访问

局域网共享上网

环境介绍

[root@web01 ~]# cat /etc/redhat-release

CentOS release 6.8 (Final)

[root@web01 ~]# uname -r

2.6.32-642.el6.x86_64

[root@web01 ~]# uname -m

x86_64

[root@web01 ~]# hostname -I

10.0.0.8 172.16.1.8

服务器端配置

关闭防火墙

[root@web01 ~]# /etc/init.d/iptables stop

iptables: Setting chains to policy ACCEPT: nat filter [ OK ]

iptables: Flushing firewall rules: [ OK ]

iptables: Unloading modules: [ OK ]

开启路由转发功能

sed -i 's#net.ipv4.ip_forward = 0#net.ipv4.ip_forward = 1#g' /etc/sysctl.conf

sysctl -p

配置nat转发规则

iptables -t nat -A POSTROUTING -s 172.16.1.0/24 -o eth0 -j SNAT --to-source 10.0.0.8

/etc/init.d/iptables save ----》保存

客户端上的配置

ifdown eth0 ----》关掉外网网卡

echo 'GATEWAY=172.16.1.8' >> /etc/sysconfig/network-scripts/ifcfg-eth1

[root@db01 ~]# ping 223.5.5.5

PING 223.5.5.5 (223.5.5.5) 56(84) bytes of data.

64 bytes from 223.5.5.5: icmp_seq=1 ttl=127 time=32.4 ms

64 bytes from 223.5.5.5: icmp_seq=2 ttl=127 time=29.3 ms

64 bytes from 223.5.5.5: icmp_seq=3 ttl=127 time=29.8 ms

本题小结

方法1:适合于有固定外网地址的:

iptables -t nat -A POSTROUTING -s 172.16.1.0/24 -o eth0 -j SNAT --to-source 10.0.0.8

(1)-s 172.16.1.0/24 办公室或IDC内网网段。

(2)-o eth0 为网关的外网卡接口。

(3)-j SNAT --to-source 10.0.0.8 是网关外网卡IP地址。

方法2:适合变化外网地址(ADSL):

iptables -t nat -A POSTROUTING -s 172.16.1.0/24 -j MASQUERADE ç伪装。

实现端口NAT映射

实现端口映射 10.0.0.8:9000 -->172.16.1.8:22

iptables -t nat -A PREROUTING -d 10.0.0.8 -p tcp --dport 9000 -j DNAT --to-destination 172.16.1.51:22

删除已添加的iptales规则

将所有iptables以序号标记显示,执行:

iptables -L -n --line-numbers

比如要删除INPUT里序号为1的规则,执行:

iptables -D INPUT 1

[root@web01 ~]# iptables -t nat -n -v -L

Chain PREROUTING (policy ACCEPT 6 packets, 474 bytes)

pkts bytes target prot opt in out source destination

Chain POSTROUTING (policy ACCEPT 35 packets, 2152 bytes)

pkts bytes target prot opt in out source destination

1 84 SNAT all -- * eth0 172.16.1.0/24 0.0.0.0/0 to:10.0.0.8

Chain OUTPUT (policy ACCEPT 35 packets, 2152 bytes)

pkts bytes target prot opt in out source destination

[root@web01 ~]# iptables -t nat -D POSTROUTING 1

[root@web01 ~]# iptables -t nat -n -v -L

Chain PREROUTING (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

Chain POSTROUTING (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination