简介

Acunetix Web Vulnerability Scanner(AWVS)可以扫描任何通过Web浏览器访问和遵循HTTP/HTTPS规则的Web站点。适用于任何中小型和大型企业的内联网、外延网和面向客户、雇员、厂商和其它人员的Web网站。

AWVS可以通过检查SQL注入攻击漏洞、XSS跨站脚本攻击漏洞等漏洞来审核Web应用程序的安全性。

特点:

● 自动的客户端脚本分析器,允许对Ajax和Web2.0应用程序进行安全性测试

● 业内最先进且深入的SQL注入和跨站脚本测试

● 高级渗透测试工具,例如HTPP Editor和HTTP Fuzzer

● 可视化宏记录器帮助您轻松测试web表格和受密码保护的区域

● 支持含有CAPTHCA的页面,单个开始指令和Two Factor(双因素)验证机制

● 丰富的报告功能,包括VISA PCI依从性报告

● 高速的多线程扫描器轻松检索成千上万的页面

● 智能爬行程序检测web服务器类型和应用程序语言

● Acunetix检索并分析网站,包括flash内容,SOAP和AJAX

● 端口扫描web服务器并对在服务器上运行的网络服务执行安全检查

● 可到处网站漏洞文件

安装

这个是一个收费的漏扫工具,官网:http://wvs.evsino.com/

支持各种操作系统,也支持Docker .

我们学习就选中安装Docker版本。

如果在kali里面安装Docker,建议参考:https://blog.csdn.net/qq1140037586/article/details/126817404

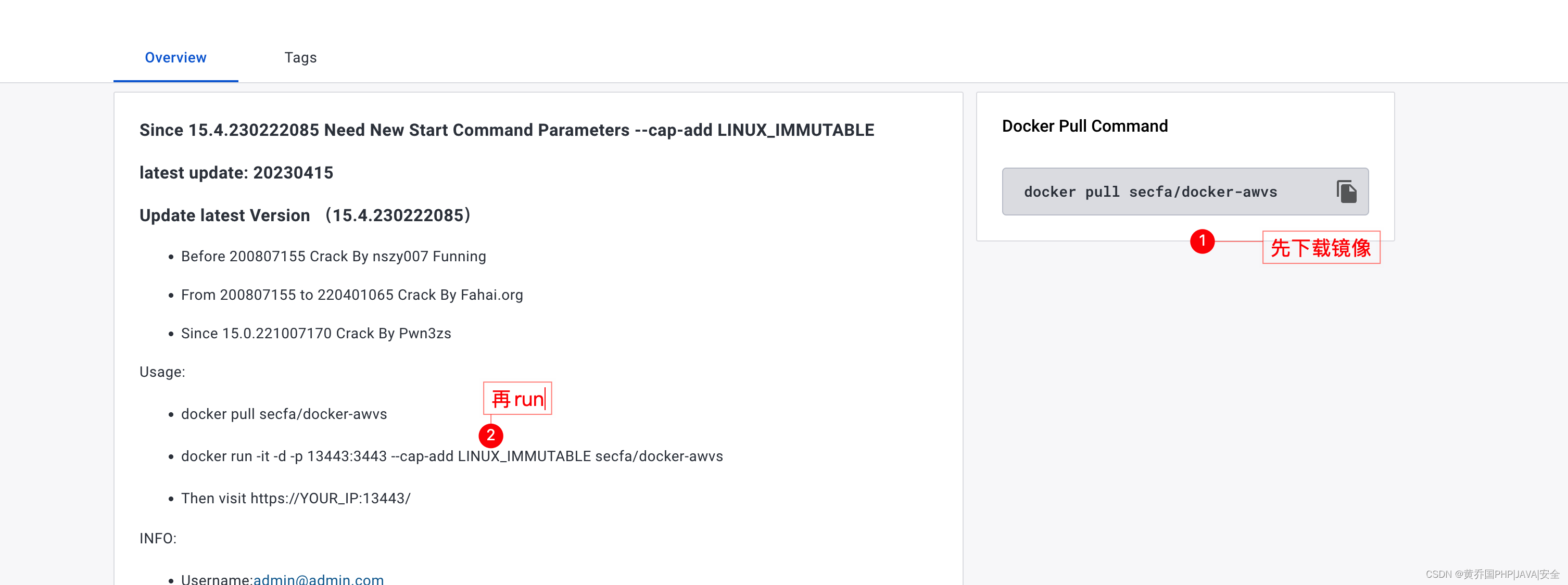

然后具体参考dockerhub即可:

https://hub.docker.com/r/secfa/docker-awvs

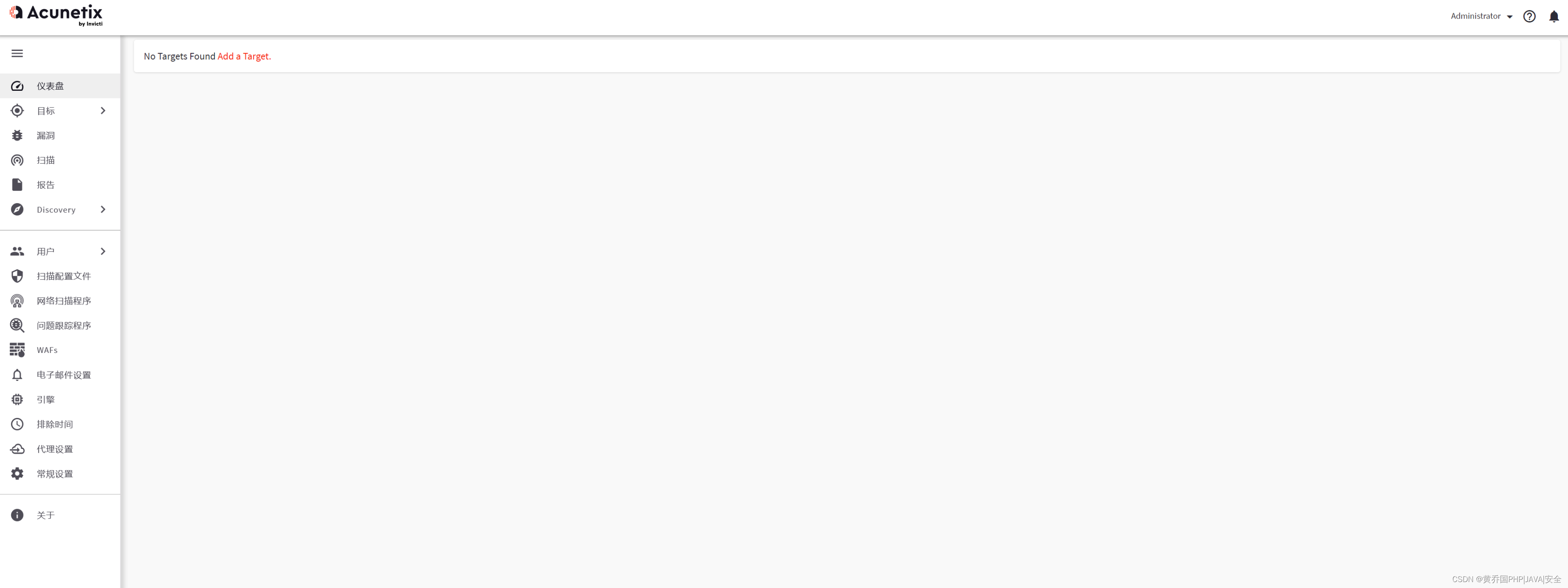

安装之后的效果:

登录:

界面简介

主菜单功能介绍:

主菜单共有5个模块,分别为Dashboard、Targets、Vulnerabilities、Scans、Reports。

Dashboard:仪表盘,显示扫描过的网站的漏洞信息

Targets:目标网站,需要被扫描的网站

Vulnerabilities:漏洞,显示所有被扫描出来的网站漏洞

Scans:扫描目标站点,从Target里面选择目标站点进行扫描

Reports:漏洞扫描完成后生成的报告

设置菜单功能介绍:

设置菜单共有8个模块,分别为Users、Scan Types、Network Scanner、Issue Trackers、Email Settings、Engines、Excluded Hours、Proxy Settings

Users:用户,添加网站的使用者、新增用户身份验证、用户登录会话和锁定设置

Scan Types:扫描类型,可根据需要勾选完全扫描、高风险漏洞、跨站点脚本漏洞、SQL 注入漏洞、弱密码、仅爬网、恶意软件扫描

Network Scanner:网络扫描仪,配置网络信息包括地址、用户名、密码、端口、协议

Issue Trackers:问题跟踪器,可配置问题跟踪平台如github、gitlab、JIRA等

Email Settings:邮件设置,配置邮件发送信息

Engines:引擎,引擎安装删除禁用设置

Excluded Hours:扫描时间设置,可设置空闲时间扫描

Proxy Settings:代理设置,设置代理服务器信息

使用方法

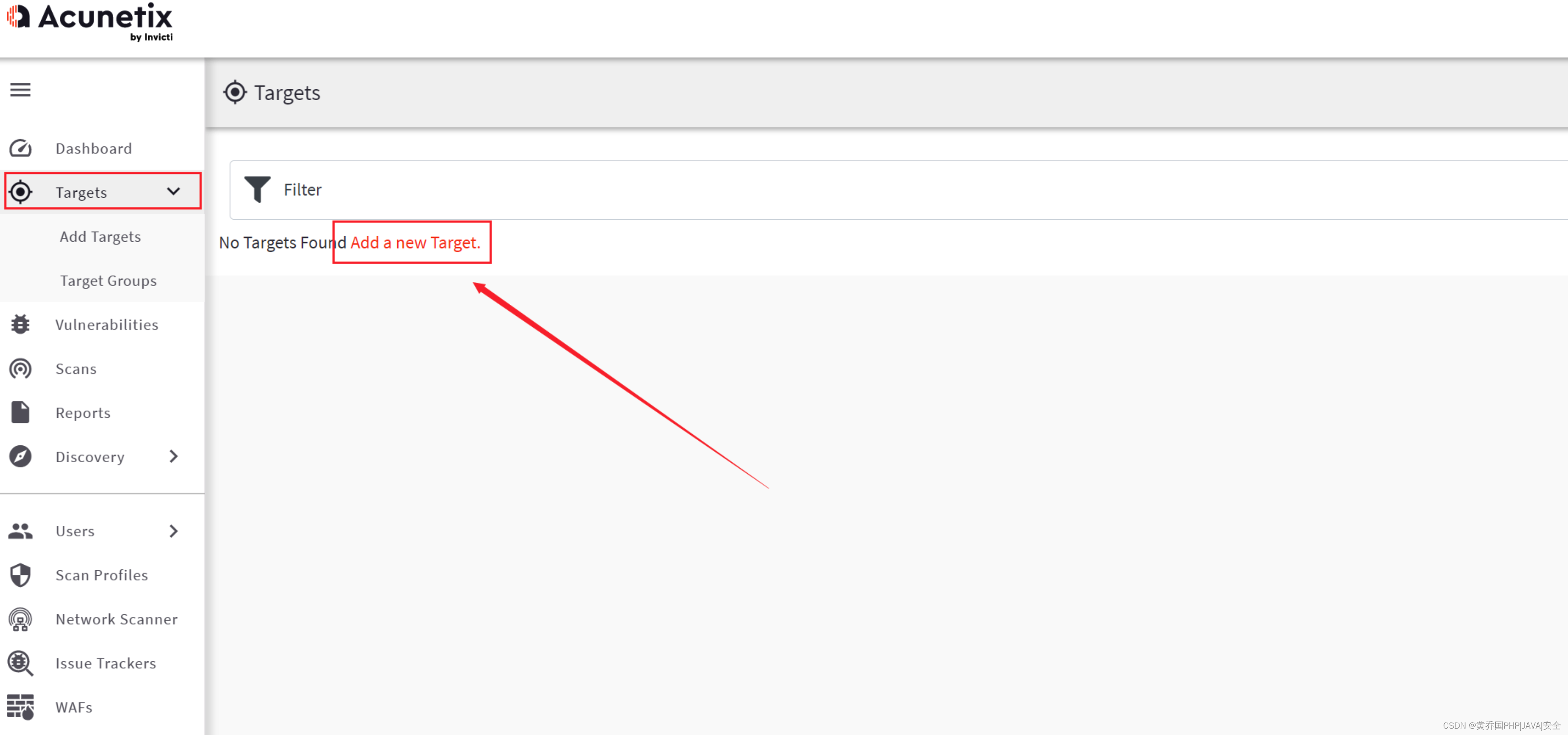

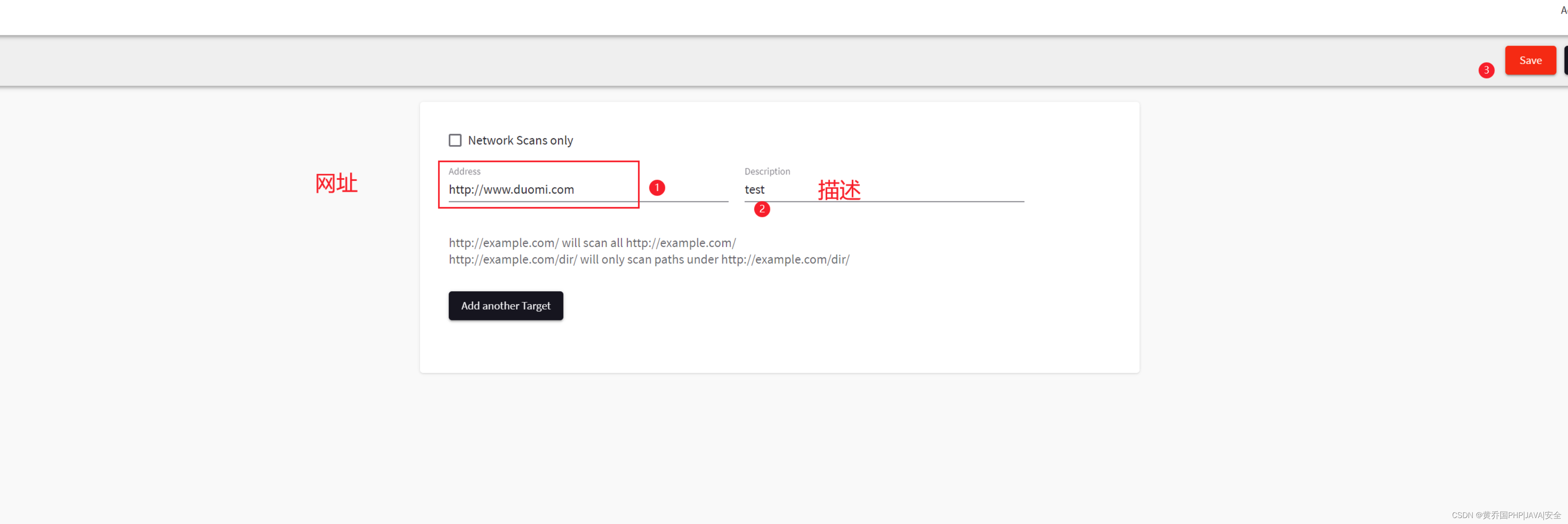

添加目标:

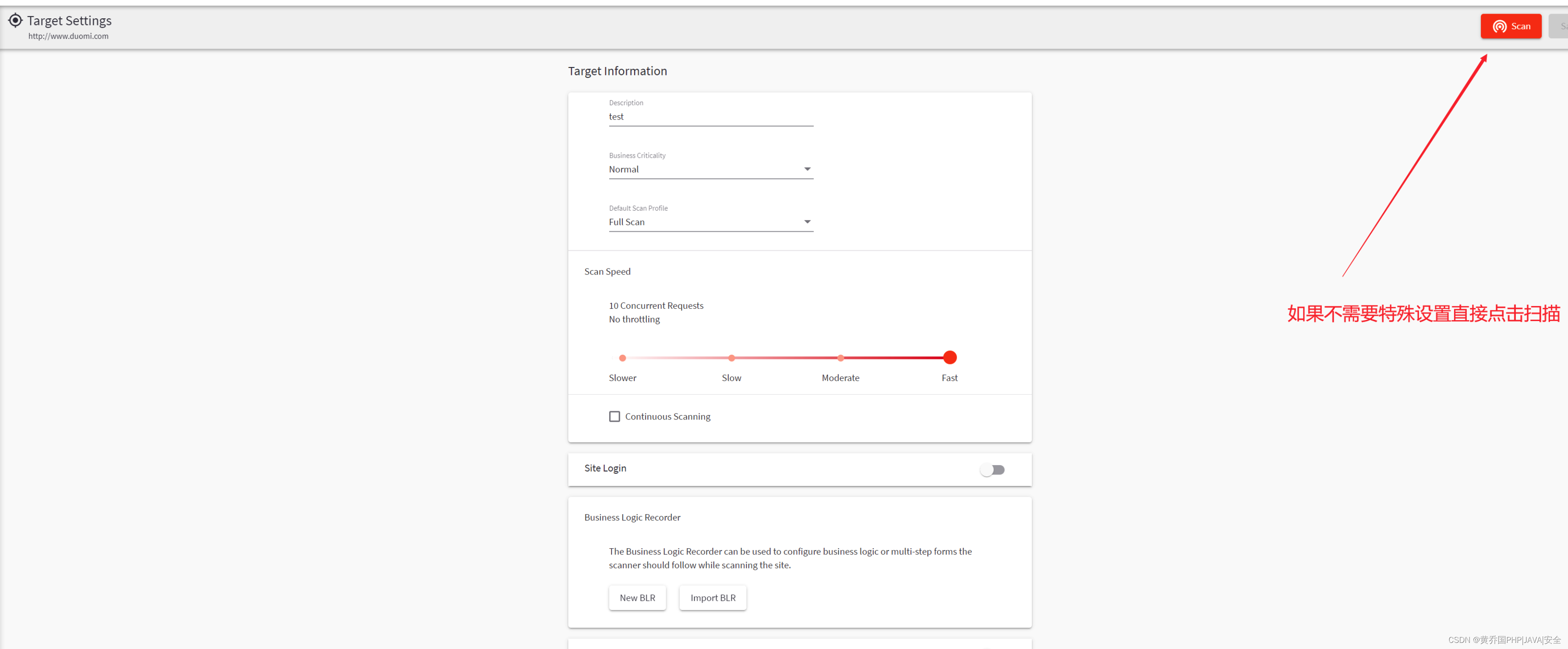

扫描设置:

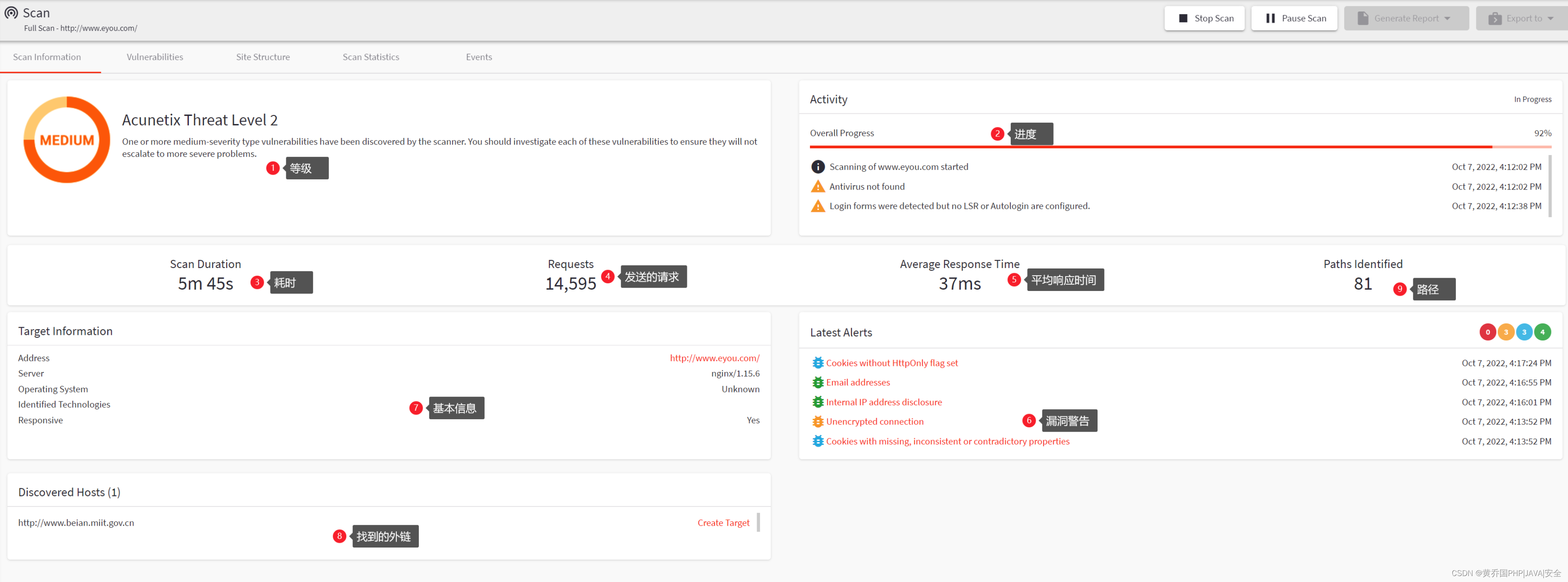

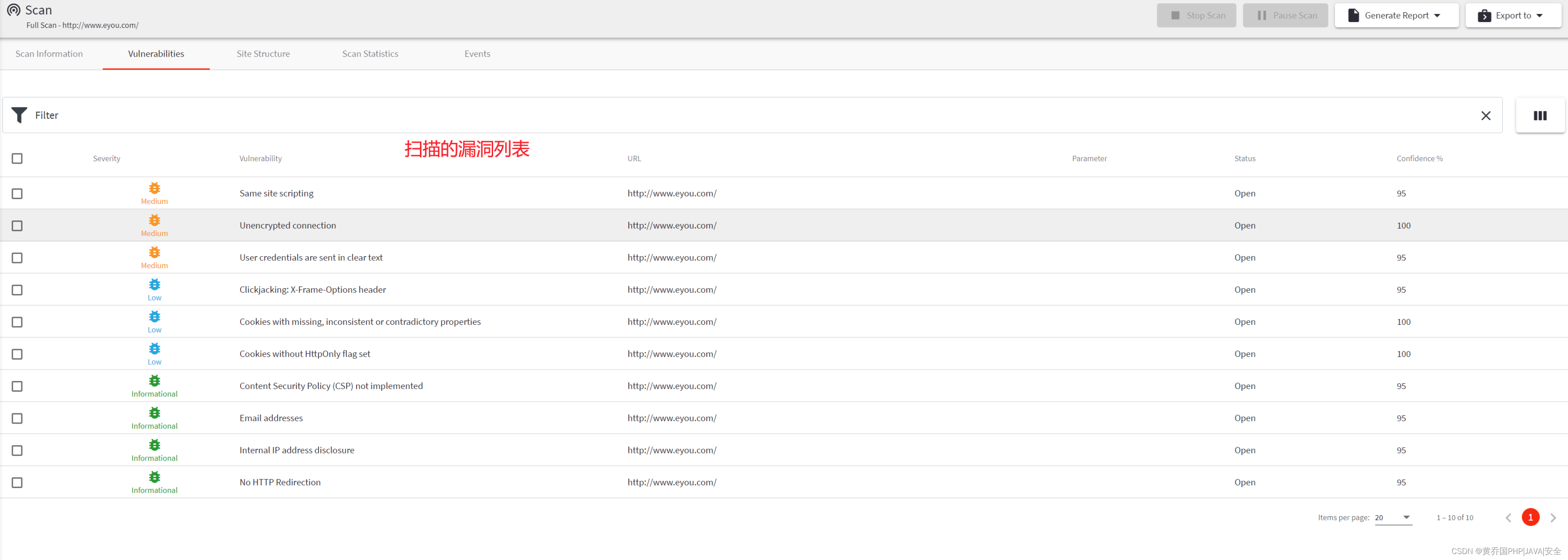

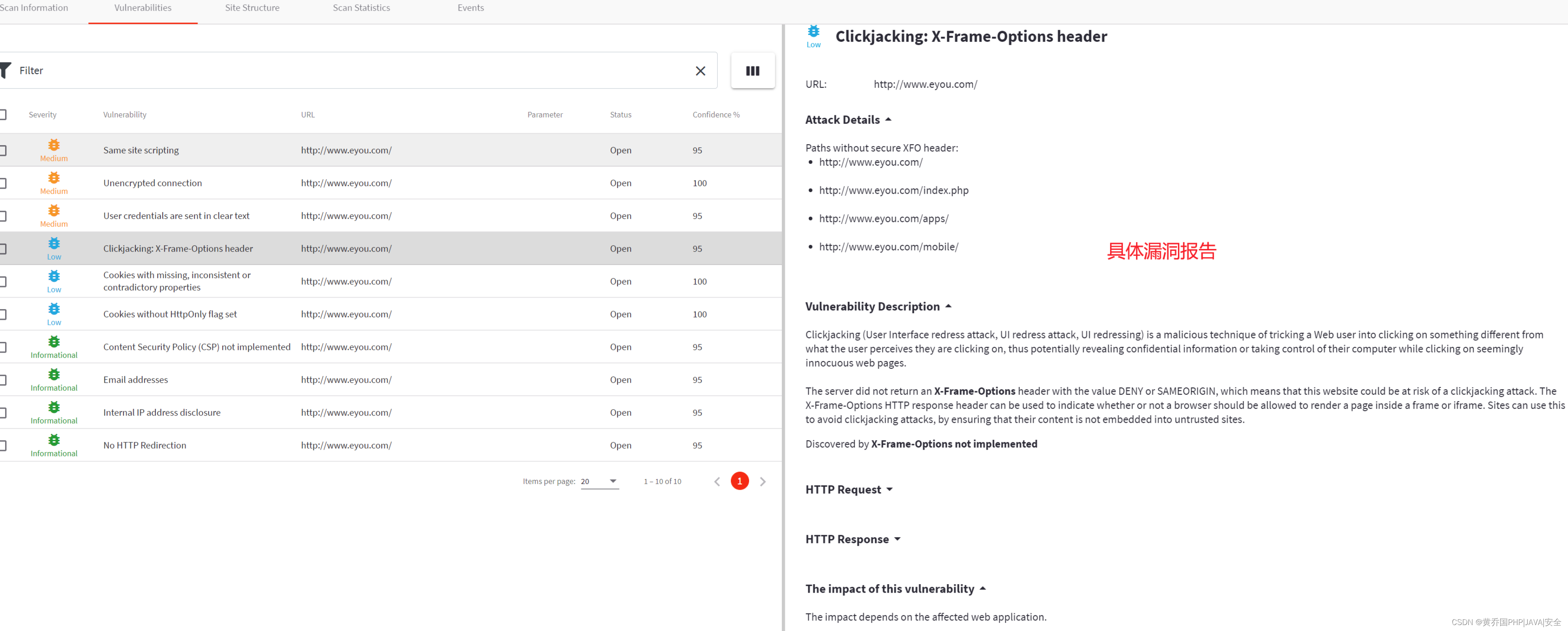

扫描界面:

这就是AWVS最简单的使用方法!