作者简介:一名云计算网络运维人员、每天分享网络与运维的技术与干货。

座右铭:低头赶路,敬事如仪

个人主页:网络豆的主页

目录

1.CA(Certificate Authority,证书颁发机构)

前言

本章将会讲解Windows服务器——部署PKI与证书服务

学习导图

一.PKI 概念

- 公钥基础设施(Public Key Infrastructure)

- 通过使用公钥技术和数字签名来确保信息安全

- 由公钥加密技术、数字证书、CA、RA组成

1.PKI体系能够实现的功能

- 身份验证

- 数据完整性

- 数据机密性

- 操作的不可否认性

二.公钥加密技术

1.公钥加密技术是PKI的基础

公钥加密技术是PKI的基础。PKI是公钥基础设施的缩写,是利用密码学中的公钥概念和加密技术为网上通信提供的符合标准的一整套安全基础平台。

2.公钥与私钥关系

- 公钥和私钥是成对生成的,互不相同,互相加密与解密

- 不能根据一个密钥来推算出另一个密钥

- 公钥对外公开,私钥只有私钥持有人才知道

- 私钥应该由密钥的持有人妥善保管

根据实现的功能不同,可分为数据加密和数字签名。

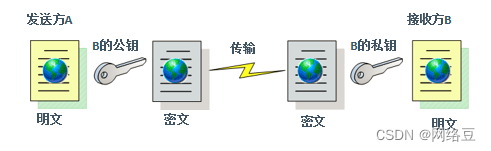

三.数据加密

- 发送方使用接收方的公钥加密数据

- 接收方使用自己的私钥解密数据

数据加密能保证所发送数据的机密性

四.数字签名

发送方

- 对原始数据执行HASH算法得到摘要值

- 发送方用自己私钥加密摘要值

- 将加密的摘要值与原始数据发送给接收方

数字签名保证数据完整性、身份验证和不可否认

五.X.509与PKI协议

1.X.509

由ITU-T(国际电信联盟)制定的数字证书标准

规定了实体鉴别过程中广泛适用的证书和数据接口

2.X.509作用:

规定了实体鉴别过程中广泛适用的证书和数据接口

3.PKI协议

- SSL

- HTTPS

- IPSec

4.证书的作用:

保证密钥的合法性、遵循X.509标准。

六.什么是证书

证书用于保证密钥的合法性

证书的主体可以是用户、计算机、服务等

证书格式遵循X.509标准

1.数字证书包含信息

- 使用者的公钥值

- 使用者标识信息(如名称和电子邮件地址)

- 有效期(证书的有效时间)

- 颁发者标识信息

- 颁发者的数字签名

数字证书由权威公正的第三方机构即CA签发

七.CA的作用

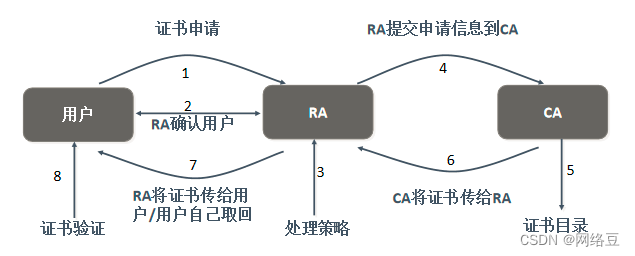

1.CA(Certificate Authority,证书颁发机构)

CA是证书颁发机构的缩写,是PKI中负责证书管理的机构,包括证书生命周期管理的各个阶段。CA签发用于确认证书上印刷的主题是公钥所有者的证书。在PKI系统中,客户端生成公私钥对。

CA的核心功能是颁发和管理数字证书

2.CA的作用

- 处理证书申请

- 发放证书

- 更新证书

- 接受最终用户数字证书的查询、撤销

- 产生和发布证书吊销列表(CRL)

- 数字证书归档

- 密钥归档

- 历史数据归档

3.证书的颁发过程

八.安装配置证书服务

- 添加Active Directory证书服务

- 指定企业安装类型

- 指定CA类型

1.证书服务的应用

- 证书的申请和颁发

- 证书的安装与使用

- 证书的导入与导出

本章总结

- PKI的相关理论

- 证书的发放过程

- 证书服务的安装方法

- 企业CA的管理方法

- 在Web服务器上设置SSL的方法

实验

实验环境:

一台Server2016,一台Win7/10.

实验步骤:

1.老三步

2016:192.168.1.10 GW:192.168.1.254

WIN7:192.168.1.20 GW:192.168.1.254

2.用win+R,powershell 界面 ping通!

3.部署安装证书服务,AD234+5证书服务+DNS(没搭建web服务的,安装IIS)

###“勾选证书颁发机构、证书颁发机构web注册”###

4.1>安装完成后,点击“黄色!”,选择“配置证书服务”,——勾选前两项——独立CA——默认下一步——SHA256(默认)——一路下一步,配置!

2>证书配置服务。(去“证书颁发机构”查看)

5.申请、颁发证书。

IIS——证书服务(双击)——创建——目录:c盘“证书”文件夹,123文档

完成。

6.客户端访问:http://192.168.1.10/certsrv

申请证书——高级证书——base64——拒绝

(共享文件夹——提供脚本)

7.做SSL策略:

IIS——网站(点开)——绑定(右侧)——添加(HTTPS、本地ip、SSL证书"主机名")——确定

结果:此网站的安全证书有问题!(用https访问)

实验完成!!!

创作不易,求关注,点赞,收藏,谢谢~