一、实验目的

安装配置burpsuite,利用burpsuite暴力破解DVWA靶场的账户和密码,熟练掌握burpsuite的基本使用。本实验在利用burpsuite暴力破解DVWA靶场的账户和密码部分,给出了开启代理步骤没有问题但是burpsuite拦截不到数据和burpsuite中的Intruder模块存在光标偏移这两个问题的解决办法。

二、实验环境

工具软件:Vmware、XAMPP、phpstudy、DVWA-master、burpsuite

实验准备:虚拟机Windows 10

三、实验内容(实验步骤、测试数据等)

1.安装配置burp

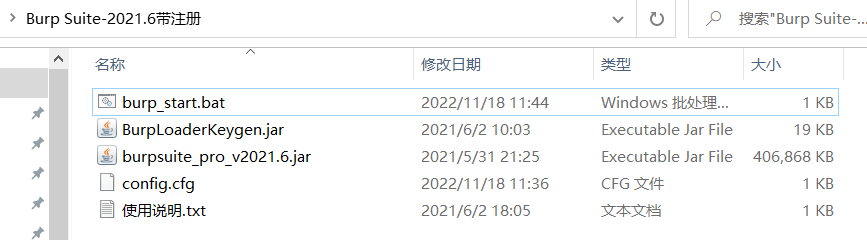

从网上下载到burpsuite破解版(相信各位师傅们自己都有能力找,多的是)

编辑bat文件

修改路径为本机安装的jdk11的路径,我本机路径如下图

双击运行bat文件

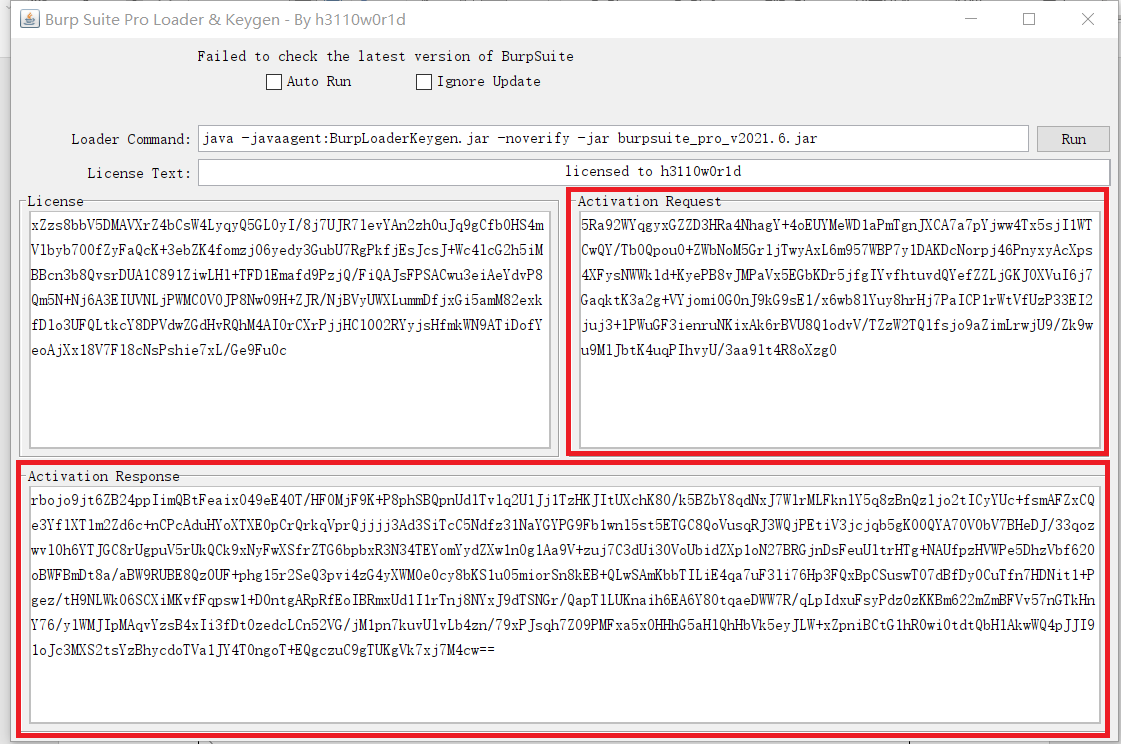

复制License

单击右上角run

单击Next

单击Start Burp,进入burp

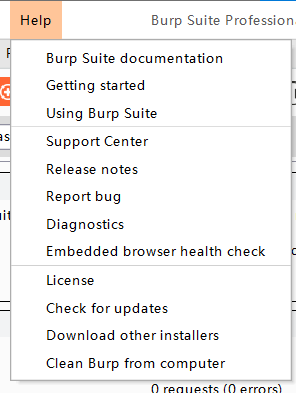

单击Help

单击License

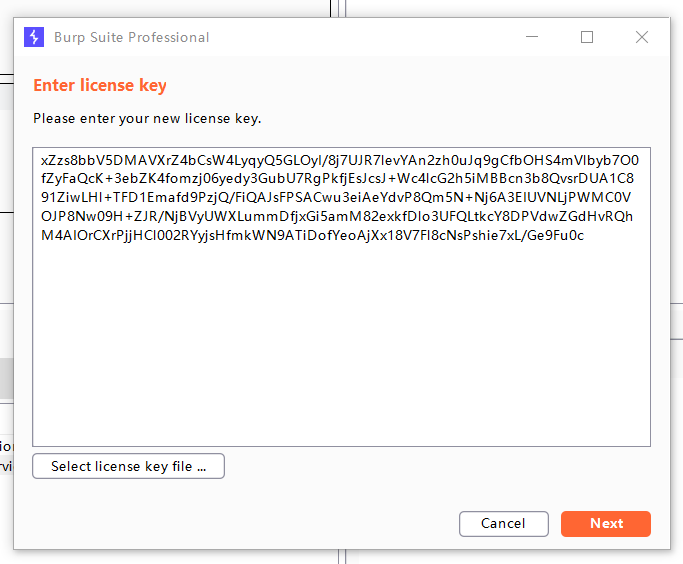

黏贴刚才复制的License

单击Next

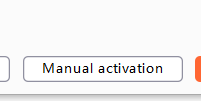

单击Manual activation

单击Copy request,复制request的内容

切换到之前页面

先黏贴刚才复制的request的内容到Antivation Request

再复制Antivation Responce里的内容

切换页面

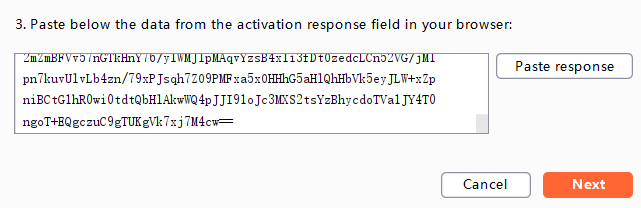

黏贴刚才复制的Antivation Responce里的内容

单击Next

burpsuite配置成功

2.利用burpsuite暴力破解DVWA靶场的账户和密码

启动Win10虚拟机

运行phpstudy

打开Apache和MySQL

打开火狐浏览器

访问http://localhost/dvwa/setup.php

进入DVWA主页

(关于DVWA靶场的配置问题在之前博客有做出详细说明,本实验的DVWA靶场已经配置完毕)

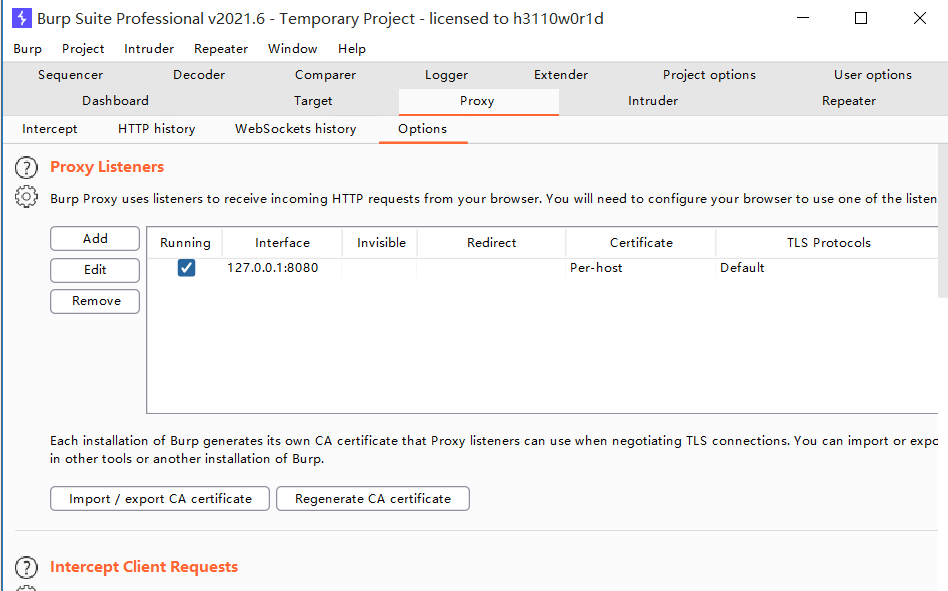

打开burpsuite,单击Proxy,设置代理

打开火狐浏览器,设置代理

HTTP代理:127.0.0.1,端口:8080

注意,火狐浏览器中的代理设置需和burpsuite中的代理设置一致

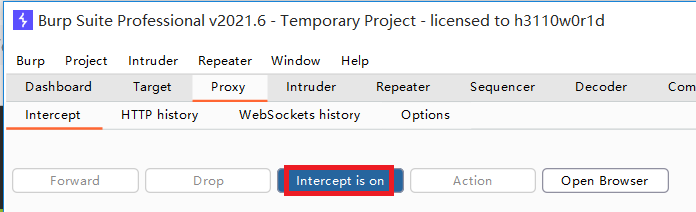

在burpsuite中开启拦截,将拦截intercept置于on

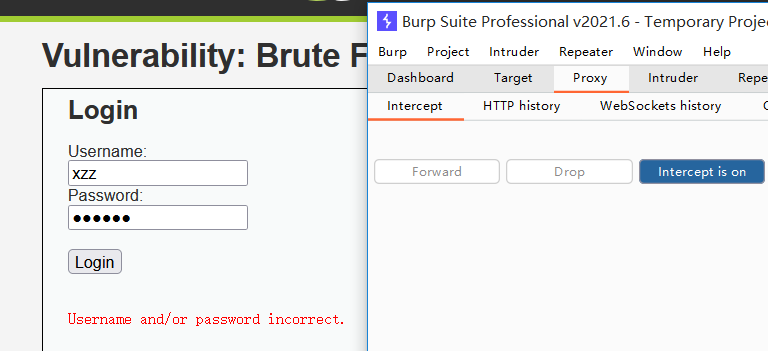

进入DVWA的暴力破解模块(Brute Force)

输入Username:xzz,Password:123456

使得burpsuite拦截到数据

问题一:开启代理步骤没有问题,但是burpsuite拦截不到数据

解决方式:

仔细复盘发现是地址栏的地址问题

将地址栏的localhost改为本机当前ip地址:172.16.80.5(本机当前ip地址在cmd中用ipconfig查看)

即将 http://localhost/dvwa/setup.php

改为 http://172.16.80.5/dvwa/setup.php

暂时关闭burpsuite的拦截,将拦截置于off

重新访问DVWA主页,进入到暴力破解模块

将拦截置于on,开启拦截

单击login,burpsuite成功拦截到数据

问题解决

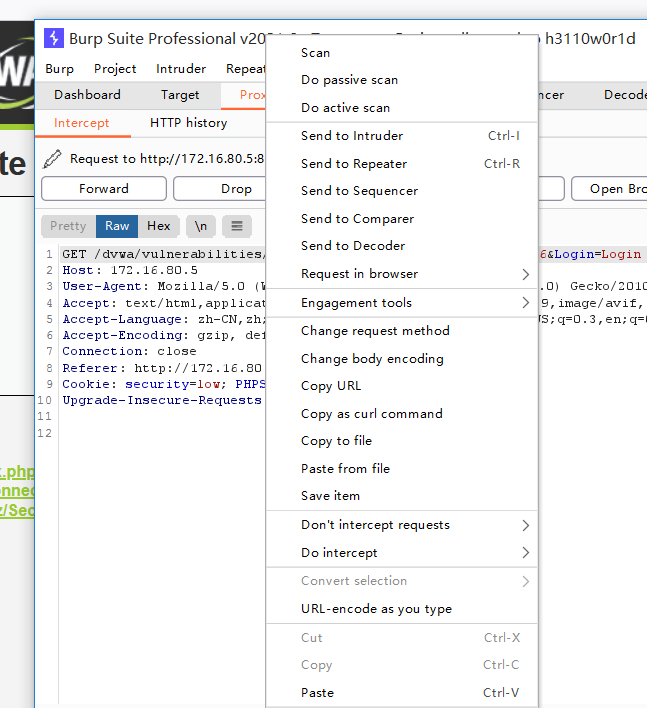

在burpsuite中右击,选择Send to Intruder把拦截到的数据发送到入侵者模块

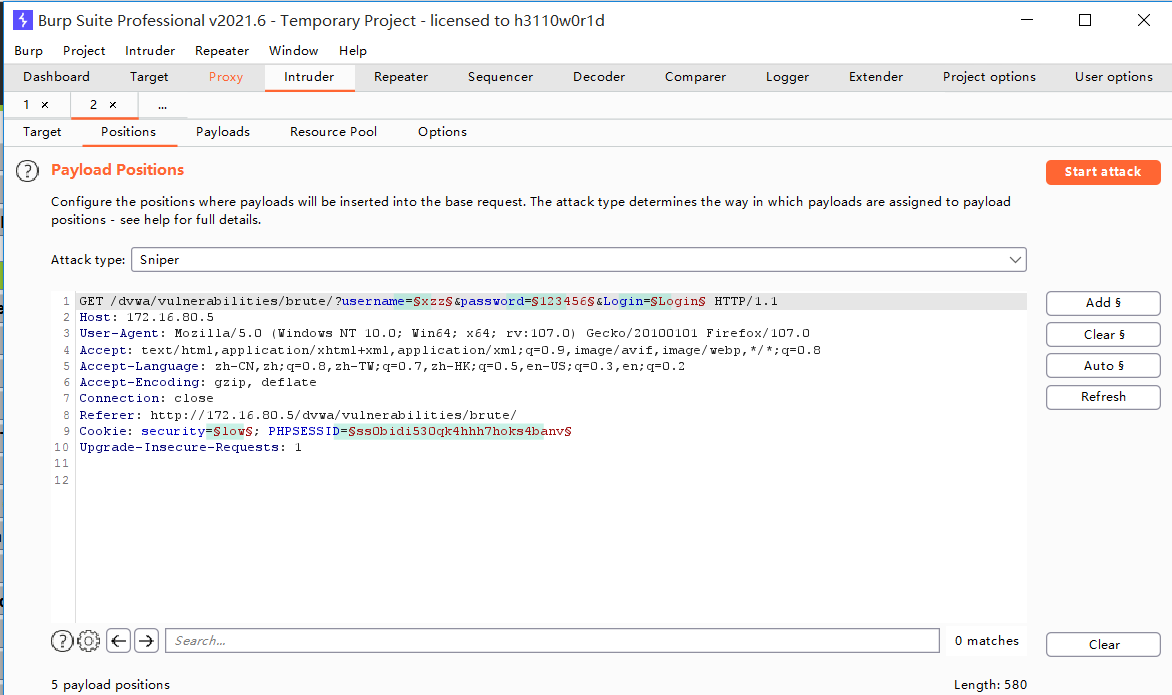

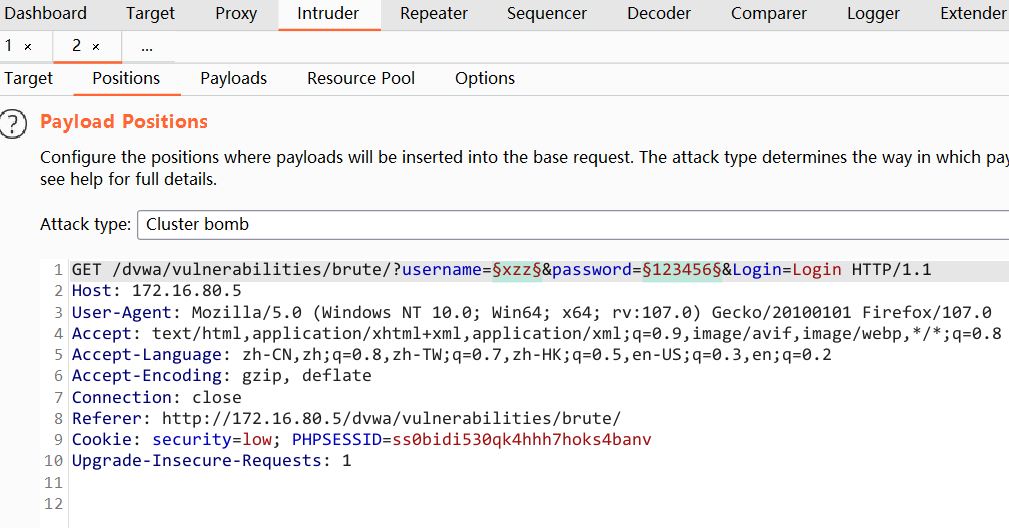

进入入侵者模块,选择position

单击clear清除所有标记,选定需要爆破的地方单击add加上标记

选择攻击方式cluster bomb

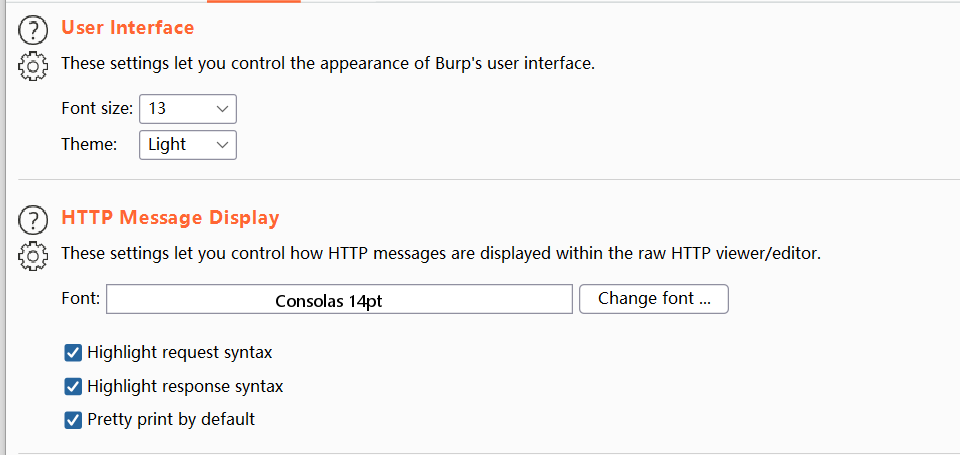

问题二:burpsuite中的Intruder模块存在光标偏移,影响操作和观感

解决方式:

选择User options>display,将字体调大后情况有所改善,但是仍无法根本解决问题

多次尝试下,亲测发现13Light Consolas 14pt情形下完美解决这个问题,如下图:

问题解决

继续加标记和选择攻击方式

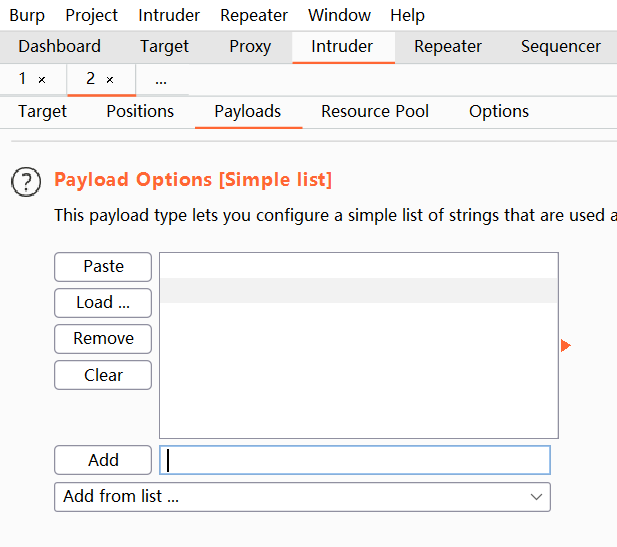

接下来设置Payloads,为暴破填充子弹

可上网搜索“密码字典”“弱口令字典”等,从网上下载写好的字典,单击load导入

也可以直接手动输入

这里我选择手动输入几个假的账户密码和一个真的账户密码

1是设置账户字典

2是设置密码字典

Options选择默认

单击Start attack,开始攻击

通过length可以明显看出4763与其他全部的4725不一样

此项即为暴破出的正确的账户和密码了

暴破成功

四、实验体会

熟练掌握了burpsuite的基本操作。