6.app常见问题和绕过

前言

毕竟道路不可能一直一帆风顺,在app中也会有一些限制的操作

然后主要的两个问题就是反代理和证书校验的问题,这种东西最准确的方法就是将代码反编译出来审计,主要是这些问题真的很玄学呀,他明明有这个东西但是栏不了我就很奇怪。

6.1反代理操作

前言

反代理操作,就是像他名字的那样,就是检测你有没有挂代理,如果检测到了,你就出现网络故障之类的提示

如果下列操作还是不能解决问题,估计就是存在证书校验

6.1.1判断

第一种方法:反编译文件,获得源代码,审计源代码 (最准确的,但是可能有玄学问题)

第二种方法:设置代理进入一些软件会发现一直处于检测状态,我们进不去或者会出现一些错误,然后我们关闭代理,发现就可以进入了

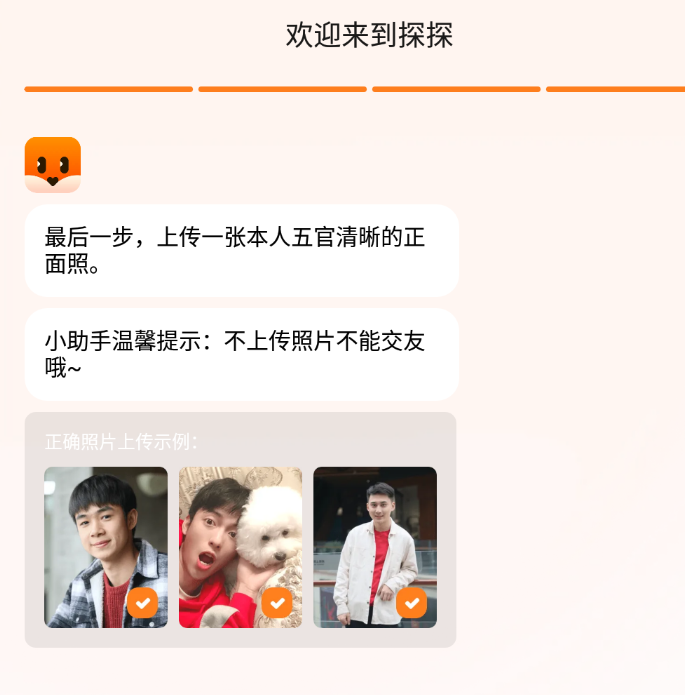

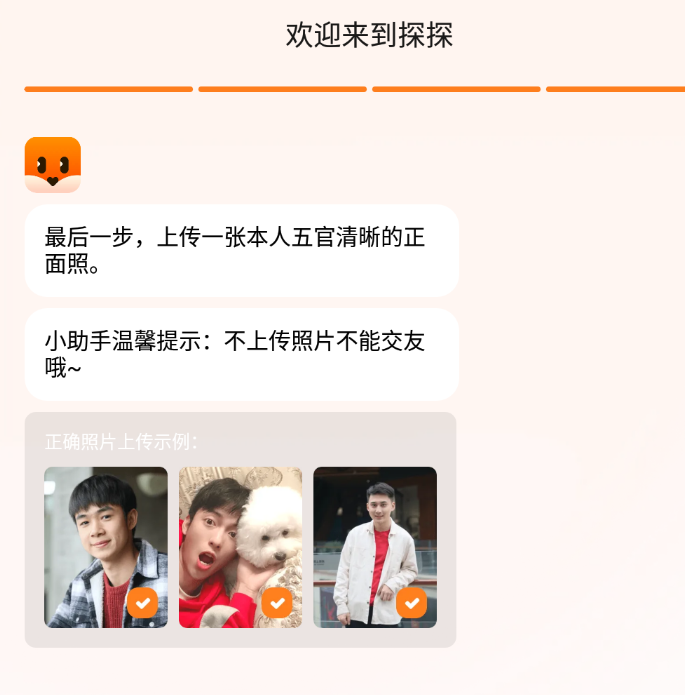

6.1.2实例演示-探探

首先这里我们这里是我们没有挂代理的情况,这里我们可以看到我们是可以正常访问

这里我们可以看到,当我们挂了网络代理以后,探探就提示我们没有信号了,但是我们是有网络的

6.1.3绕过1-r0capture

第一种方法就是使用上面的frida和r0capture结合,通杀完全不怕。

6.1.4绕过2-proxifier

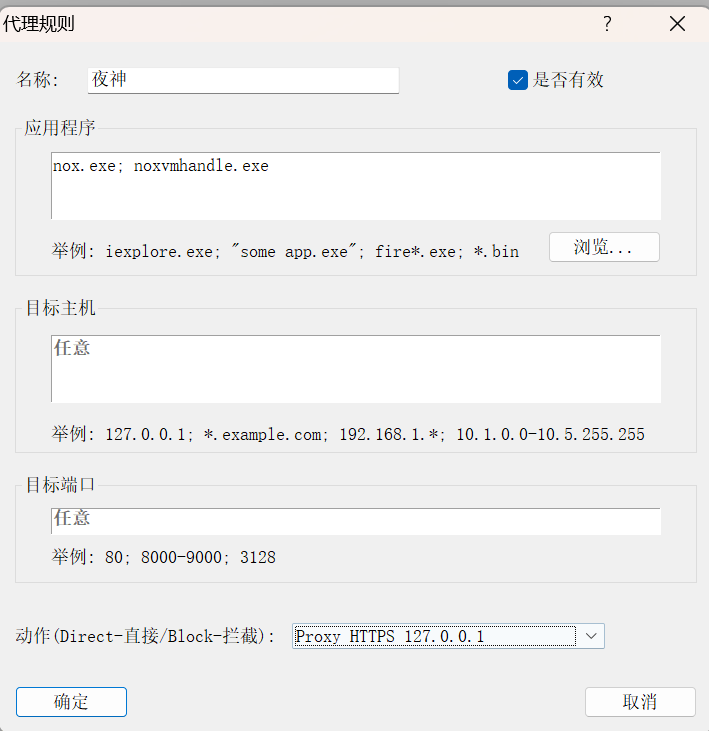

其实proxifier在最上面fiddler就已经提到了,这里在说一边吧,这里我们可以给夜神模拟器设置代理,然后将流量转发到fiddler、burp之类的

为什么这个可以呢?

因为要知道我们给WiFi设置代理,那么就是app->代理服务器->出去的操作

我们使用proxifier就是app->出去->proxifier了,app检测不到代理的

首先我们查看夜神模拟器有那些在运行,其中nox_adb我们就不用加了

配置文件 -> 代理服务器 -> 添加

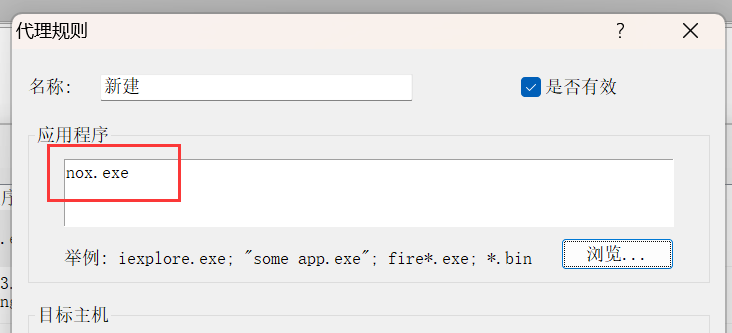

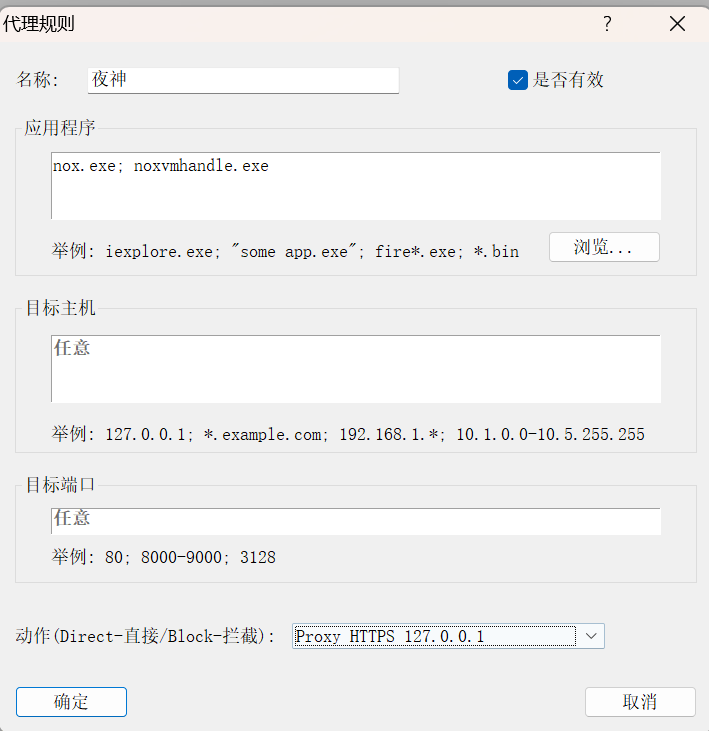

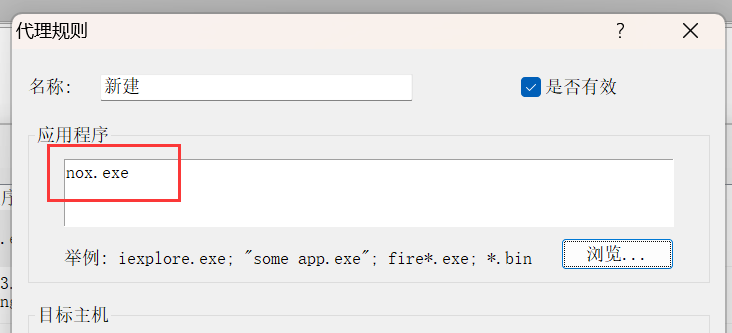

然后去设置代理规则 -> 添加

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-zsHtgEJ6-1685951564249)(img/image-20230603103947961.png)]](https://img-blog.csdnimg.cn/5f264163851d462094966df3faa40809.png)

然后应用程序这里只找到了nox.exe,但是我们可以通过后台进程之间找别的文件

这样就可以了

注意设置了proxifier就不能设置wifi的代理了,不然会报错的

6.1.5绕过3-小黄鸟

当然绕过代理的方式,还有小黄鸟(HTTPCanary)就是手机使用的抓包软件,所以他不会被拦截,使用的人挺多的

证书可以参考:https://blog.csdn.net/weixin_53891182/article/details/124739048

6.2证书校验

前言

通常关于证书的情况都有

1.客户端不存在证书校验,服务器也不存在证书校验

2.客户端存在校验服务端证书,服务器不存在证书校验,单项校验

3.客户端存在证书校验,服务器也存在证书校验,双向校验

6.2.1判断

正常方法:反编译文件,获得源代码,审计源代码 (最准确的,但是可能有玄学问题)

单项判断方法:使用上面proxifier进行代理,发现还是有类似的问题,就是存在单项证书校验或者双向证书校验,毕竟我们使用的是fiddler或者burp的证书,他们有自己的证书,经检验不是的话的肯定不让你过的呀。

双向判断方法:使用单项绕过不管用,那就是双向了

6.2.2浏览器校验和解决

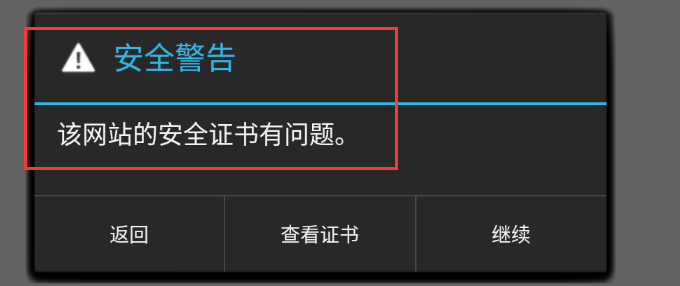

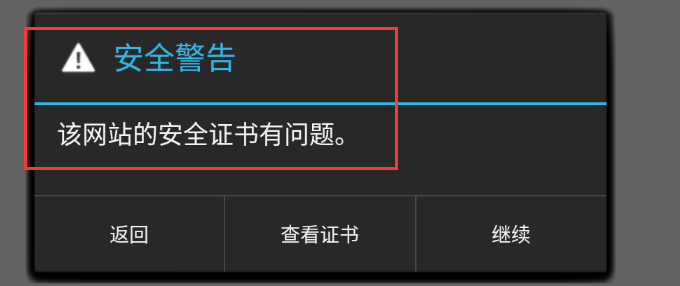

我们在使用的时候,经常是会遇到这种问题,这是因为安卓7.0以后app可以只信任指定证书和系统内置的证书

解决方法一:就可以换7.0以前的版本,我感觉这个是比较麻烦的

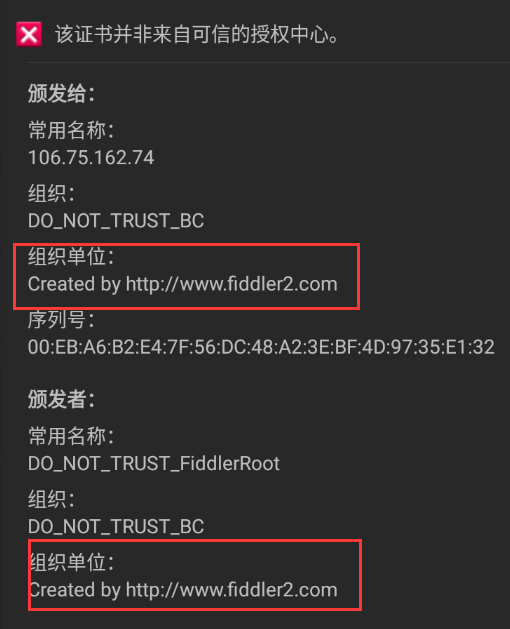

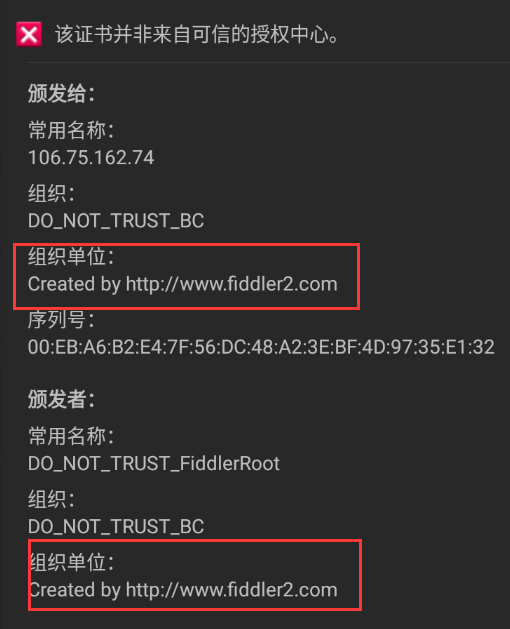

我们查看证书

一查看我们就知道这是fiddler证书的问题,虽然没有关系,但是一直提示还要关闭很多弹窗,真的很麻烦

这里提供一个解决的方法,首先一直点击继续,正常了以后点击右上角,然后点击设置->隐私和安全

这里吧显示安全警告关闭就可以了,接下来我们干什么都不会弹出来

6.2.3桡过证书单项校验-xp框架

注:搜索的时候,记得别挂代理

安卓7及以下:我们可以使用xposed来绕过

安卓7以上:我们就要使用LSPosed

//下载安装教程

xposed下载安装教程夜神模拟器官方就有:https://support.yeshen.com/zh-CN/qt/xp

LSPosed的可以看这个:https://github.com/zhongfly/blog/issues/12

推荐安装magisk:https://github.com/topjohnwu/Magisk

使用参考:https://sspai.com/post/67932

然后这里我们讲讲插件是从哪里下载的,我们需要JustTrustMe和justTrustMePlush这两个插件

JustTrustMe下载地址:https://github.com/Fuzion24/JustTrustMe/releases

justTrustMePlush下载地址:https://bbs.kanxue.com/thread-254114.htm

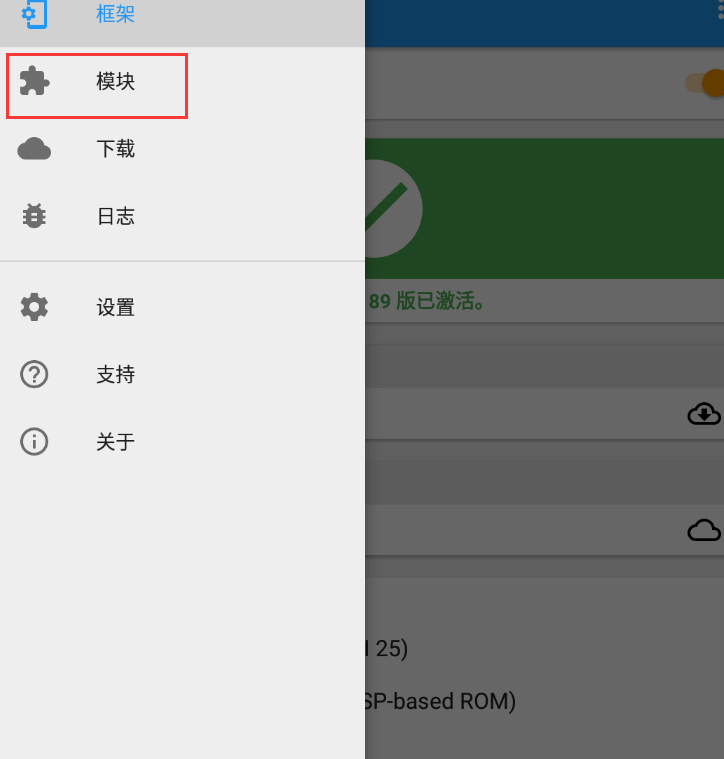

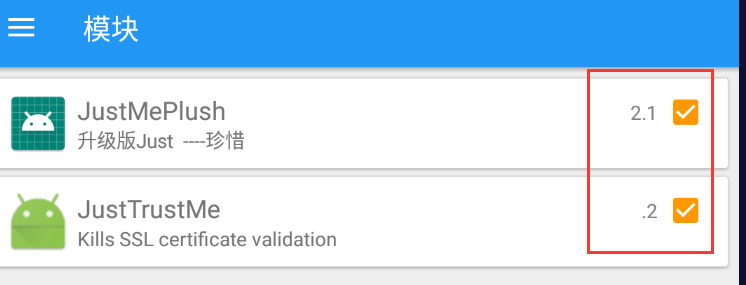

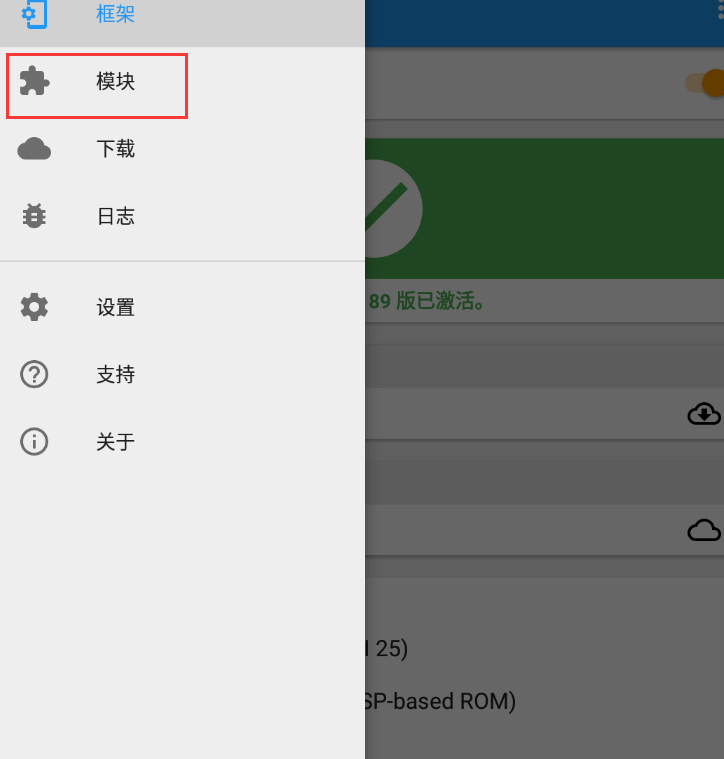

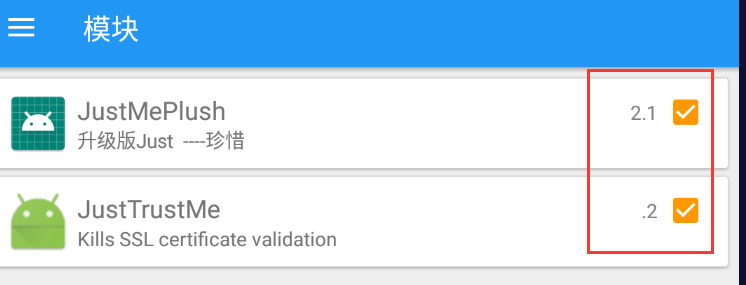

安装好后,直接查看模块

将我们下载安装好的都勾选上

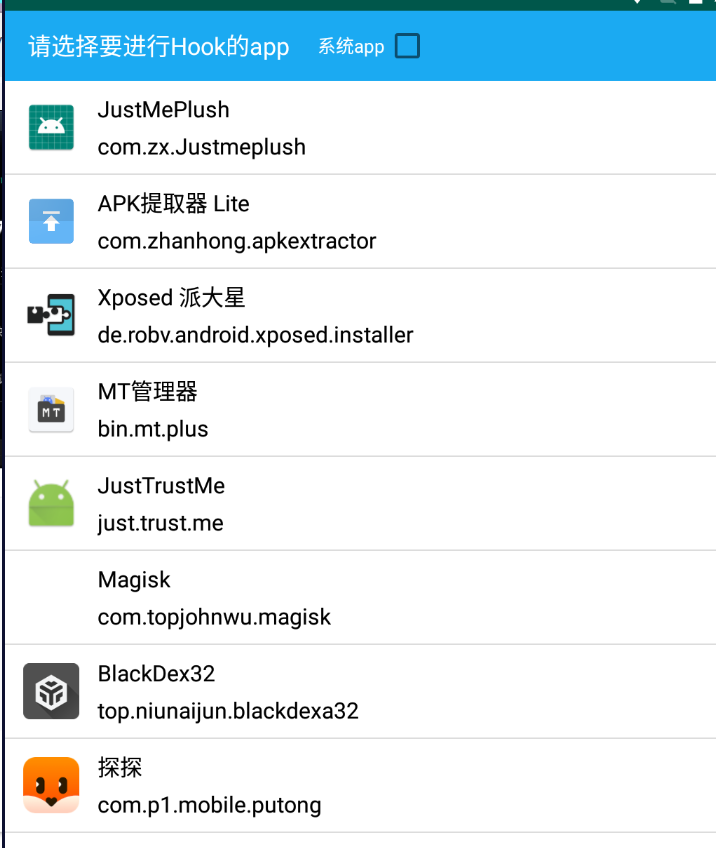

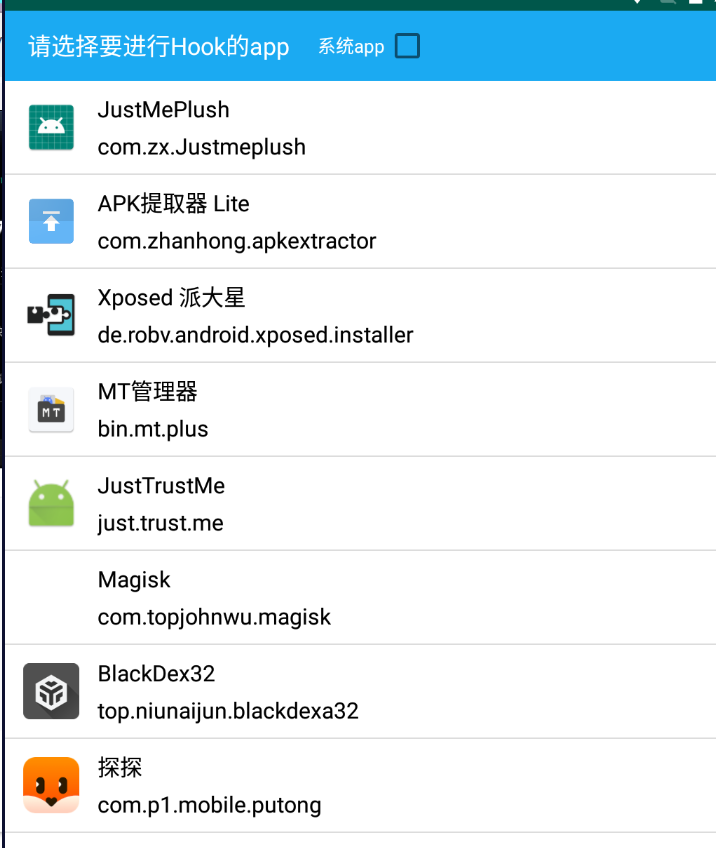

然后我们打开我们按安装的JustMePlush,选择我们想要Hook的软件就可以了,点击一下就可以了

6.2.3绕过证书双向校验

这个没有别的方法了,使用frida&r0capture通杀吧,没有啥办法了

或者nb一点的,直接修改源代码将双向证书认证的部分删除或者修改,然后重新打包

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-zsHtgEJ6-1685951564249)(img/image-20230603103947961.png)]](https://img-blog.csdnimg.cn/5f264163851d462094966df3faa40809.png)