1.主页窗口

直接点击打开,选择一个apk文件即可

经过解析后可查看工程信息

(1).工程信息窗口

能看到app的名称、包名、入口Activity、版本号、以及四大组件信息和权限相关。

(2).工程管理器窗口

包含assets、res、smali、manifest等信息

(3).工程搜索窗口

包含搜索字符、替换字符、搜索范围、文件类型、字符解码等选项。

2.工具窗口

(1).编码转换

点击工具栏中的编码转换按钮后,弹出编码转换窗口,可以使用编码的转换,我之前不知道有这个工具,都是找网上的在线转码的工具网站,没想到软件本来就自带了。

(2).MD5查看器

点击工具栏中的MD5查看器按钮后,弹出MD5查看器窗口,可以计算出字符串的密文。

(3).文件搜索器

点击工具栏中的文件搜索器按钮后,弹出文件搜索器窗口,可以搜索指定文件夹下包含搜索字符的文件,连某些js文件也可以查找到。

(4).自定义

默认自带windows的自带的文本编辑和计算器,方便记录和计算,可以通过新建自定义工具来调用一些脚本

(5).签名

点击工具栏中的按钮后,弹出MD5查看器窗口,在apk路径中选择要签名的apk文件,并且在手机连接电脑后,窗口底部的签名成功后自动安装后面的下拉框会显示已连接手机信息。勾选复选框后执行即可。

这里如果要用自己的签名文件,可以去主页的配置功能添加,如图

(6).查壳

查壳是为了查看apk有没有使用加固壳,点击工具栏中的APK查壳按钮后,弹出APK信息查看窗口,在apk路径选择apk文件后即可检测信息,但因为AK自身版本的原因,部分新壳可能无法识别,不会很准确。

可以看到提示:该 APK 基于爱加密加固。但有的时候信息也不一定准确,建议查看smali代码确认或者使用第三方的查壳工具来确定是否有壳。

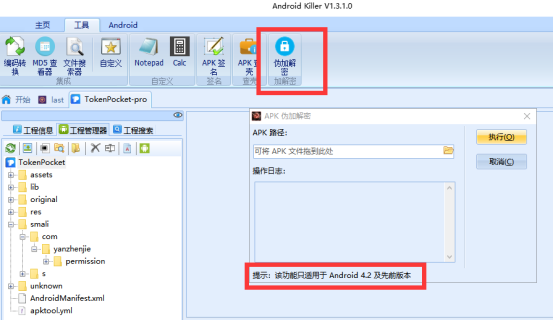

(7).伪加解密

这玩意弹窗底部提示:该功能只适用于Android 4.2及其先前版本,所以不用管它。