与俄罗斯军事情报机构有关的精英黑客与针对乌克兰数百名用户的大批量网络钓鱼活动有关,以提取情报并影响与战争有关的公共言论。

谷歌的威胁分析小组(TAG)正在监测这个名为FROZENLAKE的行为者的活动,该小组表示,这些攻击继续 "该小组2022年的重点是针对东欧的网络邮件用户"。

这个国家支持的网络行为者,也被追踪为APT28、Fancy Bear、Forest Blizzard、Iron Twilight、Sednit和Sofacy,既高度活跃又精通。它至少从2009年开始活跃,以媒体、政府和军事实体为目标进行间谍活动。

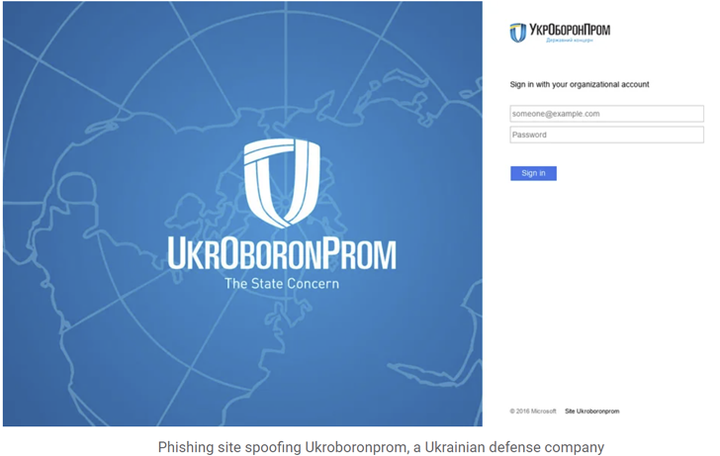

最近的一套入侵行动,从2023年2月初开始,涉及对乌克兰政府的各个网站使用反射式跨站脚本(XSS)攻击,将用户重定向到钓鱼网站,并捕获他们的证书。

这一披露是在英国和美国的情报和执法机构发布联合通知,警告APT28利用思科路由器的一个旧的、已知的漏洞来部署被称为捷豹牙的恶意软件的攻击。

FROZENLAKE远不是自一年多前俄罗斯军事入侵乌克兰以来唯一关注该国的行为者。另一个值得注意的敌对团体是FROZENBARENTS--又名Sandworm、Seashell Blizzard(née Iridium)或Voodoo Bear--它参与了一项持续的努力,针对里海管道联盟(CPC)的附属组织和东欧其他能源部门实体。

这两个组织都被认为属于总参谋部主要情报局(GRU),其中APT28与第85特勤中心(GTsSS)的军事情报单位26165有联系。另一方面,"沙虫 "被认为是GRU的74455单位的一部分。

凭证采集活动以CPC员工为目标,通过短信发送网络钓鱼链接。针对能源垂直领域的攻击分发了假的Windows更新包的链接,最终执行了一个被称为Rhadamanthys的信息窃取器,以渗出密码和浏览器cookies。

被称为 "最全面的GRU网络行为者 "的FROZENBARENTS也被观察到,从2022年12月初开始,针对乌克兰国防工业、军队和Ukr.net网络邮件用户发起了凭证钓鱼攻击。

据称,该威胁行为体还在YouTube、Telegram和Instagram上创建了在线角色,以传播亲俄叙事,泄露从被攻击组织中窃取的数据,并发布分布式拒绝服务(DDoS)攻击目标。

"FROZENBARENTS针对的是与Telegram上流行频道相关的用户,"TAG研究员Billy Leonard说。"通过电子邮件和短信传递的钓鱼活动欺骗了Telegram,以窃取凭证,有时针对的是关注亲俄罗斯频道的用户。"

第三个感兴趣的威胁行为者是PUSHCHA(又名Ghostwriter或UNC1151),这是一个由白俄罗斯政府支持的组织,众所周知,它代表俄罗斯的利益,并进行了有针对性的网络钓鱼攻击,专门针对乌克兰的网络邮件提供商,如i.ua和meta.ua,以抽走凭证。

最后,Google TAG还强调了Cuba勒索软件背后的团体发起的一系列攻击,在乌克兰政府和军事网络中部署RomCom RAT。

"伦纳德指出:"这代表了这一行为者的传统勒索软件操作的巨大转变,其行为更类似于一个行为者进行情报收集的操作。

这一发展也是在英国国家网络安全中心(NCSC)发出新的警报之后,关于国家联盟团体对关键国家基础设施组织的新威胁,特别是那些 "同情 "俄罗斯入侵乌克兰的团体。

"该机构说:"这些团体没有经济利益的动机,也不受国家的控制,因此他们的行动可能不那么可预测,他们的目标也比传统的网络犯罪行为人更广泛。