前言

这个实验是看一本书做的,就是李华峰老师的书——《Metasploit Web 渗透测试实战》,我之前写过一篇Slowloris DoS攻击的博客,也是看这本书写的,总的来说,有用处。这篇博客其实也只是很浅显的去做一下重放攻击。

要求

使用重放攻击工具,构造数据包进行重放攻击,检查、分析工具情况

关键步骤

1.重放攻击我直接使用kali虚拟机进行简单的实现。因为kali虚拟机中直接就有了BurpSuite这个工具,不需要再去下载配置那么麻烦。

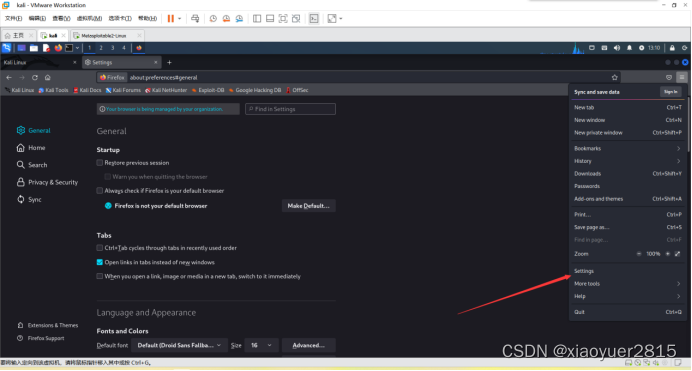

在使用BurpSuite之前,我们要设置好浏览器的代理,这样工具才能捕获网页链接。

这里的浏览器我直接使用kali虚拟机自带的浏览器火狐。

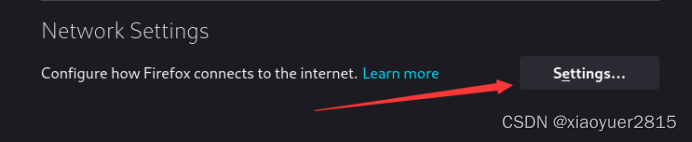

进入浏览器后选择设置。滑到底下后再次点击这里的设置。

然后选择手动设置代理,然后,代理ip地址输入127.0.0.1,端口号设置为8080 。这是kali虚拟机中BurpSuite工具默认使用的ip和端口号,也可以打开工具后另行设置,如下图。

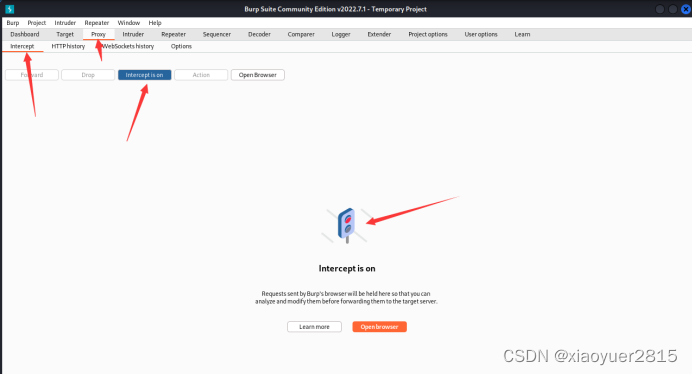

设置好之后就可以开始测试了。

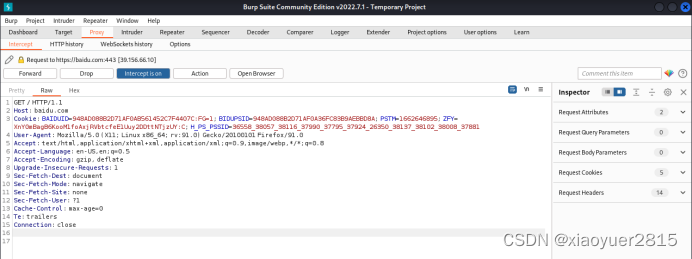

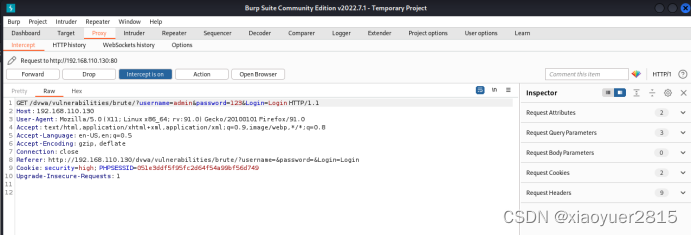

如上图,将确认拦截功能设置为确认拦截功能为“Interception is on”状态,这样,在使用火狐浏览器登录网页时,数据流量经过Burp Proxy并暂停,直到点击Forward,才会继续传输下去;如果这时点击了Drop,则这次通过的数据将会被丢失,不再继续处理。

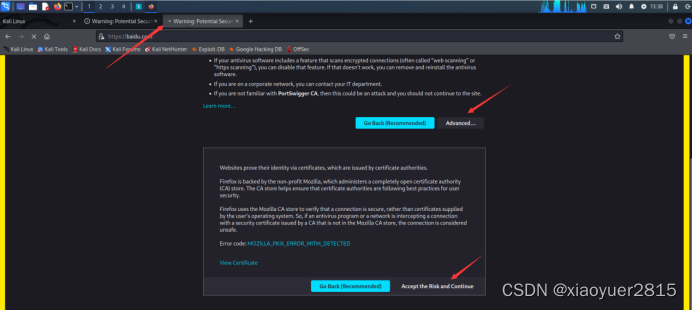

下面我们访问百度官网进行测试。

如图,这时我们无法直接进入网页,按如图操作后,发现一直无法进入网页,同时BurpSuite界面弹出,说明成功拦截了链接。

在上图我们可以看到web显示的raw请求格式,包含请求地址、http协议版本、主机头、浏览器信息、Accept可接受的内容类型、字符集、编码方式、cookie等。可以通过手工修改这些信息,对服务器端进行渗透测试(在右侧的工具栏中进行修改或者直接在原处修改)。

在上图我们可以看到web显示的raw请求格式,包含请求地址、http协议版本、主机头、浏览器信息、Accept可接受的内容类型、字符集、编码方式、cookie等。可以通过手工修改这些信息,对服务器端进行渗透测试(在右侧的工具栏中进行修改或者直接在原处修改)。

2.接下来我要进行一个简单的密码爆破,但是不能胡乱攻击别的网站。所以需要找一个靶机。这里我找了一个靶机Metasploitable2,在网络上下载后用VMware直接打开即可。

打开后是这样的界面:

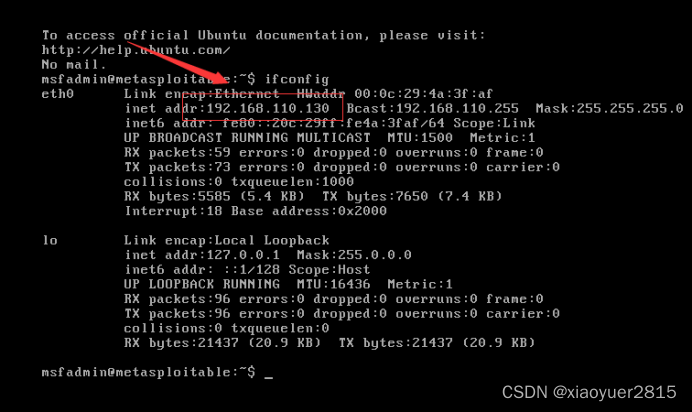

然后我们输入账号和密码登录即可,账号密码默认都是msfadmin。登录后输入ifconfig指令,然后我们就可以看到这个靶机的ip地址了。

如图下:

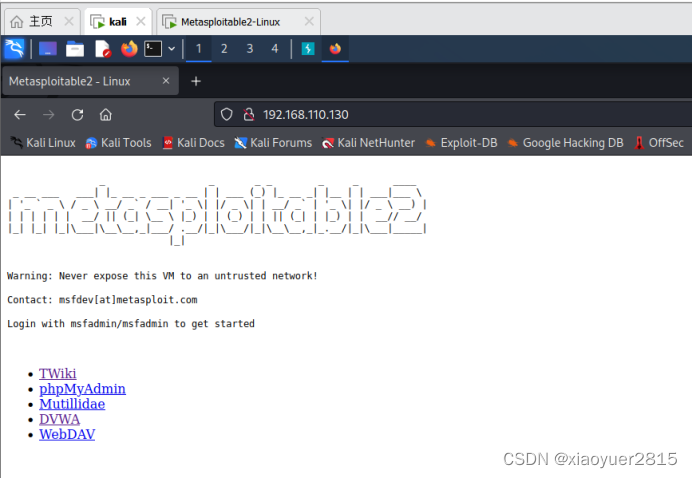

然后我们就在kali中打开火狐浏览器访问这个ip:

然后我们就在kali中打开火狐浏览器访问这个ip:

好,成功!说明靶机已经弄好了。

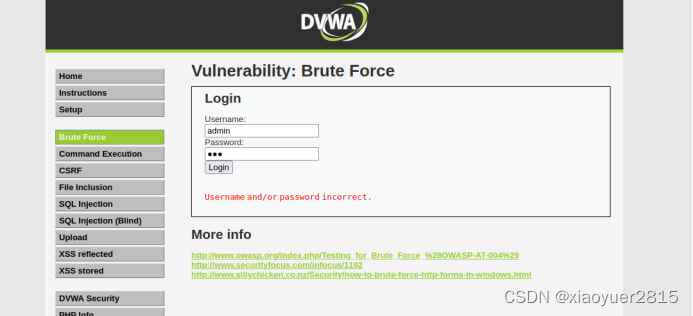

3.接下来我就要使用BurpSuite对靶机里面的DVWA进行密码爆破攻击(重放攻击的一种)。

如下图,假设现在我不知道密码,但是知道账号。

我们先把确认拦截打开:

然后再登录一次,就拦截到了数据包信息:

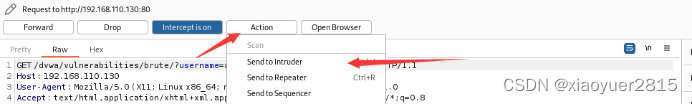

点击Action,将数据包发送到Intruder:

然后转到Intruder界面:

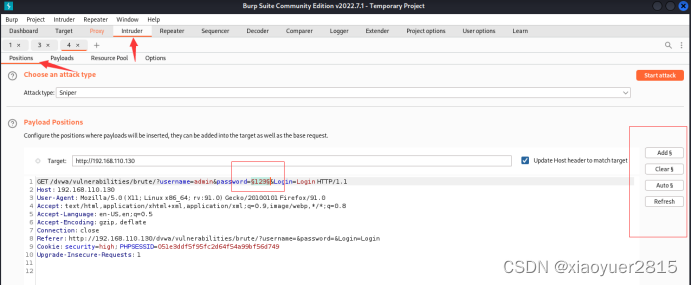

发现数据包已经送到这里来了,因为我们只有密码不知道,所以用右侧的按钮只标记密码,然后来到Payloads设置参数:

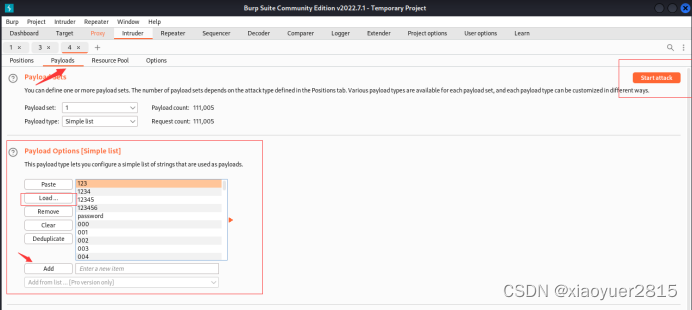

我们自行添加要爆破的密码,点击Load..加载虚拟机中的密码字典,没有的话,可以使用crunch(kali自带的工具)自动生成密码字典。

我们自行添加要爆破的密码,点击Load..加载虚拟机中的密码字典,没有的话,可以使用crunch(kali自带的工具)自动生成密码字典。

设置完参数后,就可以点击“Start attack”开始攻击。

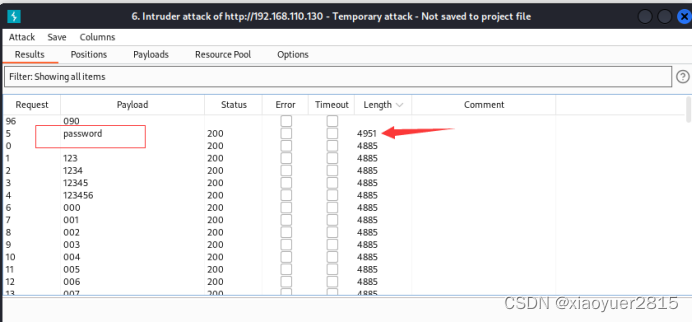

等待一段时间后,找到长度与其他密码都不一样的密码,这个密码就是真正的密码:passsword。如下图:

重放攻击在信息安全检测中的作用分析

重放攻击(Replay Attacks)又称为重播攻击、回放攻击,一般是攻击者截获数据包后,无法解密数,

但可以把数据包和业务间的关系进行猜测,重新发送相同数据包,来达到欺骗系统的目的,主要用于身份认证过程、破坏认证的正确性。

常见的重放攻击类型有:短信轰炸、暴力破解、重放支付。

重放攻击可以用与渗透测试,检测一个网站的安全性。同时也可以研究出更多防范重放攻击的方法,比如添加时间戳、添加流水号和添加随机数等。