0x01 产品简介

Foxit PDF Reader是一套用来阅读PDF格式文件的软件,由福建福昕软件所研发,主要运行在Windows操作系统上。

0x02 漏洞概述

Foxit PDF Reader及Editor中存在任意代码执行漏洞,由于Foxit PDF Reader/Editor未验证exportXFAData方法中的cPath参数,使得恶意的.hta文件写入Startup目录中,攻击者可通过诱导受害者打开特制的PDF文档触发此漏洞,系统重启后将执行攻击者的恶意代码。

0x03 影响范围

Foxit PDF Reader <= 12.1.1.15289

Foxit PDF Editor 12.x <= 12.1.1.15289

Foxit PDF Editor 11.x <= 11.2.5.53785

Foxit PDF Editor <= 10.1.11.37866

0x04 复现环境

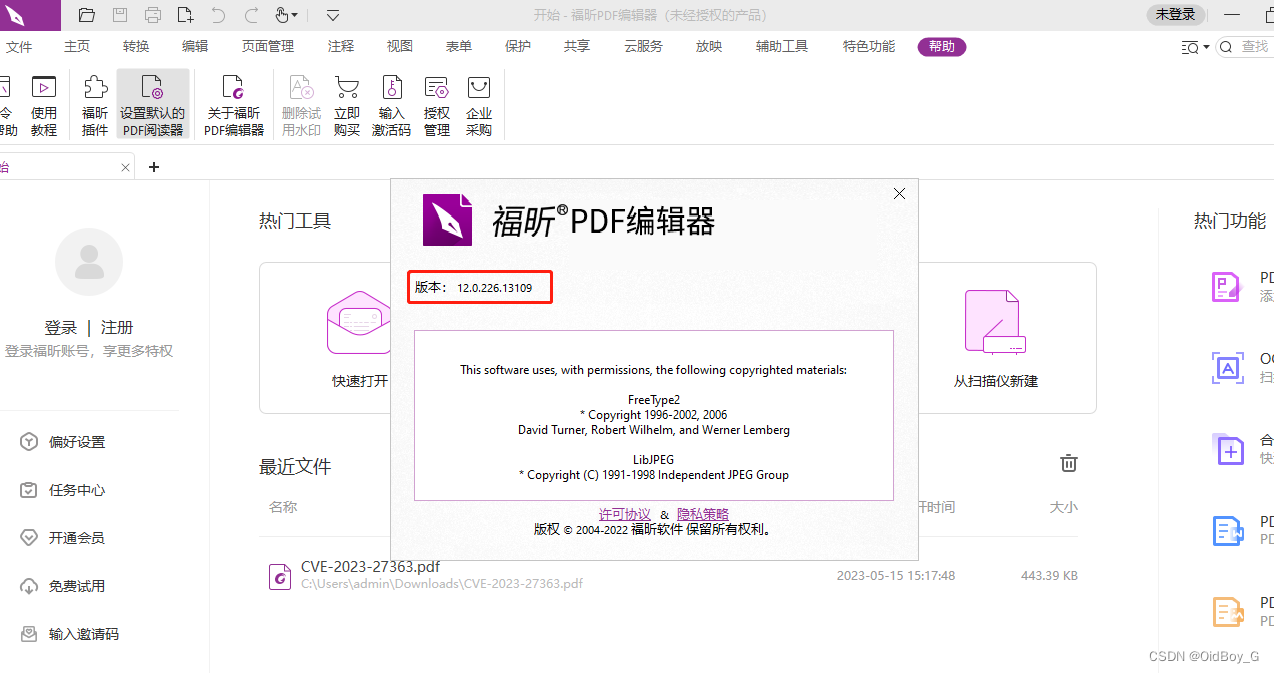

win10安装Foxit PDF Editor 12.0,226.13109 漏洞版本

下载地址:https://www.onlinedown.net/soft/51002.htm

双击安装 即可

0x05 漏洞复现

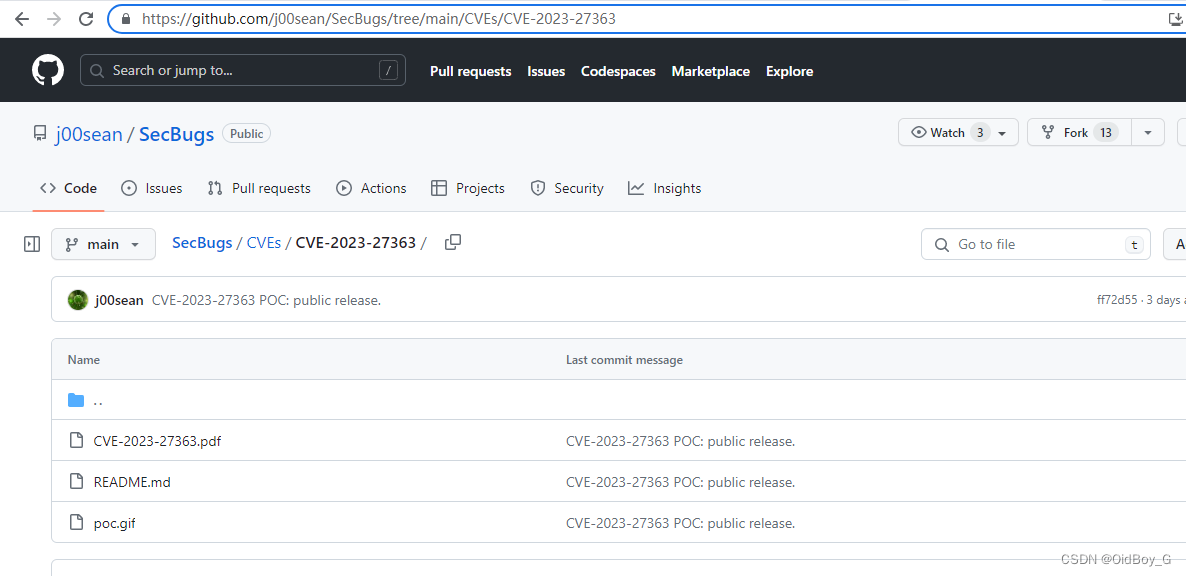

POC地址:SecBugs/CVEs/CVE-2023-27363 at main · j00sean/SecBugs · GitHub

下载特制的PDF文件,直接使用福昕PDF编辑器打开

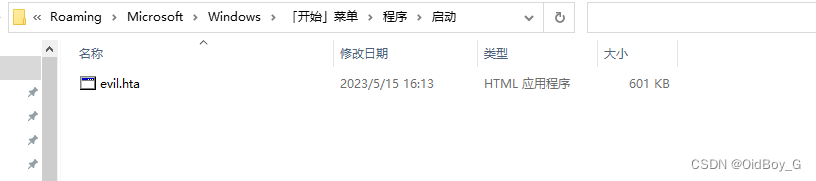

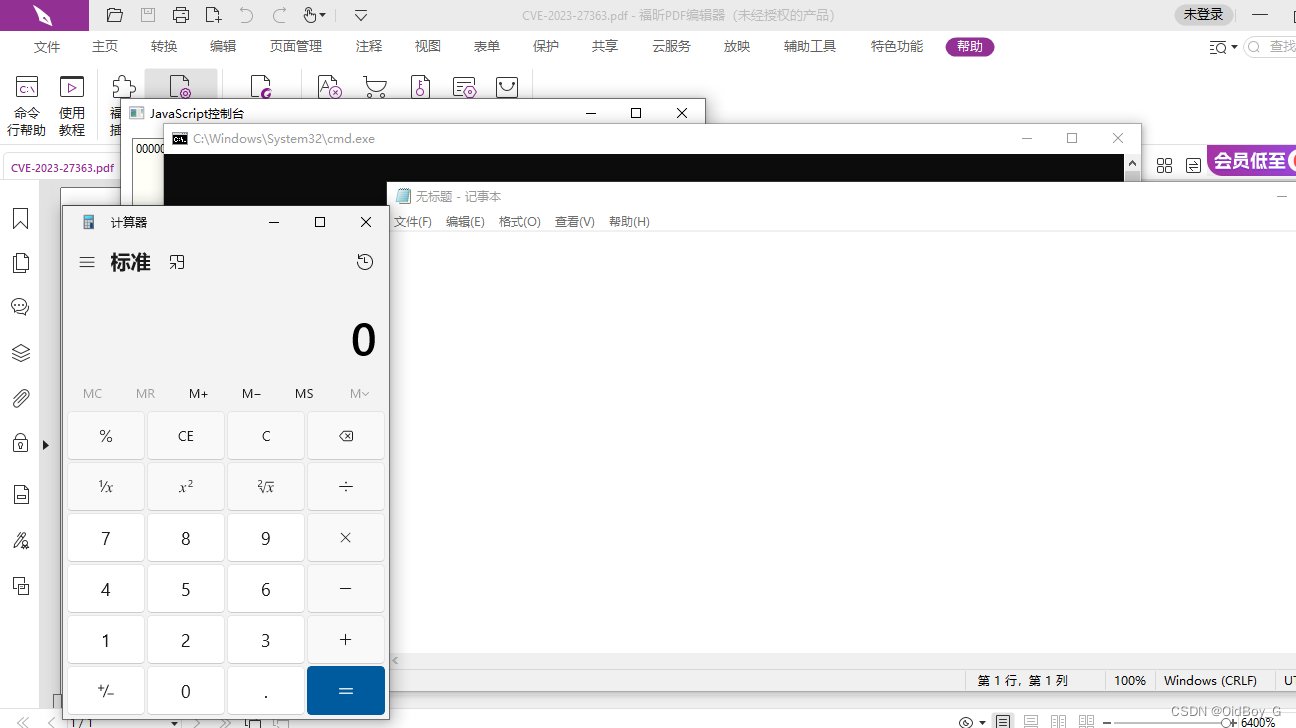

此时你的开机启动文件夹会生成一个evil.hta的恶意文件,重启电脑会执行恶意代码,造成RCE (打开记事本和计算器)

win+R 输入shell:startup 查看是否生成恶意文件

注:这个恶意文件是写入了开机启动项,重启电脑就会自动触发RCE(这里我就不重启了,直接打开恶意文件)

复现成功

复现成功

0x06 修复建议

目前官方已发布可更新版本,受影响用户可通过以下任一步骤进行更新:

1、在Foxit PDF阅读器或Foxit PDF编辑器中,点击“帮助”>“关于Foxit PDF阅读器”或“关于Foxit PDF编辑器”>“检查更新”(对于10版本或更早的版本,点击“帮助”>“检查更新”)以更新到最新版本。

2、手动下载更新:https://www.foxit.com/downloads/