项目概述:

由KICKSTART无人值守服务器安装四台虚拟机;然后跳板机用SSH免密登录;APACHE1;2以及DNS域名解析服务使用跳板机SSH远程登录进行操作;且全程为提权的NOSPASSWD的普通用户进行操作;改SSH的端口号为2222.

问题详述

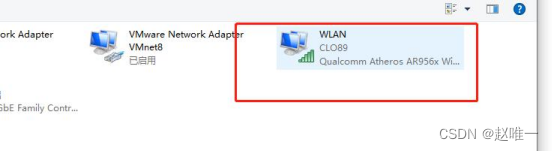

外网网卡的配置流程

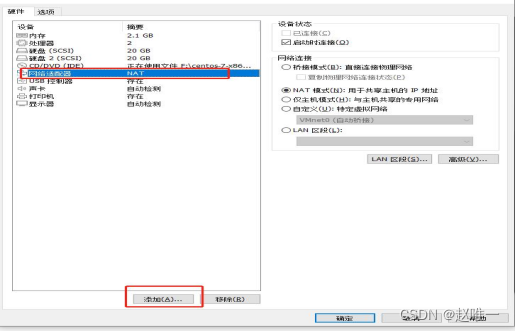

关闭虚拟机,进行网络适配器的添加

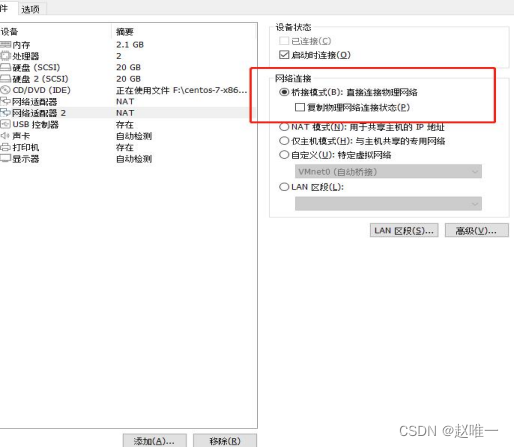

添加后选择桥接模式;

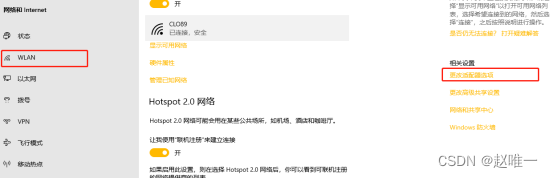

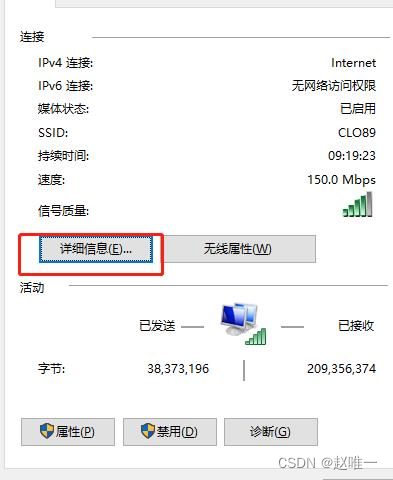

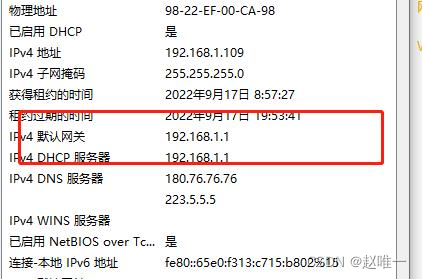

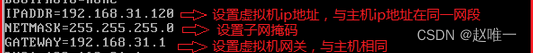

注意:在打开物理机的网卡信息后,发现类似DHCP的网络租约时间,所以为了后期项目的正常进行,在进入虚拟机后要复制一份虚拟机的网卡配置文件,给外网网卡需要在配置文件里去修改为静态的ip地址,且在配置外网网卡的ip(配置成功后,系统会分配给外网网卡一个ip地址,和你当前连接的网络的ip在同一个网段)

cp /etc/sysconfig/network-scripts/ifcfg-ens33 /etc/sysconfig/network-scripts/ifcfg-ens36

DNS解析服务器的配置问题(正反向解析的配置文件)

在配置测试解析服务的正反向解析的时候

注意:在#SOA 标记,域名、管理邮箱后的顶级域为什么,其配置文件下的顶级域要和其保持一致。不然检测时候进行报错。

NS 记录和 SOA 记录是任何一个 DNS 区域都不可或缺的两条记录

DNS的配置正方向解析的文件有模板在/var/named/named.localhost 需要添加解析的时候直接进行复制

[admin@weiyi5 ~]# sudo cp /var/named/named.localhost /var/named/test.com.zone

[admin@weiyi5 ~]# sudo cp /var/named/named.localhost /var/named/test.cn.zone

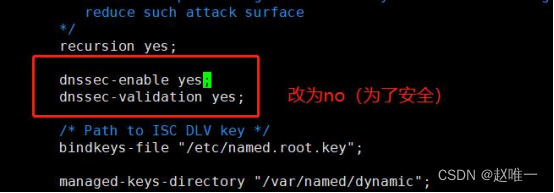

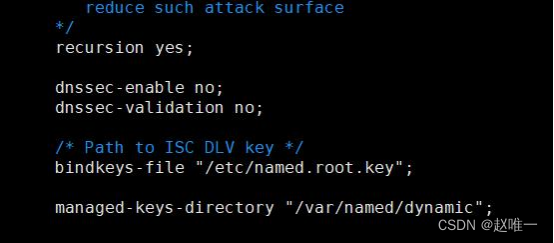

DNS域名解析不过去,修改配置文件里的DNSSEC

Domain Name System Security Extensions

(DNSSEC)DNS安全扩展,是由IETF提供的一系列DNS安全认证的机制(可参考RFC2535)。它提供了一种来源鉴定和数据完整性的扩展,但不去保障可用性、加密性和证实域名不存在。

> DNSSEC是为解决DNS欺骗和缓存污染而设计的一种安全机制。

> DNSSEC通过为通过为DNS中的数据添加数字签名信息,使得客户端在得到应答消息后可以通过检查此签名信,使得客户端在得到应答消息后可以通过检查此签名信息来判断应答数据是否权威和真实,从而为

> 从而为DNS数据提供数据来源验证和数据完整性检验,可以防止针对 可以防止针对DNS的相关攻击。

再次进行自己配置的网络域名就可以成功。

权限问题,在修改了正反解析文件后,要记得修改文件的权限。

APACHE网址查询不到

添加映射,修改电脑 hosts 文件 C:\Windows\System32\drivers\etc\hosts 作解析,如果在C:\Windows\System32\drivers\etc\目录下无法修改 hosts,可以把 hosts 拉到桌面,用记事本打开,修改完,放回去,不要另存为!(使用NOTEPAD++)