目录

2、点击 Next,进入下一个页面,点击 Start Burp 启动。

扫描二维码关注公众号,回复:

14985677 查看本文章

一、简介

Burpsuite 是用于攻击 web 应用程序的集成平台。它包含了许多 Burp 工具,这些不同的 Burp 工具通过协同工作,有效的分享信息,支持以某种工具中的信息为基础供另一种工具使用的方式发起攻击。这些工具设计了许多接口,以促进加快攻击应用程序的过程。所有的工具都共享一个能处理并显示 HTTP 消息,持久性,认证,代理,日志,警报的一个强大的可扩展的框架。它主要用来做安全性渗透测试。其多种功能可以帮我们执行各种任务.请求的拦截和修改,扫描 web 应用程序漏洞,以暴力破解登陆表单,执行会话令牌等多种的随机性检查。

二、Kali 下的基本配置及使用

1、 启动 burpsuite

在命令行输入 burpsuite 直接打开。

$burpsuite

新版本的 Kali 可能会出现以下提示,直接跳过

2、点击 Next,进入下一个页面,点击 Start Burp 启动。

三、基本功能配置及使用

3.1、 Burpsuite 代理截获通信的配置及使用

1、浏览器代理配置

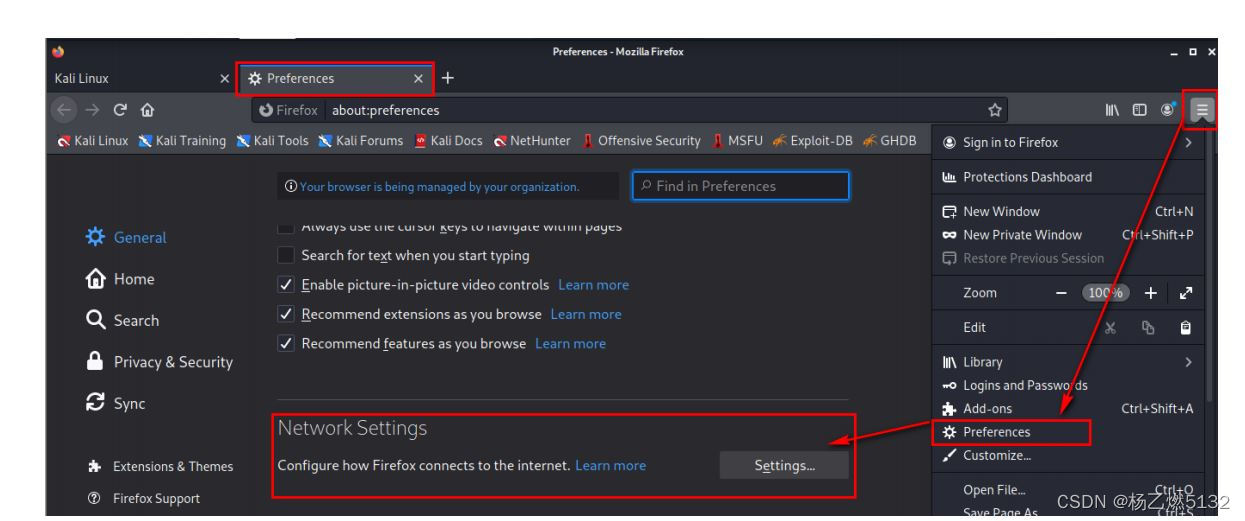

要使用 Burpsuite 截获浏览器的通信数据,需要将浏览器中的代理设置为 Burpsuite

软件中的代理配置(Burpsuite 代理默认监听 127.0.0.1:8080 端口)

注:各个浏览器的代理设置方法略有区别,以下以 firefox 浏览器为例,其他浏览器

请上网查询相关代理设置方法。

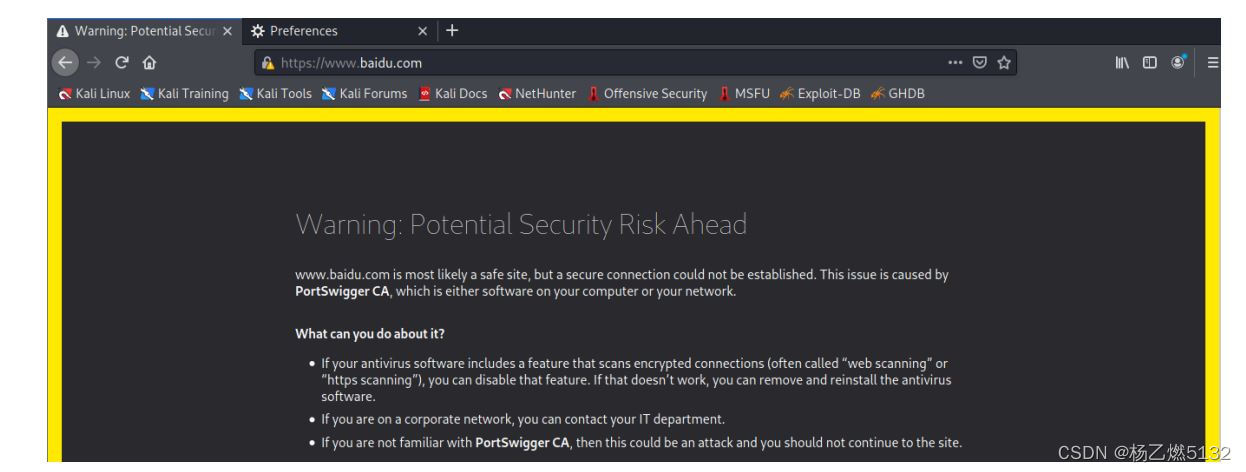

3.2、CA 证书问题配置

如果使用 burpsuite 代理访问启用 https 协议的网站,会出现报警,需要进行 CA 证

书的配置。

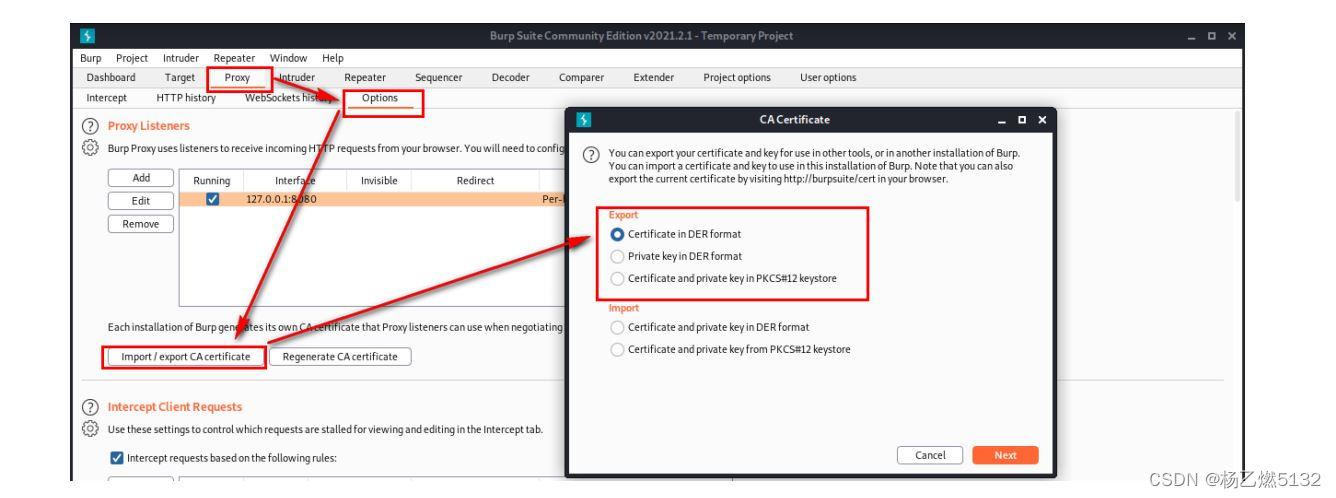

(1)Burp 导出证书

方法一:在 Burp 中进行配置,导出证书。

Export 建议选择第一个,不需要私钥,然后进行导出,再到浏览器中导入。

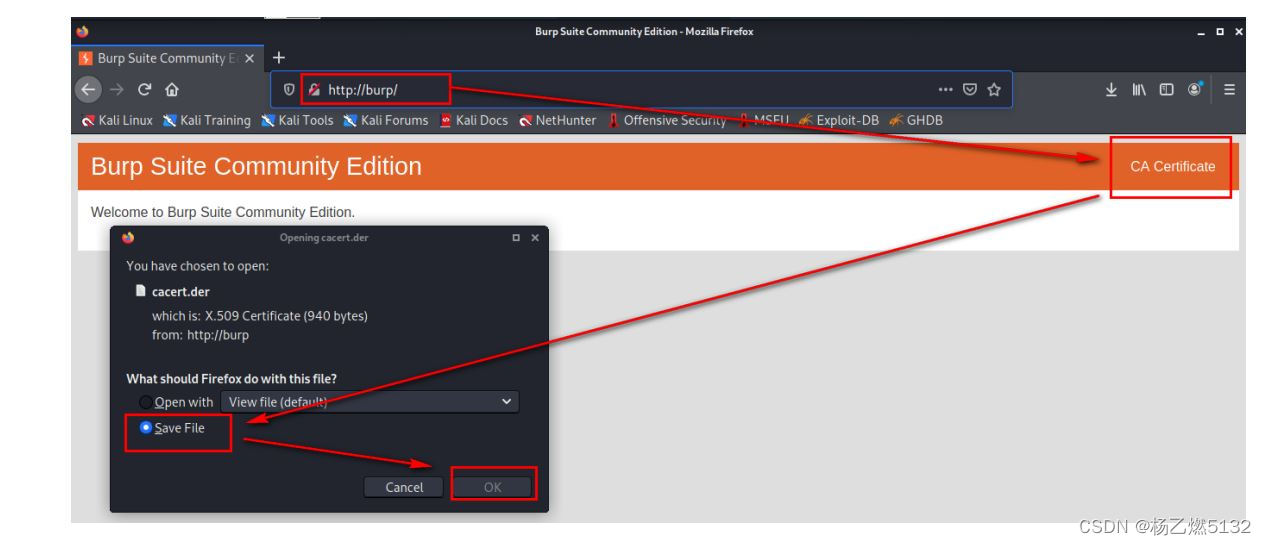

方法二:访问“http://burp”,保存证书。

(2)浏览器导入证书

以 FireFox 为例,打开“Perference --> Advanced”进行导入

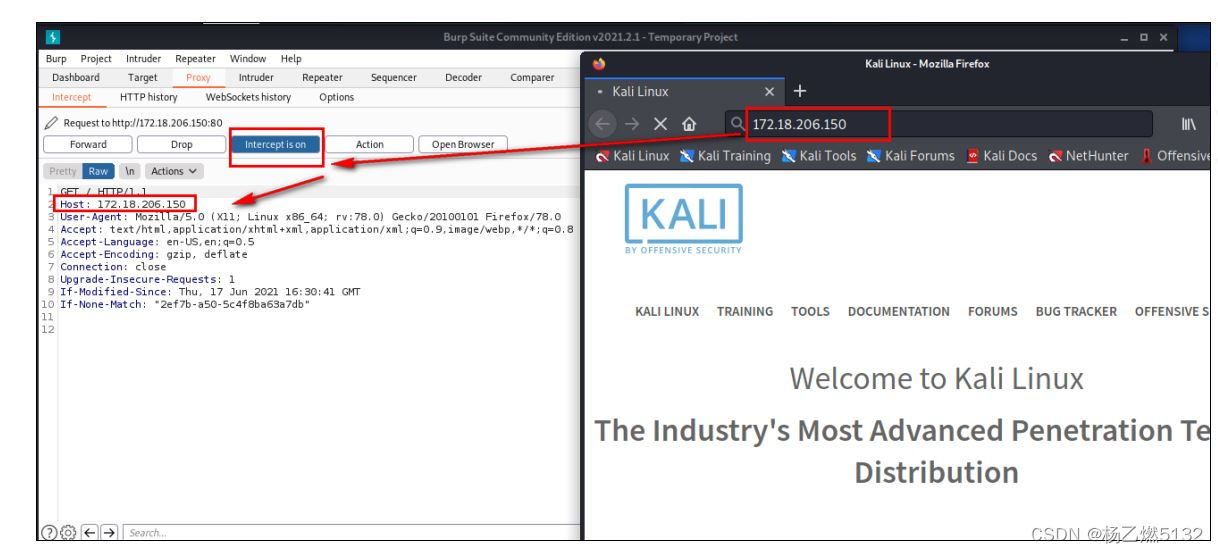

3.3、通信数据截获

默认 Burp 是开启通信数据截获的,当启动 Burp 后就,访问网页就可以看到截获的

信息。

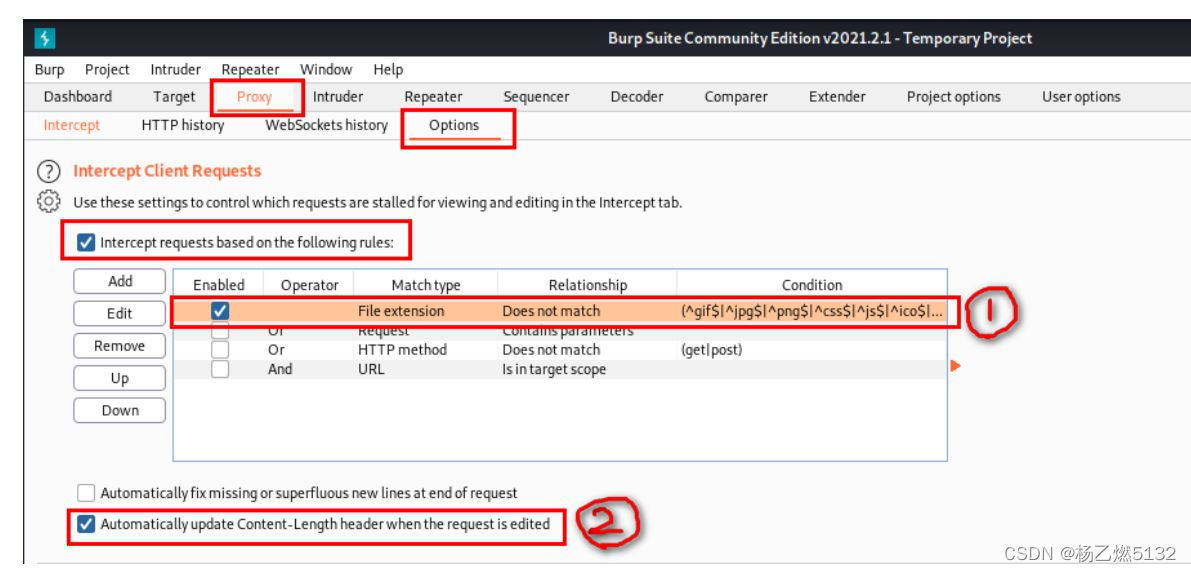

注意:Burp 默认拦击请求(request)流量,不拦截响应(response)流量。如果想要拦

截 Response,或者自定义,需要设置“Proxy --> Options”的相关选项。

(1)自定义截获请求

解释:

不截获 GIF,JPG 等一些图片文件或者 JS 这样的资源文件,因为通常这些文件不存在漏洞; 两个选项(Auto 开头),第二个建议勾选。

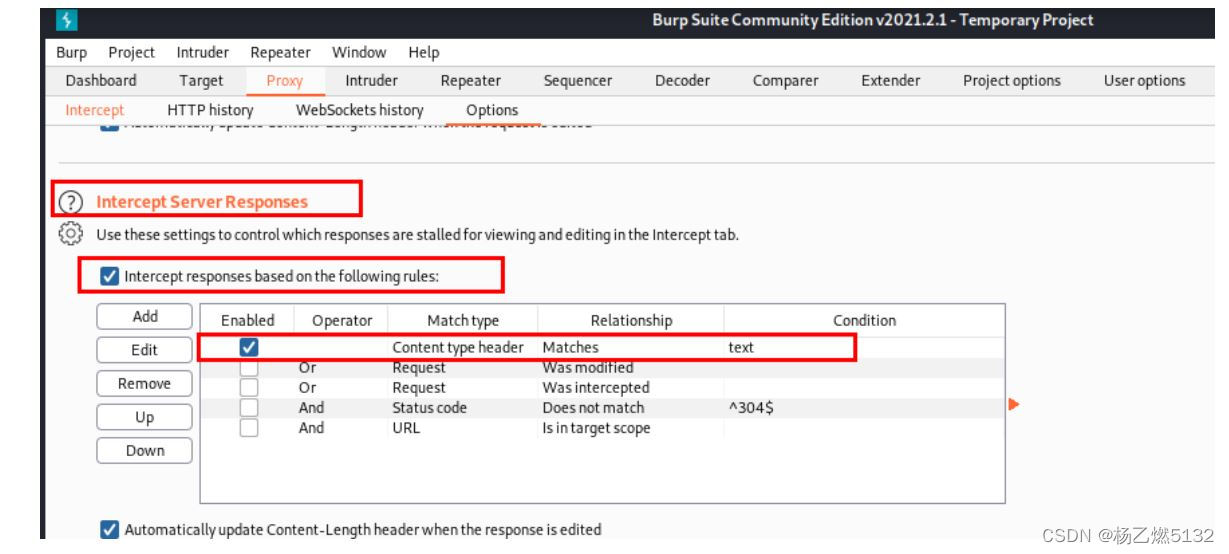

(2)自定义截获响应 默认不截获,可以打上勾,默认勾选的是:text 形式,就是网页信息。

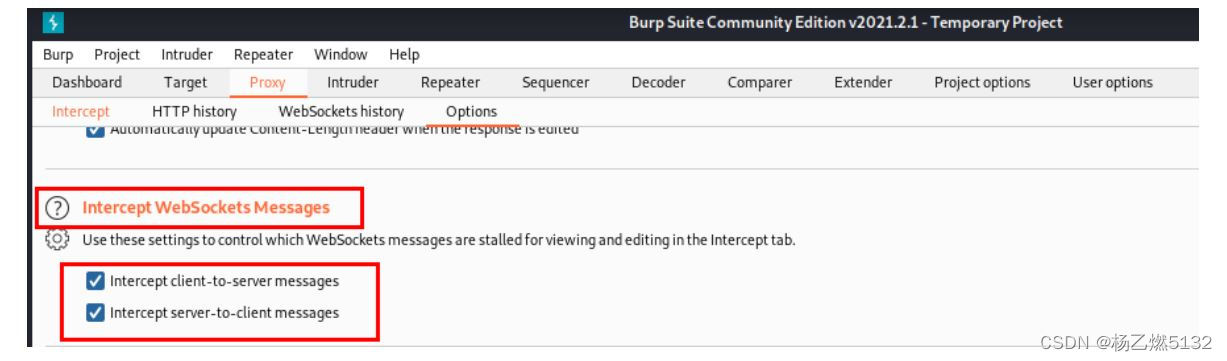

(3)自定义截获 WebSocket(需要可以配置)

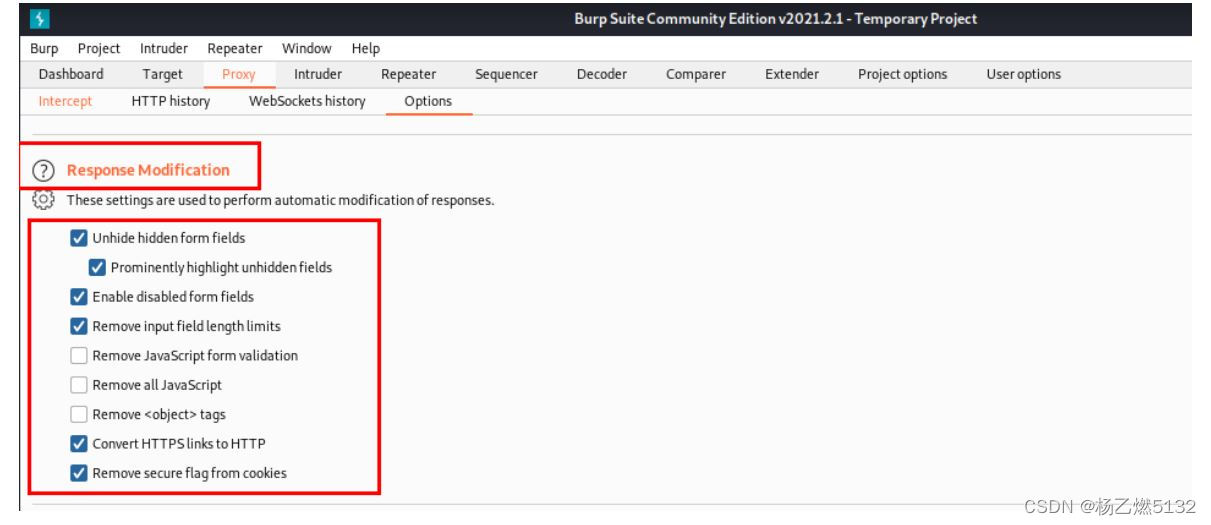

(4)响应修改项

可以适当地修改相应内容,来更好地渗透,建议勾选以下较为有用的选项。

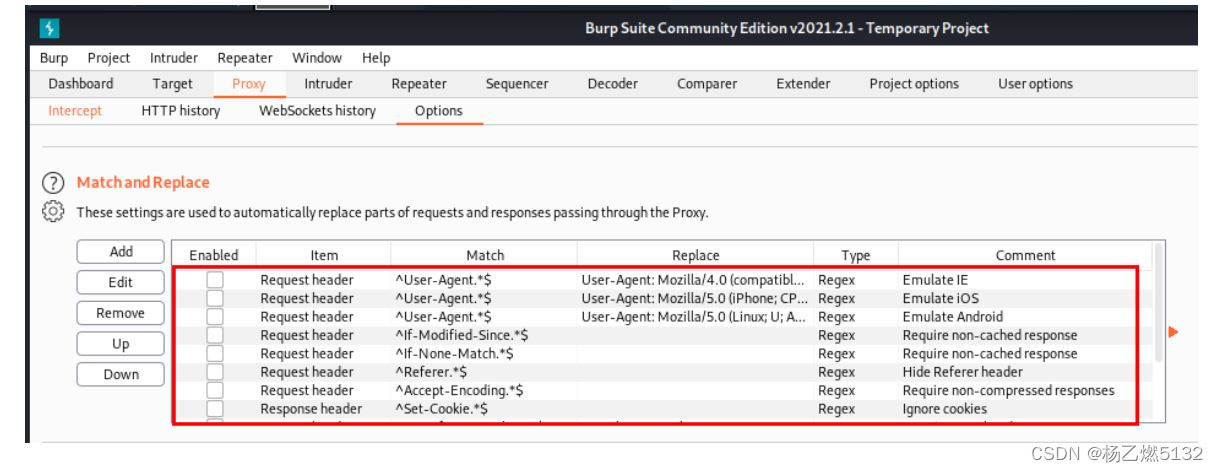

(5)匹配替换

可以把所有的请求或者响应中的某些参数修改,在后边的渗透过程中可能会用到,

方便操作。

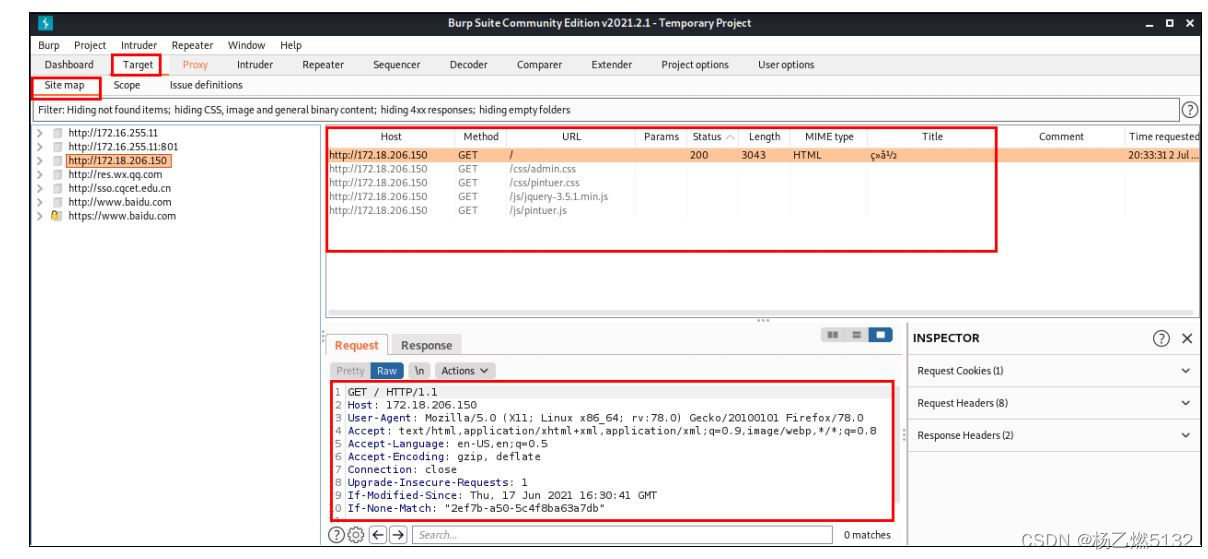

(6)截获演示

测试的目标:172.18.206.150

Kali 机器 IP:172.18.211.100

使用浏览器访问一次,截获成功,然后查看 Target 就可以看到访问过的网站:

解释:

这里灰色和黑色的区别是:黑色 URL 是我实际访问到的,灰色的是可以访问,但没有访问的,

其实就是 Burp 自动爬网的结果。

3.4 Burpsuite Intruder

Burpsuite Intruder 功能可以理解为暴力破解。

以暴力破解目标 172.18.206.150 账号密码为例:

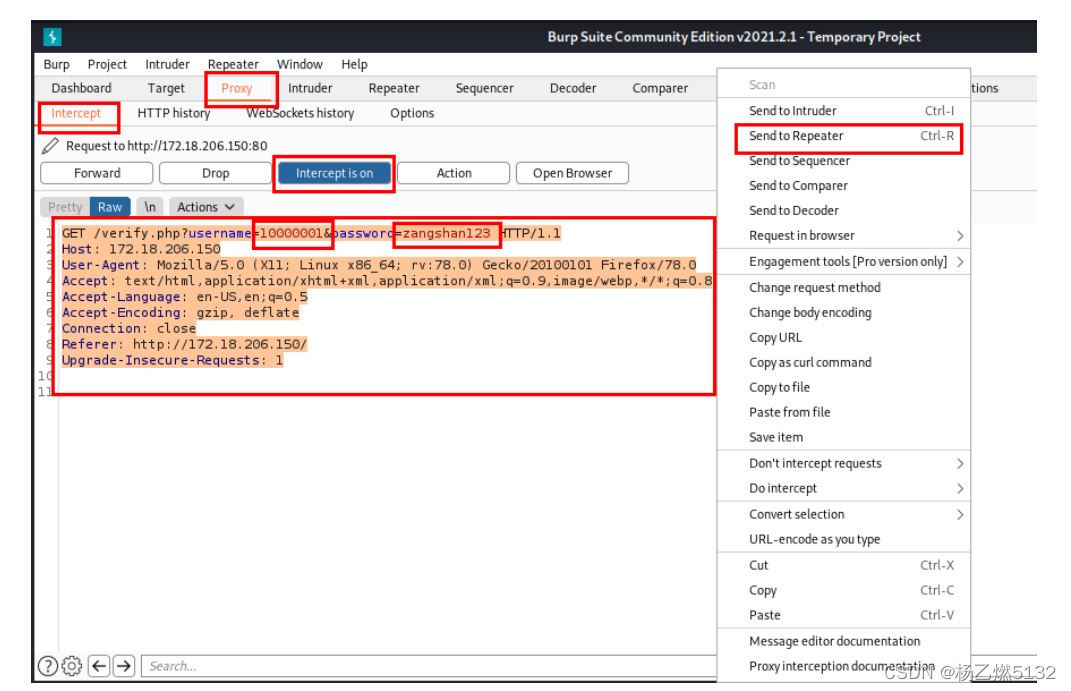

(1)浏览器访问 172.18.206.150,使用 burp 截获通信数据

(2)选中截获的通信数据,右键选择“send to intruder”,使用 burp 截获通信数据

点击进入“Intruder”模块,查看攻击目标(Target)配置,burp 会根据截获的通信 数据自动填充目标和端口。

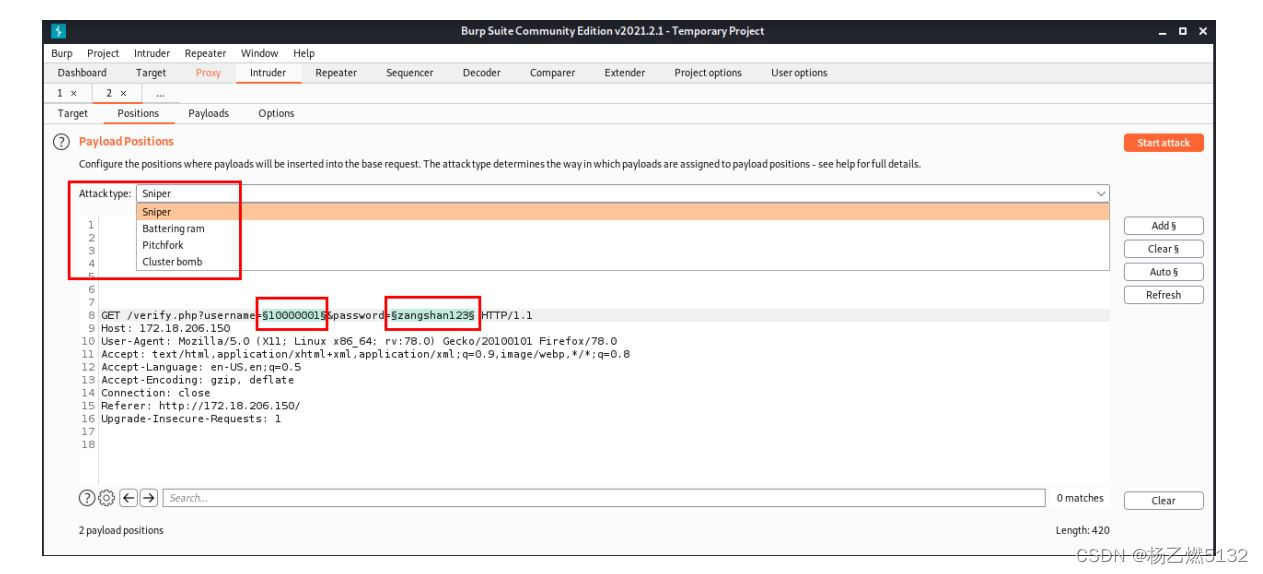

(3)点击进入“Positions”,配置暴力破解攻击的攻击方式和攻击的位置(参数)

要重点注意的是上方的 Attack type(攻击类型),总共有四种:

Sniper

方式:

新建一个用户字典:user 用来破解用户名

再新建一个密码字典:pass 用来破解密码:

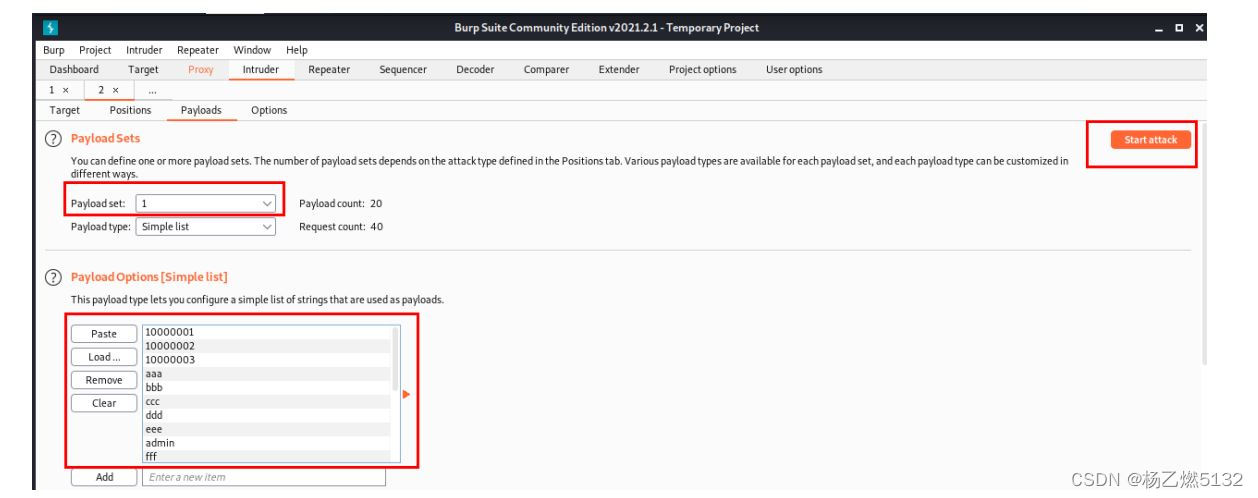

在Payloads 选项中导入字典:注意我这里把两个字典合在一起加载了,而且 Payload

Set 选择是 1。点击最上方工具栏的 Intruder 的 Start 开始:

通过观察可以发现:Sniper 方式是固定第二个位置的值(默认值),然后对第一个位置利用字典暴破,字典循环完之后固定第一个位置(默认值),暴破第二个位置。1、Battering ram:通过和上边一样的导入测试之后,发现这种爆破方式是:第一个位置和第二个位置的值一样, 都是字典里面的条目。显然,想爆破用户名密码不能用这种方式。2、Pitchfork:这种方式就不能只指定一个字典文件了:需要在 Payload set 1 里面指定 user 文件,在 Payloa d set 2 里面指定 pass 文件。观察结果会发现,这种方式的爆破方法是,取第一个字典的第 n 项和第二个字典的第 n 项组合进行爆破。显然这种方式不适合用户名密码爆破3、Cluster Bomb:这种方式是最完善的,用 User 里面的每一项和 Pass 里面的每一项都进行组合,来爆破。所以 在这里爆破用户名密码适合使用这一种。4、 Burpsuite RepeaterRepeater 是 burpsuite 的一个重要功能,可以将我们截获的通信数据进行修改后重新发送给服 务器。是渗透测试经常用到的一个功能。