一、日志分析概述

日志:日志文件为服务器、工作站、防火墙和应用软件等IT资源相关活动记录必要的、有价值的信息。日志文件中的记录可以提供以下用途:监控系统资源;审计用户行为;对可疑行为进行告警;确定入侵行为的范围;为恢复系统提供帮助;生成调查报告;为打击计算机犯罪提供证据来源。

主要目的:对攻击行为进行溯源

定位攻击者的ip

摸清攻击行为,对系统中的安全薄弱点进行加固

针对性的进行漏洞加固

二、Windows系统日志分析

系统日志System.evtx:记录系统中硬件、软件和系统问题的信息,用户可以通过它来检查错误发生的原因或者寻找受到攻击时攻击者留下的痕迹

日志的默认位置为:C:\Windows\System32\winevt\Logs\System.evtx

应用程序日志Application.evtx:记录程序在运行过程中的日志信息

日志的默认位置为:C:\Windows\System32\winevt\Logs\Application.evtx

安全日志Security.evtx:登录日志、对象访问日志、进程追踪日志、特权使用、账号管理、策略变更、系统事件。

日志的默认位置为:C:\Windows\System32\winevt\Logs\Security.evtx

打开日志审计策略功能

win+R--->gpedit.msc

在默认情况下,安全日志仅记录一些简单的登录日志,否则占用的使用空间过大。如果需要记录详细的安全日志,则需要通过修改本地策略来启用其它项的安全日志记录功能。

win10家庭版打不开,可以参考下面的文章(注意在保存bat文件时把编码改成ANSI)

https://zhuanlan.zhihu.com/p/381084692

查看系统日志

win+R--->eventvwr

或者直接搜索“事件查看器”

事件日志分析

·日志清除记录——ID:1102

清空安全日志(需要有System权限)

通过cmd清除:

win+R--->wevtutil cl “logname(日志名)”

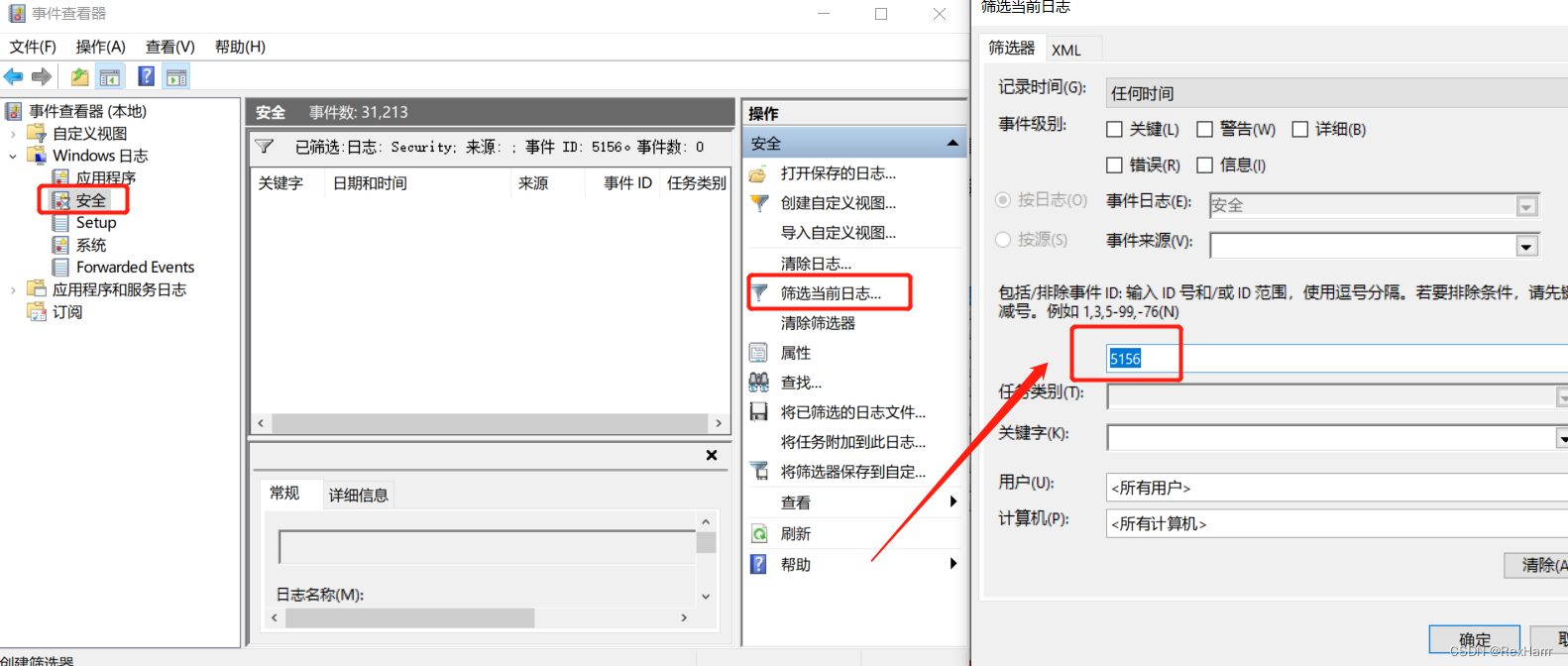

·出站入站记录——ID:5156、5158

远程连接:

win+R--->mstsc

每一对5156和5158的事件间隔为5s,这是载荷的定时回连操作,目的是keep alive 和get task

·账户管理记录——ID:4720(可以查找到创建的用户,隐藏的用户也可以查找到)、4726(可以查找到删除的用户)

添加隐藏用户:net user attack$ Aa123456 /add

删除隐藏用户:net user attack$ /del

创建用户组:net logalgroup group1 /add

查看用户组: net user

·安全组管理记录——ID:4732(查看创建的用户加入了哪个组)、4733(查看用户从哪个组中被移除了)

·账户行为记录——ID:4624、4634、4625

4624:用户登录

4634:用户注销

4625:登录失败

·凭证验证记录——ID:4776

凭证验证是指,当你要去访问目标主机的FTP、Samba服务时,目标主机会发起验证请求,要求你输入用户名和密码。日志会详细的记录登录者的工作站、登录账户信息。

·计划任务事件——ID:4698、4699、4700、4701、4702

在该事件记录信息中,计划任务schtasks以及at都会被记录在内:包括创建者、任务名称、任务内容等。

4698:计划任务已创建

4700:计划任务已启用

4701:计划任务已停用

4702:计划任务已变更

·进程创建及终止记录——ID:4688、4689

要记录该日志,需要编辑本地审计策略后重启计算机(上面有讲如何开启策略),重启后便可记录每一个被启动的进程日志,包括软件进程。

可以根据事件的ID进行筛选

事件id汇总

https://zhuanlan.zhihu.com/p/366530900

三、日志审计工具

Log Parser

下载地址

https://www.microsoft.com/en-us/download/details.aspx?id=24659

可以分析操作系统的事件日志、注册表、文件系统、Active Directory、IIS。它可以像使用SQL语句一样查询分析这些数据,甚至可以把分析结果以各种图表的形式展现出来。

使用格式

LogParser –i:输入文件的格式 –o:想要输出的格式 “SQL语句”例如

登录成功的所有事件

LogParser.exe -i:EVT –o:DATAGRID “SELECT * FROM C:\Windows\System32\winevt\Logs\Security.evtx where EventID=4624”sql语句用EXTRACT_TOKEN(<字段>,<所需的内容位置>,<分割的字符>)进行分割

LogParser.exe -i:EVT –o:DATAGRID

“SELECT TimeGenerated as LoginTime,

EXTRACT_TOKEN(Strings,18,'|') as 源地址,

EXTRACT_TOKEN(Strings,19,'|') as 源端口,

EXTRACT_TOKEN(Strings,5,'|') as Username FROM

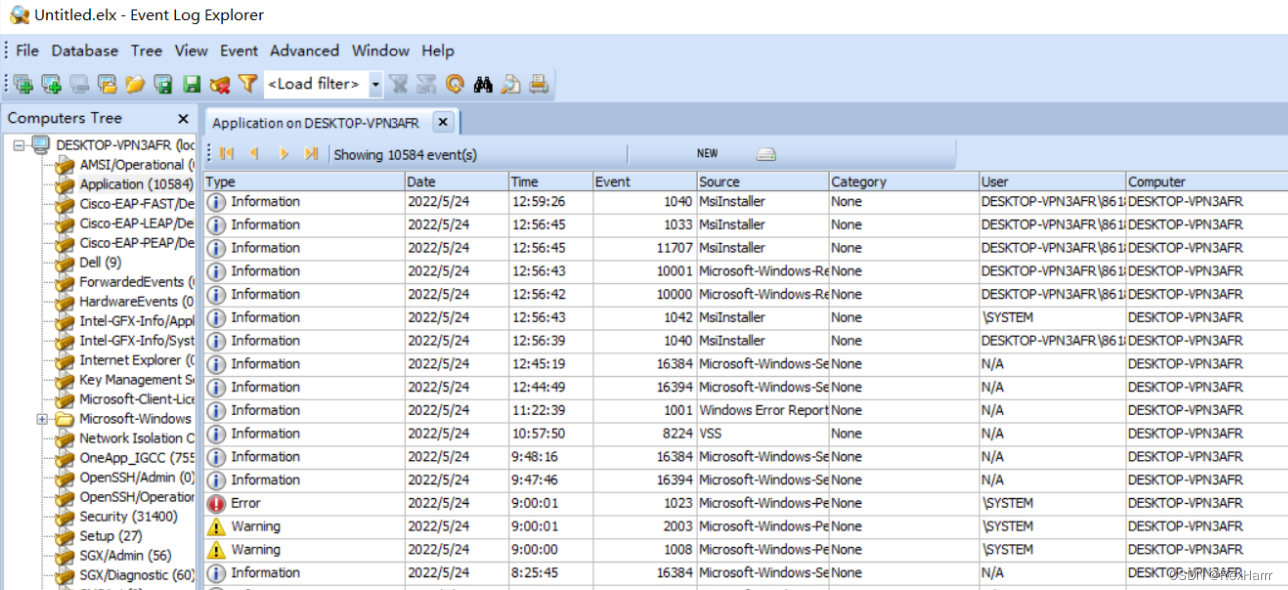

C:\Users\Admin\Desktop\log.evtx where EventID=4624”Event Log Explorer

下载地址: https://event-log-explorer.en.softonic.com/

Event Log Explorer是一款非常好用的Windows日志分析工具。可用于查看,监视和分析跟事件记录,包括安全,系统,应用程序和其他微软Windows 的记录被记载的事件,其强大的过滤功能可以快速的过滤出有价值的信息。