本文是我的免费专栏《网络攻防常用工具介绍》的第二篇文章

每篇文章中均配有完整演示视频,欢迎观看!

磨刀不误砍柴工!

在介绍攻防技术时,基础工具的使用很容易忽略,但是对不熟悉的同学来说,这将极大影响学习。 所以本专栏专门介绍网络攻防或CTF竞赛中必备的工具及其使用方式。方便对该领域感兴趣的同学更快入门。为后续学习扫清障碍。

文章目录

本文配套讲解演示视频

web安全最亲密的战友Burp Suite2--target模块体验

1. target模块

1.1 模块功能介绍

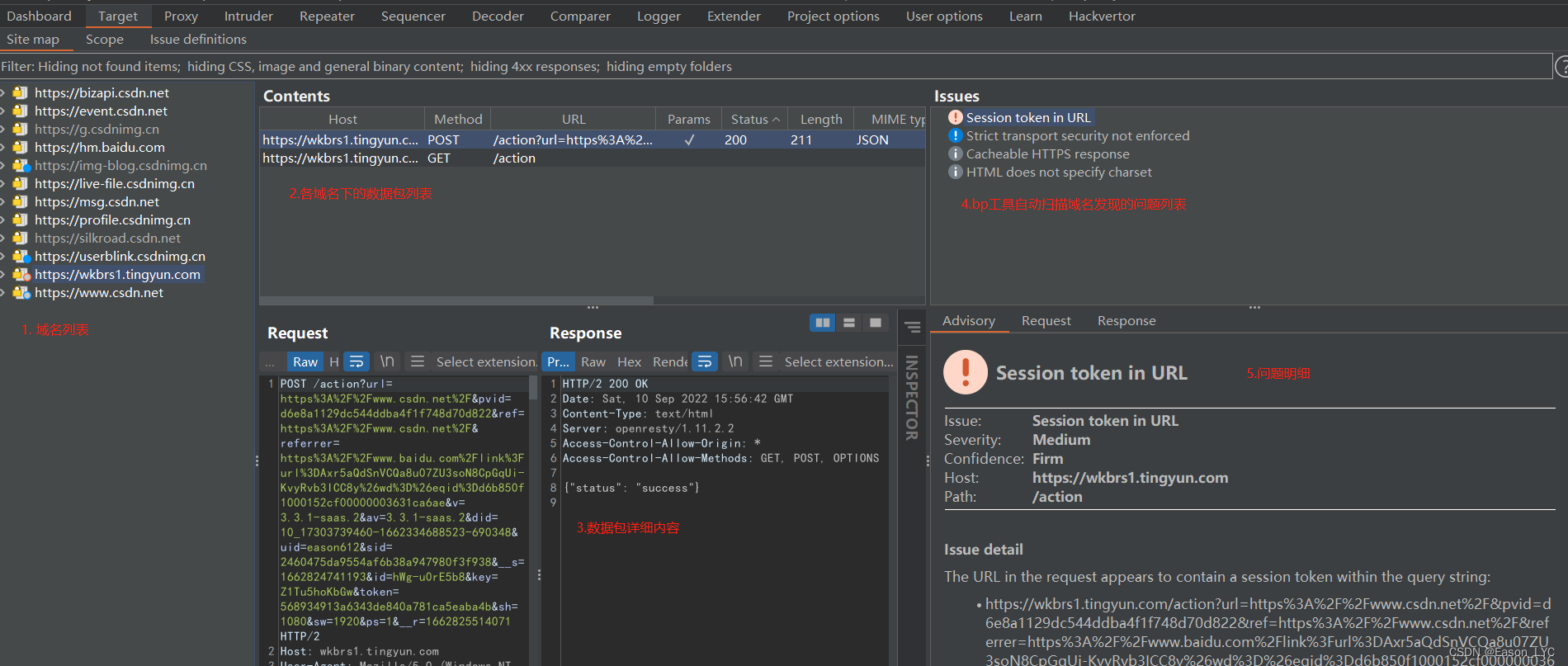

该模块包含三个子模块,分别为site map(网站地图)、Scope(范围)、issue definitions(字段、专业词汇说明)

1.1.1 site map(网站地图)

该模块列明了正在抓取网站的主要内容,能直观的反映出整体概况。

- 域名列表:完整列出了不同域名的路径。

- 各域名下的数据包列表:将数据包分门别类归纳到各自域名下,方便查看分析。

- 数据包详细内容:展示请求包和响应数据包的详细信息。

- bp工具自动扫描发现的疑似问题列表

- 问题明细

1.1.2 Scope(范围)

设置工具抓取分析数据包的域名范围。

目前未设置范围,所以工具截取浏览器的所有数据包,将所有域名都罗列分析。若在scope中设置了具体一个或几个域名,bp就只针对这几个域名的数据包进行截取分析。

操作方法,点选域名鼠标邮件 --> add to scope

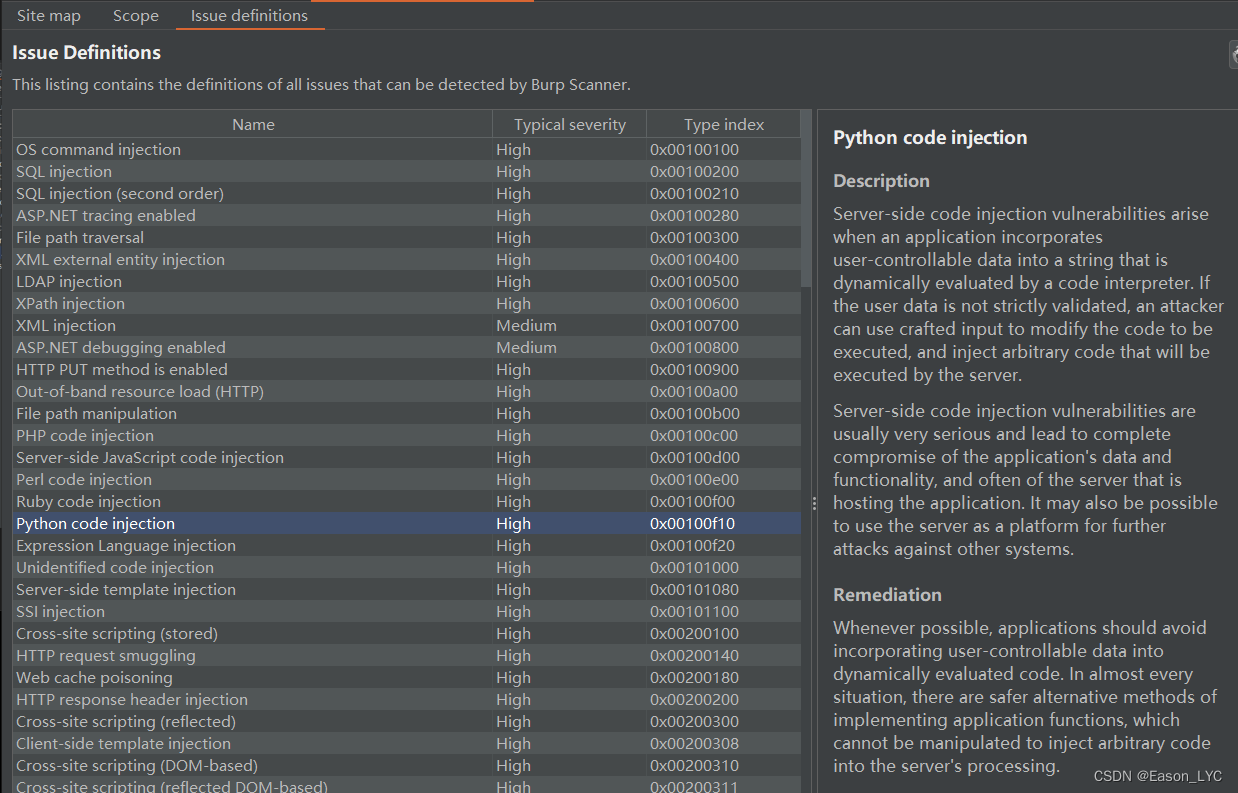

1.1.3 issue definitions(字段、专业词汇说明)

这部分汇总列明了大量安全专业词汇的定义说明,英文好的同学,其实可以读读这里的内容,非常专业,将会收益颇丰。

2. target模块使用示例(以csdn首页举例)

前文介绍了软件的配置。这篇文章我们就来看看,抓取到的流量包有哪些内容,有什么有趣的东西。

特此声明:仅为浏览查看,不做具有攻击性的测试,如有争议,可联系沟通删除文章!

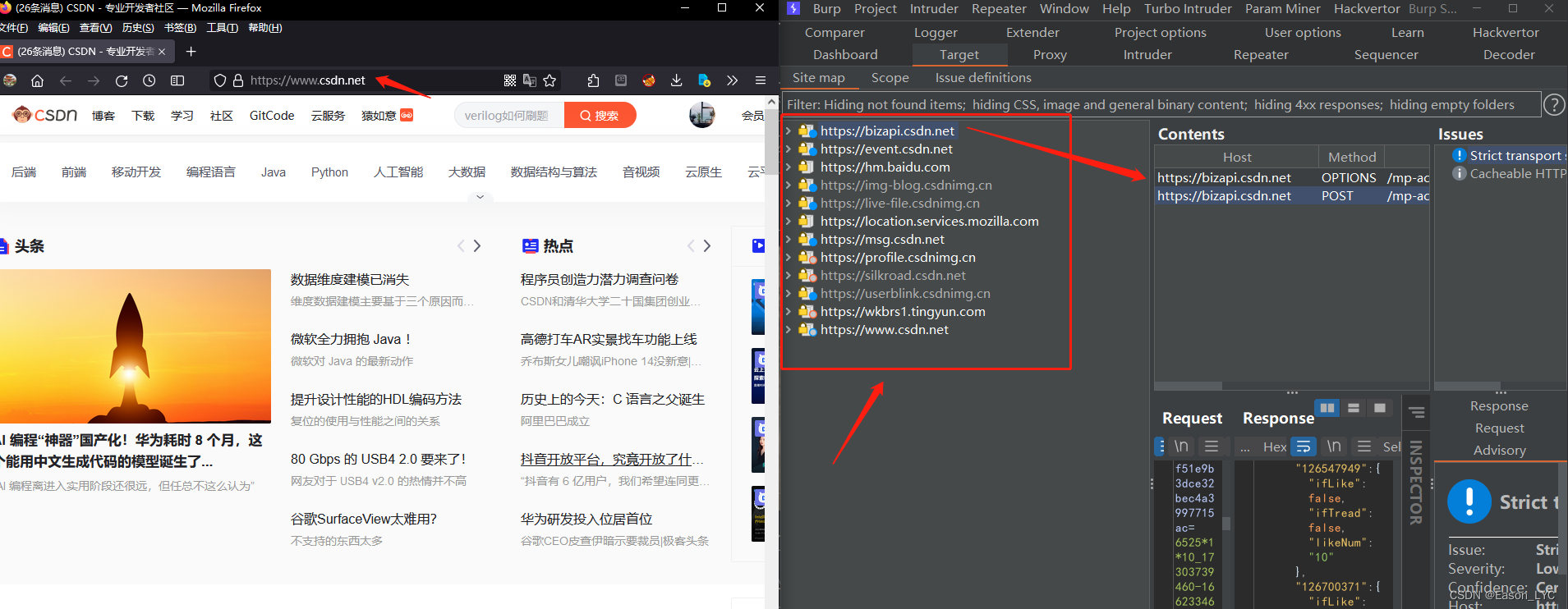

以csdn首页举例,打开网站,使用BP软件的target标签,发现其中自动获取了大量与csdn相关的域名。

如上图,大致看下,与CSDN域名有关10个列示如下:

- https://bizapi.csdn.net

- https://event.csdn.net

- https://img-blog.csdnimg.cn

- https://live-file.csdnimg.cn

- https://msg.csdn.net

- https://profile.csdnimg.cn/

- https://silkroad.csdn.net/

- https://userblink.csdnimg.cn/

- https://wkbrs1.tingyun.com/

- https://www.csdn.net/

那我们就来猜测几个子域名的作用是什么。

2.1 bizapi子域名分析

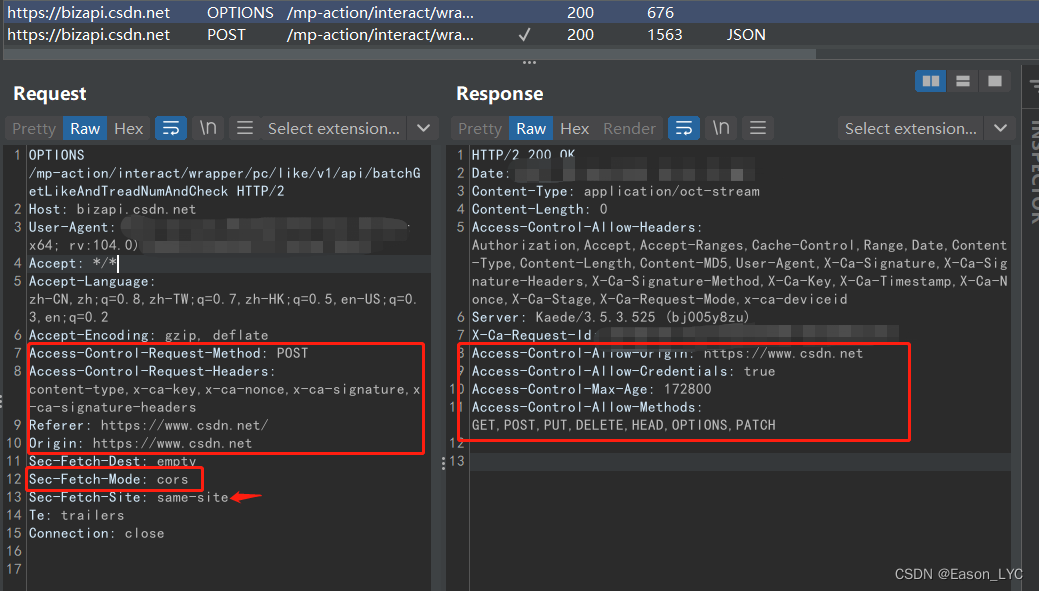

看这个域名下有两个数据包,一个option包,一个post 数据包,

2.1.1 option包作用

瞬间想起,跨域访问中(CORS)往往就是在交互前,先发个option包,双方先协商好可以用哪些方法访问,对预设的一些限制,进行验证等等。看下这个包内容

还真是,左侧请求包说:我用post访问,headers中有很多证书或签名等头部信息用于验证,我来自csdn.net,模式为CORS 同源策略。

响应包回复说:看到你的凭证了 True,来自csdn.net也满足,你可以使用如下多个方法访问。通过后,后续就有了post包。原始数据包如下

请求包:

OPTIONS /mp-action/interact/wrapper/pc/like/v1/api/batchGetLikeAndTreadNumAndCheck HTTP/2

Host: bizapi.csdn.net

User-Agent:你猜

Accept: */*

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Access-Control-Request-Method: POST

Access-Control-Request-Headers: content-type,x-ca-key,x-ca-nonce,x-ca-signature,x-ca-signature-headers

Referer: https://www.csdn.net/

Origin: https://www.csdn.net

Sec-Fetch-Dest: empty

Sec-Fetch-Mode: cors

Sec-Fetch-Site: same-site

Te: trailers

响应包:

HTTP/2 200 OK

Date: 你猜

Content-Type: application/oct-stream

Content-Length: 0

Access-Control-Allow-Headers: Authorization,Accept,Accept-Ranges,Cache-Control,Range,Date,Content-Type,Content-Length,Content-MD5,User-Agent,X-Ca-Signature,X-Ca-Signature-Headers,X-Ca-Signature-Method,X-Ca-Key,X-Ca-Timestamp,X-Ca-Nonce,X-Ca-Stage,X-Ca-Request-Mode,x-ca-deviceid

Server: Kaede/3.5.3.525 (bj005nf7p)

X-Ca-Request-Id: 你猜

Access-Control-Allow-Origin: https://www.csdn.net

Access-Control-Allow-Credentials: true

Access-Control-Max-Age: 172800

Access-Control-Allow-Methods: GET,POST,PUT,DELETE,HEAD,OPTIONS,PATCH

2.1.2 post包的作用

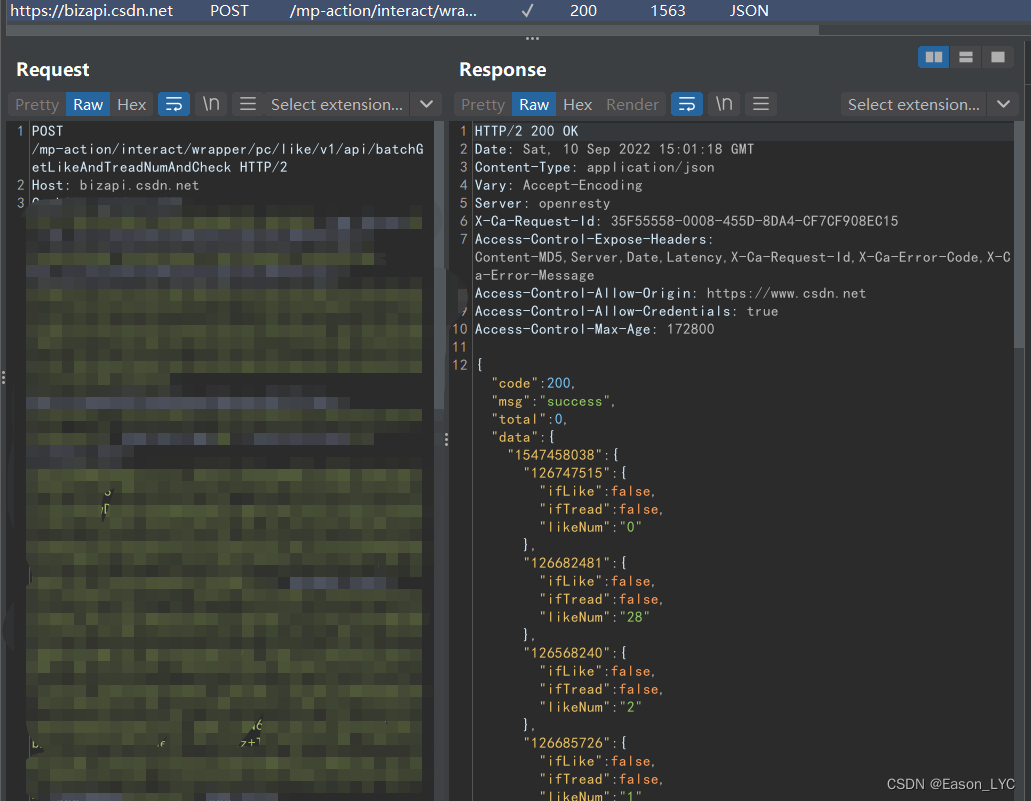

先上数据包截图

请求包的内容,我打了马赛克。主要内容就是将登陆用户的个人信息和各种认证信息发过去,来证明我就是我。

响应包内容:返回数据的格式是json。首先告知我通过了验证,返回了数据,数据就在下方的json格式内容中。

内容是什么,我们尝试猜下:

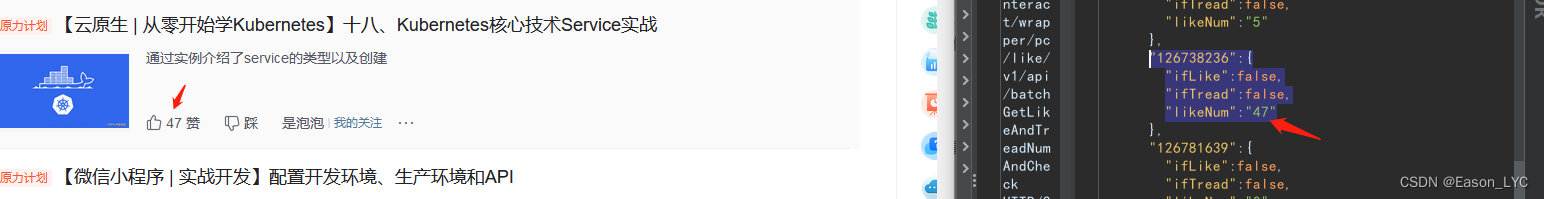

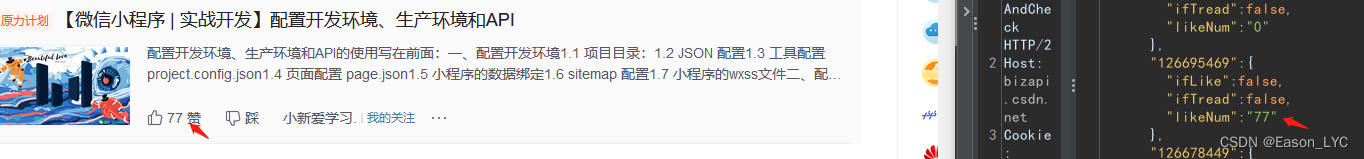

一串数字、ifLike 、ifThread、likeNum(喜欢的数量?)。看到这有了思路,莫非是文章的点赞数等数据。那我们来验证下。将首页部分内容对比来看。

数据果然能对上,所以字段内容为

数据果然能对上,所以字段内容为

- 一串数字:文章id,点击文章后,url中会自动添加这串数字

- ifLike:我是否点赞

- ifThread:我是否踩

- likeNum:总点赞数

综上:这个bizapi域名作用就是负责首页的文章推荐信息。

2.2 msg子域名作用

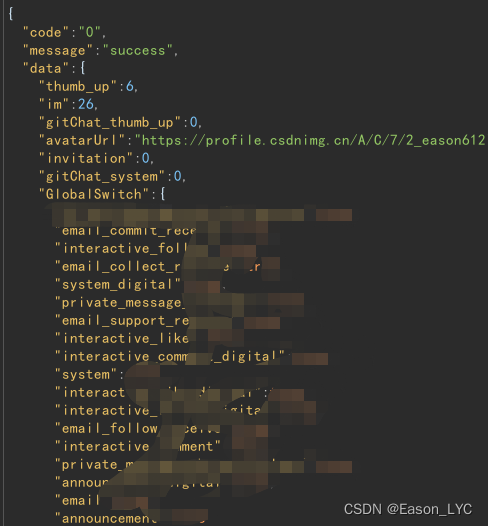

直接看对应的post包

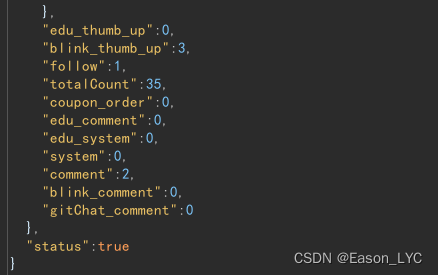

看到这些信息,证明这些应该是本人的各种状态和数据,但是具体字段怎么对应呢。

两组数据一对比,就能得到具体字段信息了

- comment: 评论和@ 未读2

- thumb_up: 赞和收藏 未读6

- follow: 新增粉丝 未读1

- im: 未读消息数 未读26

一共是35条信息,但是我手机截图慢了,多了一个im。所以截图最下方显示36条。

综上:这个msg子域名的作用就是用来返回登录用户的信息数量统计。

那具体的内容是什么呢,我猜测是点进去,下一个页面也许会有惊喜哈。分析点到为止,工具介绍才是主线。

3. 总结

经过以上使用BP软件的target模块对数据包的分析解读,读者应能感受到,在web安全测试领域,使用抓包工具分析的重要性,可以说这是一切的基础。工具越强大,你就将越有机会找到漏洞。

以上就是对Burp Suite的target模块体验,后续文章会介绍其他模块的使用,欢迎点赞、关注!