二次注入原理

二次注入是使用了addslashes 或者是借助 get_magic_quotes_gpc 对其中的特殊字符进行了转义,但

是 addslashes 有一个特点就是虽然参数在过滤后会添加 “\” 进行转义,但是“\”

并不会插入到数据库中,在写入数据库的时候还是保留了原来的数据。

》tips:只有在修改数据的时候才会造成二次注入

二次注入图解

实例展示

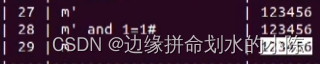

1.注册m和m’/m’ and 1=1#账号

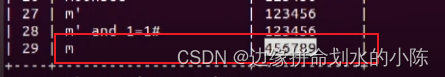

2.修改m’ and 1=1#密码为456789

此时显示m的密码为456789

此时执行的sql语句为:updata users set password = 456789 where username = 'm' and 1=1 #'