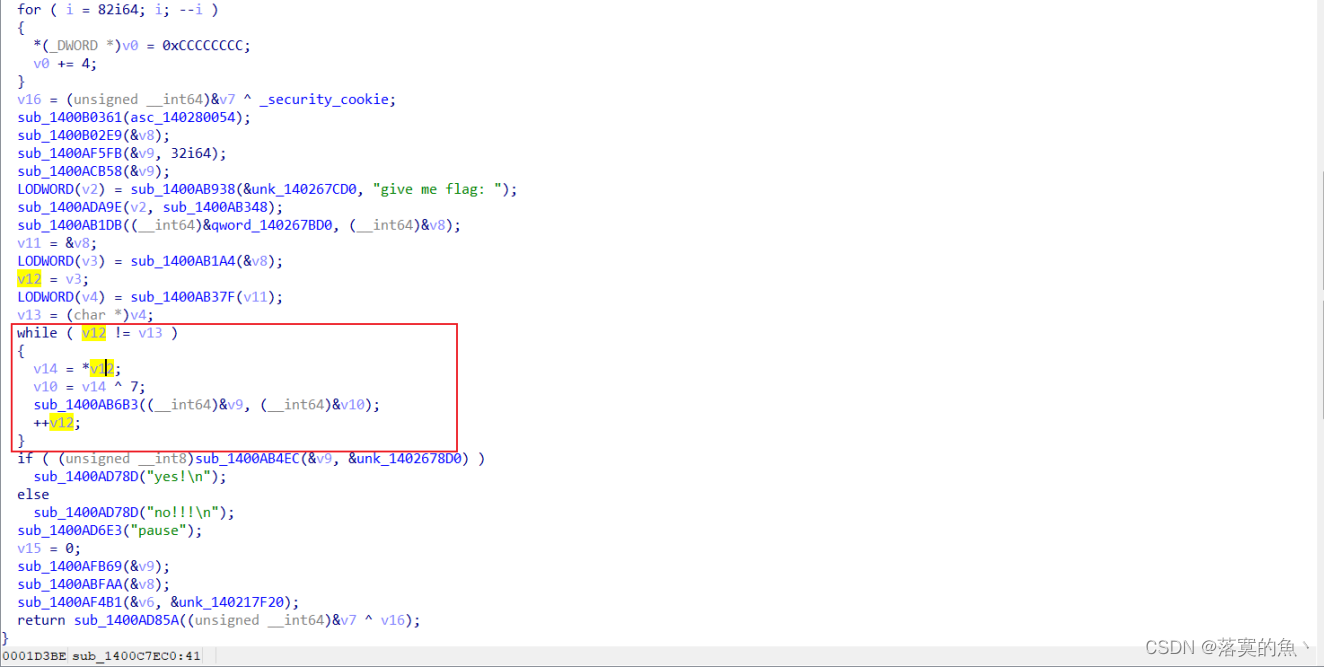

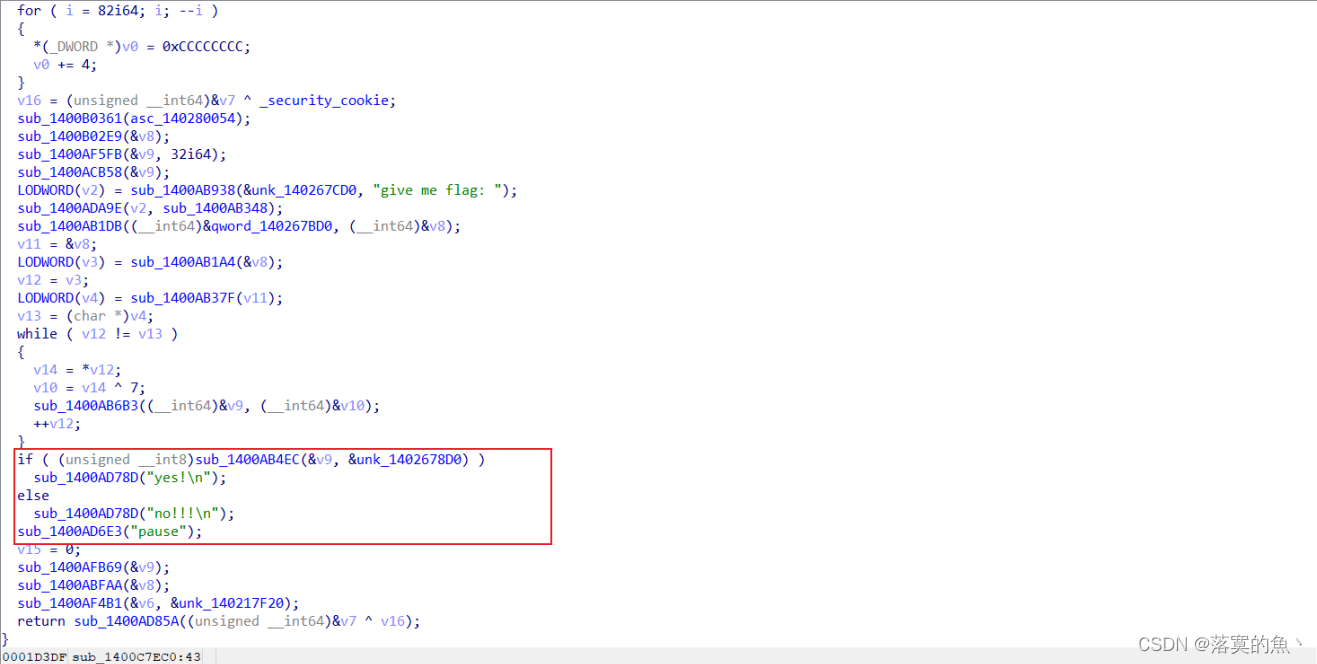

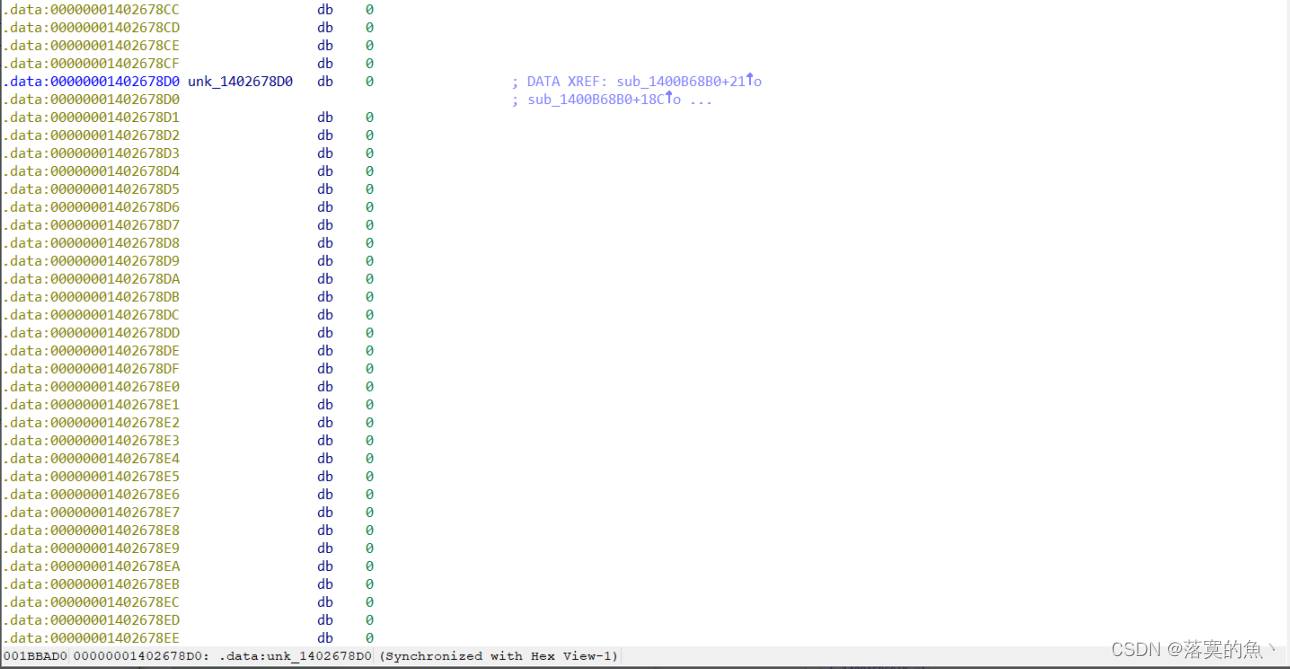

2023年天津市逆向re2.exe解析-比较难(超详细)

猜你喜欢

转载自blog.csdn.net/Aluxian_/article/details/129662278

今日推荐

周排行