作者名:白昼安全

主页面链接: 主页传送门

创作初心: 一切为了她

座右铭: 不要让时代的悲哀成为你的悲哀

专研方向: web安全,后渗透技术

每日emo: 他既乐观又悲观,生活也一无是处

昨天在挖掘漏洞的实战渗透中获取了目标服务器的 /etc/passwd和 /etc/shadow文件,但是很尴尬的是不知道怎么处理,而且知道shadow文件可以爆破,但是不知道是字典的问题还是操作的问题,一直没有结果,就在反思这么重要的文件,居然无从下手,所以去研究了一下如何对passwd和shadow文件进行处理,所以下面分别讲了

模拟情景1:能够查看并修改/etc/passwd文件时,如何获取root账户的密码

模拟情景2:能够查看/etc/passwd文件时,如何获取root账户的密码

一、passwd文件处理

/etc/passwd是一个Linux上一个文本文件,它包含了每个用户的登录信息,包括用户名,用户ID,登录Shell等,如下

/etc/passwd文件中的每个用户都有一个对应的条目在/etc/shadow文件中

那么如果我们能够修改目标的/etc/passwd文件,怎样才能获得目标root权限的密码呢?

可以看到第一行的root后面跟了一个x,这个x就是密码的意思,但是密码实际被哈希加密存储在了shadow文件,也就是下面的

$y$j9T$pGKDldrwycABUNaX8uYgP1$4AhRvQYIruab9D/irH3sHc9Yg7U3zAF22MUWDqAo7o3如果我们准备一个密码,进行hash加密来替换/etc/passwd里第一行root后的x,那么root账户的密码就会变成我们准备的密码,而不是shadow文件中的密码

因为/etc/passwd文件的优先级比/etc/shadow优先级高,如果/etc/passwd文件中有密码就不会识别shadow文件中的密码

这里给大家介绍一个工具,kali自带的哈希密码生成工具——mspasswd

例如我们生成一个“passwd”密码,并使用hash加密,命令如下

mkpasswd -m sha-512 passwd

将生成的hash密码替换/etc/passwd文件中root的密码x,这样root的密码就会变成passwd,就不会识别shadow文件的对应密码,也就相当于变相的获得了目标root用户的密码

二、shadow文件处理

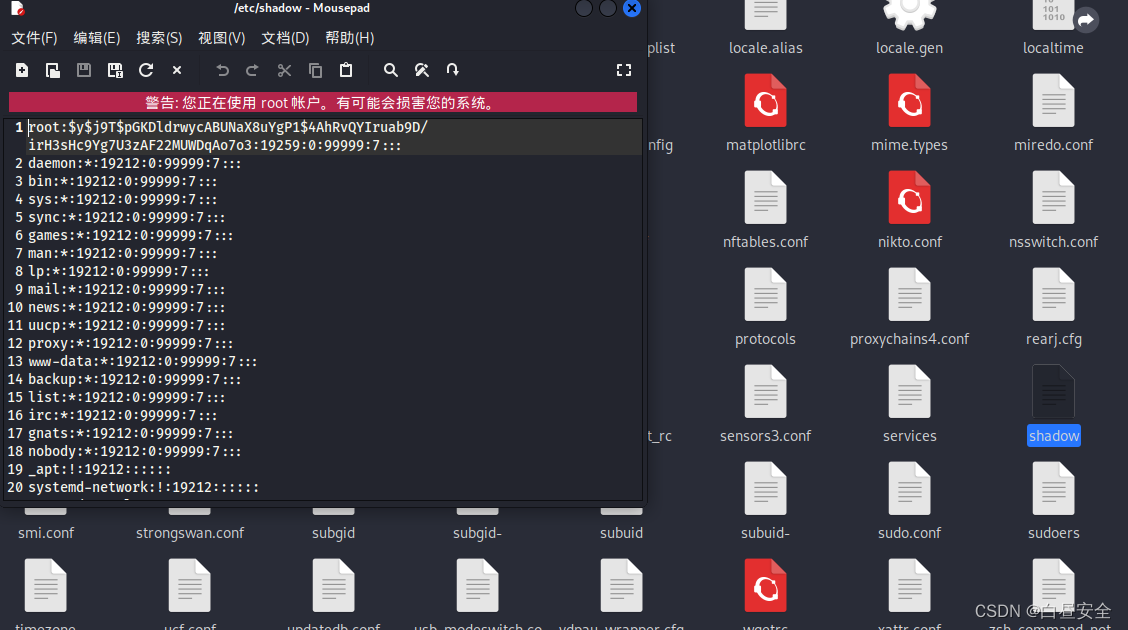

/etc/shadow是一个存储用户密码的文件,它不能被普通用户查看,只有root用户才能查看,/etc/shadow文件中存储的是用户的密码哈希值,而etc/passwd文件中存储的是用户的其他信息,如下

如果我们能够查看到这个文件,但这也只是加密过的文件,我们如果想要获得真实密码(即解密后的密码)应该怎么做呢

这里可以使用kali自带的爆破工具——john

使用下面的命令就可以进行爆破

john --format=sha512crypt --wordlist=/usr/share/wordlists/rockyou.txt hash.txt

--wordlist就是指定的爆破字典文件路径

如果字典有对应的密码就可以成功爆破出原密码