自去年年底以来,东南亚备受瞩目的政府实体成为中国威胁行为者 Sharp Panda 开展的网络间谍活动的目标。

这些入侵的特点是使用了新版本的 Soul 模块化框架,标志着该组织与 2021 年观察到的攻击链有所不同。

以色列网络安全公司 Check Point 表示,“长期”活动历来只针对越南、泰国和印度尼西亚等国家。 该公司于 2021 年 6 月首次记录了 Sharp Panda,并将其描述为“高度组织化的行动,为保持低调付出了巨大努力”。

有趣的是,博通旗下的赛门铁克公司在 2021 年 10 月详细介绍了 Soul 后门的使用情况,涉及针对东南亚国防、医疗保健和 ICT 行业的不明间谍活动。

根据 Fortinet FortiGuard Labs 于 2022 年 2 月发布的研究,该植入物的起源可追溯到 2017 年 10 月,该恶意软件重新利用了来自 Gh0st RAT 和其他公开可用工具的代码。

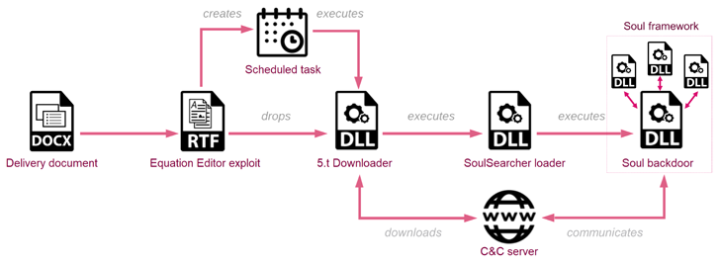

Check Point 详述的攻击链始于一封包含诱饵文件的鱼叉式网络钓鱼电子邮件,该文件利用 Royal Road Rich Text Format (RTF) 武器化器通过利用 Microsoft 公式编辑器中的多个漏洞之一来删除下载程序。

反过来,下载程序旨在从地理围栏命令和控制 (C&C) 服务器检索称为 SoulSearcher 的加载程序,该服务器仅响应来自与目标国家/地区对应的 IP 地址的请求。

加载程序随后负责下载、解密和执行 Soul 后门及其其他组件,从而使对手能够获取范围广泛的信息。

“Soul 主模块负责与 C&C 服务器通信,其主要目的是接收和加载内存附加模块,”Check Point 说。

“有趣的是,后门配置包含一个类似‘无线电静音’的功能,攻击者可以在一周内指定后门不允许与 C&C 服务器通信的特定时间。”

这些发现再次表明,中国高级持续威胁 (APT) 组织普遍使用工具共享来促进情报收集。

“虽然 Soul 框架至少从 2017 年就开始使用,但其背后的威胁者一直在不断更新和完善其架构和功能,”该公司表示。

它进一步指出,该活动可能“由中国支持的先进威胁行为者发起,他们在更广泛的间谍活动网络中的其他工具、能力和地位尚待探索。”

声明:本文相关资讯来自thehackernews,版权归作者所有,转载目的在于传递更多信息。如有侵权,请联系本站处理。