文章目录

提示:以下是本篇文章正文内容,下面案例可供参考

一、资源推荐

Web Spider 常见混淆EVAL、AA、JJ、JSFUCK:https://blog.csdn.net/EXIxiaozhou/article/details/128767669

网洛者 - 反反爬虫训练平台网址:https://wangluozhe.com/

二、逆向目标

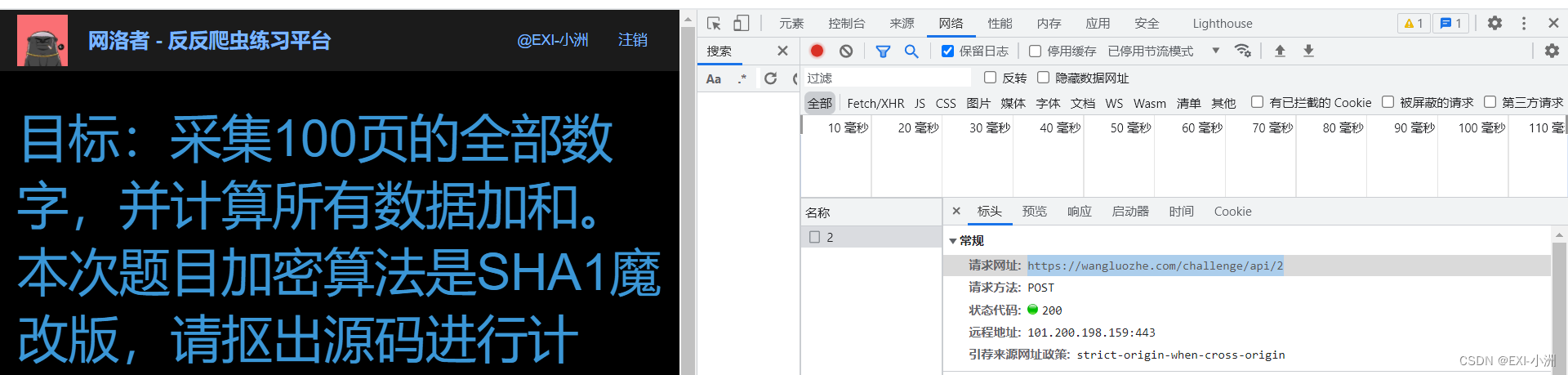

三、抓包分析 & 下断分析逆向

3.1 抓包分析

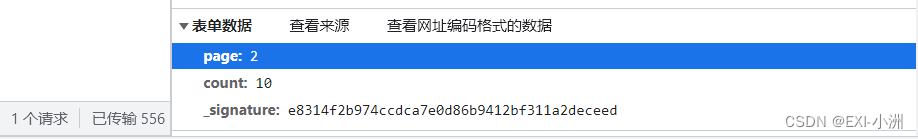

1、POST,https://wangluozhe.com/challenge/api/2;

2、逆向加密参数:_signature;

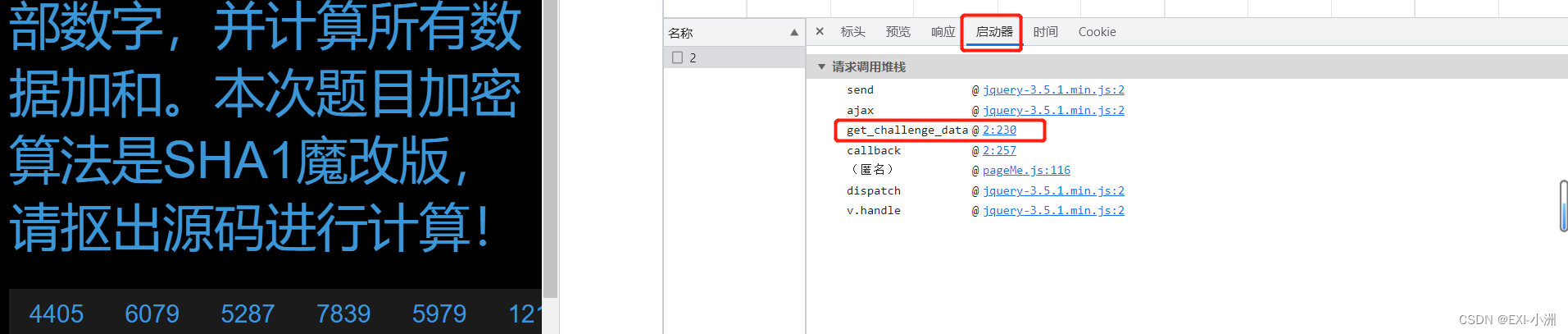

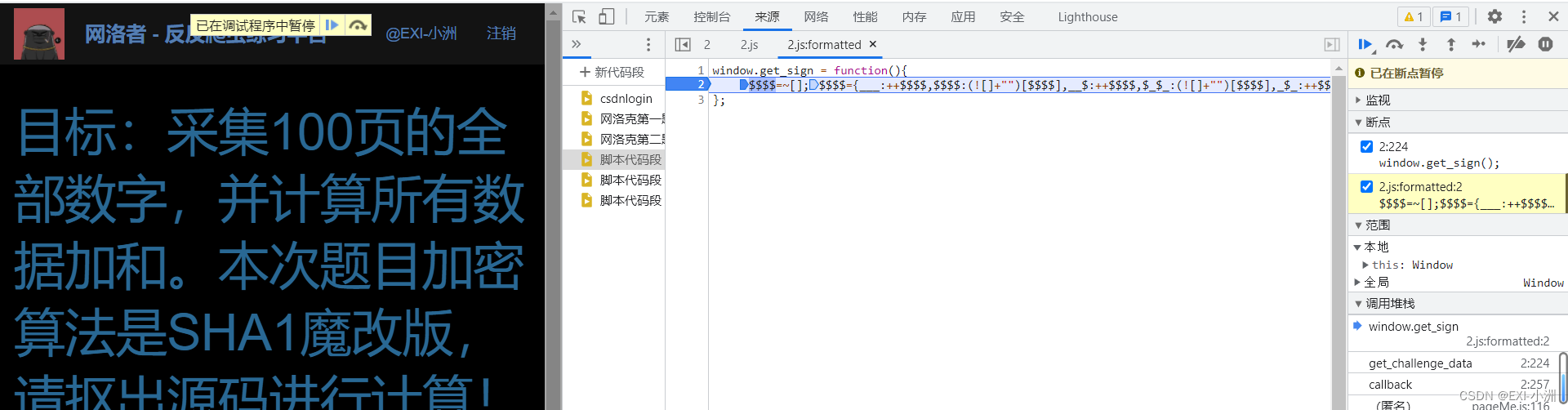

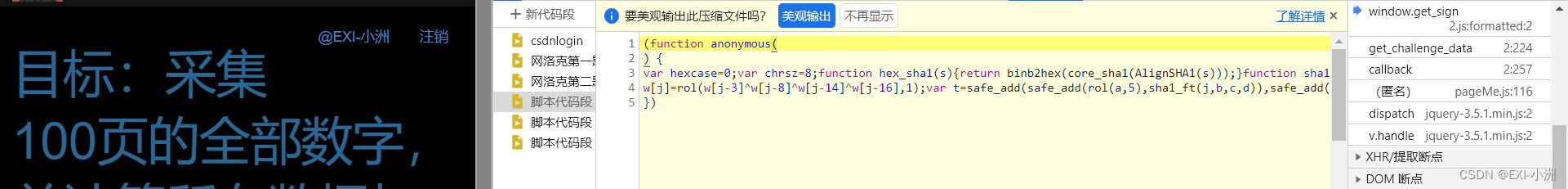

3.2 下断分析逆向

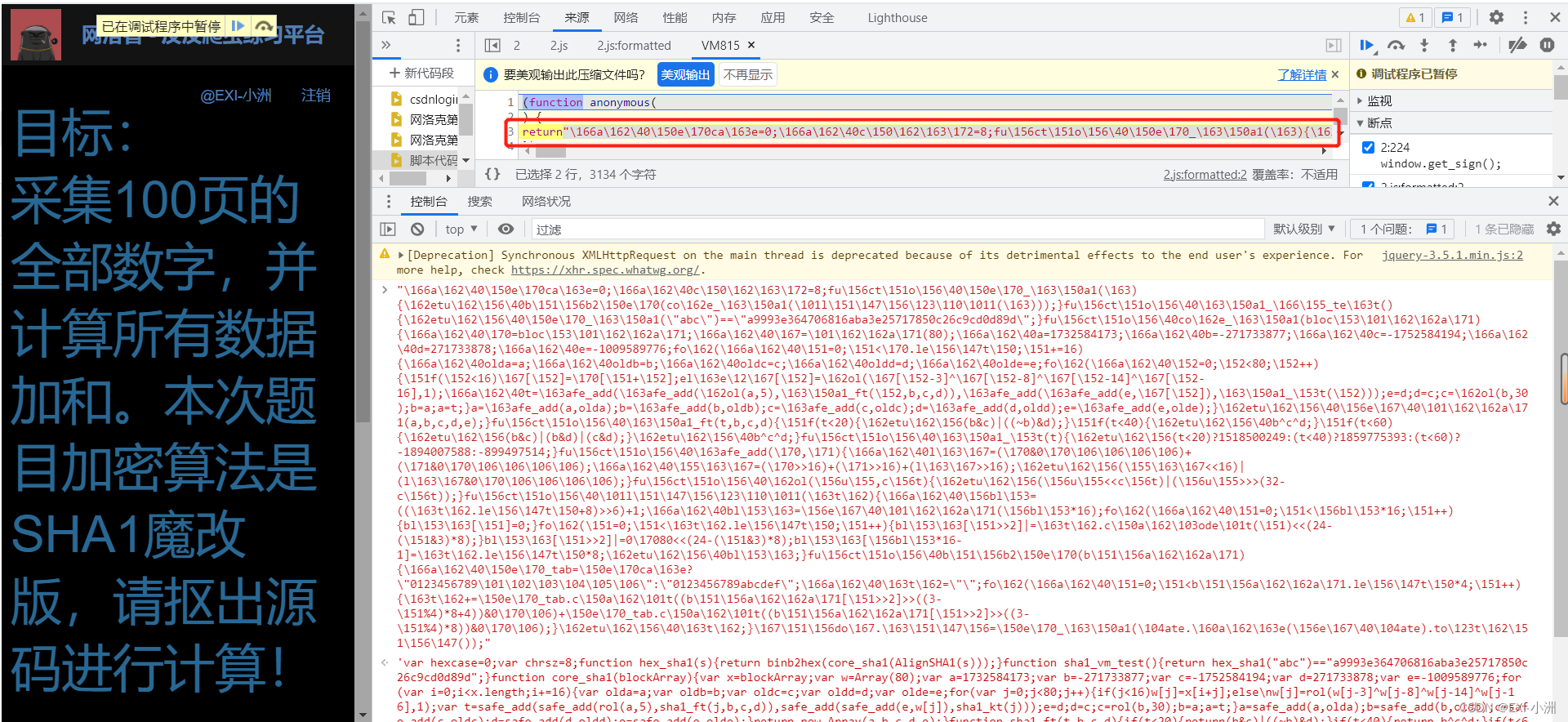

JJEncode 解混淆的常见方法

- 使用在线工具直接解密:http://www.hiencode.com/jjencode.html;

- 比较通用的方式,就是下断跟到方法里面,最终会在虚拟机(VM)里看到源码;

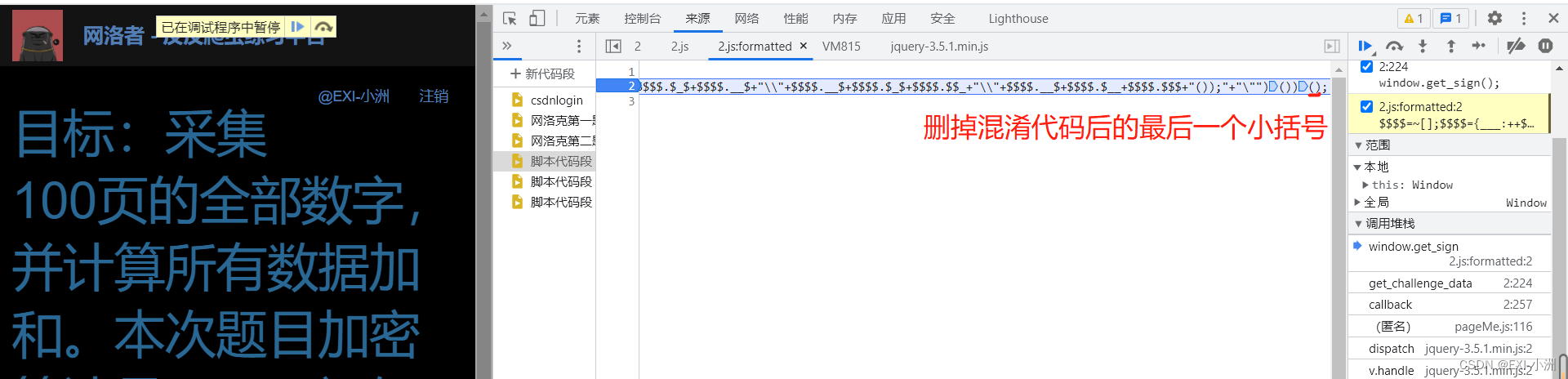

- 复制混淆的代码,删除最后一个小括号

(),去控制台调试,也能看见源码;

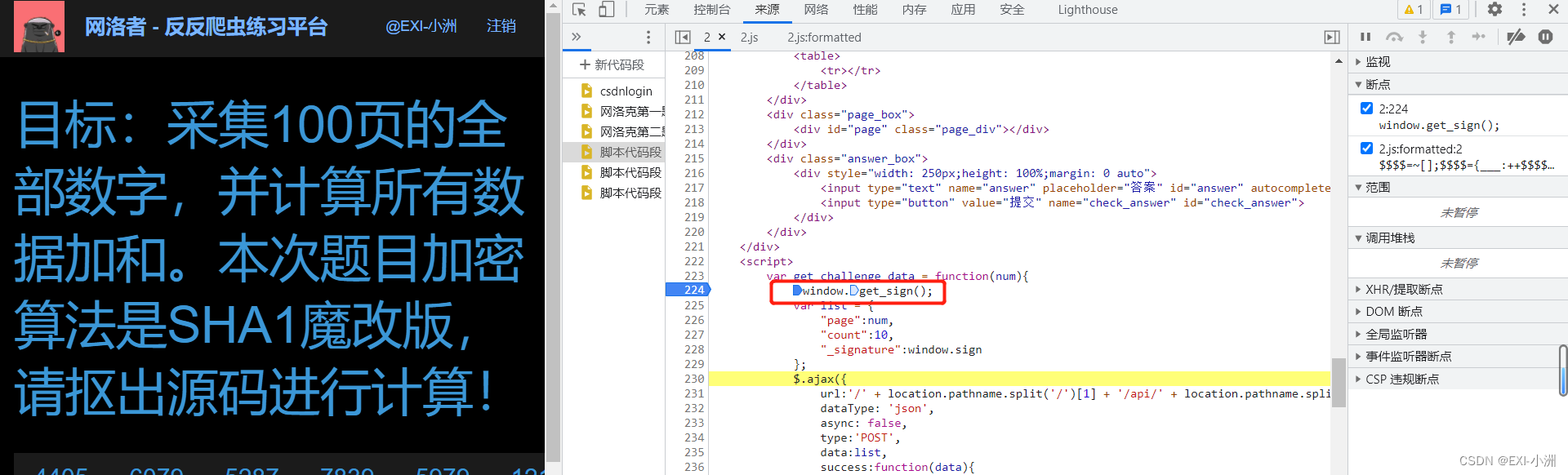

1、通过启动器,进入代码定义处;

2、下断后,翻页刷新;

3、来到加密代码处,可以通过两种方式来解决;

4、第一种,比较通用的方式,就是下断跟到方法里面,即可看见源代码;

5、第二种,仅针对JJ混淆,复制混淆的代码,删除最后一个小括号(),去控制台打印,也能看见源码;

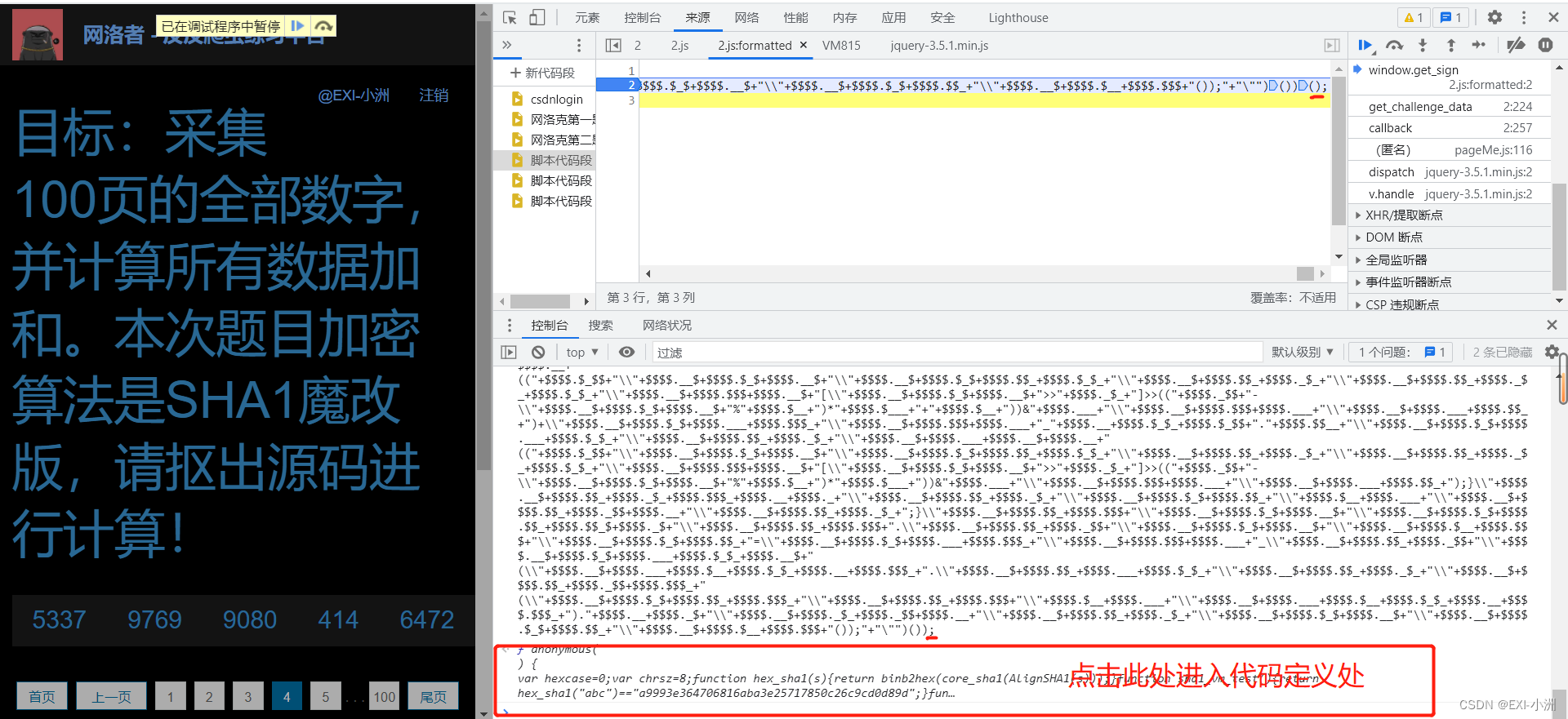

删掉最后一个小括号(),在控制台打印,并点击部分源码即可进入源码定义处;

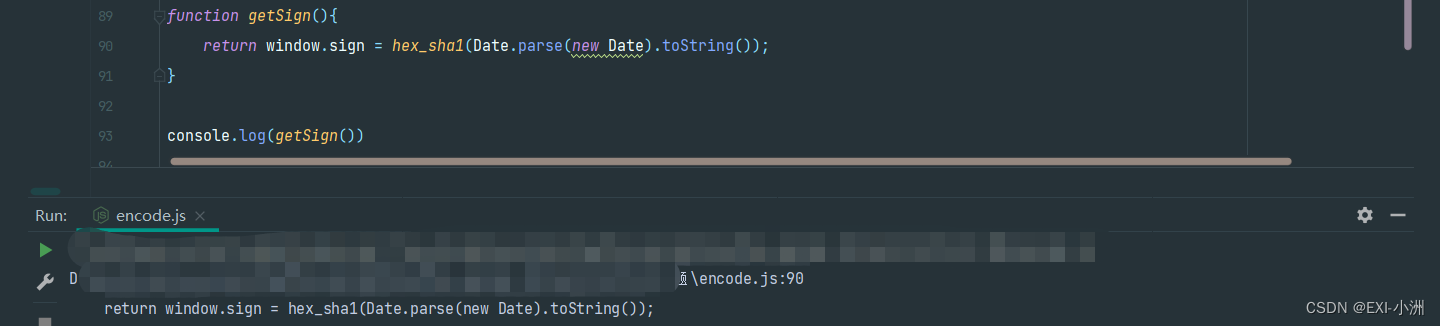

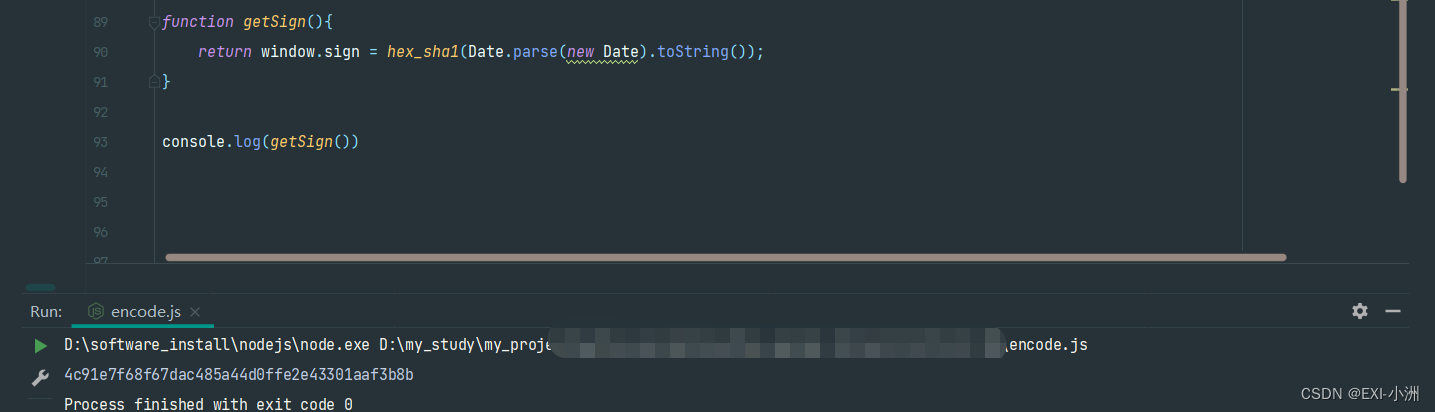

四、本地JS代码调试 & 完整JS加密代码

4.1 本地JS代码调试

1、复制加密代码,在pycharm运行,发现缺少window;

2、在代码开头处,补一个window即可运行成功

window = this;

4.2 完整JS加密代码

var hexcase = 0;

var chrsz = 8;

function hex_sha1(s) {

return binb2hex(core_sha1(AlignSHA1(s)));

}

function sha1_vm_test() {

return hex_sha1("abc") == "a9993e364706816aba3e25717850c26c9cd0d89d";

}

function core_sha1(blockArray) {

var x = blockArray;

var w = Array(80);

var a = 1732584173;

var b = -271733877;

var c = -1752584194;

var d = 271733878;

var e = -1009589776;

for (var i = 0; i < x.length; i += 16) {

var olda = a;

var oldb = b;

var oldc = c;

var oldd = d;

var olde = e;

for (var j = 0; j < 80; j++) {

if (j < 16)

w[j] = x[i + j];

else

w[j] = rol(w[j - 3] ^ w[j - 8] ^ w[j - 14] ^ w[j - 16], 1);

var t = safe_add(safe_add(rol(a, 5), sha1_ft(j, b, c, d)), safe_add(safe_add(e, w[j]), sha1_kt(j)));

e = d;

d = c;

c = rol(b, 30);

b = a;

a = t;

}

a = safe_add(a, olda);

b = safe_add(b, oldb);

c = safe_add(c, oldc);

d = safe_add(d, oldd);

e = safe_add(e, olde);

}

return new Array(a,b,c,d,e);

}

function sha1_ft(t, b, c, d) {

if (t < 20) {

return (b & c) | ((~b) & d);

}

if (t < 40) {

return b ^ c ^ d;

}

if (t < 60) {

return (b & c) | (b & d) | (c & d);

}

return b ^ c ^ d;

}

function sha1_kt(t) {

return (t < 20) ? 1518500249 : (t < 40) ? 1859775393 : (t < 60) ? -1894007588 : -899497514;

}

function safe_add(x, y) {

var lsw = (x & 0xFFFF) + (y & 0xFFFF);

var msw = (x >> 16) + (y >> 16) + (lsw >> 16);

return (msw << 16) | (lsw & 0xFFFF);

}

function rol(num, cnt) {

return (num << cnt) | (num >>> (32 - cnt));

}

function AlignSHA1(str) {

var nblk = ((str.length + 8) >> 6) + 1;

var blks = new Array(nblk * 16);

for (var i = 0; i < nblk * 16; i++) {

blks[i] = 0;

}

for (i = 0; i < str.length; i++) {

blks[i >> 2] |= str.charCodeAt(i) << (24 - (i & 3) * 8);

}

blks[i >> 2] |= 0x80 << (24 - (i & 3) * 8);

blks[nblk * 16 - 1] = str.length * 8;

return blks;

}

function binb2hex(binarray) {

var hex_tab = hexcase ? "0123456789ABCDEF" : "0123456789abcdef";

var str = "";

for (var i = 0; i < binarray.length * 4; i++) {

str += hex_tab.charAt((binarray[i >> 2] >> ((3 - i % 4) * 8 + 4)) & 0xF) + hex_tab.charAt((binarray[i >> 2] >> ((3 - i % 4) * 8)) & 0xF);

}

return str;

}

function getSign(){

return window.sign = hex_sha1(Date.parse(new Date).toString());

}

console.log(getSign())

五、python具体实现

import time

import execjs

import requests

class Spider(object):

def __init__(self):

with open(file='encode.js', mode='r', encoding='utf-8') as fis:

js_code = fis.read() # 读取JS代码文件

self.js_obj = execjs.compile(js_code) # 激将JS代码传入

self.headers = {

'Accept': 'application/json, text/javascript, */*; q=0.01',

'Content-Type': 'application/x-www-form-urlencoded; charset=UTF-8',

'User-Agent': 'Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) '

'Chrome/110.0.0.0 Safari/537.36',

'Cookie': '自己账户登录后的cookie'

}

self.url = 'https://wangluozhe.com/challenge/api/2'

self.count_number = 0

def getParams(self, page):

form_data = {

'page': page,

'count': 10,

'_signature': self.js_obj.call("getSign")

}

return form_data

def request_server(self, page):

form_data = self.getParams(page)

print("当前参数:", form_data)

response = requests.post(url=self.url, headers=self.headers, data=form_data)

for items in response.json()['data']:

print(f"当前值:{self.count_number} + {items['value']} = {self.count_number+items['value']}")

self.count_number += items['value']

def runs(self):

for page in range(1, 100+1):

self.request_server(page=page)

time.sleep(1)

print(f"100页的所有数据并加和:{self.count_number}")

if __name__ == '__main__':

Spider().runs()

总结

推荐:网洛者反爬练习平台第二题:JJEncode 加密 :https://blog.csdn.net/kdl_csdn/article/details/121955374