B-2任务二:数据分析

*任务说明:仅能获取Server2的IP地址

1.使用Wireshark查看并分析Server2桌面下的capture.pcapng数据包文件,找出telnet服务器的用户名和密码,并将密码作为flag值提交;

telnet && ip.src==

搜索 password 或者 login

2.使用Wireshark查看并分析Server2桌面下的capture.pcapng数据包文件,FTP服务器已经传输文件结束,将登陆服务器后的第一条指令作为flag值提交;

先查看成功登录的响应码

ftp.response.code == 230

查看200之后的command

命令成功执行响应码

ftp.response.code == 200

3.使用Wireshark查看并分析Server2桌面下的capture.pcapng数据包文件,web服务器地址是192.168.181.250, 其使用的脚本语言为php,将服务器使用php的版本号作为flag值提交;

ip.src==192.168.181.250 && http

http追踪tcp流,文件头server 或者直接搜索X-Powered-By

4.使用Wireshark查看并分析Server2桌面下的capture.pcapng数据包文件,这些数据中有非常多的ICMP报文,其中有一个设备是路由器,IP地址为192.168.181.25,将路由器上主动发出的ping请求的数量作为flag值提交;

ip.src==192.168.181.25 && icmp //过滤来源及其协议

icmp.type == 8 //直接查询ping的request(请求包)

5.使用Wireshark查看并分析Server2桌面下的capture.pcapng数据包文件,这些数据中有ssh报文,由于ssh有加密功能,现需要将这些加密报文的算法分析出来,将ssh客户端支持的第一个算法的名称作为flag值提交。

Ssh搜索

server_host_key_algorithms的第一个值

B-4任务四:数据分析

*任务说明:仅能获取Server4的IP地址

1.使用Wireshark查看并分析Server4桌面下的capture.pcapng数据包文件,telnet服务器是一台路由器,找出此台路由器的特权密码,并将密码作为flag值提交;

使用wireshark抓包软件抓Telnet密码_青鸟技术团@威的技术博客_51CTO博客

直接搜password,单password才行

因为。进入特权模式只用输密码就可以了。

2.使用Wireshark查看并分析Server4桌面下的capture.pcapng数据包文件,FTP服务器已经传输文件结束,将建立FTP服务器的数据连接的次数作为flag值提交;

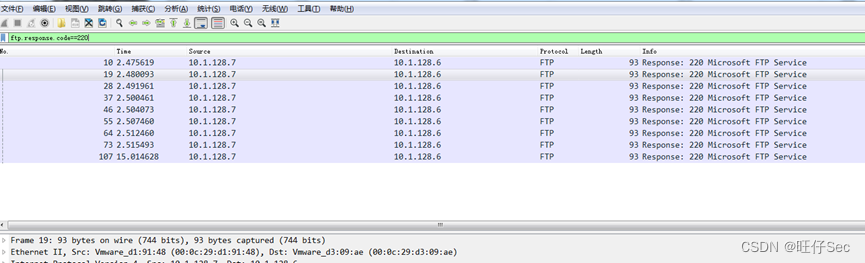

ftp.response.code==220

3.使用Wireshark查看并分析Server4桌面下的capture.pcapng数据包文件,web服务器地址是192.168.181.250,将web服务器软件的版本号作为flag值提交;

http->Server

4.使用Wireshark查看并分析Server4桌面下的capture.pcapng数据包文件,这些数据中有非常多的ICMP报文,这些报文中有大量的非正常ICMP报文,找出类型为重定向的所有报文,将报文重定向的数量作为flag值提交;

筛选即可

netwox 86 -g 10.140.98.247 -i 10.140.98.254

icmp.type==5

5.使用Wireshark查看并分析Server4桌面下的capture.pcapng数据包文件,这些数据中有ssh报文,由于ssh有加密功能,现需要将这些加密报文的算法分析出来,将ssh服务器支持的第一个算法的密钥长度作为flag值提交。

Server_host_key_algorithms

Encryption_algorithms_client_to_server

B-1任务一:数字取证

*任务说明:仅能获取Server1的IP地址

1.黑客成功进入了Server1中并且创建了多个用户,将黑客创建的用户名作为flag值提交{名字1-名字2-……};

Windows:

Eventvwr 4720

Net user

找目录看时间

Linux:

Ls –ld

Cat /etc/passwd or cat /etc/shodow

2.黑客是通过上传页面进行上传木马,将上传页面找到,上传页面文件名作为flag值提交;

访问web页面,用御剑,dirb,nikto ,看看有没有upload相关的,能进去就直接去目录下看就可了

3.找到对应的木马后门,将木马文件名作为flag值提交;

找到上传页面,上传个图片。看看能否找到访问路径。然后在真机上寻找。或者目录遍历漏洞。

4.查看木马文件,将木马文件的登录密码进行提交;

分析代码,php或asp的。代码可能是畸形的。需要分析的话可以先尝试eval,cmd,1,admin等弱口令。在进行分析。有给seay的话,也可以试试分析

5.在任务计划中找到黑客所创建的任务计划(具有危险操作的任务计划),任务计划名为flag值提交。

Linux:

/etc/crontab

Windows:

Taskschd.msc或者管理工具里任务计划程序

6.黑客在系统某处中留下一个测试文件,请将该文件中内容作为flag值提交。

Windows:

Recent->时间排序

Linux:

Find ./ -mtime 0 //24h内修改的文件

7.找到任务计划所对应执行程序将分析代码将密码处作为flag值提交。

目前没啥思路,没说有啥工具,目测是逆向

B-2任务二:内存取证

*任务说明:仅能获取Server2的IP地址

volatility -f filename imageinfo

1.从内存中获取到用户admin的密码并且破解密码,以flag{admin,password}形式提交(密码为6位);

Volatility –f filename --profile=OS hashdump

Volatility –f filename --profile=OS mimikatz

Volatility –f filename --profile=OS lsadump

2.获取当前系统ip地址及主机名,以flag{ip:主机名}形式提交;

Volatility –f filename --profile=OS connscan

Volatility –f filename --profile=OS envars(主机名)

Volatility –f filename -profile=OS netscan(ip)

3.获取当前系统浏览器搜索过的关键词,作为flag提交;

Volatility –f filename --profile=OS iehistory

4.桌面上有一个flag文件,请获取flag文件中的内容;

Volatility –f filename --profile=OS filescan |

grep Desktop

5.当前系统中存在挖矿进程,请获取指向的矿池地址,以flag{ip:端口}形式提交;

Volatility –f filename --profile=OS pslist

6.恶意进程在系统中注册了服务,请将服务名以flag{服务名}形式提交。

Volatility –f filename --profile=OS svcscan

Volatility –f filename --profile=OS hivelist

需要环境可以私信博主