隐藏信息探索

任务环境说明:

- 服务器场景:Web20200529

- 服务器场景操作系统:未知 (关闭链接)

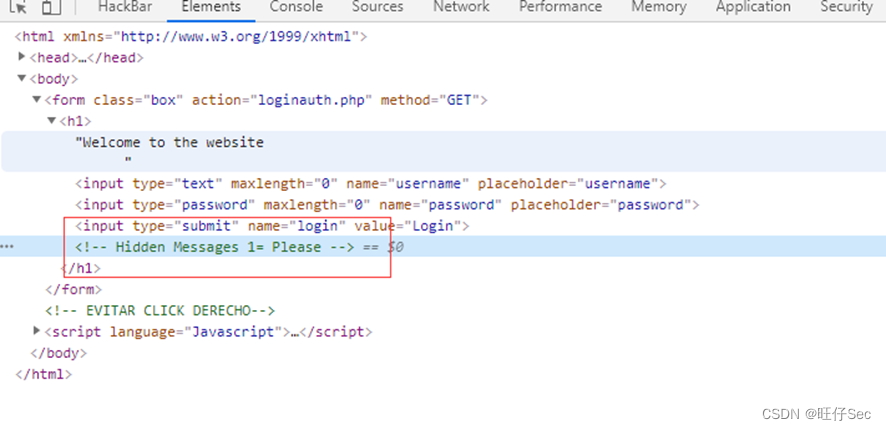

- 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,找到登录界面中的FLAG,并将FLAG提交;

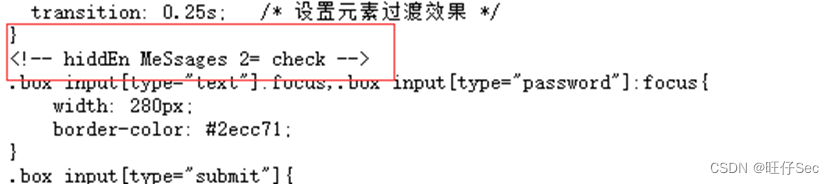

进F12看,找到Sources选项,在里面找到class.css,往下翻就能找到flag

Flag:WELCOME TO CSS!

- 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,找到登录界面背景中的FLAG,并将FLAG提交;

使用burpsuite对登录界面进抓包,然后找到图片再复制图片地址,在burpsuite上接上图片的地址进行访问

Flag:Picturemerge

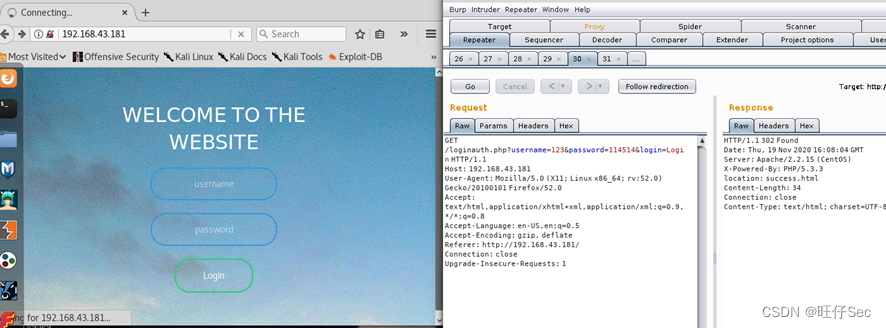

- 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,在登录界面中登录,登录成功后在成功的界面中找到FLAG并提交;

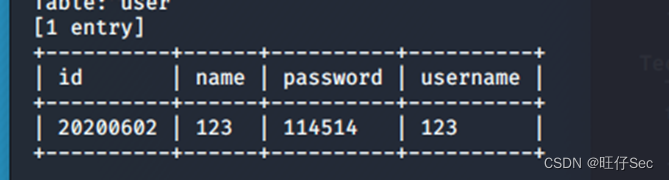

Sqlmap一把梭,直接爆数据库获取账号密码

Sqlmap -u http://172.16.101.250/index.html --forms --level 5 --risk 3 --batch –dbs

先点击go再点击follow redirection

Flag:4C6F67696E207375636365737366756C

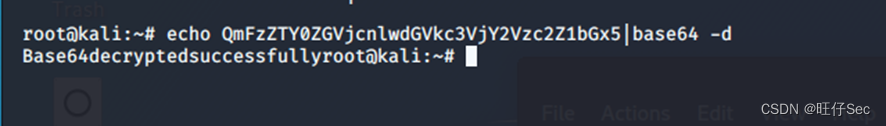

- 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,登录成功后找到页面中的月亮,将月亮中的信息解密,并将解密后的信息作为FLAG提交;

登录成功后,跳转到dlc.html页面

点击右上角的月亮,出现弹窗,猜测是base64编码了,利用base64 -d进行解码

Flag:Base64decryptedsuccessfully

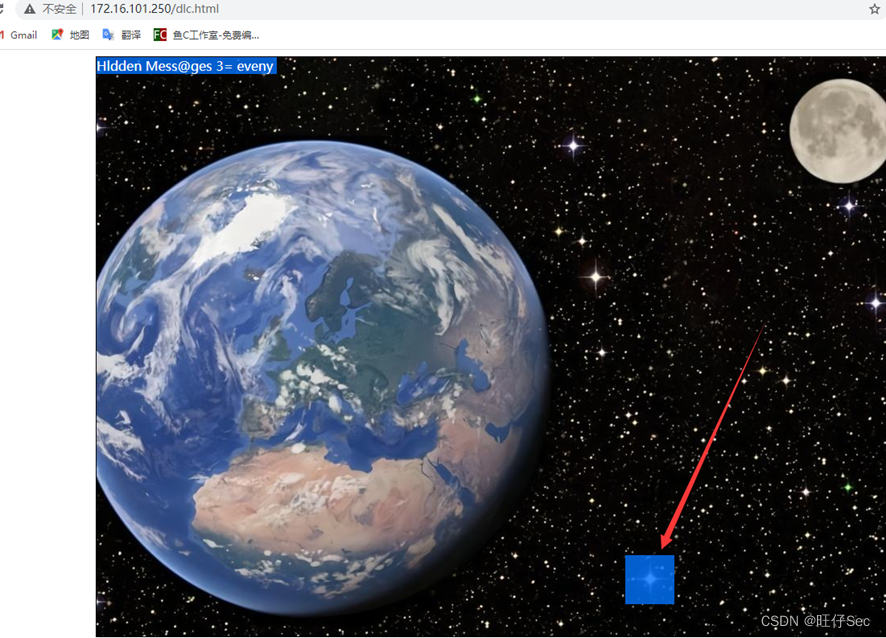

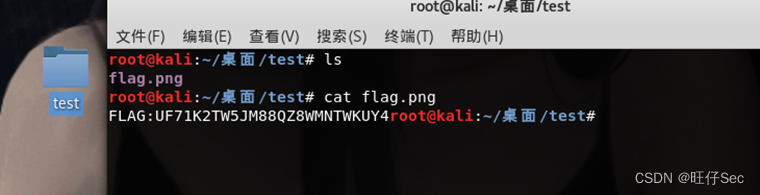

- 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,登录成功后找到页面中的十字星,将十字星中页面内容进行下载,将下载到的文件解密,并将解密后的文件内容作为FLAG提交;

利用Ctrl+A,可以发现在右下角有一颗星星能点击

点击下载一个test.zip文件,然后解压

提取出一个test文件,里面一个flag.png,然后查看flag.png

Flag:UF71K2TW5JM88QZ8WMNTWKUY4

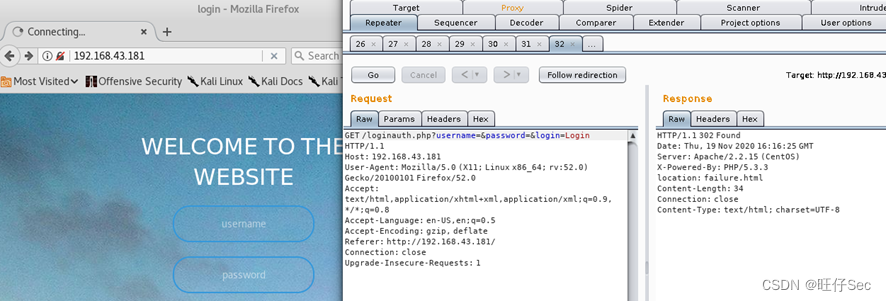

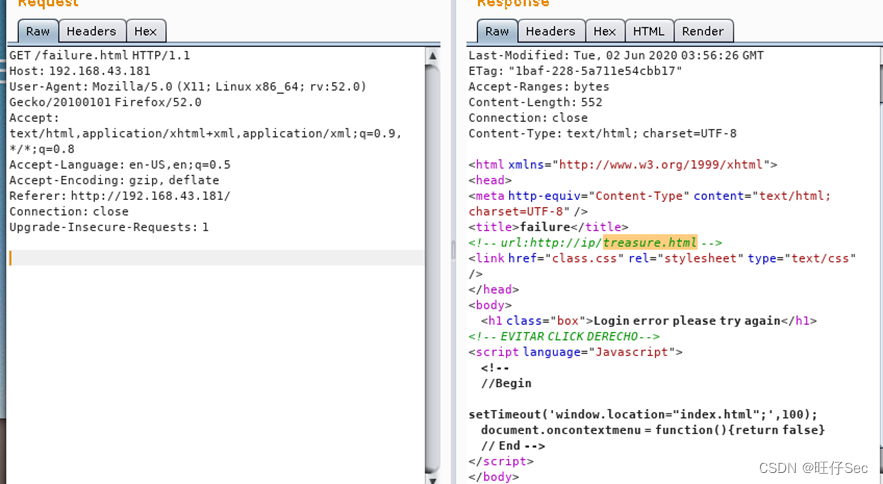

- 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,在登录界面中登录,登录失败后找到页面中的链接访问连接并下载文件,将文件中的隐藏文件全称作为FLAG提交;

先点击go再点击follow redirection

在谷歌浏览器访问treasure.html

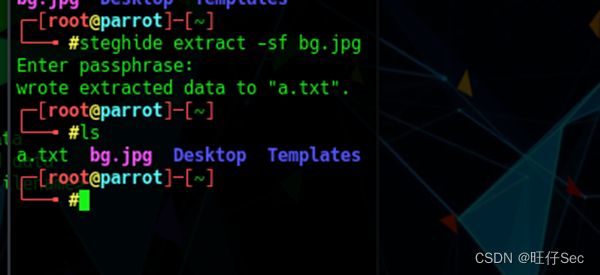

访问链接,下载了一个bg.jpg文件

利用steghide工具破解图片,密码为空,得到一个a.txt文件

Flag:a.txt

- 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,在登录界面中登录,登录失败后找到页面中的链接访问连接并下载文件,将文件中隐藏信息文件的内容作为FLAG提交;

打开a.txt文件,看到文件头是PNG,这应该是一张png的图片

将后缀修改为png,得到图片内容

- 通过本地PC中渗透测试平台Kali对服务器场景Web20200529中的网站进行访问,寻找每页中的隐藏信息,将每条信息按顺序合并,作为FLAG提交;

1:index.html

2:class.css

3:dlc.html

4:treasure.html

Flag:Please check every question