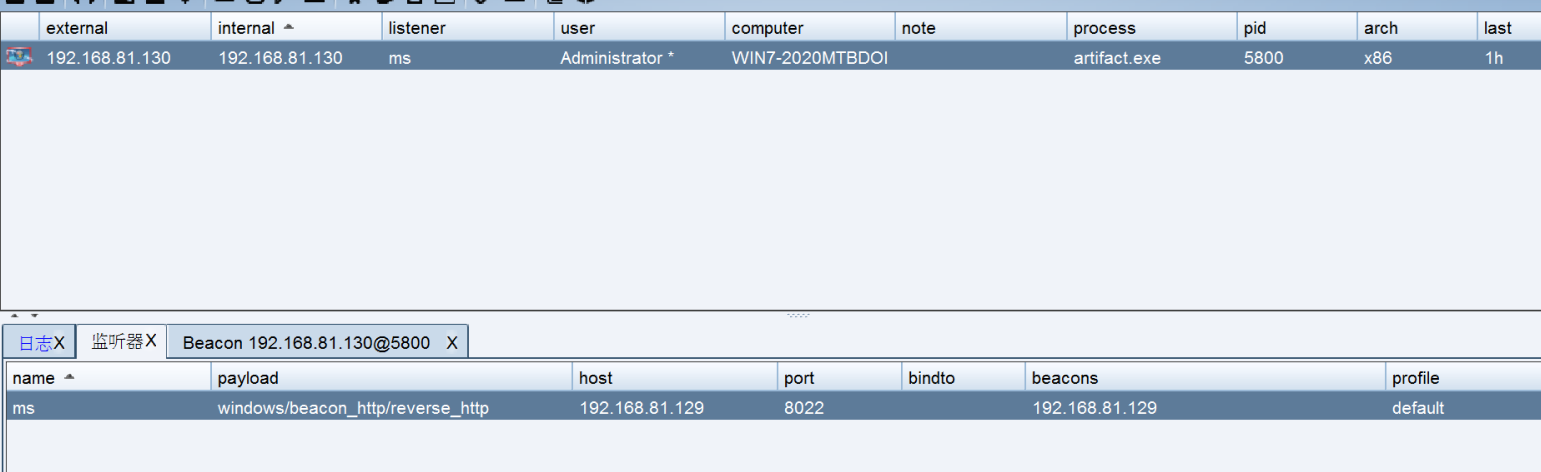

很多工具都带有自己的特征,像sqlmap、awvs等扫描器,一旦开扫就很容易被waf ban掉。内网的设备也捕获了一些工具的流量特征,像CobaltStrike本来是钓鱼的,结果因为没有隐匿自身特征反被上线。

本文主要是从修改默认端口、替换SSL证书、修改C2.profile文件三方面进行隐匿自己特征。

-

修改默认端口

vim teamserver,修改50050为50000

-

替换SSL证书

查看证书:

keytool -list -v -keystore cobaltstrike.store,输入默认密码123456。可以看到别名和证书的所有者包含CS的一些特征。

默认是CN=Major Cobalt Strike, OU=AdvancedPenTesting, O=cobaltstrike, L=Somewhere, S=Cyberspace, C=Earth,修改为

keytool -keystore cobaltstrike.store -storepass 123456 -keypass 123456 -genkey -keyalg RSA -alias aaaa -dname “CN=aaa, OU=aaa, O=aaa, L=aaa, S=aaa, C=aaa”后来我发现这个证书并没有替换原先的,而是在此基础上添加证书内容,因此我把原来的cobaltstrike.store删除,重新生成一个新证书keytool -genkey -alias test -keyalg RSA -validity 36500 -keystore test.store

查看新证书

keytool -list -v -keystore test.store

载入文件

-

修改C2.profile文件

c2lint校验配置文件能否通过

c2lint校验配置文件能否通过

生成成功。

生成成功。 -

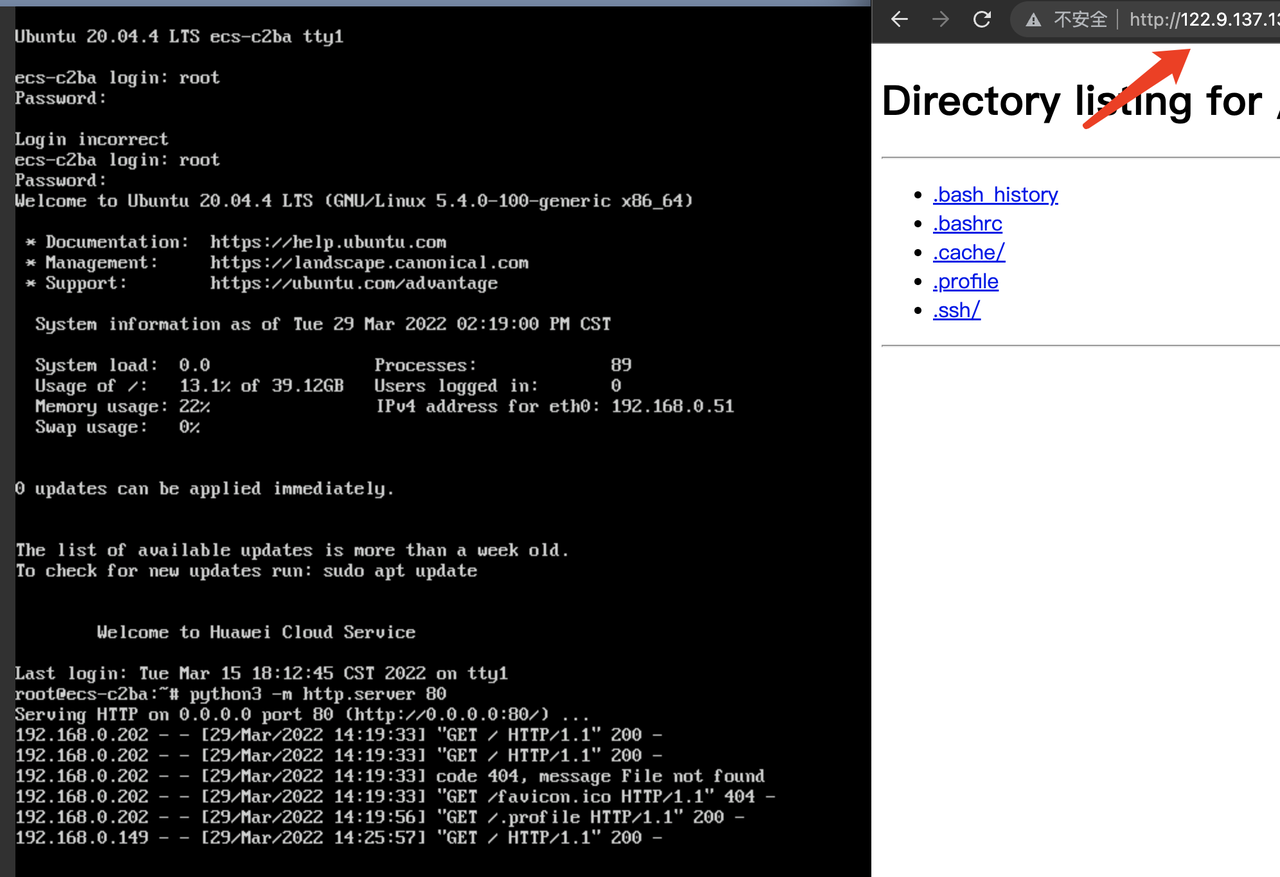

启动teamserver,上线服务器