今天继续给大家介绍渗透测试相关知识,本文主要内容是MSF基于TCP协议的信息收集。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

MSF也支持对目标主机进行信息收集,今天,我们就来介绍MSF基于TCP方式的信息收集方法。

一、使用MSF中的NMAP收集目标主机信息

首先,我们可以使用MSF的NMAP工具,对目标主机进行扫描。

执行命令:

msfconsole

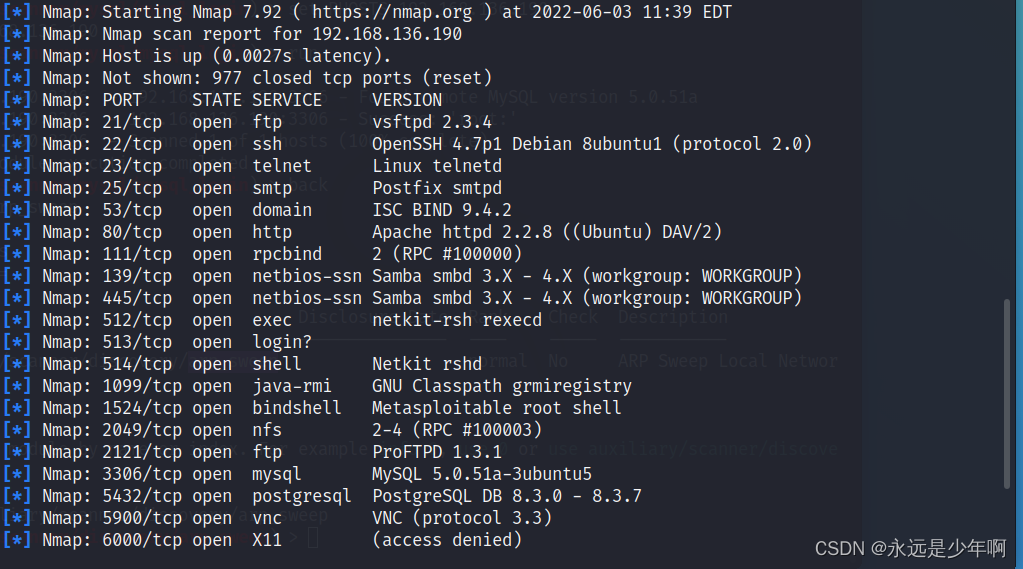

可以进入MSF的NMAP扫描交互命令下,该命令执行结果如下所示:

在进入到MSF的NMAP交互页面后,我们执行命令:

db_namp -sV 192.168.136.190

就可以对指定的目标主机进行NMAP扫描了,该命令执行结果如下所示:

从上图可以看出,我们的MSF调用了NMAP扫描,并且扫描出目标主机的多个端口。

二、使用MSF中的arp_sweep收集目标主机信息

MSF除了上述扫描之外,还可以对目标主机进行ARP扫描,从而判断目标主机的存活性。

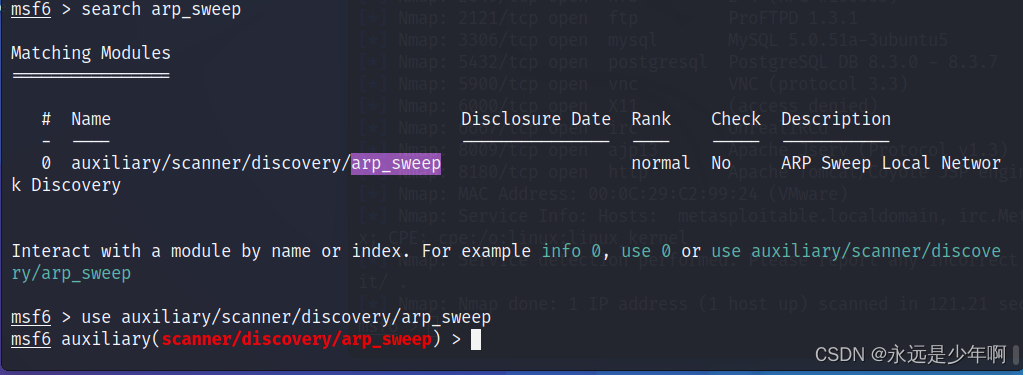

首先,我们来搜寻MSF中关于arp_sweep的模块,执行命令:

search arp_sweep

即可扫描出相应模块,我们直接使用该模块即可,执行命令:

use auxiliary/scanner/discovery/arp_sweep

上述命令执行结果如下所示:

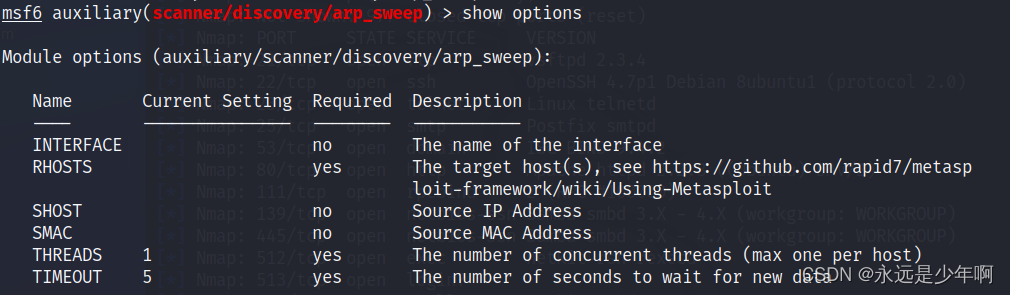

接下来,我们要设置该模块了参数了,执行命令:

show options

查看该模块有哪些参数,该命令执行结果如下所示:

从上图可以看出,我们必须要设置的参数还是只有RHOSTS,在这里我们将该参数设置为本网段的主机,执行命令:

set RHOSTS 192.168.136.0/24

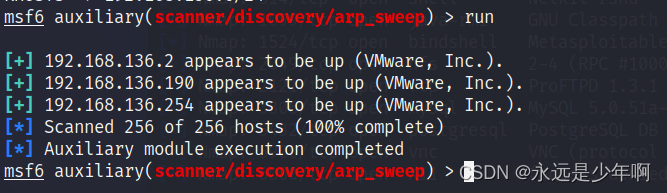

之后,我们执行命令:

run

调用该模块进行扫描,最后的扫描结果如下所示:

从上图可以看出,我们调用该模块,实现了对本网段主机的ARP扫描。

三、使用MSF的TCP半连接扫描收集目标主机信息

最后,MSF还可以使用TCP半连接扫描的方式收集目标主机信息。

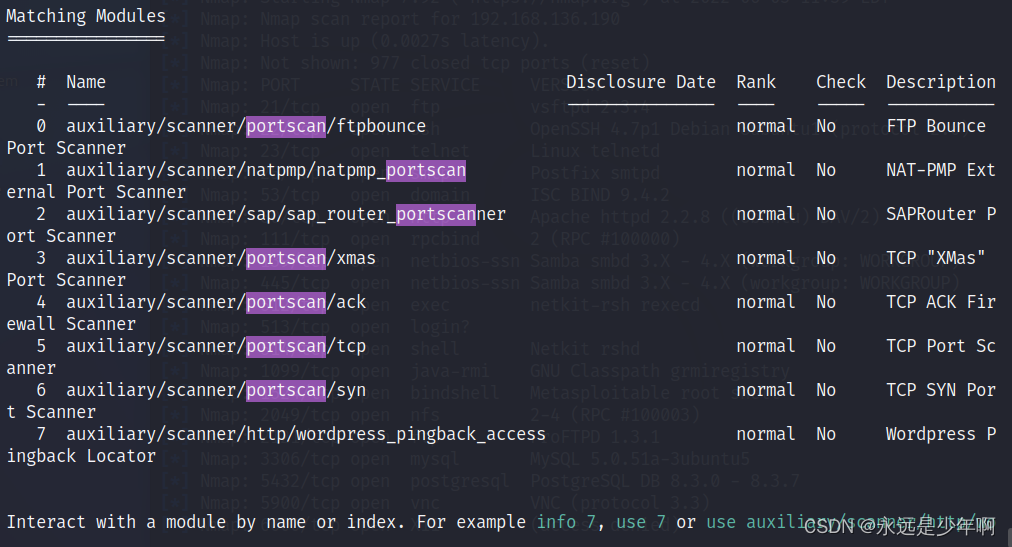

首先,我们还是搜寻模块,执行命令:

search portscan

该命令执行结果如下所示:

从上图可以看出,我们搜寻出来7个模块。在这里,我们选择TCP半连接扫描模块(第6个模块),执行命令:

use auxiliary/scanner/portscan/syn

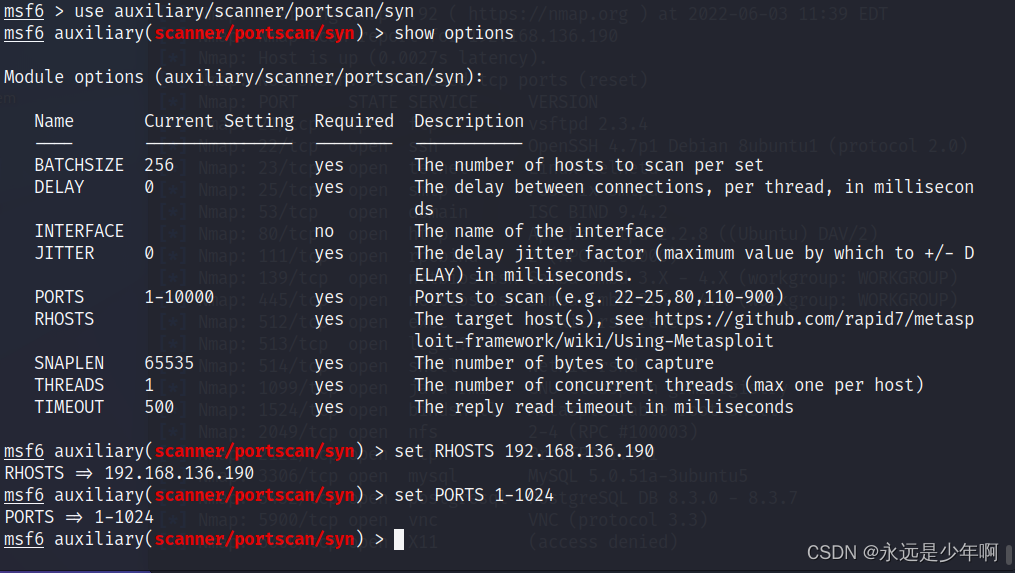

之后,我们执行命令:

show options

查看该模块的参数,发现我们需要设置该模块的RHOSTS和PORTS2个参数,其中,RHOSTS参数为目标主机的IP地址,而PORTS为要进行扫描的端口号(默认为1-10000),在这里为了扫描快一点,我们将PORTS选择设置为1-1000。这两个参数的设置命令为:

set RHOSTS 192.168.136.190

set PORTS 1-1000

上述命令执行结果如下所示:

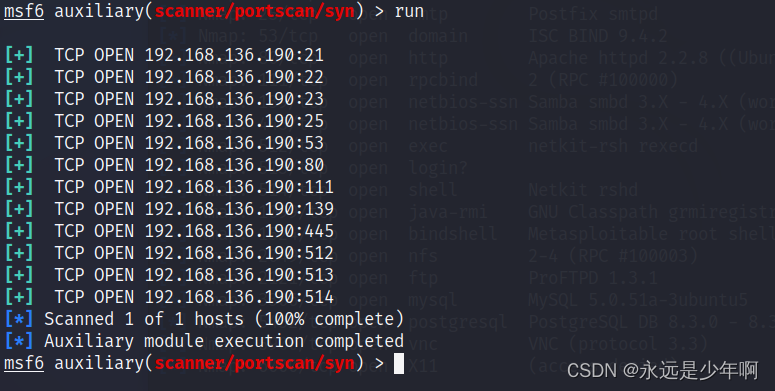

最后,我们再执行命令:

run

执行我们设置的模块,即可对192.168.136.190的1-1000端口进行TCP半连接扫描了,扫描结果如下所示:

从上图可见,我们的MSF进行TCP半连接扫描目标主机成功!

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200