今天继续给大家介绍渗透测试相关知识,本文主要内容是DNMAP架构实现和扫描实战。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

一、DNMAP架构设计

在上文DNMAP简介与安装中,我们学习了DNMAP的安装,接下来,我们就进行DNMAP的实战。

我们的DNMAP实战架构如下所示:

DNMAP Server:192.168.136.88

DNMAP Client:192.168.136.66

二、DNMAP命令文件

首先,我们先创建DNMAP的命令文件,我们创建名为target.txt的命令文件,然后在文件内写入NMAP命令,如下所示:

nmap -sn 192.168.136.2

nmap -sn 192.168.136.254

这样,我们的DNMAP命令配置文件就写好了。

三、DNMAP架构搭建与执行

最后,我们就来实现DNMAP架构搭建与命令执行。

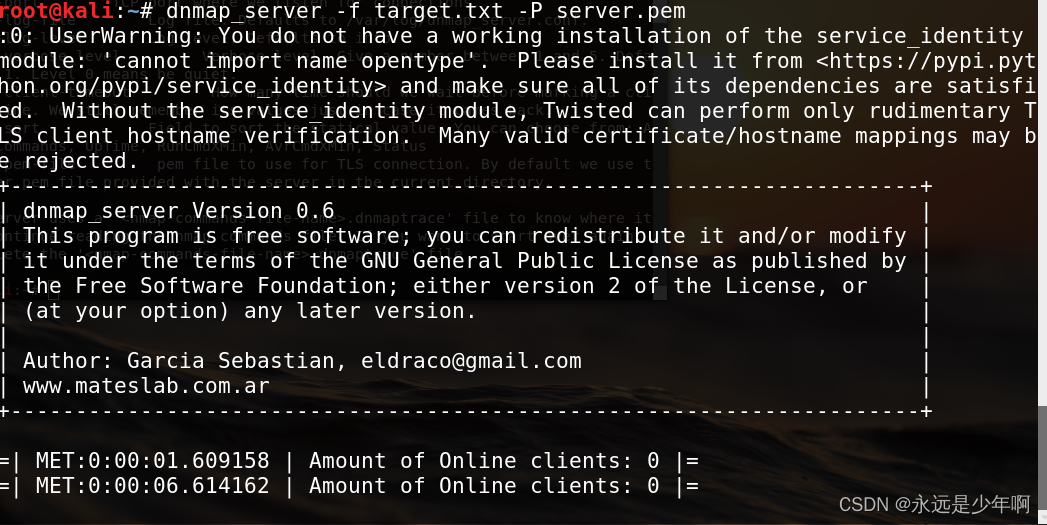

在DNMAP Server上,执行命令:

dnmap_server -f target.txt -P server.pem

在上述命令中,target.txt为刚刚我们的命令配置文件,server.pem为我们在DNMAP简介与安装一文中生成的证书文件。

该命令执行结果如下所示:

从上图可以看出,在DNMAP Server开启后,会一直处于等待客户端链接的状态。

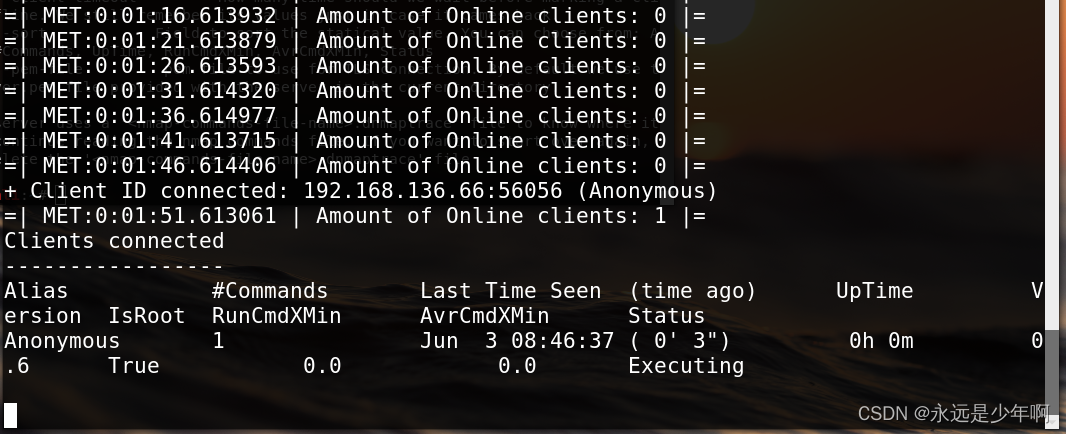

此时,我们的DNMAP客户端上,执行命令:

dnmap_client -s 192.168.136.88

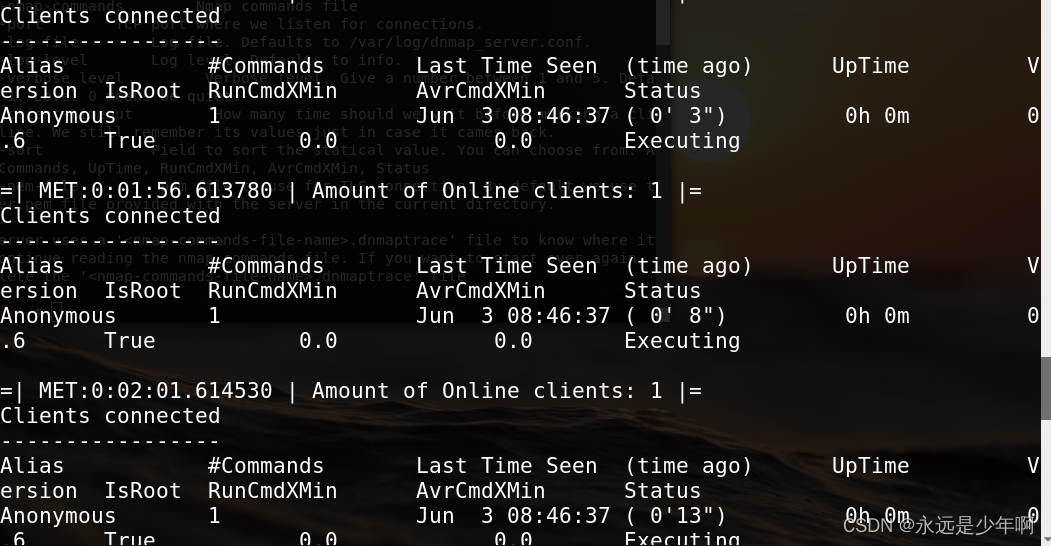

即可加入DNMAP服务器集群中,此时,我们看DNMAP Server上,会看到DNMAP Client的加入,如下所示:

当我们的DNMAP Client加入DNMAP集群后,DNMAP Server就会把NMAP扫描命令自动下发的DNMAP Client端,DNMAP Client端就会执行命令,如下所示:

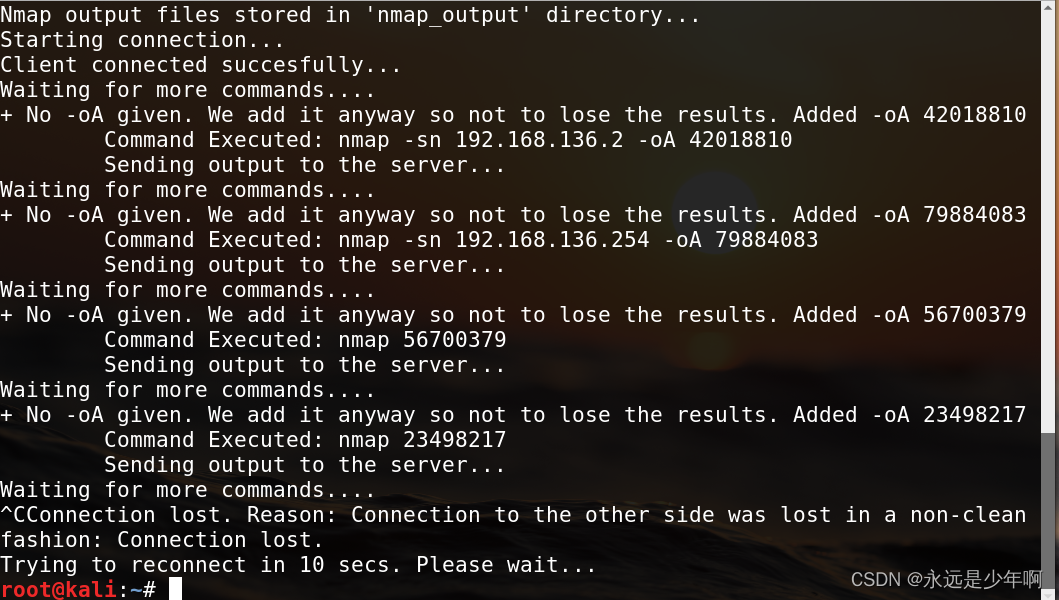

在DNMAP Client端,命令执行结果如下所示:

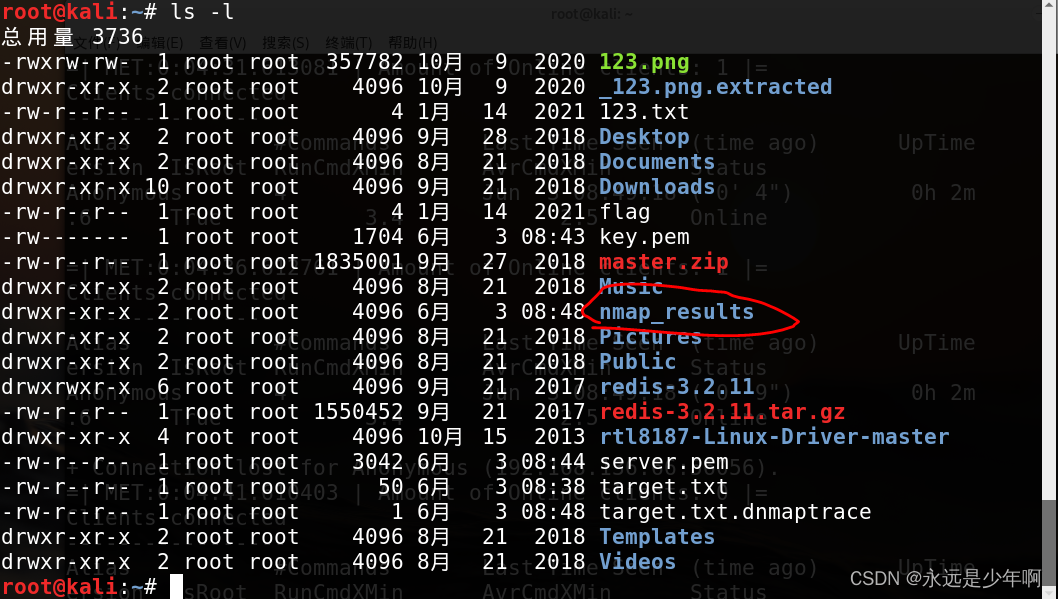

在扫描完成后,DNMAP Client端会把扫描结果发送给DNMAP Server端,会在该目录下生成nmap_results的子目录,如下所示:

在该目录中,存放了DNMAP扫描的结果,该目录下内容如下所示:

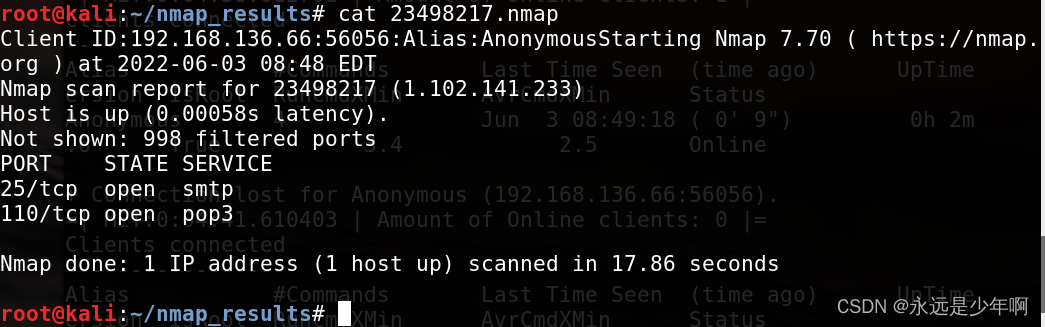

我们可以打开其中一个文件查看扫描的结果,结果如下所示:

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200