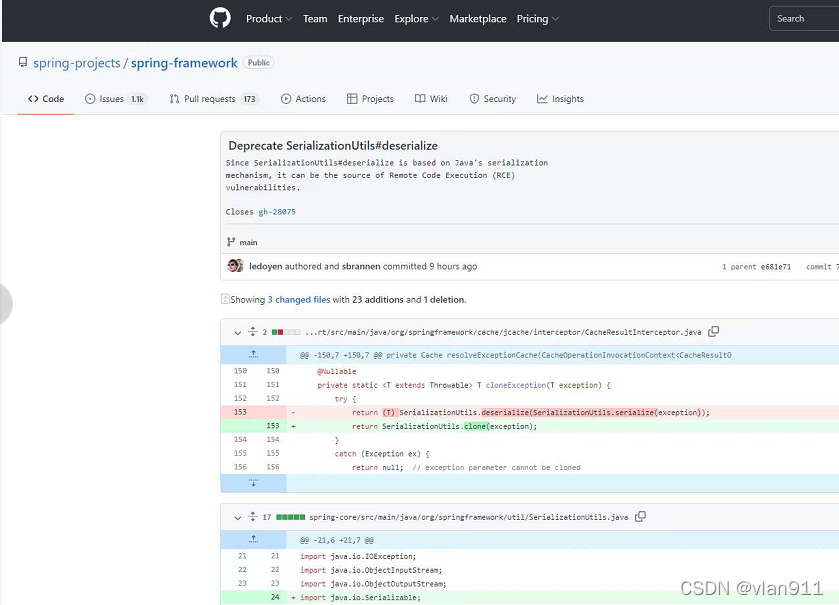

3月29日,Spring框架曝出RCE 0day漏洞。已经证实由于

SerializationUtils#deserialize 基于 Java 的序列化机制,可导致远程代码执行 (RCE),使用JDK9及以上版本皆有可能受到影响。

漏洞描述:

在Spring框架的JDK9及以上版本中,远程攻击者可在满足特定条件的基础上,通过框架的参数绑定功能获取AccessLogValve对象并诸如恶意字段值,从而触发pipeline机制并 写入任意路径下的文件。

目前已知,触发该漏洞需要满足两个基本条件:

使用JDK9及以上版本的Spring MVC框架

Spring 框架以及衍生的框架spring-beans-*.jar 文件或者存在CachedIntrospectionResults.class

漏洞影响范围:

JDK9及以上

解决方案(临时):

卸载计算器即可

WAF临时策略

在WAF等网络防护设备上,根据实际部署业务的流量情况,过滤以下字符换

"class.*" , "Class.*" , "*.class.*" , "*.Class.*"

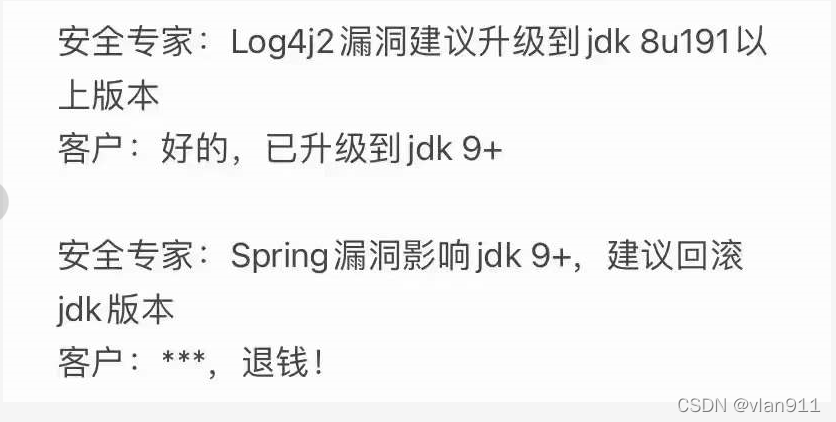

当然了,现在log4j漏洞已经有安全版本了,大家不防升级log4j至安全版本

1.2.17

2.12.4

2.17.1

2.3.2

回滚JDK8即可免于影响,费点劲总比被揍强吧

扫描二维码关注公众号,回复:

14147963 查看本文章

对了,昨天有Github发表了一个关于spring的exp为有针对性的钓鱼木马,请大家昨日下载的人更改本地密码,及时进行应急处置

链接如下

https://github.com/shakeman8/Spring-Core-RCE(钓鱼)