KubeKey v2.1.0-alpha.0 发布啦!该版本的主要特性:

- 支持三种使用场景的 Etcd 集群(二进制部署,Kubeadm 部署,连接外置已存在的 Etcd 集群)。

- 支持部署 Containerd v1.6.2。

- KK 制品导出采用 OCI 标准对镜像进行拉取和归档保存,实现复用基础镜像层。制品存储空间占用可降低近一半。

- KK 使用制品推送镜像至私有仓库时,支持自动创建和推送 Docker multi-arch manifest list。

详情可参考:https://github.com/kubesphere/kubekey/releases/tag/v2.1.0-alpha.0

最重要的是还支持了 KubeSphere 3.3.0 测试版,想尝鲜的同学可以提前下载测试啦!

开源项目推荐

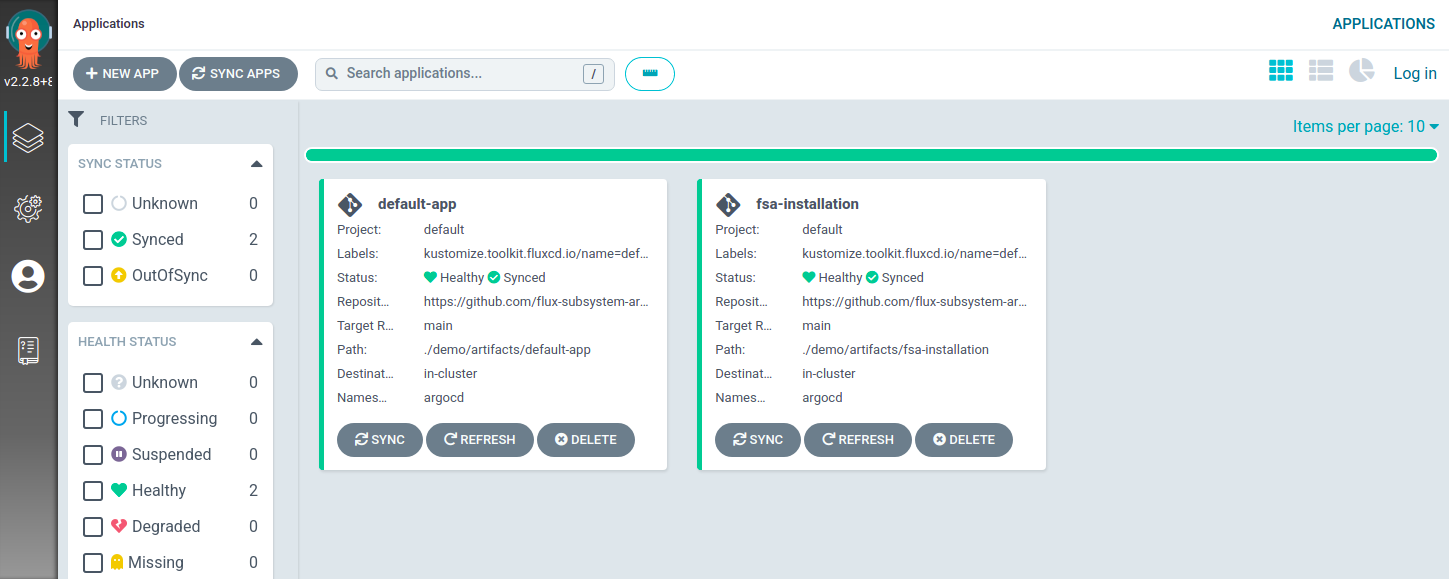

Flamingo

Flamingo 是 Argo 的 Flux 子系统(Flux Subsystem for Argo,缩写 FSA),可以作为 ArgoCD 内置组件,在 ArgoCD 可视化界面中同时管理 ArgoCD 和 Flux 的工作负载。

cLoki

cLoki 是 Loki 的另一种实现,兼容 LogQL API,但数据存储在 ClickHouse 中。

Bubblewrap

现有的容器运行时(例如 systemd-nspawn、docker 等)都是为 root 用户准备的,没有照顾到普通用户。Bubblewrap 这个项目为普通用户(即无特权的用户)提供了一个容器沙盒,可以用来调试不受信任的程序。

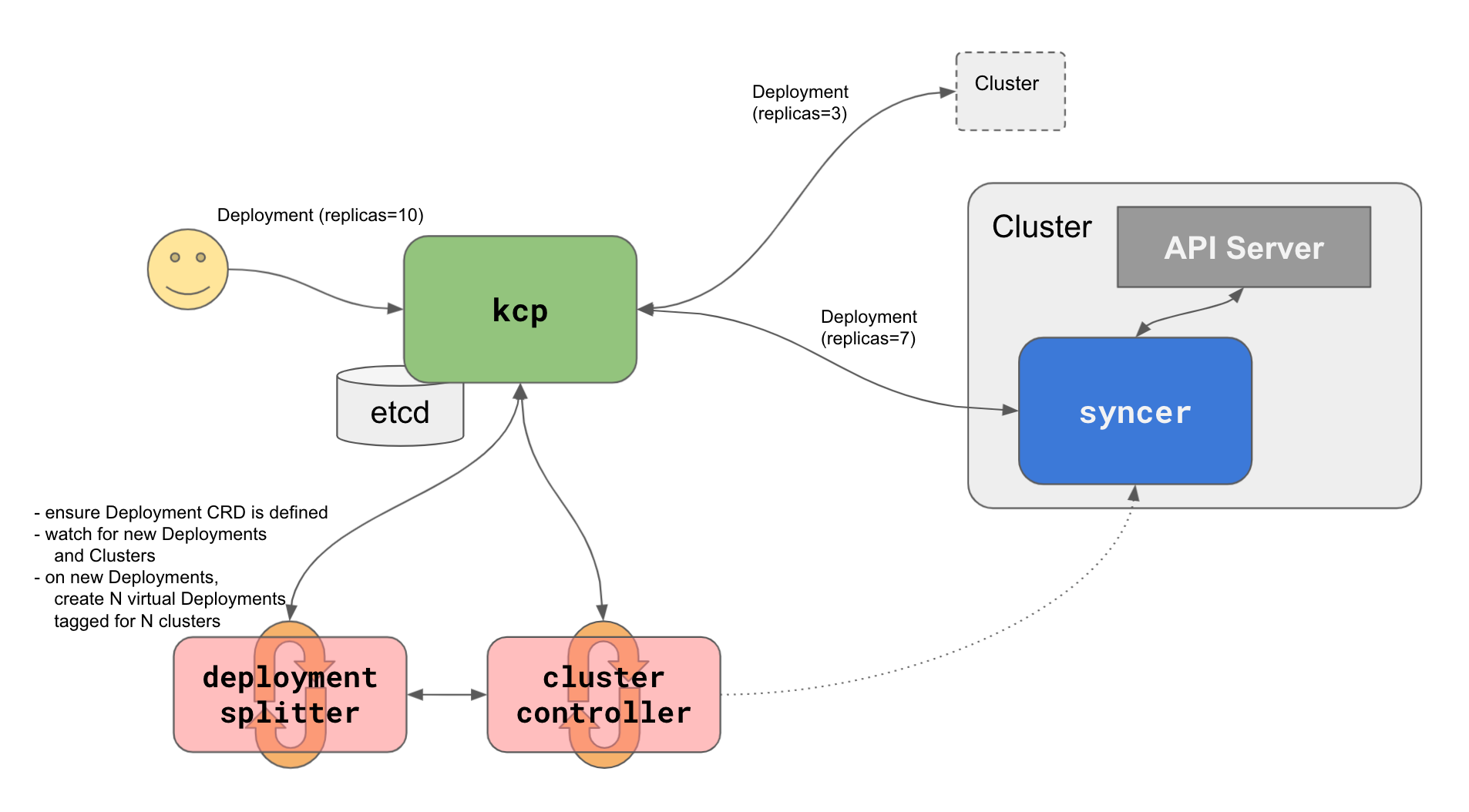

Kcp

Kcp 是 Kubernetes 多集群管理与调度的另一种实现形式,可以帮助用户将应用从一个集群无缝迁移到另一个集群。

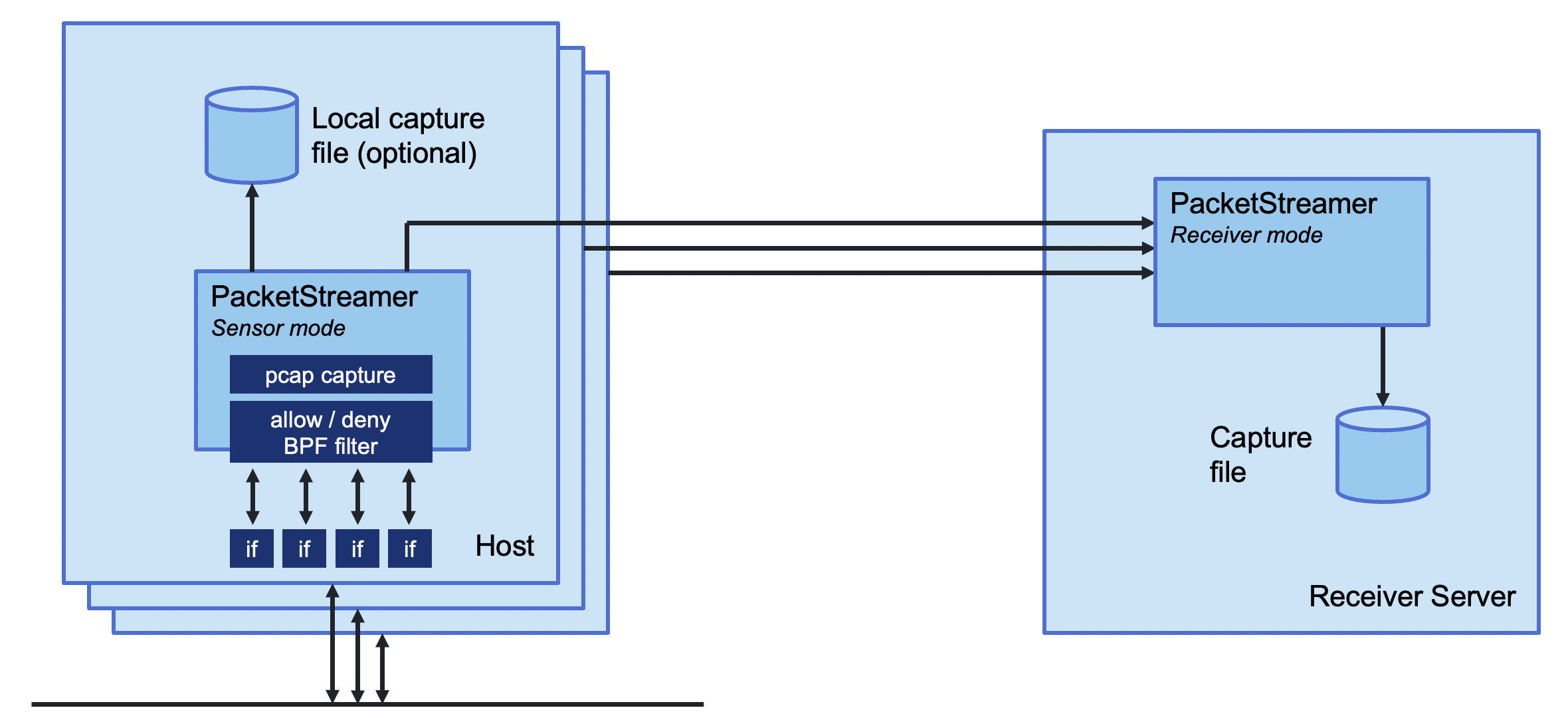

PacketStreamer

PacketStreamer 是云原生环境下的 Tcpdump,使用 BPF 来实现抓包。

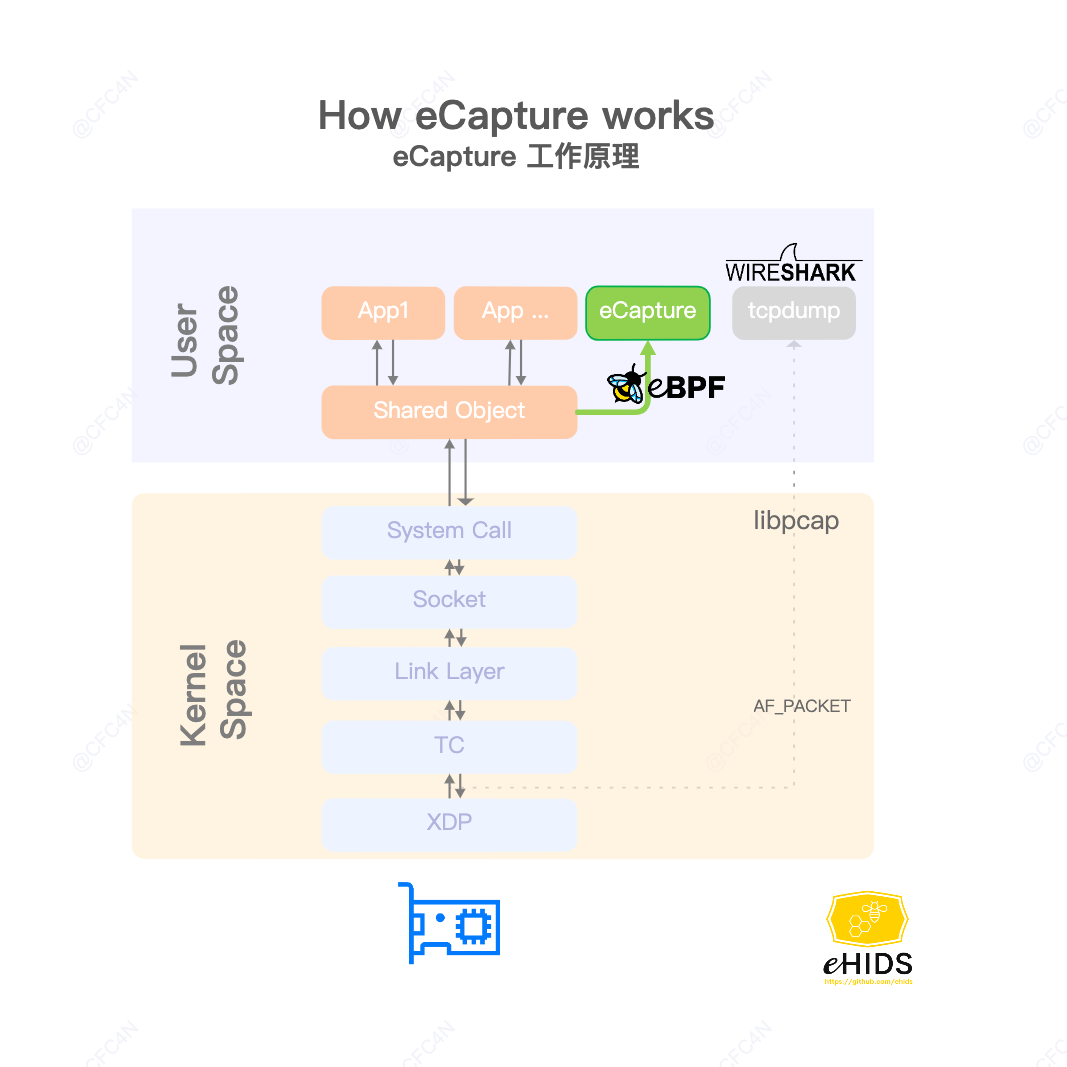

eCapture

eCapture 是使用 eBPF 实现的抓包工具,无需导入CA证书即可抓取 HTTPS 通信的明文数据。

文章推荐

K8s 安全策略最佳实践

随着 K8s 在生产和测试环境中用的越来越多,对安全性的关注也会越来越多,本文将会代领大家了解 K8s 环境面临的安全风险,以及改善 K8s 安全状况的最佳实践。

Nomad 是否做得比 Kubernetes 更好?

现在是 2022 年,Kubernetes 毫无疑问已经稳坐容器编排调度的霸主地位,但是别忘了,还有一个可以与 Kubernetes 一战的 Nomad 也一直很活跃,即使 Swarm 与 Mesos 早已倒下,Nomad 依然还在坚挺,而且越来越好。本文对 Nomad 与 Kubernetes 进行比较,总结了 Nomad 的优势与缺点。

使用 Rust 从零编写 DNS 服务器

这是一个系列教程,教大家如何使用 Rust 从零编写一个 DNS 服务器,以更加深入地理解 DNS 的原理。

免费课程推荐

KubeSphere 团队核心研发人员与尚硅谷金牌讲师雷神联合打造了一款完全免费的《云原生实战视频课程》,带领大家从零到一入门以 Kubernetes 为核心的云原生技术生态。课程内容非常详细,感兴趣的可以前往观看。

视频推荐

使用 KubeKey 进行闪电交付

如何正确便捷地在离线环境中交付 Kubernetes 集群一直是用户的难点和痛点。KubeKey v2.0.0 版本中新增了清单(manifest)和制品(artifact)的概念,为用户提供了一种全新的,可自定义的,离线部署 Kubernertes 集群的解决方案。本视频主要介绍和演示如何通过 KubeKey 自定义自己的离线包制品,且使用该制品进行离线部署,最终实现自定义集群的闪电交付。

云原生动态

云原生批处理系统 Volcano 升级到 CNCF 孵化阶段

CNCF 技术监督委员会 (TOC)已投票接受 Volcano 作为 CNCF 孵化项目。

Volcano 是一个云原生批处理系统,也是 CNCF 的第一个批处理计算项目。它旨在通过提供以下功能将云原生从微服务扩展到大数据、人工智能和 HPC:

- 作业的全生命周期管理

- 高性能工作负载的调度策略

- 支持异构硬件

- 针对高性能工作负载的性能优化

该项目创建于 2019 年 3 月,并于 2020 年 4 月被接受为 CNCF 沙箱项目。

Google Distributed Cloud Edge 正式发布

日前,Google Distributed Cloud Edge(简称 GDC Edge)正式发布。

GDC Edge 使客户能够在边缘运行5G核心和无线接入网络(RAN)功能,并支持企业应用案例,如:

-

利用视频和人工智能进行异常检测,减少工厂车间的缺陷

-

利用机器人进行实时库存,实现下一代零售商店

-

利用传感器提高整个汽车行业的运营效率

-

在将敏感数据传输到云端之前,在本地进行刷新

StackRox 成为开源项目

2021 年,红帽收购了 StackRox 和第一个 Kubernetes 原生安全平台,对容器安全采取了创新方法。去年,StackRox 承诺支持开源社区,使开发人员和安全团队能够更快地交付更安全的应用程序。通过 StackRox,企业将能够解决他们的 Kubernetes 安全挑战,包括:

- 实现 DevSecOps 自动化

- 将安全向左转移

- 在 Kubernetes 中运营全生命周期的应用安全

- 克服 Kubernetes 安全的挑战

StackRox 的 Kubernetes 原生架构将使团队能够在其云和内部环境中加固他们的应用程序,并以透明、协作的方式完成。在过去一年中,随着最近的漏洞和供应链的利用, StackRox 被认为是一种帮助社区加固他们的应用程序,并对 Kubernetes 采取端到端的零信任方法。红帽高级集群安全将继续创新,作为 StackRox 项目的企业就绪版本,满足所有的 Kubernetes 安全需求。

Amazon EKS 支持 Kubernetes 1.22

Amazon Elastic Kubernetes Service (Amazon EKS) 团队宣布支持 Kubernetes 1.22。 Amazon EKS、Amazon EKS Distro 和 Amazon EKS Anywhere 现在可以运行 Kubernetes 版本 1.22。

安全性和可靠性是使 Amazon EKS 成为企业客户启动、运行和扩展 Kubernetes 的最值得信赖的方式的标志。在 Amazon EKS 1.22 的发布过程中,其目的是提供最新最好的 etcd 版本 3.5.2(推荐用于 Kubernetes 1.22)。etcd 社区已宣布暂停使用 etcd 3.5.1 和 3.5.2,等待 etcd 3.5.3 中的修复。Amazon EKS 团队将与 etcd 社区合作,为修复做出贡献,并以客户所期望的同样严格和优先级测试即将发布的 etcd。

Amazon EKS 在任何给定时间都为至少四个 Kubernetes 版本提供支持。鉴于 Kubernetes 的周期性发布周期,所有客户都必须有一个持续的升级计划。对版本 1.18 的 Amazon EKS 支持已于 2022 年 3 月 31 日终止。无法再创建新的 1.18 集群。

本文由博客一文多发平台 OpenWrite 发布!