nmap语法

-A 全面扫描/综合扫描

例如:

nmap -A -T4 127.0.0.1

探索网络

-T

-T 时序选项

nmap -T1 127.0.0.1

同上

Nmap使用-T(0-5)可以启用时序选项)对于时序想选这里有0~5不同的选项.

-T0(偏执的):非常慢的扫描,用于IDS逃避.

-T1(鬼崇的):缓慢的扫描,用于IDS逃避.

-T2(文雅的):降低速度以降低对带宽的消耗,此选项一般不常用.

-T3(普通的):默认,根据目标的反应自动调整时间.

-T4(野蛮的):快速扫描,常用扫描方式,需要在很好的网络环境下进行扫描,请求可能会淹没目标.

-T5(疯狂的):急速扫描,这种扫描方式以牺牲准确度来提升扫描速度.

主机发现

Nmap 主机发现

-sP

-sP ping扫描

ping 扫描,用 ping 方式检查网络上哪些主机正在运行。当主机阻塞 ICMP echo 请求包是 ping 扫描是无效的。nmap 在任何情况下都会进行 ping 扫描,只有目标主机处于运行状态,才会进行后续的扫描。

例如:

nmap -sP 127.0.0.1

-P0

-P0 无ping扫描 备注:【协议1,协议2】【目标】扫描

例如:

nmap -P0 127.0.0.1

如果想知道这些协议是如何判断目标主机是否存在可以使用–packet-trace选项。

例如:

nmap -p0 –packet-trace 127.0.0.1

-PS

-PS TCP SYN Ping

扫描对于 root 用户,这个选项让 nmap 使用 SYN 包而不是 ACK 包来对目标主机进行扫描。

例如:

nmap -PS -v 127.0.0.1

&& 指定端口:nmap -PS80,100-200 -v 127.0.0.1

-PA

-PA TCP ACK Ping扫描

例如:

nmap -PA -v 127.0.0.1

-PU

-PU UDP Ping扫描

例如:

nmap -PU -v 127.0.0.1

主机发现常用组合

扫描一个网段的主机存货数:

Nmap –sP 10.0.0.0/24跳过ping扫描

Nmap –P0 10.0.0.0/24

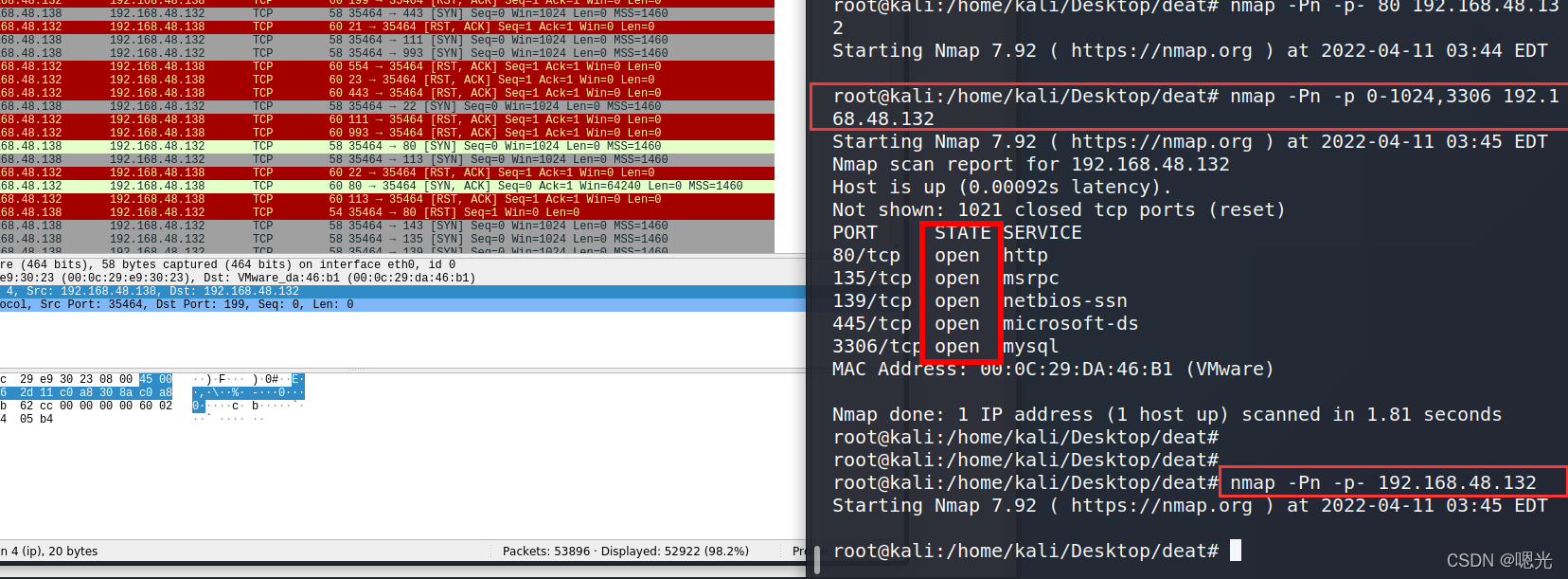

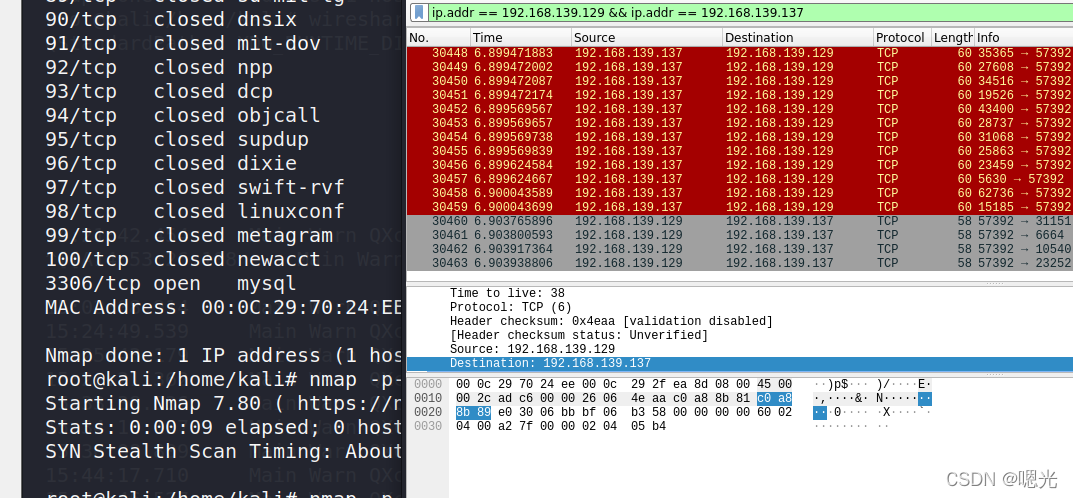

端口扫描

-p

-p 常用扫描方式(-p指定扫描端口如80,1433,1521,3306,3389等等)

例如:

nmap -p 3389 127.0.0.1

-sS

-sS TCP SYN扫描 TCP 同步扫描 (TCP SYN),因为不必全部打开一个 TCP 连接,所以这项技术通常称为半开扫描 (half-open)。这项技术最大的好处是,很少有系统能够把这记入系统日志。不过,你需要 root 权限来定制 SYN 数据包。

例如:

nmap -sS 127.0.0.1

-sT

-sT TCP连接扫描

例如:

nmap -sT 127.0.0.1

-sU

-sU UDP扫描

例如:

nmap -sU -p 80-500 127.0.0.1

-sN;-sF;-sX

-sN;-sF;-sX 隐蔽扫描

-sN是Null扫描,是通过发送非常规的TCP通信数据包对计算机进行探测.

nmap -sN 127.0.0.1

-sF是FIN扫描,当我们使用TCP SYN扫描时可能会被目标主机的防火墙发现,会阻止SYN数据包,这时我们使用TCP FIN扫描方式会有很好的穿透效果.

nmap -sF 127.0.0.1

-sX是Xmas扫描

nmap -sX 127.0.0.1

-sA

-sA TCP ACK扫描

例如:

nmap -sA -v 127.0.0.1

.指纹识别与探测

-sV

-sV 版本探测

例如:

nmap -sV 127.0.0.1

可以借助-A选项进行操作系统探测和版本探测.结果信息更详细和直观.

例如:

nmap -sV -A 127.0.0.1

-O

-O 启用操作系统探测

例如:

nmap -O 127.0.0.1

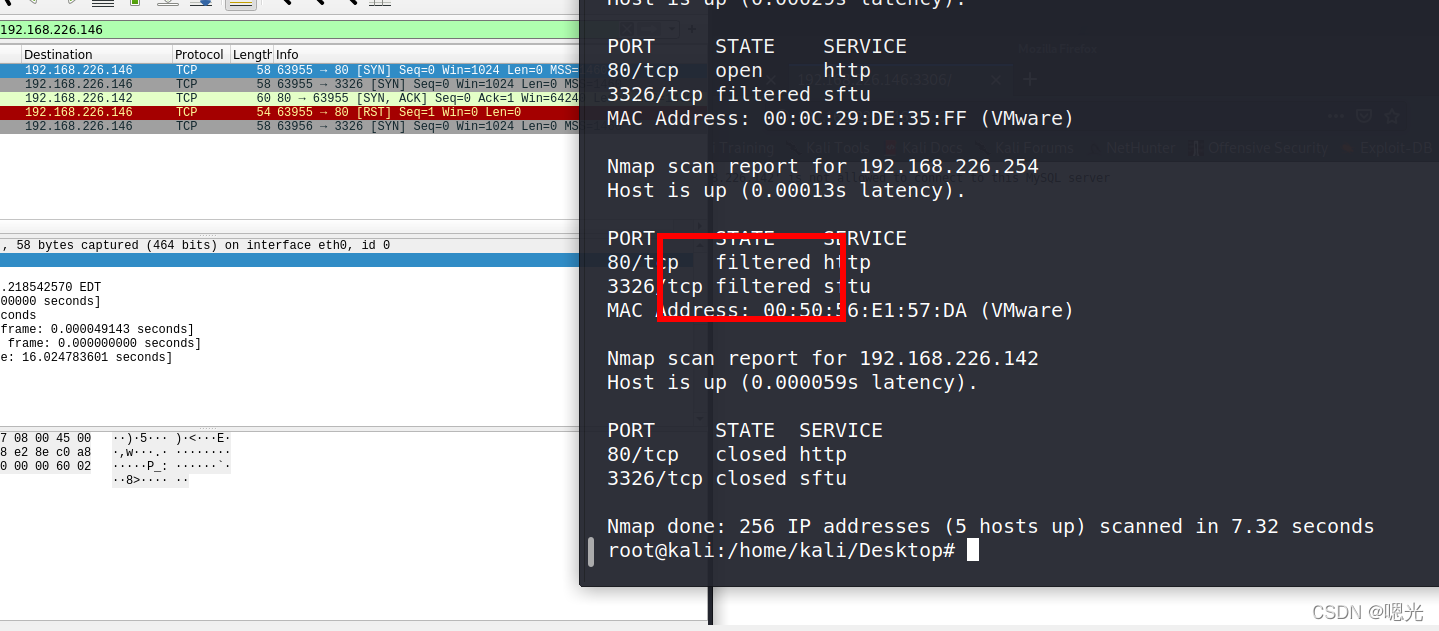

Nmap所识别的6个端口状态。

open(开放的)

应用程序正在该端口接收TCP 连接或者UDP报文。发现这一点常常是端口扫描 的主要目标。安全意识强的人们知道每个开放的端口 都是攻击的入口。攻击者或者入侵测试者想要发现开放的端口。 而管理员则试图关闭它们或者用防火墙保护它们以免妨碍了合法用户。 非安全扫描可能对开放的端口也感兴趣,因为它们显示了网络上那些服务可供使用。

closed(关闭的)

关闭的端口对于Nmap也是可访问的(它接受Nmap的探测报文并作出响应), 但没有应用程序在其上监听。 它们可以显示该IP地址上(主机发现,或者ping扫描)的主机正在运行up 也对部分操作系统探测有所帮助。 因为关闭的关口是可访问的,也许过会儿值得再扫描一下,可能一些又开放了。 系统管理员可能会考虑用防火墙封锁这样的端口。 那样他们就会被显示为被过滤的状态,下面讨论。

filtered(被过滤的)

由于包过滤阻止探测报文到达端口, Nmap无法确定该端口是否开放。过滤可能来自专业的防火墙设备,路由器规则 或者主机上的软件防火墙。这样的端口让攻击者感觉很挫折,因为它们几乎不提供 任何信息。有时候它们响应ICMP错误消息如类型3代码13 (无法到达目标: 通信被管理员禁止),但更普遍的是过滤器只是丢弃探测帧, 不做任何响应。 这迫使Nmap重试若干次以访万一探测包是由于网络阻塞丢弃的。 这使得扫描速度明显变慢。

unfiltered(未被过滤的)

未被过滤状态意味着端口可访问,但Nmap不能确定它是开放还是关闭。 只有用于映射防火墙规则集的ACK扫描才会把端口分类到这种状态。 用其它类型的扫描如窗口扫描,SYN扫描,或者FIN扫描来扫描未被过滤的端口可以帮助确定 端口是否开放。

open|filtered(开放或者被过滤的)

当无法确定端口是开放还是被过滤的,Nmap就把该端口划分成 这种状态。开放的端口不响应就是一个例子。没有响应也可能意味着报文过滤器丢弃 了探测报文或者它引发的任何响应。因此Nmap无法确定该端口是开放的还是被过滤的。 UDP,IP协议, FIN,Null,和Xmas扫描可能把端口归入此类。

closed|filtered(关闭或者被过滤的)

该状态用于Nmap不能确定端口是关闭的还是被过滤的。 它只可能出现在IPID Idle扫描中。