Apache Log4j2 存在任意代码执行漏洞

知柯信息安全,用心呵护您的安全!

(CSDN二次通报)

Apache Log4j 是 Apache 的一个开源项目,Apache Log4j2是一个基于Java的日志记录工具。该工具重写了Log4j框架,并且引入了大量丰富的特性。我们可以控制日志信息输送的目的地为控制台、文件、GUI组件等,通过定义每一条日志信息的级别,能够更加细致地控制日志的生成过程。该日志框架被大量用于业务系统开发,用来记录日志信息。所以本次出现的漏洞涉及范围极广。

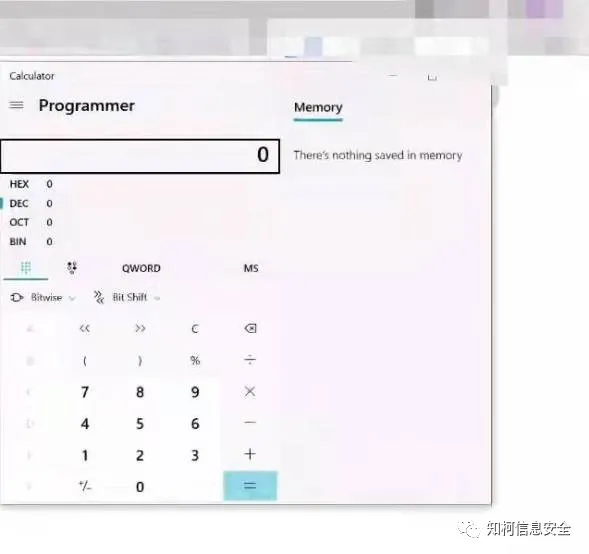

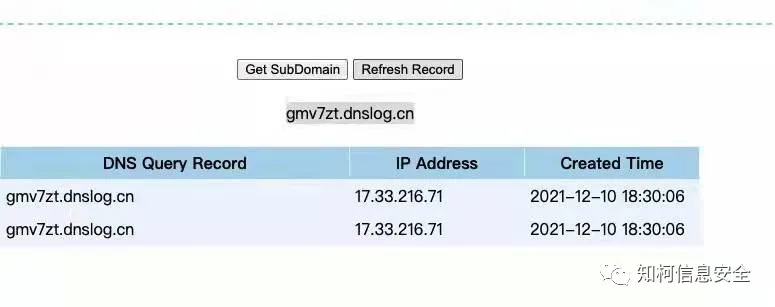

知柯信息安全业务内多次复现该漏洞。

漏洞编号:

CVE-2021-44228 CNVD-2021-95914

影响范围

Apache Log4j 2.x <= 2.15.0-rc1

解决方案

1、缓释方案:

log4j2.formatMsgNoLookups设置为True

添加 -Dlog4j2.formatMsgNoLookups=true

创建 “log4j2.component.properties” 文件,文件中增加配置 “log4j2.formatMsgNoLookups=true”

waf增加恶意字符临时拦截规则

2、检查pom.xml是否存在 log4j 版本 2.0<= 2.14.1

3、及时更新升级到官方发布的最新版本

漏洞描述

Apache Log4j2 是对 Log4j 的升级,它比其前身 Log4j 1.x 提供了重大改进,并提供了 Logback 中可用的许多改进,被广泛应用于业务系统开发,用以记录程序输入输出日志信息。是目前较为优秀的Java日志框架。由于 Apache Log4j2 某些功能存在递归解析功能,攻击者可通过构造指定的恶意请求,触发远程代码执行从而获取服务器权限。

受到影响的企业等可联系本团队获取最新检测方式、漏洞补丁和缓解措施本次漏洞成本极低危害极大,请重视本漏洞

关注我们:微信公众号知柯信息安全

我们的合作伙伴:

加入我们:

团队邮箱:[email protected]