DNS(英文:Domain Name System,域名解析系统)可以实现域名与IP双向解析,通过域名解析出IP地址的叫做正向解析,通过IP地址解析出域名的叫做反向解析,默认端口号53。、

此次实验IP地址10.1.85.82

1.安装DNS相关包服务器

yum -y install bind bind-utils //安装DNS服务器

2.修改配置文件 vim /etc/named.conf

# named.conf 配置文件详解

//

// named.conf

//

// Provided by Red Hat bind package to configure the ISC BIND named(8) DNS

// server as a caching only nameserver (as a localhost DNS resolver only).

//

// See /usr/share/doc/bind*/sample/ for example named configuration files.

//

// See the BIND Administrator's Reference Manual (ARM) for details about the

// configuration located in /usr/share/doc/bind-{version}/Bv9ARM.html

options {

listen-on port 53 { any; }; # 允许所有 IP 监听本机 53 端口(即所有用户能与本机的 DNS 进行通信)

listen-on-v6 port 53 { ::1; }; # IPV6 监听地址

directory "/var/named"; # 服务器的工作目录

dump-file "/var/named/data/cache_dump.db"; # 当执行 rndc dumpdb 时服务器 dump 文件的路径

statistics-file "/var/named/data/named_stats.txt"; # 当服务器接收到 rndc stats 命令时,追加统计数据的文件路径

memstatistics-file "/var/named/data/named_mem_stats.txt"; # 当退出服务器时,会将服务器的统计信息写道文件中

allow-query { any; }; # 允许所有 IP 进行 DNS 查询

/*

- If you are building an AUTHORITATIVE DNS server, do NOT enable recursion.

- If you are building a RECURSIVE (caching) DNS server, you need to enable

recursion.

- If your recursive DNS server has a public IP address, you MUST enable access

control to limit queries to your legitimate users. Failing to do so will

cause your server to become part of large scale DNS amplification

attacks. Implementing BCP38 within your network would greatly

reduce such attack surface

*/

recursion yes; # 允许进行递归搜索

dnssec-enable yes; # 开启 DNSSEC 开关

dnssec-validation yes; # 开启 DNSSEC 确认开关

/* Path to ISC DLV key */

bindkeys-file "/etc/named.iscdlv.key"; # 加密用的 key

managed-keys-directory "/var/named/dynamic"; # 管理密钥的路径

pid-file "/run/named/named.pid"; # 服务器记录进程 ID 的文件路径

session-keyfile "/run/named/session.key"; # 会话密钥文件

};

logging { # 定义 bing 服务的日志

channel default_debug { # 日志输出方式

file "data/named.run"; # 输出到指定文件

severity dynamic; # 按照服务器当前的 debug 级别记录日志

};

};

zone "." IN { # 定义域区(一个 zone 关键字定义一个域区)

type hint; # 定义类型(master:主域名服务器,slave:辅助域名服务器,hint:互联网中根域名服务器)

file "named.ca"; # 指定存放 DNS 记录文件的文件名(默认路径在 /var/named 下)

};

# 包含区域配置文件,用于设置正反向区域(也可在当前文件中配置正反向区域)

include "/etc/named.rfc1912.zones"; # 如果把该行注释则 named.rfc1912.zones 文件内的配置无效

include "/etc/named.root.key"; # 根区域的 key 文件(与事务签名相关)3.修改区域文件 vim /etc/named.rfc1912.zones

我们这里直接把最后的这些代码 再copy到末尾进行修改

再copy到末尾进行修改

zone "linux.com" IN { # 定义正向域区(一个 zone 关键字定义一个域区)

type master; # 定义类型(master:主域名服务器,slave:辅助域名服务器,hint:互联网中根域名服务器)

file "linux.com.zone"; # 指定存放正向区域记录文件的文件名(默认路径在 /var/named 下)

allow-update { none; }; # 设置允许从何处动态更新 DNS记录 的客户端地址(做主从服务器时需用到,做主从时需把从处的 none 更改为主服务器的地址)

};

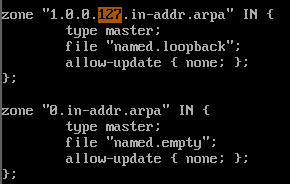

zone "85.1.10.in-addr.arpa" IN { # 定义反向域区(一个 zone 关键字定义一个域区)

type master; # 定义类型(master:主域名服务器,slave:辅助域名服务器,hint:互联网中根域名服务器)

file "10.1.85.zone"; # 指定存放正向区域记录文件的文件名(默认路径在 /var/named 下)

allow-update { none; }; # 设置允许从何处动态更新 DNS记录 的客户端地址(做主从服务器时需用到,做主从时需把从处的 none 更改为主服务器的地址)

};4. 将正反向区域文件及属性改名放在原位置

![]()

![]()

5.配置正反向区域

//正向区域文件

vim /var/named/linux.com.zone

$TTL 1D

@ IN SOA @ linux.com. (

0 ; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

NS @

A 10.1.85.82

www A 10.1.85.82

AAAA ::1//反向区域解析

vim /var/named/10.1.85.zone

$TTL 1D

@ IN SOA @ linux.com. (

0 ; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

NS @

# 必须有一行不加前缀的(如没有不加前缀的这一行,则会报错)

A 10.1.85.82 # 域名指向的 IP

www A 10.1.85.82 # 域名前缀跟指向的 IP

AAAA ::1

82 PTR www.linux.com. # 完整的域名跟对应的 IP 后缀(域名后面的点必须有)6.修改DNS域名解析的配置文件(系统自带)

vim /etc/resolv.conf

![]()

7.重启named服务让配置文件生效

![]()

8.使用nslookup测试

补充