应急响应包含组织为了应对突发/重大信息安全事件的发生所做的准备,以及在事件发生后所采取的措施,是信息安全从业者的常见工作之一。应急响应并非仅仅是在系统被黑之后做一系列的补救措施,而是需要在平时就进行被黑的准备和避免被黑。

各大厂商通常的做法就是成立应急响应中心 SRC(Security Response Center),来尽量避免被黑。

1 Why?

问1:为什么需要应急响应流程?

需要了解为什么需要应急响应,那就需要从应急响应的目的入手:尽可能保证网站系统的安全。

如果网站厂商不具备网站基本的保护能力,即基本的入侵检测能力,平时检测不到入侵事件,有可能被入侵成功很久了却浑然不知,攻击者可能早就在达成目标后,清理痕迹悄然离去了,然后就被爆出新闻《xxx公司xx万个人隐私信息流入暗网售卖》,紧接着股票下跌,一系列指责……

(开发人员的重心都处在开发任务,他们的任务是开发新功能并保证系统的正常运行,并不保障是否安全。)

如果具备应急响应能力,平时可以对流量进行监控,对异常流量及时拦截,溯源分析流量来源,将心怀不轨之人绳之以法。

原因便浮出水面:尽可能保证网站系统的安全,减少公司因恶意攻击而收到的损失。

问2:为什么需要应急响应中心(SRC)?

大型企业涉及的产品众多,攻击面广,漏洞被外部发现难以避免。如果被无意或善意的人发现了,应该如何接收这些漏洞呢?

(这让我想到了漏洞贩卖,据说 0 day 的买卖是合法交易,不卖留着砸手里?狗头

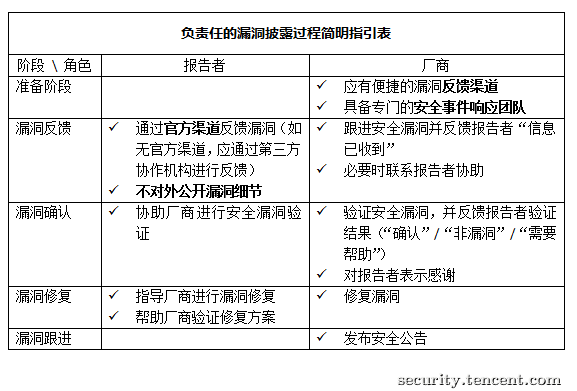

互联网工作组的“负责任的漏洞披露过程”是一个广泛被业界采纳的做法。

具体做法被分为两种模式:

- 微软模式:公告。也有赏金计划。

- 谷歌模式:公告+赏金。

腾讯:送公仔->排行榜->兑换。

也就是说安全应急响应中心是对自己安全团队所做的安全保障工作的补充,减小入侵事件发生的概率。

2 What?

问1:应急响应需要做什么?

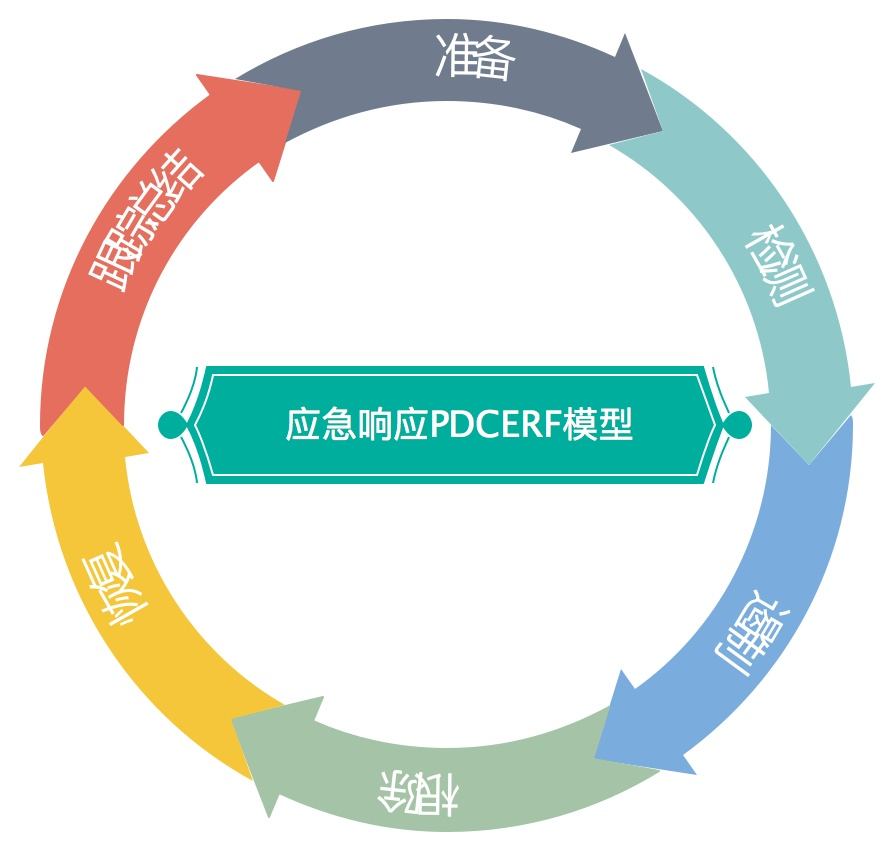

应急响应有一个被广泛接受的方法论(也就是最佳实践)——PDCERF 模型,这个模型提供了应急响应的大体思路。

- 准备阶段:将 PDCERF 中可能会使用到的工具、知识、技能进行提前准备,为后面的流程节约时间。

- 检测阶段:目的是确认入侵事件是否发生。常见的漏洞通过分析日志即可,而病毒需要进行进一步的分析。病毒本身必然有网络行为,内存必然有其二进制代码,它要么是单独的进程模块,要么是进程的dll/so模块,通常,为了保活,它极可能还有自己的启动项、网络心跳包。

- 遏制阶段:目的是控制事件影响范围,避免黑客在内网中进一步扩大攻击面。

- 根除阶段:目的是避免黑客再度侵入。

- 恢复阶段:目的是恢复业务的连续性。

- 跟踪总结阶段:目的是思考安全事件的根本原因,优化安全策略.

3 How?

问1:需要做什么?

没有具体的实战经验,以后有实战经验之后再来补充吧。

参考文章: