Proxifier这里就不多介绍了,详细介绍可以看上一篇文章,这里直接进入主题带大家分析Proxifier的Windows版本。

Windows端逆向分析

环境与工具

windows 10任意版本

frida

ida

X64dbg

vscode

010editor

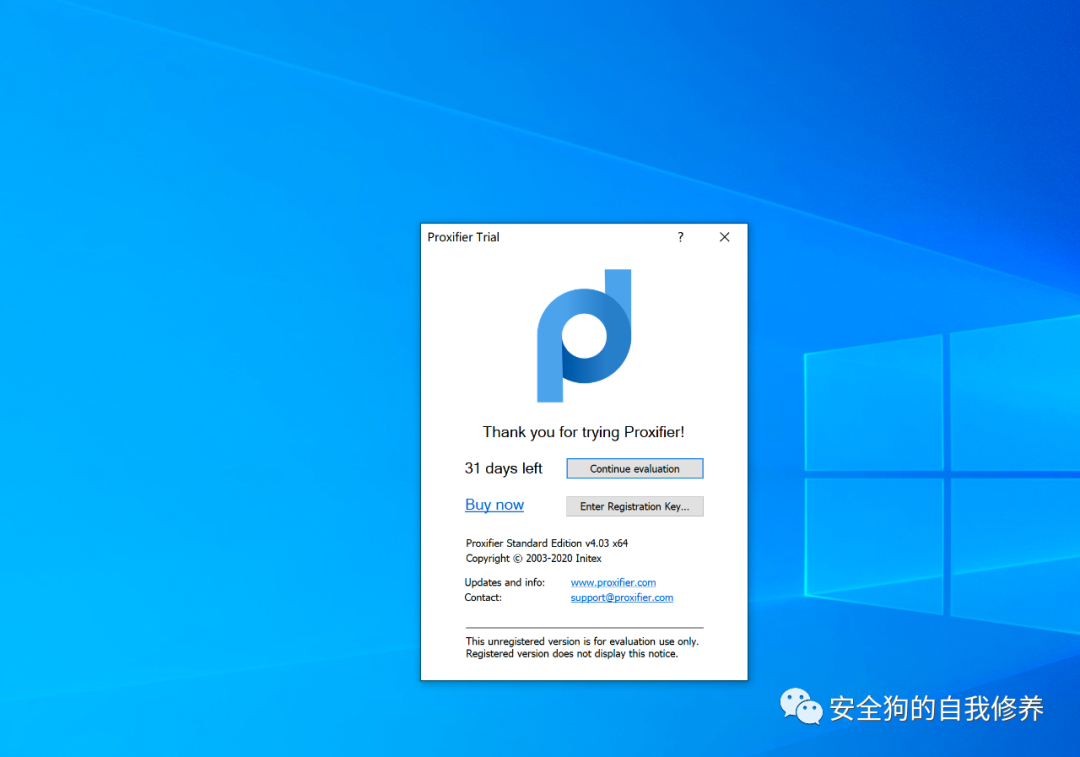

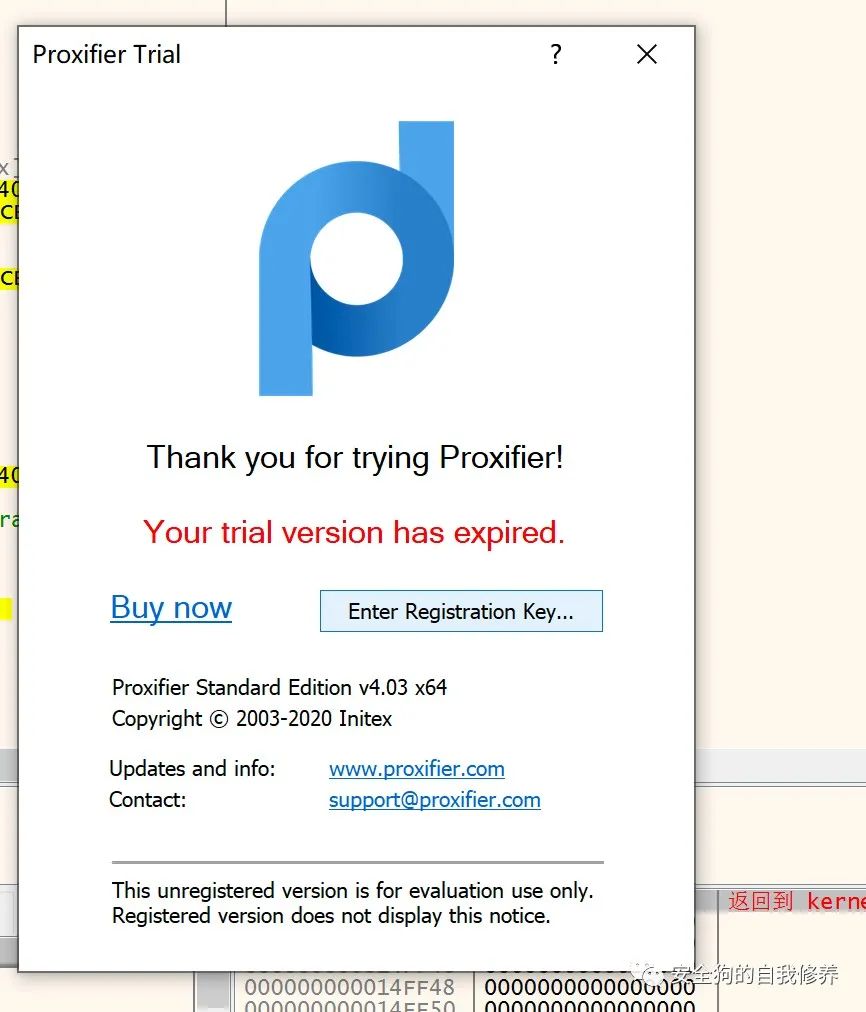

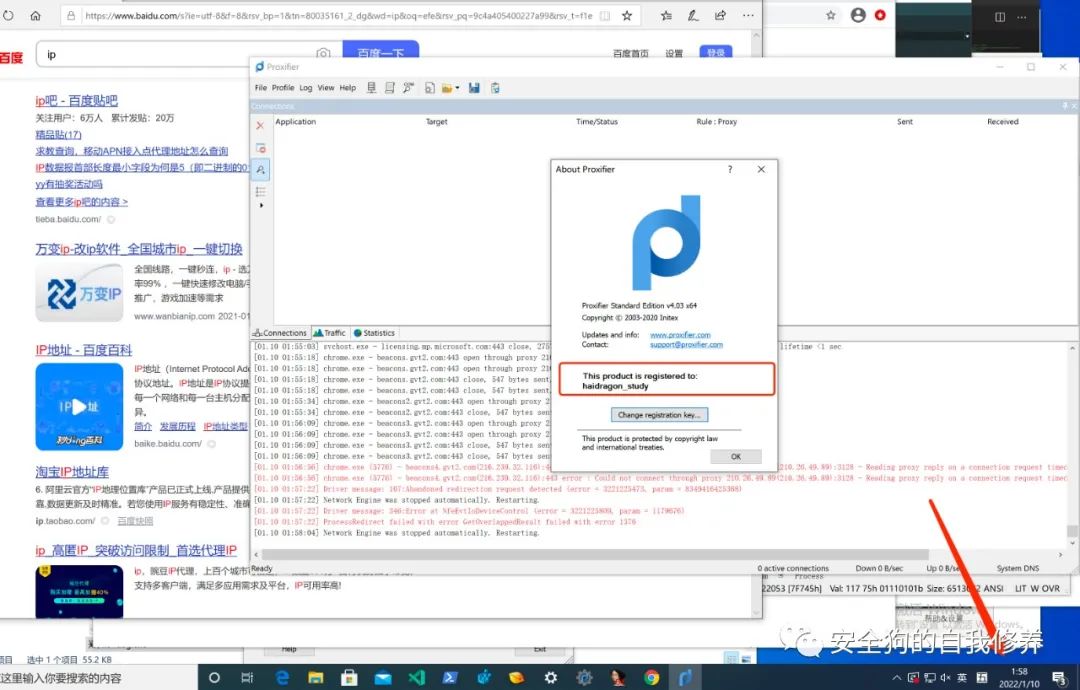

去官网下载最新windows版本,运行效果如下图所示。

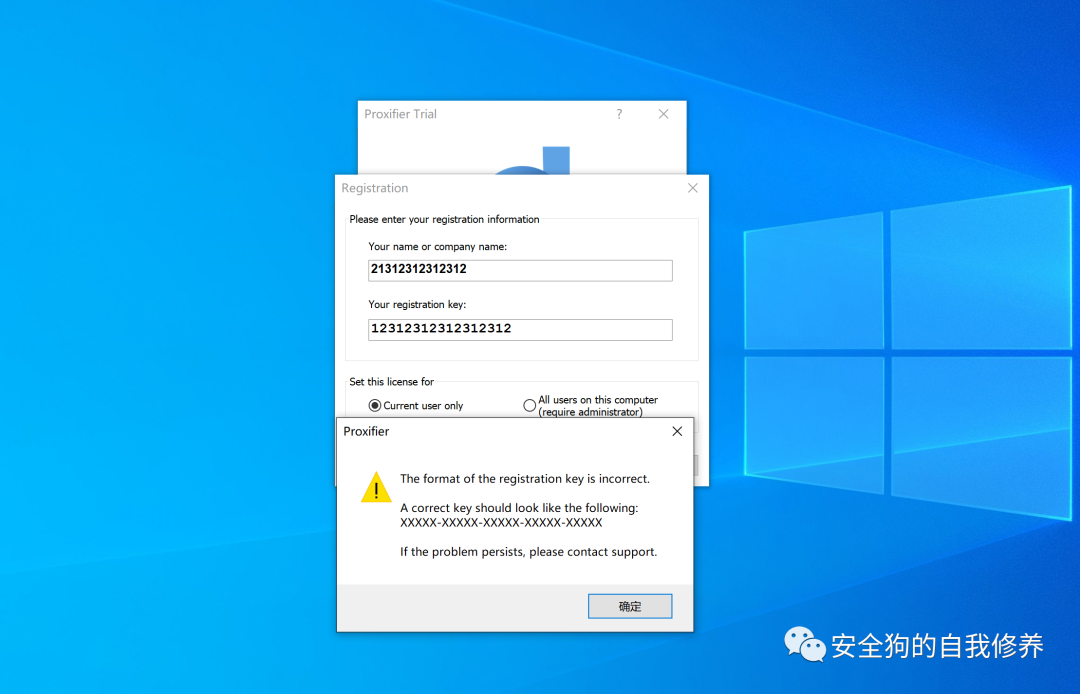

这里就不带大家怎么看什么写的了(方法一样是查看所有模块),我们注册看看有什么效果,如下图所示。

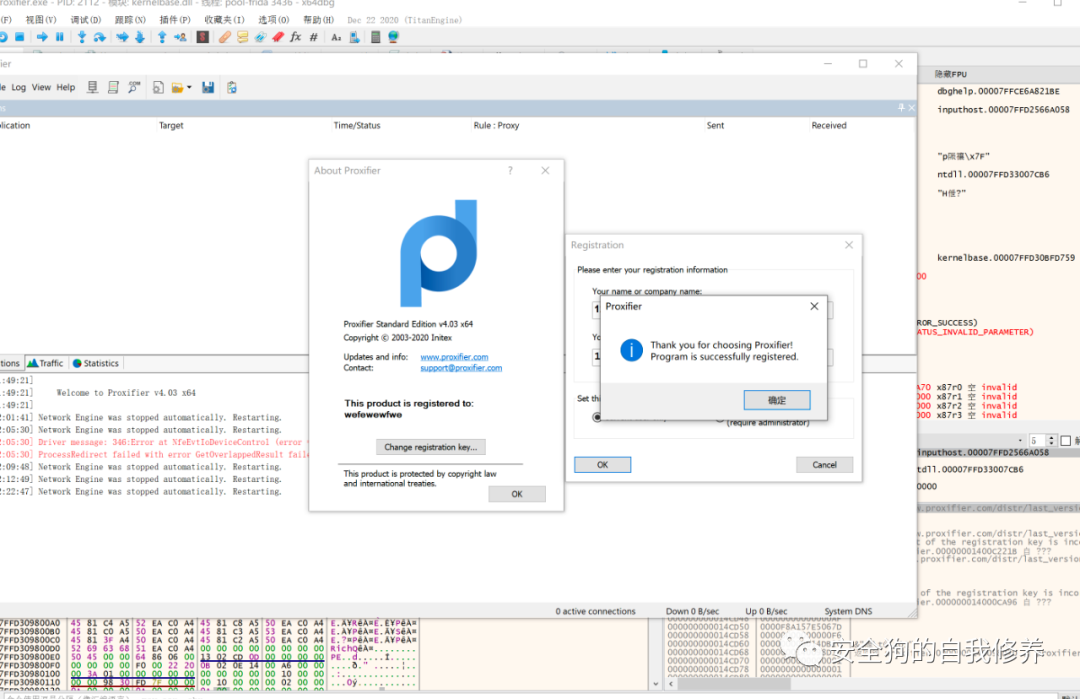

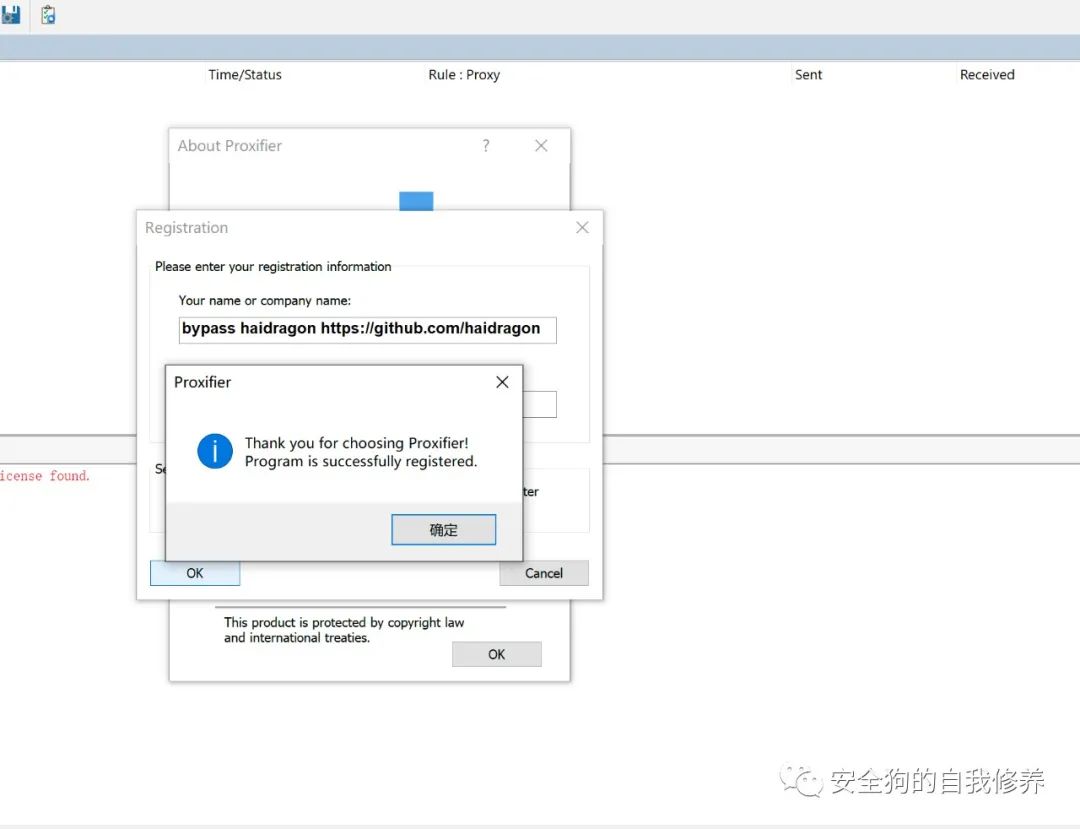

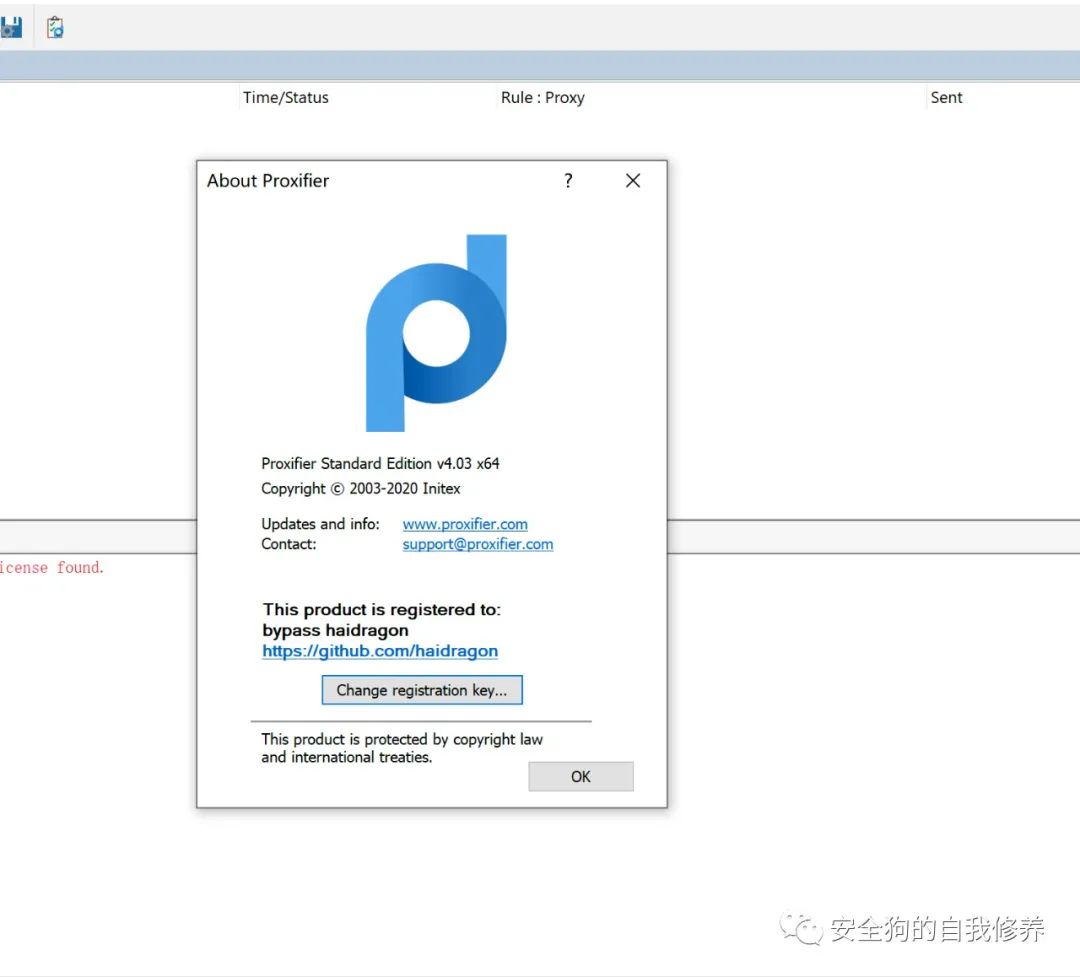

网上找个key试试,如下图所示,是可以用的,但是我们还是要分析下,学习是本文的重点。

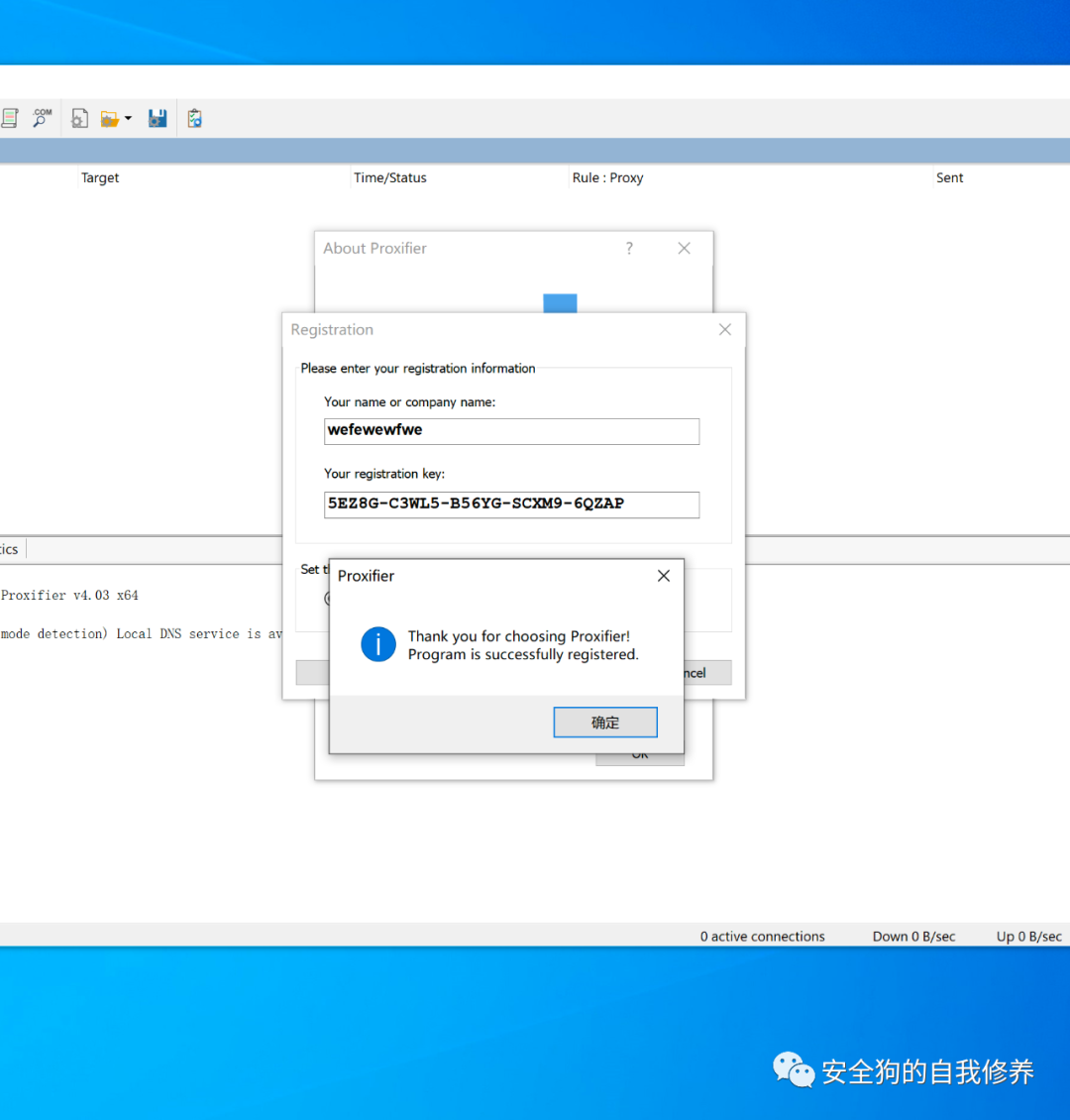

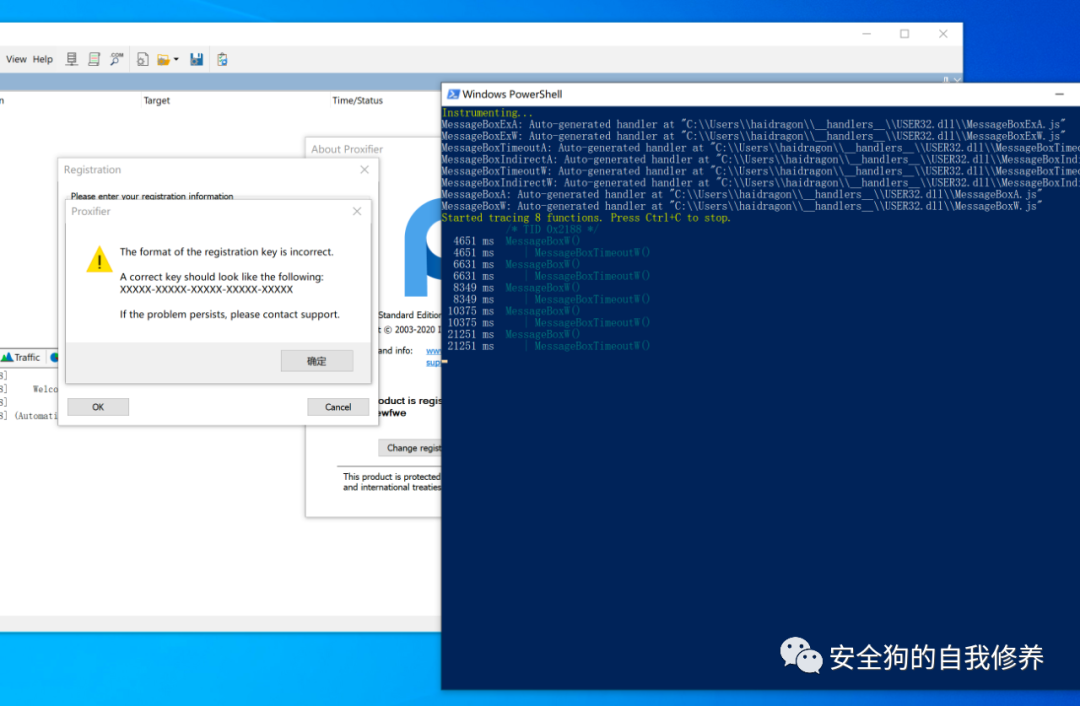

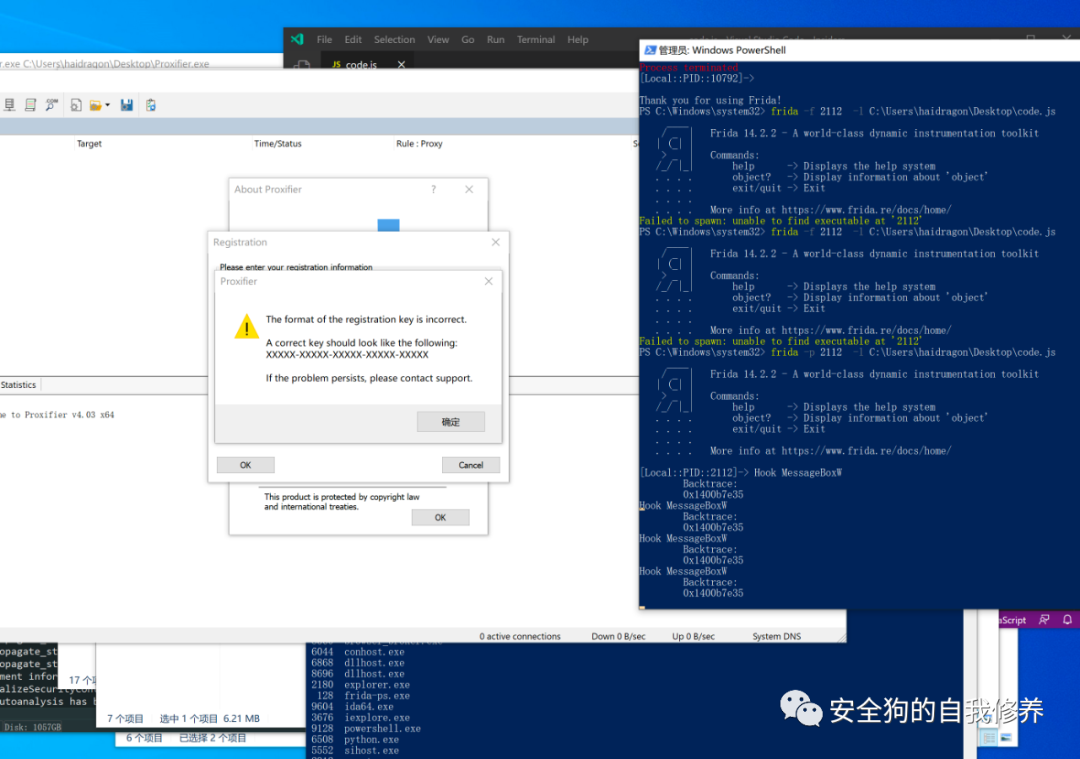

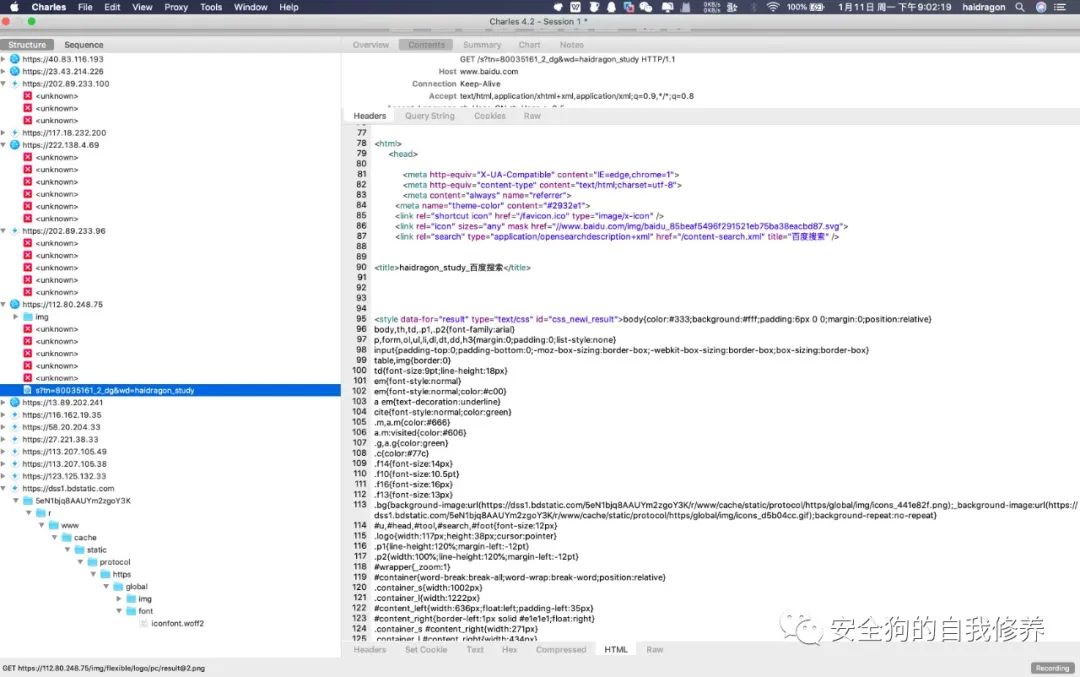

还原镜像到未激活状态,同样的思路我们先用frida挂上去trace弹框,如下图所示。

写代码hook弹框函数打印堆栈(先用010editor去掉随机地址,这里没讲了,不懂可以问作者。)试试,如下图所示。

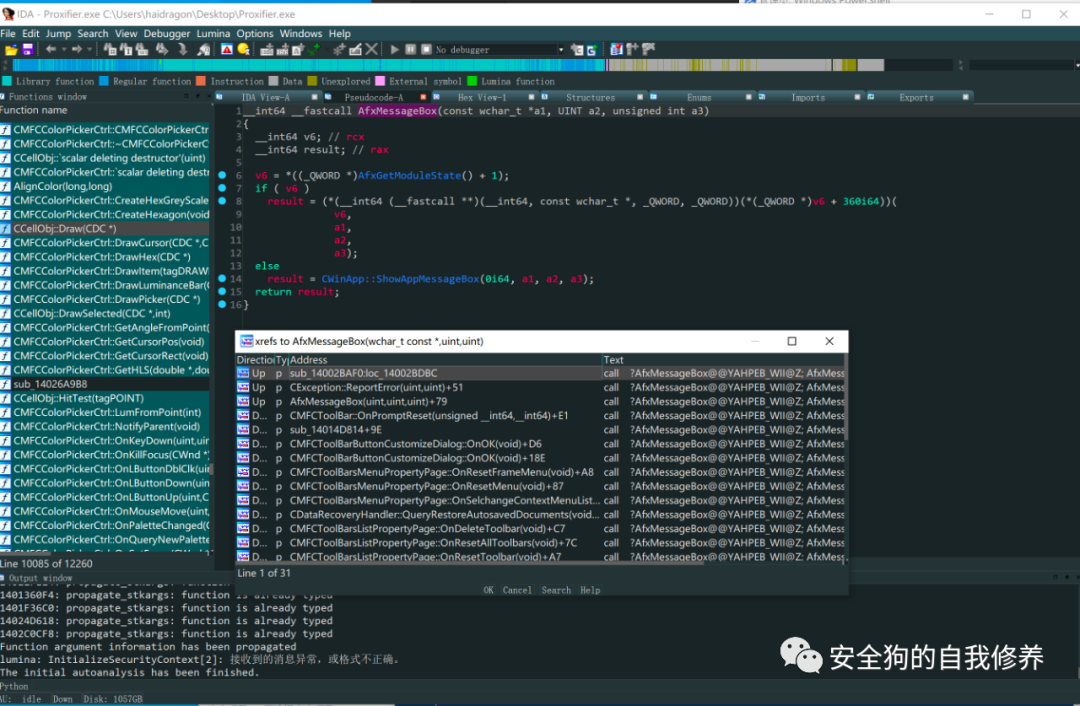

直接去ida定位到这个函数,然后去找引用,发现函数太多了,如下图所示。

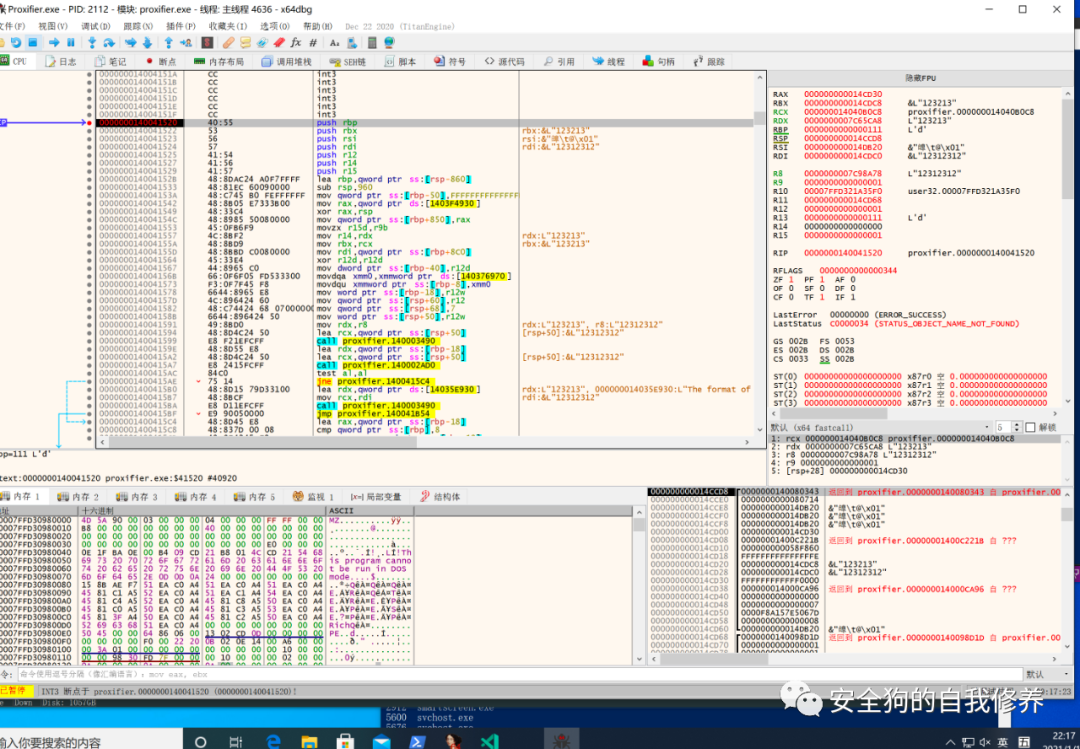

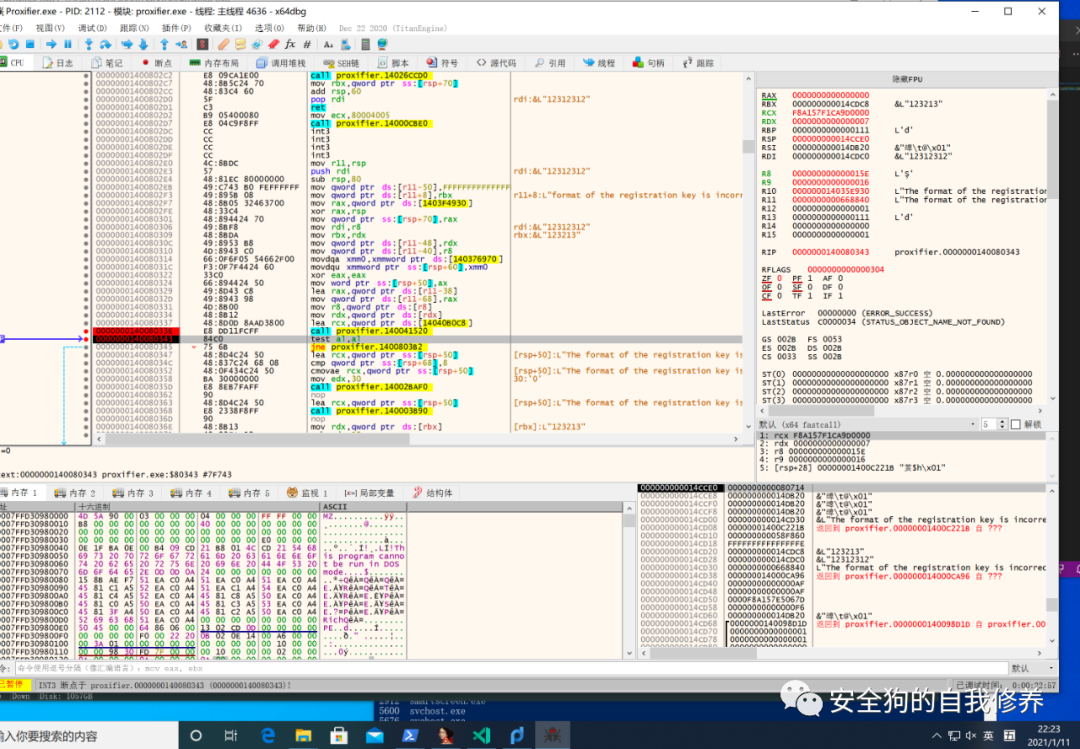

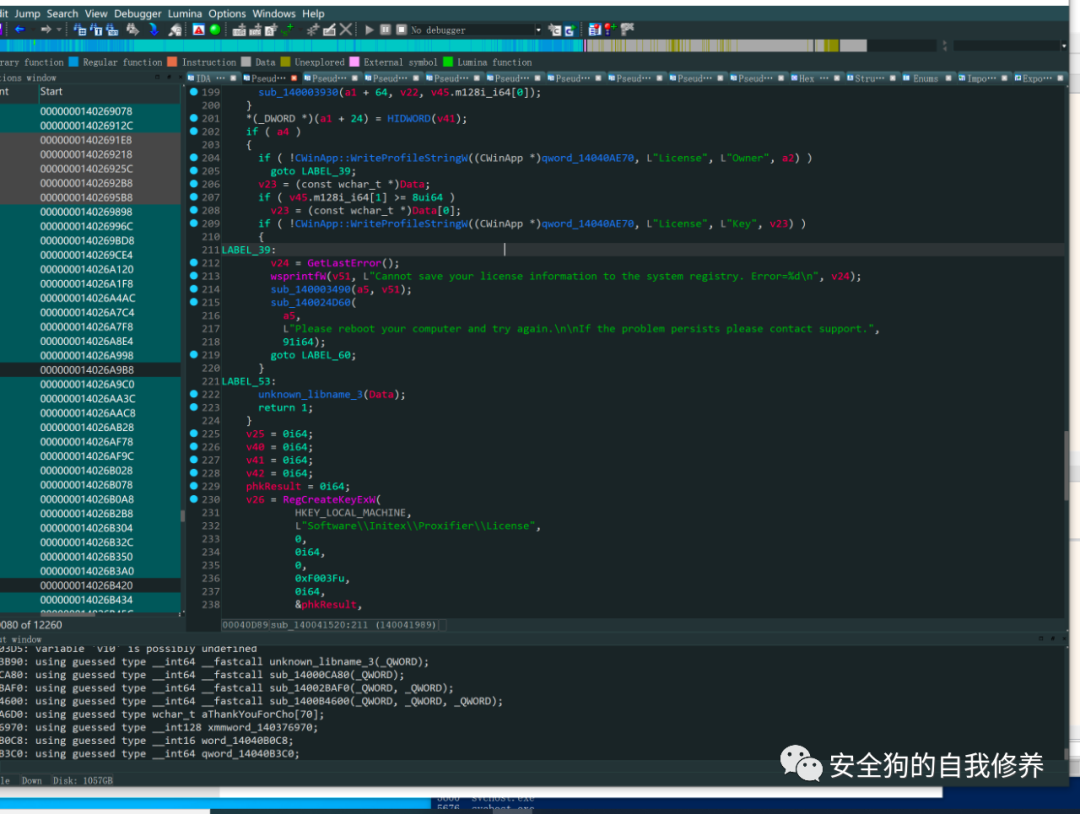

这里再加一个工具,用x64dbg附加上去下弹框api断点(x64dbg详细视频教程可以联系作者。),通过调试一路返回到函数地址0x140041520,然后去ida查看这个函数,如下图所示。

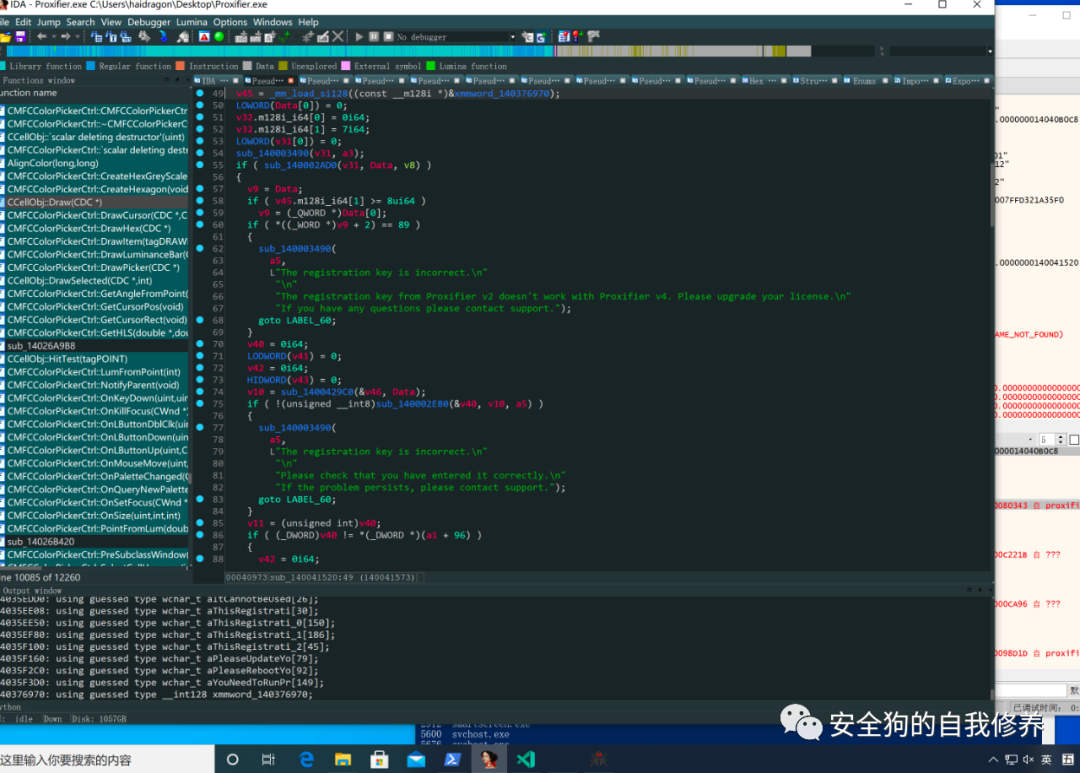

发现有很明显的提示信息,我们用ida查看这个函数的引用可以看出成功的提示信息,如下图所示。

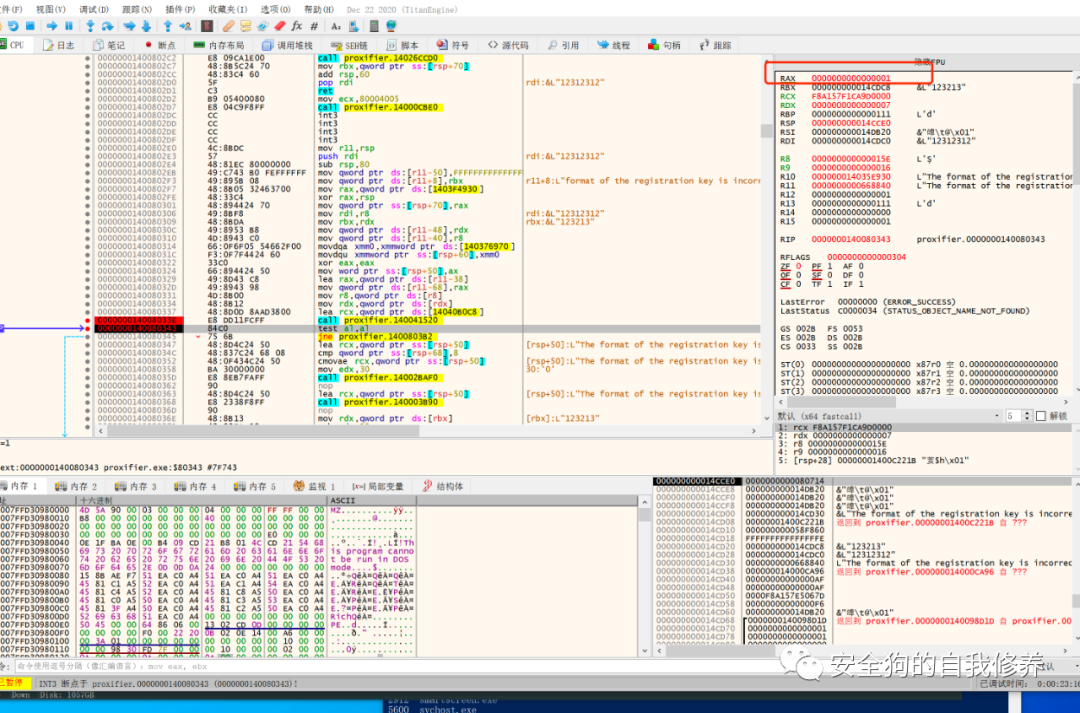

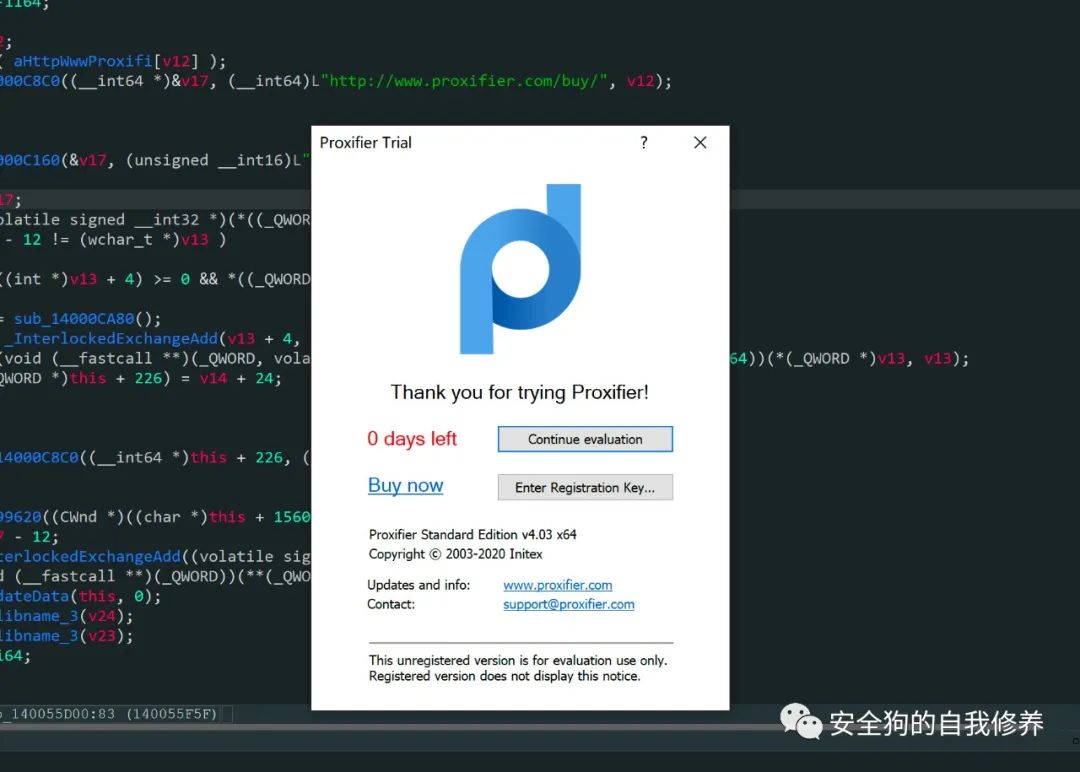

继续用x64dbg动态调试,修改sub_140041520函数返回值看看效果,如下图所示。

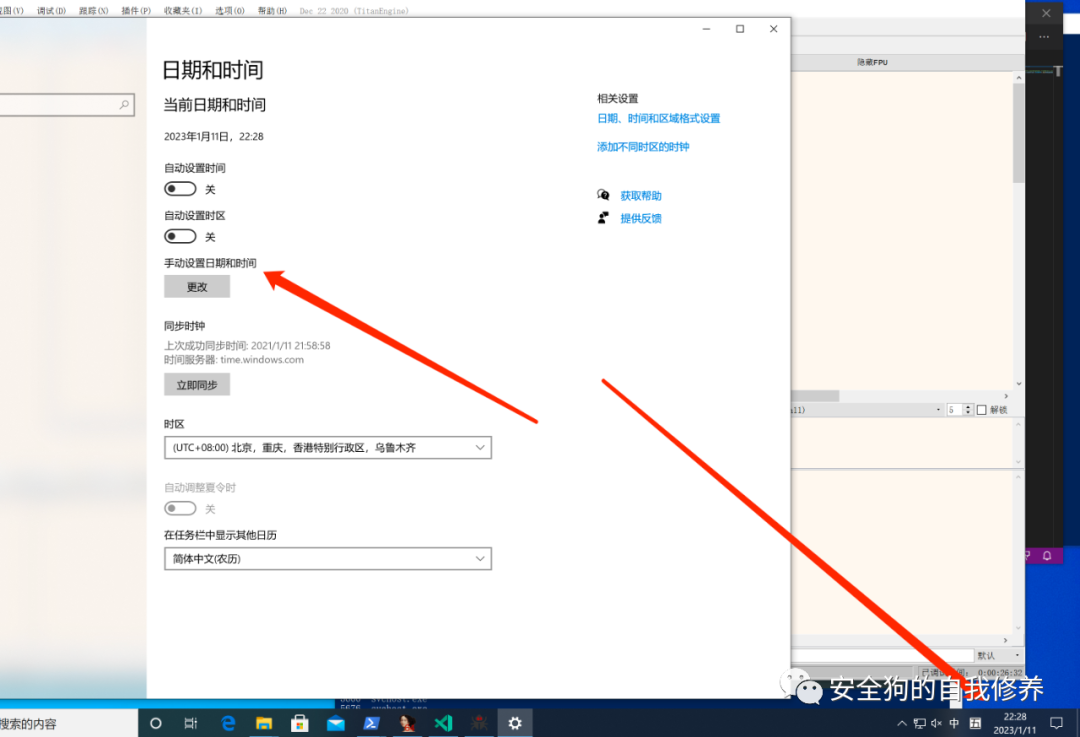

发现分析路线是正确的,我们修改下系统时候看看是否真的成功,如图片所示。

然而很遗憾并没有,因此只能继续分析sub_140041520函数,进入发现有添加注册表信息,还有提示显示多少天,如图所示。

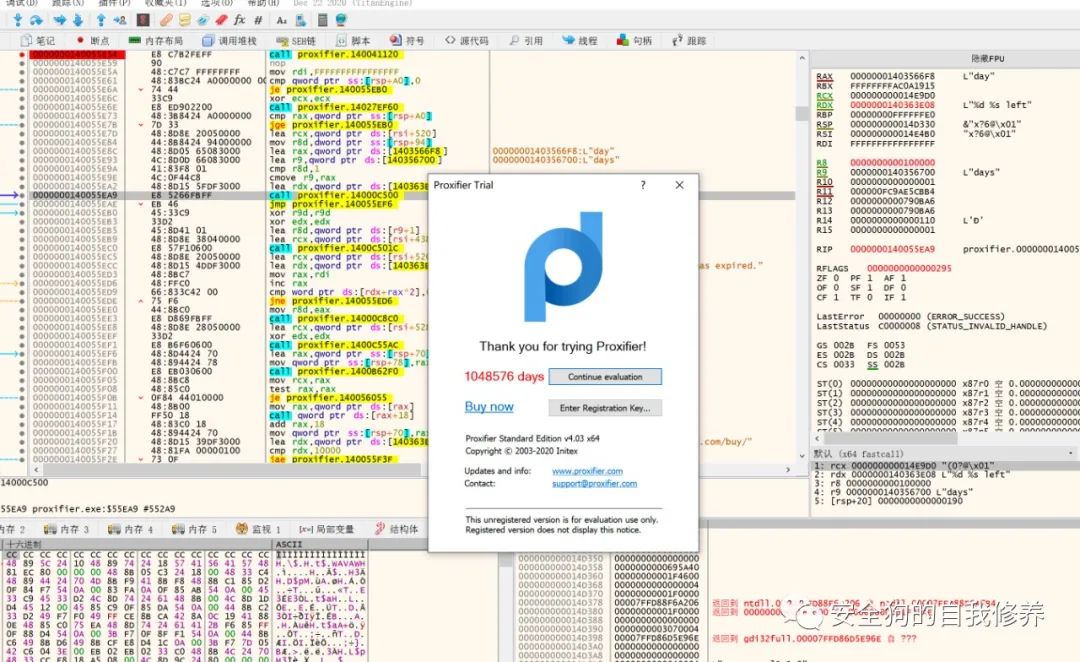

通过调试这个函数找到获取时间的地方,修改一些逻辑,发现确实是这个检测函数。

那我们直接可以修改(或者hook获取时间逻辑函数。)这个函数,达到永久注册效果,如图所示。

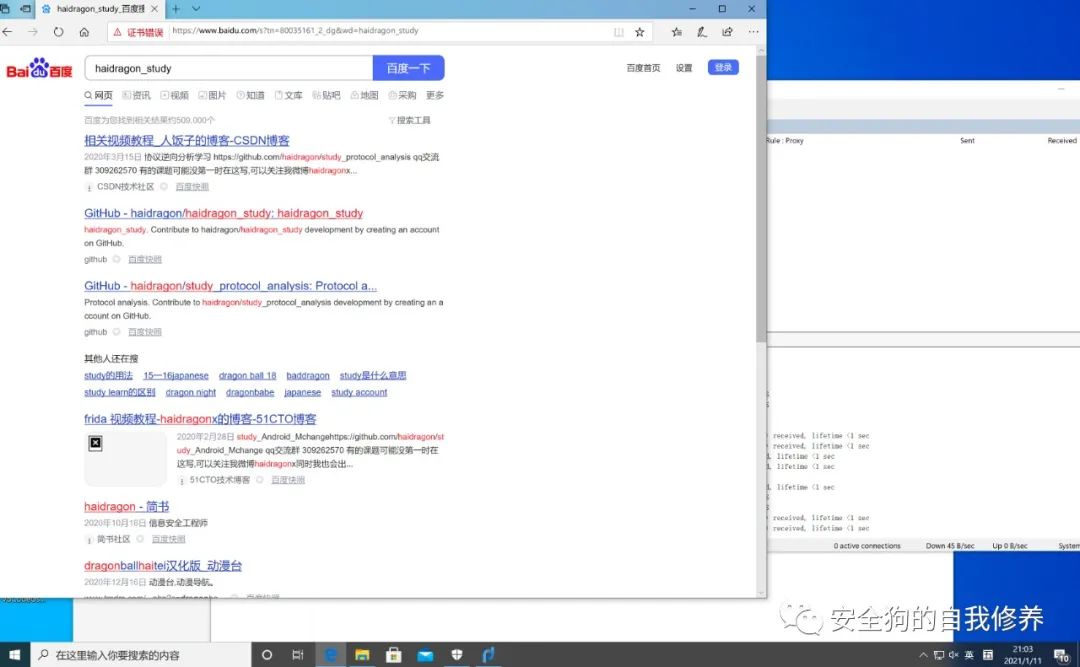

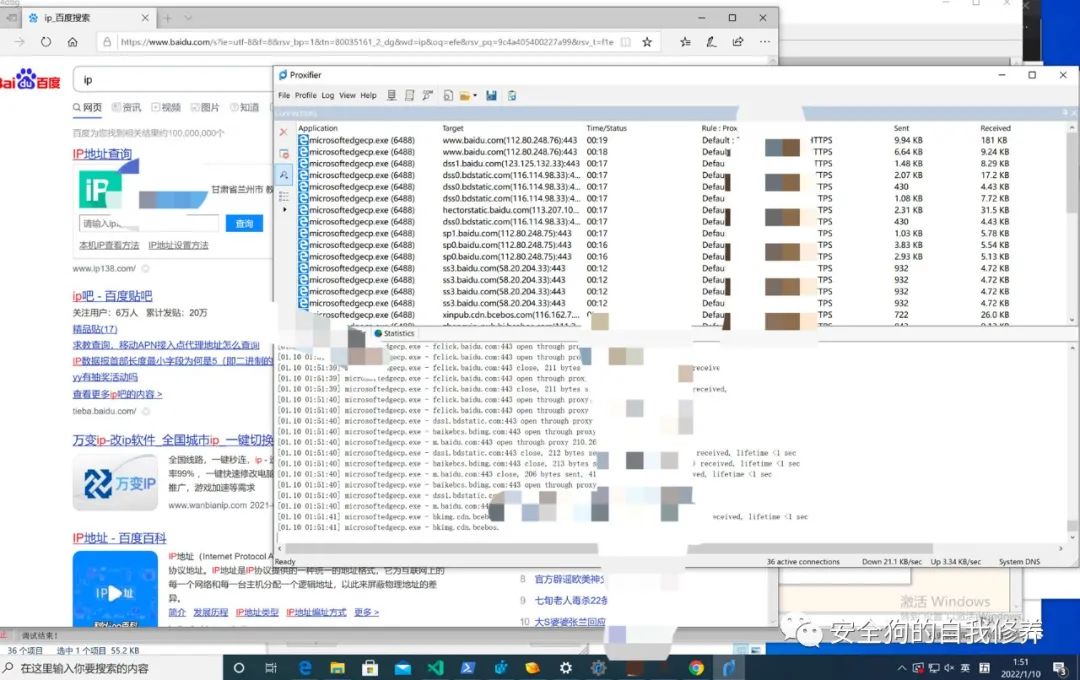

测试功能正常,如下图所示。

其实这里也可以从其它方面入手,比如从上篇分析mac一样下点击事件函数,或者下设置窗口文字api断点(SetWindowTextW),一样可以分析,本方只是简单写了一些文字和添加了一些图片,具体工具使用基础详细教程可以联系作者,只有自己动手操作才是真的学到。

大佬们留个关注再走呗,后续精彩文章不断