Day 5 - postcard

escapeshellcmd()函数

escapeshellarg()函数

escapeshellarg — 把字符串转码为可以在 shell 命令里使用的参数

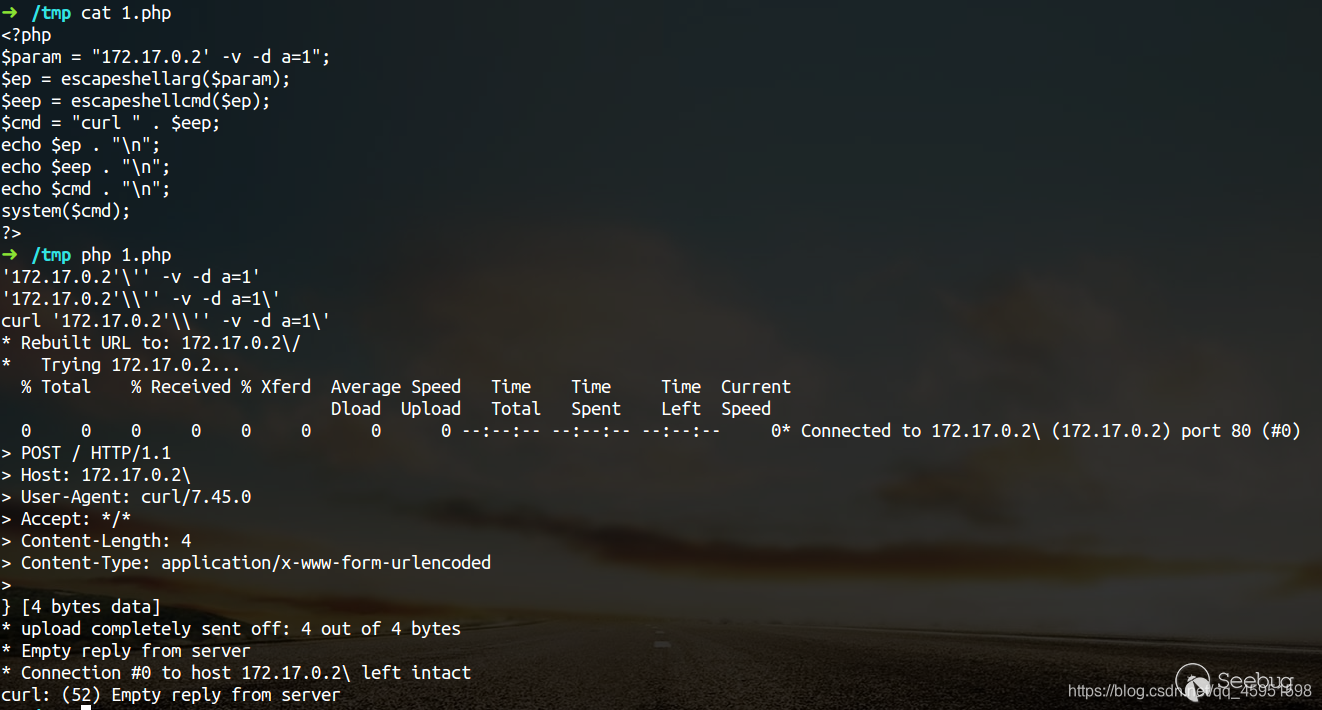

小案列

可见两个函数配合使用就会导致多个参数的注入。

可见两个函数配合使用就会导致多个参数的注入。

1、传入的参数是:172.17.0.2’ -v -d a=1

2、经过escapeshellarg处理后变成了’172.17.0.2’’’ -v -d a=1’,即先对单引号转义,再用单引号将左右两部分括起来从而起到连接的作用。

3、经过escapeshellcmd处理后变成’172.17.0.2’\’’ -v -d a=1’,这是因为escapeshellcmd对\以及最后那个不配对儿的引号进行了转义:http://php.net/manual/zh/function.escapeshellcmd.php

4、最后执行的命令是curl ‘172.17.0.2’\’’ -v -d a=1’,由于中间的\被解释为\而不再是转义字符,所以后面的’没有被转义,与再后面的’配对儿成了一个空白连接符。所以可以简化为curl 172.17.0.2\ -v -d a=1’,即向172.17.0.2\发起请求,POST 数据为a=1’。

回到mail中,我们的 payload 最终在执行时变成了’-fa’\’’( -OQueueDirectory=/tmp -X/var/www/html/test.php )@a.com’,分割后就是-fa(、-OQueueDirectory=/tmp、-X/var/www/html/test.php、)@a.com’,最终的参数就是这样被注入的。

总结:

1、使用escapeshellarg -> escapeshellcmd这样的流程函数是有风险的。

2、mail就是个很好的例子,因为它函数内部使用了escapeshellcmd,如果开发人员仅用escapeshellarg来处理输入再传给mail那这层防御几乎是可以忽略的。

3、有一点需要注意的是,由于注入的命令中会带有中间的\和最后的’,有可能会影响到命令的执行结果,还要结合具体情况再做分析。