文章目录

一、限制类型

Kubernetets中对资源的限制类型主要有两类:

request(资源需求):即运行Pod的节点必须满足运行Pod的最基本需求才能运行Pod。

limit(资源限额):即运行Pod期间,可能内存使用量会增加,那最多能使用多少内存,这就是资源限额。

资源类型:CPU(单位是核心数)、内存(单位是字节)

二、为Pod设置资源限制

1.内存限制示例

拉取所需要的镜像并上传到私有仓库中:

docker search stress

docker pull xxx

doker push xxx(私有仓库地址)

mkdir limit %创建目录

cd limit/

vim pod.yml: %编写部署文件

apiVersion: v1

kind: Pod

metadata:

name: memory-demo

spec:

containers:

- name: memory-demo

image: stress

args: %资源请求

- --vm %请求一个内存资源

- "1"

- --vm-bytes

- 200M %大小为200M

resources: %设置requests和limits

requests:

memory: 50Mi

limits:

memory: 100Mi

kubectl apply -f pod.yml

kubectl describe pod memory-demo %查看pod详细信息(可以看到内存相关信息)

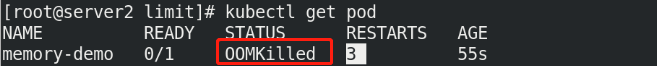

发现容器无法正常启动:

如果容器超过其内存限制,则会被终止。如果可重新启动,则与所有其他类型的运行时故障一样,kubelet 将重新启动它。

当更改限额,重新执行部署文件,发现容器可以正常启动:

2.CPU限制示例

可用lscpu指令查看本机cpu详细信息:

vim pod.yml:

apiVersion: v1

kind: Pod

metadata:

name: cpu-demo

spec:

containers:

- name: cpu-demo

image: stress

resources:

limits:

cpu: "10"

requests: %设置cpu需求数为5,但是本机cpu数只为2,应用部署文件,发现pod无法运行

cpu: "5"

args:

- -c

- "2"

查看pod详细信息,发现无法正常运行的原因是cpu资源请求是无效的:

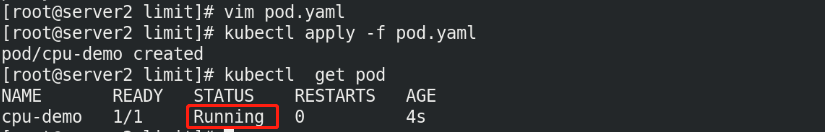

更改cpu资源请求后再次应用部署文件,发现pod可以正常启动:

三、为namespace设置资源限制

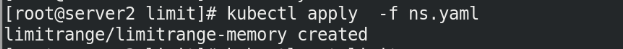

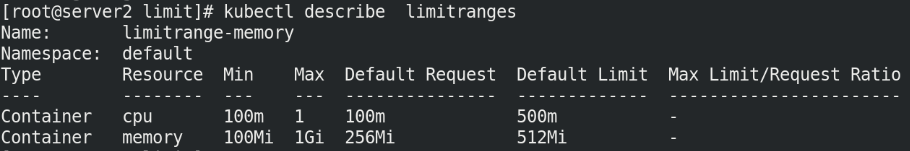

1.创建LinitRange对象,并设置限制范围

vim ns.yaml:

apiVersion: v1

kind: LimitRange

metadata:

name: limitrange-memory

spec:

limits:

- default: %设置cpu的默认需求0.1,限额0.5;设置内存的默认需求256Mi,限额512Mi

cpu: 0.5

memory: 512Mi

defaultRequest:

cpu: 0.1

memory: 256Mi

max:

cpu: 1 %最大cpu为1

memory: 1Gi %设置最大内存为1G

min:

cpu: 0.1 %最小cpu为0.1

memory: 100Mi %最小内存为100M

type: Container

注意:LimitRange 在 namespace 中施加的最小和最大内存限制只有在创建和更新 Pod 时才会被应用。改变 LimitRange 不会对之前创建的 Pod 造成影响。

2.创建pod,测试上述限制是否成功

vim pod.yml:

apiVersion: v1

kind: Pod

metadata:

name: cpu-demo

spec:

containers:

- name: cpu-demo

image: nginx

resources:

limits: %cpu限额超过了namespace中LimitRange的限制,pod将运行失败

cpu: "2"

requests:

cpu: "0.1"

当没有部分资源请求且其它资源请求合法时kubernetes将会为pod自动设置等于LimitRange中默认的限额的资源请求:

apiVersion: v1

kind: Pod

metadata:

name: cpu-demo

spec:

containers:

- name: cpu-demo

image: nginx

resources:

limits:

cpu: "1"

memory: "512Mi"

requests: %不设置内存需求

cpu: "0.1"

kubectl describe pod cpu-demo %查看pod的具体信息能够看到自动设置了内存需求为512M

四、为namespace设置资源配额

创建的ResourceQuota对象将在default名字空间中添加以下限制:

每个容器必须设置内存请求(memory request),内存限额(memory limit),cpu请求(cpu request)和cpu限额(cpu limit)。如果没有设置,pod将无法运行

1.创建ResourceQuota对象

apiVersion: v1

kind: ResourceQuota

metadata:

name: mem-cpu-demo

spec:

hard:

requests.cpu: "1" %所有容器的CPU请求总额不得超过1 CPU

requests.memory: 1Gi %所有容器的内存请求总额不得超过1 GiB

limits.cpu: "2" %所有容器的CPU限额总额不得超过2 CPU

limits.memory: 2Gi %所有容器的内存限额总额不得超过2 GiB

运行Pod时未指定相关配额,pod运行失败:

2.为 Namespace 配置Pod配额

apiVersion: v1

kind: ResourceQuota

metadata:

name: pod-demo

spec:

hard:

pods: "2" %设置Pod配额以限制可以在namespace中运行的Pod数量